Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Explication graphique détaillée du principe d'iptables sous Linux

Explication graphique détaillée du principe d'iptables sous Linux

Explication graphique détaillée du principe d'iptables sous Linux

1, netfilter et iptables

(1) Netfilter est un framework de pare-feu du noyau Linux 2.4 proposé par Rusty Russell. Le framework est à la fois concis et flexible et peut implémenter la sécurité. politiques De nombreuses fonctionnalités de l'application, telles que le filtrage des paquets, le traitement des paquets, le masquage d'adresses, le proxy transparent, la traduction d'adresses réseau (NAT) dynamique et le filtrage basé sur les adresses des utilisateurs et de contrôle d'accès au support (MAC) et le filtrage basé sur l'état, les paquets. limitation de débit, etc. Ces règles d'Iptables/Netfilter peuvent être combinées de manière flexible pour former un grand nombre de fonctions, couvrant tous les aspects, tout cela grâce à ses excellentes idées de conception.

Netfilter est un module de traitement de paquets au sein de la couche centrale du système d'exploitation Linux. Il a les fonctions suivantes :

Traduction d'adresse réseau (Traduction d'adresse réseau)

- Modification du contenu des paquets de données

- Pare-feu de filtrage de paquets

, PRE_ROUTING, INPUT, OUTPUT, FORWARD. POST_ROUTING

, d'une chaîne tables et d'une règle chains. iptables est responsable de la modification de ce fichier de règles au niveau de la couche application. Une application similaire est firewalld. rules

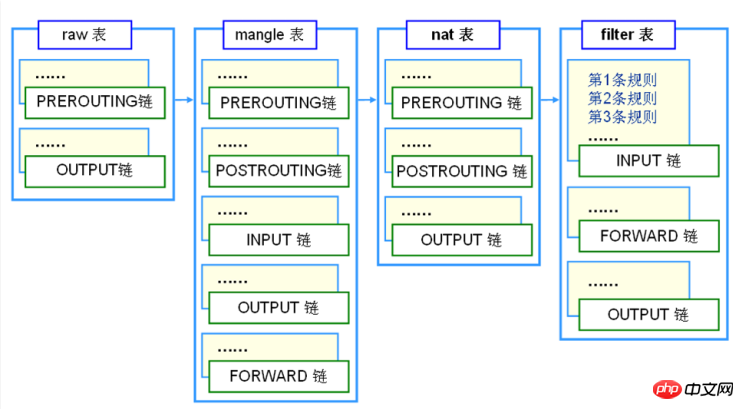

2. Quatre tables de filtre, nat, mangle et autres règles

(1) table a des tables de règles filter, nat, mangle et autres ;

table de filtrage

Principalement utilisé pour filtrer les paquets de données et décider de les publier en fonction à des règles spécifiques Le paquet de données (tel que DROP, ACCEPT, REJECT, LOG). Le module du noyau correspondant à la table de filtrage est iptable_filter, qui contient trois chaînes de règles :chaîne :

INPUTINPUT est destiné aux paquets dont la destination est-

Chaîne :

FORWARDFORWARD filtre tous ceux qui ne sont pas générés localement et la destination n'est pas locale (c'est-à-dire que la machine locale est uniquement responsable de forwarding) Chaîne :

OUTPUTOUTPUT est utilisée pour filtrer tous les packages générés localement

table nat

est principalement utilisée pour modifier l'adresse IP, le numéro de port et d'autres informations du paquet de données (traduction d'adresse réseau, telle que SNAT, DNAT, MASCARADE, REDIRECT). Les paquets appartenant à un flux (les données peuvent être divisées en plusieurs paquets en raison des restrictions de taille des paquets) ne traverseront cette table qu'une seule fois. Si le premier paquet peut être NAT ou Masqueraded, alors les paquets restants seront automatiquement soumis à la même opération, c'est-à-dire que les paquets restants ne passeront pas par cette table. Le module noyau correspondant à la table est iptable_nat, qui contient trois chaînes

- chaîne :

est utilisée pour changer le but du paquet lorsque il atteint simplement le pare-feu. Adresse

PREROUTING - Chaîne :

Modifier l'adresse de destination des paquets générés localement

OUTPUT - Chaîne :

Changer l'adresse source du paquet juste avant qu'il ne quitte le pare-feu

POSTROUTING

Principalement utilisé pour modifier le TOS (Type Of Service, type de service), TTL (Time To Live, cycle de vie) du paquet de données et définir la marque Mark pour que le paquet de données implémente Qos ( Qualité de service, qualité de service) ajustement et politique de routage et autres

les applications ne sont pas largement utilisées car elles nécessitent la prise en charge de l'équipement de routage correspondant. Contient cinq chaînes de règles : PREROUTING, POSTROUTING, INPUT, OUTPUT, FORWARD. table bruteC'est une nouvelle table ajoutée à iptables depuis la version 1.2.9. Elle est principalement utilisée pour déterminer si le paquet de données. Le statut est suivi. Lors de la mise en correspondance de paquets de données, les règles de la table brute ont priorité sur les autres tables. Contient deux chaînes de règles - OUTPUT, PREROUTING

(2) 4 statuts différents des paquets de données et 4 types de connexions suivies dans iptables :

NEW: Le package souhaite démarrer une connexion (reconnecter ou rediriger la connexion)RELATED: Le package est Une nouvelle connexion établi par une connexion déjà établie. Par exemple : la connexion de transmission de données FTP est la connexion RELATED à partir de la connexion de contrôle.--icmp-type 0(réponse ping) est LIÉ par--icmp-type 8(demande ping).ESTABLISHED: Tant qu'une réponse est envoyée et reçue, une connexion de données passe de NOUVELLE à ÉTABLIE, et ce statut continuera à correspondre aux données suivantes paquets de cette connexion.INVALID: Le paquet de données ne peut pas être identifié à quelle connexion il appartient ou n'a aucun état, tel qu'un débordement de mémoire, et un message d'erreur ICMP est reçu ne sachant pas à quelle connexion elle appartient, généralement toutes les données dans cet état doivent être supprimées.

3.Cinq chaînes et règles d'ENTRÉE, AVANT et autres règles

(1) Lors du traitement de divers paquets de données, selon différents timings d'intervention des règles de pare-feu, iptables propose cinq chaînes de règles par défaut. Comprenez ces chaînes du point de vue du temps d'application :

- <.>

Chaîne :

INPUTLes règles de cette chaîne sont appliquées lorsqu'un paquet est reçu (entrant) pour l'adresse native du pare-feu.

Chaîne :

OUTPUTQuand le pare-feu envoie des paquets sortants (sortant) , les règles de cette chaîne sont appliquées.

Chaîne :

FORWARDUne fois reçue, elle doit être envoyée à d'autres via le pare-feu Lorsque les paquets sont transférés (transférés) vers une adresse, les règles de cette chaîne sont appliquées.

Chaîne :

PREROUTINGAvant d'acheminer le paquet de données, appliquez les règles dans cette chaîne, comme DNAT.

Chaîne :

POSTROUTINGAprès avoir acheminé le paquet, appliquez les règles dans cette chaîne, telle que SNAT.

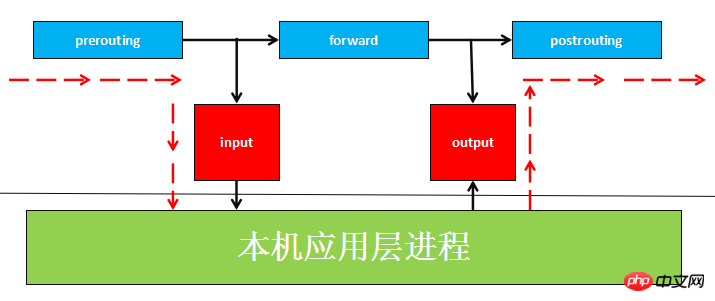

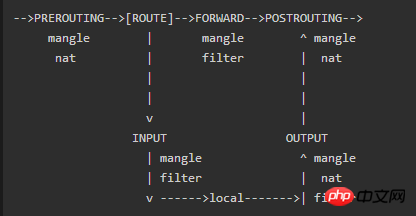

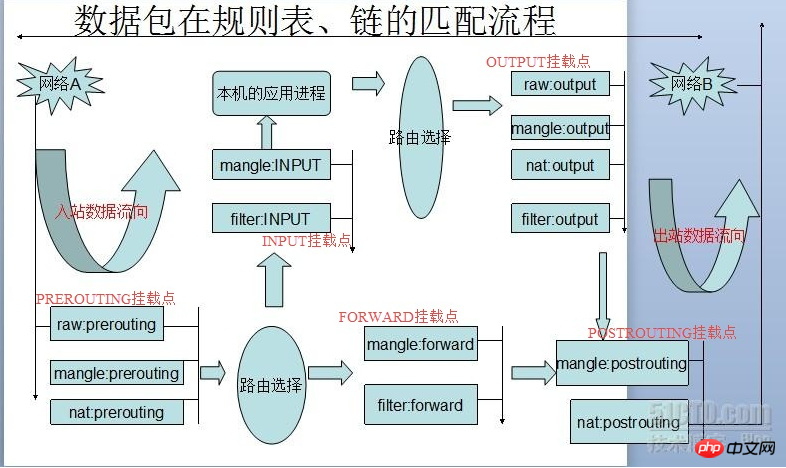

4. Principes de routage des paquets Linux

(1) Comprendre l'architecture et les fonctions de Netfilter et Iptables, et apprendre à contrôler le comportement de Netfilter. structure de la table Xtables, alors comment cette table Xtables joue-t-elle un rôle dans le routage des paquets de la pile de protocoles du noyau ? Flux de travail : le paquet de données du port réseau est reçu par la carte réseau sous-jacente. Après avoir été décompressé par la couche liaison de données (en supprimant l'en-tête de la trame de liaison de données), il entre dans la pile de protocole TCP/IP (essentiellement). a Le pilote du noyau qui traite les paquets réseau) et Netfilter sont mélangés dans le processus de traitement des paquets. Le processus de réception, de traitement et de transfert des paquets de données constitue une machine à vecteurs à états finis. Après avoir traversé une série de fonctions de traitement du noyau et de points Netfilter Hook, il est finalement transmis ou digéré par cette application de couche supérieure. Comme le montre l'image :

- Lorsqu'un paquet de données entre dans la carte réseau, le paquet de données entre d'abord dans la

Chaîne PREROUTING Dans la chaîne PREROUTING, nous avons la possibilité de modifier le DestIP (IP de destination) du paquet de données, puis le "module de routage" du noyau transmet le "paquet de données" "l'adresse IP de destination" et la "table de routage dans le noyau" détermine s'il doit être transféré (notez que le DestIP du paquet de données peut avoir été modifié par nous à ce moment-là). heure)

- Si le paquet de données est Lors de l'entrée dans la machine locale (c'est-à-dire que l'IP de destination du paquet de données est l'IP du port réseau de la machine locale), le paquet de données sera descendez le long du diagramme et atteignez la

chaîne INPUT. Une fois que le paquet atteint la chaîne INPUT, tout processus le recevra

Les programmes exécutés sur cette machine peuvent également envoyer des paquets de données, qui passent par la chaîne de SORTIE, et arrivent ensuite à la sortie de la chaîne POSTROTING (notez que à ce moment, le SrcIP du paquet de données peut avoir été modifié par nous)

Si le paquet de données doit être transféré (c'est-à-dire que l'adresse IP de destination n'est plus dans l'actuel sous-réseau), et le noyau autorise le transfert, le paquet de données se déplacera vers la droite, passera par la chaîne FORWARD, puis atteindra la sortie de la chaîne POSTROUTING (sélectionnez le port réseau du sous-réseau correspondant à envoyer)

Lors de l'écriture de règles iptables, gardez toujours ce diagramme de séquence de routage à l'esprit et configurez les règles de manière flexible en fonction des différents points de hook

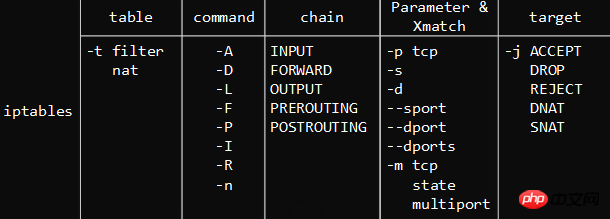

Cinq règles d'écriture iptables

Format de commande :

Exemple : >

1 iptables -I INPUT -s 0/0 -d 192.168.42.153 -p tcp -m multiport --dports 22,80,3306 - j ACCEPTER

🎜>1 iptables -t filter -I INPUT -d 192.168.42.153 -p tcp --dport 80 -j ACCEPTER

<strong>1.[-t 表名]</strong> : Sur quelle table cette règle fonctionne, vous pouvez utiliser filter, nat, etc., si non spécifié, la valeur par défaut est filter

: Ajouter une nouvelle règle à la dernière ligne de la liste des chaînes de règles

-A: Insérer une règle, et les règles à cette position seront déplacées vers l'arrière dans l'ordre, ce qui n'est pas précisé. Le nombre est 1

-I: Pour supprimer une règle de la chaîne de règles, soit saisissez le nom complet règle ou précisez le numéro de règle à supprimer

-D: Remplacer une règle Le remplacement de règle ne modifiera pas l'ordre, et le numéro doit être précisé.

-R: Définir l'action par défaut d'une chaîne de règles

-P:

-nL,-L, afficher le Liste actuelle des règles de pare-feu en cours d'exécution-n

2. : Spécifiez quelle chaîne de la table de règles, telle que INPUT, SORTIE, FORWARD, PREROUTING, etc. chain名

: utilisé lors de l'insertion, de la suppression et du remplacement de règles,

[规则编号]afficher le numéro--line-numbers: i est spécifié de quelle carte réseau le paquet de données entre, o spécifie de quelle carte réseau le paquet de données sort

[-i|o 网卡名称]: Vous pouvez spécifier le protocole d'application des règles, y compris TCP, UDP et ICMP, etc.

[-p 协议类型]: L'adresse IP ou l'adresse de sous-réseau de l'hôte source

[-s 源IP地址]: Le numéro de port source de l'IP du paquet

[--sport 源端口号]: L'adresse IP ou l'adresse de sous-réseau de l'hôte de destination

[-d目标IP地址]: Le numéro de port de destination de l'IP du paquet

[--dport目标端口号]

<p>3.-m<code> <strong>3.-m</strong> : étendre matches, cette option est utilisée pour fournir davantage de paramètres de correspondance, tels que : -m state --state ESTABLISHED,RELATED

-m tcp --dport 22

-

-m multiport --dports 80,8080

-m icmp --icmp-type 8

<code> <strong>4.<-j 动作></strong>4.<-j action> : Action pour traiter les paquets de données, notamment ACCEPT, DROP, REJECT, etc.

-

autoriser les données Le paquet passe parACCEPT: -

jette le paquet directement sans donner toute information de réponseDROP: -

refuse de transmettre le paquet de données et enverra un message de réponse à l'extrémité d'envoi des données si nécessaire.REJECT: -

est une forme spéciale de SNAT, adaptée aux adresses IP qui changent temporairement comme l'ADSLSNAT:

conversion d'adresse source. Après avoir entré la route au niveau du routage et avant de quitter la pile du réseau local, l'adresse source est réécrite, l'adresse de destination reste inchangée et une entrée de table NAT est établie sur la machine locale. Lorsque les données sont renvoyées, les données d'adresse de destination. est réécrit sous forme de données selon la table NAT et envoyé à l'adresse source et envoyé à l'hôte. Résolvez le problème des utilisateurs intranet utilisant la même adresse publique pour accéder à Internet.MASQUERADE DNAT:Traduction de l'adresse de destination. Contrairement au SNAT, avant que le paquet IP ne passe par la route, l'adresse de destination est re-modifiée et l'adresse source reste inchangée. Une entrée NAT est établie sur la machine locale. Lorsque les données sont renvoyées, l'adresse source est modifiée en conséquence. à la table NAT à l'adresse de destination lorsque les données ont été envoyées simultanément à l'hôte distant. La véritable adresse du serveur backend peut être masquée. (Merci à l'internaute d'avoir souligné que cet endroit a été écrit à l'envers avec SNAT)REDIRECT: Il s'agit d'une forme spéciale de DNAT, qui transmet les paquets réseau à l'hôte local (quelle que soit l'adresse cible spécifiée dans l'adresse IP). en-tête), ce qui est pratique pour effectuer une redirection de port sur cette machine.LOG: Enregistrez les informations du journal dans le fichier /var/log/messages, puis transmettez le paquet à la règle suivante

À l'exception du dernier LOG, une fois que les trois premières règles correspondent au paquet, le paquet ne continuera pas à correspondre, donc l'ordre des règles est extrêmement critique.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1205

1205

24

24

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Vs Code Système Exigences: Système d'exploitation: Windows 10 et supérieur, MacOS 10.12 et supérieur, processeur de distribution Linux: minimum 1,6 GHz, recommandé 2,0 GHz et au-dessus de la mémoire: minimum 512 Mo, recommandée 4 Go et plus d'espace de stockage: Minimum 250 Mo, recommandée 1 Go et plus d'autres exigences: connexion du réseau stable, xorg / wayland (Linux) recommandé et recommandée et plus

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

Les raisons de l'installation des extensions de code vs peuvent être: l'instabilité du réseau, les autorisations insuffisantes, les problèmes de compatibilité système, la version de code vs est trop ancienne, un logiciel antivirus ou des interférences de pare-feu. En vérifiant les connexions réseau, les autorisations, les fichiers journaux, la mise à jour vs du code, la désactivation des logiciels de sécurité et le redémarrage du code ou des ordinateurs, vous pouvez progressivement dépanner et résoudre les problèmes.

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

VS Code est disponible sur Mac. Il a des extensions puissantes, l'intégration GIT, le terminal et le débogueur, et offre également une multitude d'options de configuration. Cependant, pour des projets particulièrement importants ou un développement hautement professionnel, le code vs peut avoir des performances ou des limitations fonctionnelles.

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

VS Code est le code Visual Studio Nom complet, qui est un éditeur de code multiplateforme gratuit et open source et un environnement de développement développé par Microsoft. Il prend en charge un large éventail de langages de programmation et fournit une mise en surbrillance de syntaxe, une complétion automatique du code, des extraits de code et des invites intelligentes pour améliorer l'efficacité de développement. Grâce à un écosystème d'extension riche, les utilisateurs peuvent ajouter des extensions à des besoins et des langues spécifiques, tels que les débogueurs, les outils de mise en forme de code et les intégrations GIT. VS Code comprend également un débogueur intuitif qui aide à trouver et à résoudre rapidement les bogues dans votre code.

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) est un éditeur de code Open Source, Open Source et gratuit développé par Microsoft. Il est connu pour son léger, l'évolutivité et le support pour une large gamme de langages de programmation. Pour installer VScode, veuillez visiter le site officiel pour télécharger et exécuter l'installateur. Lorsque vous utilisez VSCODE, vous pouvez créer de nouveaux projets, modifier le code, déboguer le code, naviguer dans les projets, développer VSCODE et gérer les paramètres. VScode est disponible pour Windows, MacOS et Linux, prend en charge plusieurs langages de programmation et fournit diverses extensions via Marketplace. Ses avantages incluent le léger, l'évolutivité, le support linguistique étendu, les fonctionnalités riches et la version

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Bien que le bloc-notes ne puisse pas exécuter directement le code Java, il peut être réalisé en utilisant d'autres outils: à l'aide du compilateur de ligne de commande (Javac) pour générer un fichier bytecode (filename.class). Utilisez l'interpréteur Java (Java) pour interpréter ByteCode, exécuter le code et sortir le résultat.

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Les principales utilisations de Linux comprennent: 1. Système d'exploitation du serveur, 2. Système intégré, 3. Système d'exploitation de bureau, 4. Environnement de développement et de test. Linux excelle dans ces domaines, offrant des outils de stabilité, de sécurité et de développement efficaces.

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Pour afficher l'adresse du référentiel GIT, effectuez les étapes suivantes: 1. Ouvrez la ligne de commande et accédez au répertoire du référentiel; 2. Exécutez la commande "git Remote -v"; 3. Affichez le nom du référentiel dans la sortie et son adresse correspondante.