développement back-end

développement back-end

tutoriel php

tutoriel php

Comment stocker les mots de passe des utilisateurs en toute sécurité

Comment stocker les mots de passe des utilisateurs en toute sécurité

Comment stocker les mots de passe des utilisateurs en toute sécurité

1 : Connaissances de base : Hachage avec Salt

Nous savons déjà à quel point il est facile pour les attaquants malveillants d'utiliser des tables de recherche et des tables arc-en-ciel pour déchiffrer rapidement le cryptage de hachage ordinaire. Nous avons également

appris que l'utilisation de hachages salés de manière aléatoire peut résoudre ce problème. Mais quel type de sel utilisons-nous et comment le mélanger dans un mot de passe ?

La valeur salt doit être générée à l'aide d'un générateur de nombres pseudo-aléatoires cryptographiquement sécurisé

, CSPRNG. CSPRNG est très différent des générateurs de nombres pseudo-aléatoires ordinaires,

comme la fonction rand() du langage "C". Comme son nom l'indique, CSPRNG est conçu pour être cryptographiquement sécurisé, ce qui signifie qu'il peut fournir des nombres aléatoires hautement aléatoires et complètement imprévisibles. Nous ne voulons pas que la valeur du sel soit prévisible, c'est pourquoi CSPRNG doit être utilisé.

Le tableau suivant répertorie les méthodes CSPRNG de certaines plateformes de programmation grand public actuelles.

Utilisez une valeur de sel unique pour chaque mot de passe de chaque utilisateur. Chaque fois qu'un utilisateur crée un compte ou modifie son mot de passe, le mot de passe doit avoir une nouvelle valeur de sel aléatoire. Ne réutilisez jamais une valeur de sel. La valeur salt doit également être suffisamment longue pour qu'il y ait suffisamment de valeur salt à utiliser pour le cryptage de hachage. En règle générale, la valeur salt| Platform | CSPRNG |

|---|---|

| PHP | mcrypt_create_iv, openssl_random_pseudo_bytes |

| Java | java.security.SecureRandom |

| Dot NET (C#, VB) | System.Security.Cryptography.RNGCryptoServiceProvider |

| Ruby | SecureRandom |

| Python | os.urandom |

| Perl | Math::Random::Secure |

| C/C++ (Windows API) | CryptGenRandom |

| Any language on GNU/Linux or Unix | Read from /dev/random or /dev/urandom |

doit être au moins aussi longue que la sortie de la fonction de hachage. Ce sel doit être stocké dans la table des comptes d'utilisateurs avec le hachage du mot de passe.

Étapes pour stocker le mot de passe :

Utilisez CSPRNG pour générer une valeur de sel aléatoire suffisamment longue.

Mélangez le sel dans le mot de passe et cryptez-le à l'aide d'une fonction de hachage de mot de passe standard telle que Argon2, bcrypt, scrypt ou PBKDF2.

Stockez ensemble la valeur de sel et la valeur de hachage correspondante dans la base de données utilisateur.

- Étapes pour vérifier le mot de passe :

Récupérer la valeur de sel de l'utilisateur à partir de la base de données et la valeur de hachage correspondante.

Mélange la valeur salt dans le mot de passe saisi par l'utilisateur et le crypte à l'aide d'une fonction de hachage commune.

Comparez le résultat de l'étape précédente pour voir s'il est identique à la valeur de hachage stockée dans la base de données. S'ils sont identiques, le mot de passe est correct ; sinon, le mot de passe est erroné.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Les réseaux sans fil sont devenus un élément indispensable de la vie des gens dans le monde numérique d'aujourd'hui. Il est toutefois particulièrement important de protéger la sécurité des réseaux sans fil personnels. Définir un mot de passe fort est essentiel pour garantir que votre réseau WiFi ne puisse pas être piraté par d'autres. Pour assurer la sécurité de votre réseau, cet article vous présentera en détail comment utiliser votre téléphone mobile pour modifier le mot de passe WiFi du routeur. 1. Ouvrez la page de gestion du routeur - Ouvrez la page de gestion du routeur dans le navigateur mobile et saisissez l'adresse IP par défaut du routeur. 2. Entrez le nom d'utilisateur et le mot de passe de l'administrateur - Pour y accéder, entrez le nom d'utilisateur et le mot de passe de l'administrateur corrects dans la page de connexion. 3. Accédez à la page des paramètres sans fil – recherchez et cliquez pour accéder à la page des paramètres sans fil, dans la page de gestion du routeur. 4. Trouvez le Wi-Fi actuel

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Les réseaux sans fil sont devenus un élément indispensable de nos vies avec le développement rapide d'Internet. Afin de protéger les informations personnelles et la sécurité du réseau, il est cependant très important de changer régulièrement votre mot de passe wifi. Pour vous aider à mieux protéger la sécurité de votre réseau domestique, cet article vous présentera un tutoriel détaillé sur la façon d'utiliser votre téléphone mobile pour changer votre mot de passe WiFi. 1. Comprenez l'importance des mots de passe Wi-Fi. Les mots de passe Wi-Fi constituent la première ligne de défense pour protéger les informations personnelles et la sécurité du réseau. À l'ère d'Internet, comprendre son importance permet de mieux comprendre pourquoi vous devez changer régulièrement votre mot de passe. 2. Confirmez que le téléphone est connecté au wifi. Tout d'abord, assurez-vous que le téléphone est connecté au réseau wifi dont vous souhaitez modifier le mot de passe avant de modifier le mot de passe wifi. 3. Ouvrez le menu des paramètres du téléphone et accédez au menu des paramètres du téléphone.

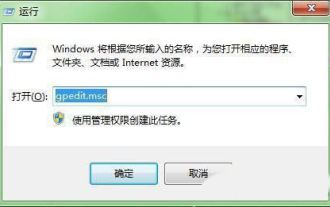

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

Dans le système Windows 10, la politique de mot de passe est un ensemble de règles de sécurité visant à garantir que les mots de passe définis par les utilisateurs répondent à certaines exigences de force et de complexité. Si le système vous indique que votre mot de passe ne répond pas aux exigences de la politique de mot de passe, cela signifie généralement que votre mot de passe est défini. Le mot de passe ne répond pas aux exigences définies par les normes Microsoft en matière de complexité, de longueur ou de types de caractères, alors comment éviter cela ? Les utilisateurs peuvent trouver directement la politique de mot de passe sous la politique de l'ordinateur local pour effectuer des opérations. Jetons un coup d'œil ci-dessous. Solutions qui ne sont pas conformes aux spécifications de la politique de mot de passe : Modifier la longueur du mot de passe : Selon les exigences de la politique de mot de passe, nous pouvons essayer d'augmenter la longueur du mot de passe, par exemple en changeant le mot de passe d'origine à 6 chiffres en 8 chiffres ou plus. Ajoutez des caractères spéciaux : les politiques de mot de passe nécessitent souvent l'inclusion de caractères spéciaux tels que @, #, $, etc. je

Comment obtenir facilement le mot de passe WiFi d'un téléphone mobile connecté (trouver rapidement le mot de passe WiFi enregistré dans le téléphone mobile)

May 08, 2024 pm 01:10 PM

Comment obtenir facilement le mot de passe WiFi d'un téléphone mobile connecté (trouver rapidement le mot de passe WiFi enregistré dans le téléphone mobile)

May 08, 2024 pm 01:10 PM

Nos téléphones portables font désormais partie intégrante de nos vies dans la société moderne. Les connexions réseau sans fil sont également devenues un outil indispensable dans notre vie quotidienne. Cependant, nous sommes parfois confrontés à une telle situation : nous voulons nous connecter à d'autres appareils mais nous n'y parvenons pas, nous nous connectons au WiFi mais oublions le mot de passe. Comment obtenir facilement le mot de passe WiFi d'un téléphone mobile connecté ? Trouver le mot de passe WiFi enregistré sur le téléphone 1. Recherchez l'option « WiFi » dans les paramètres, recherchez et cliquez dessus, puis entrez dans l'interface des paramètres du téléphone « WiFi » pour accéder à la page des paramètres WiFi, option. 2. Ouvrez les détails du réseau WiFi connecté, recherchez le nom du réseau WiFi connecté et cliquez pour accéder à la page d'informations détaillées du réseau dans la page des paramètres WiFi. 3.

Comment réinitialiser le mot de passe WiFi via un routeur (étapes simples pour vous aider à protéger la sécurité de votre réseau domestique)

May 03, 2024 pm 03:01 PM

Comment réinitialiser le mot de passe WiFi via un routeur (étapes simples pour vous aider à protéger la sécurité de votre réseau domestique)

May 03, 2024 pm 03:01 PM

Les réseaux sans fil font désormais partie intégrante de nos vies dans la société moderne. Cependant, la sécurisation de votre réseau WiFi domestique devient également de plus en plus importante. La réinitialisation de votre mot de passe WiFi est une tâche critique pour garantir la sécurité du réseau. Pour protéger la sécurité de votre réseau domestique, cet article vous présentera comment réinitialiser votre mot de passe WiFi via votre routeur. Comprenez l'interface de connexion du routeur. Connectez-vous au routeur et ouvrez la page de gestion. Entrez le nom d'utilisateur et le mot de passe de l'administrateur. Recherchez le nom et le mot de passe WiFi actuels. Sélectionnez l'option de modification du mot de passe. le nouveau mot de passe WiFi. Définissez un mot de passe fort. Enregistrez les paramètres et quittez. Reconnectez l'appareil pour tester le nouveau réseau WiFi. Configurez d'autres paramètres de sécurité régulièrement pour connaître l'itinéraire.

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Dans la comparaison de sécurité entre Slim et Phalcon dans les micro-frameworks PHP, Phalcon dispose de fonctionnalités de sécurité intégrées telles que la protection CSRF et XSS, la validation de formulaire, etc., tandis que Slim manque de fonctionnalités de sécurité prêtes à l'emploi et nécessite une implémentation manuelle. de mesures de sécurité. Pour les applications critiques en matière de sécurité, Phalcon offre une protection plus complète et constitue le meilleur choix.

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Pour protéger votre application Struts2, vous pouvez utiliser les configurations de sécurité suivantes : Désactiver les fonctionnalités inutilisées Activer la vérification du type de contenu Valider l'entrée Activer les jetons de sécurité Empêcher les attaques CSRF Utiliser RBAC pour restreindre l'accès basé sur les rôles