développement back-end

développement back-end

tutoriel php

tutoriel php

Comment obtenir un jeton Azure Active Directory à l'aide de PHP

Comment obtenir un jeton Azure Active Directory à l'aide de PHP

Comment obtenir un jeton Azure Active Directory à l'aide de PHP

Lors de l'appel de l'API Azure Rest, s'il s'agit d'une API appartenant à Azure Resource Manager, vous devez utiliser l'authentification Azure Active Directory (Azure AD) pour obtenir un jeton (Token) avant de pouvoir y accéder.

Voici les étapes pour créer une application Azure AD et l'autoriser à accéder aux ressources qui gèrent Azure :

Pour une meilleure expérience de lecture, vous pouvez également cliquer ici.

Remarque

Les méthodes d'authentification suivantes s'appliquent uniquement à l'API Azure Resource Manager. Autrement dit, les API avec un point de terminaison de management.chinacloudapi.cn ne sont pas applicables aux API Azure Service Manager (API avec un point de terminaison de management.core.chinacloudapi.cn).

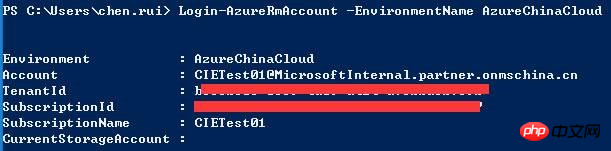

Connectez-vous à votre compte Azure (PowerShell)

Enregistrez le TenantID obtenu pour une utilisation ultérieure.

Sélectionnez l'ID d'abonnement actuel

Définissez l'abonnement actuel. Cette étape doit être effectuée dans un environnement multi-abonnement :

Set-AzureRmContext -SubscriptionId <subscription ID>

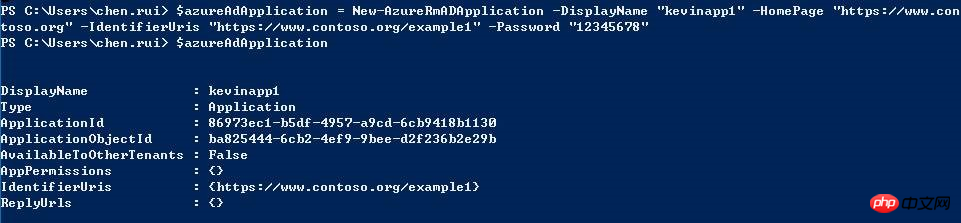

Créer une application AD.

Affichez l'objet d'application nouvellement créé. L'attribut ApplicationId sera utilisé pour créer ultérieurement les informations d'identification du service, les paramètres de rôle et le jeton d'accès.

$azureAdApplication = New-AzureRmADApplication -DisplayName "exampleapp" -HomePage "https://www.contoso.org" -IdentifierUris "https://www.contoso.org/example" -Password "<Your_Password>"

Créer des informations d'identification de service

Application Azure AD Créer des informations d'identification de service :

New-AzureRmADServicePrincipal -ApplicationId $azureAdApplication.ApplicationId

Une fois le certificat de service créé, il ne dispose initialement d'aucune autorisation. Nous devons définir la portée des autorisations pour celui-ci.

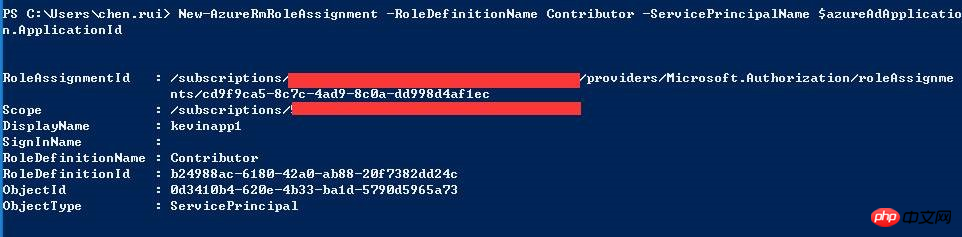

Autorisation

Ajouter des paramètres de rôle pour vos informations d'identification de service Dans cet exemple, définissez des autorisations de lecture pour vos informations d'identification de service afin d'accéder à toutes les ressources de votre abonnement. Si vous souhaitez en savoir plus, veuillez vous référer à : Contrôle d'accès basé sur le rôle Azure.

New-AzureRmRoleAssignment -RoleDefinitionName Contributor -ServicePrincipalName $azureAdApplication.ApplicationId

Parmi eux, RoleDefinitionName dispose de trois paramètres d'autorisation :

Reader dispose d'autorisations de lecture pour les ressources Azure.

Le contributeur dispose de droits d'administration sur les ressources Azure, mais ne peut pas en autoriser d'autres.

Le propriétaire dispose de droits de gestion sur les ressources Azure et peut également autoriser d'autres personnes à les gérer.

Appelez l'API Oauth2 pour obtenir le jeton

De cette façon, l'application Azure AD est créée. Nous pouvons utiliser le. suivez les trois informations pour obtenir le jeton d'authentification.

telent-id correspond au telentID utilisé dans les informations d'abonnement.

application-id ApplicationID renvoyé lors de la création de l'application.

mot de passe de l'application Le mot de passe renseigné lors de la création de l'application.

Pour obtenir le Token, utilisez l'interface d'authentification de Azure login oauth2. Si vous souhaitez en savoir plus, veuillez vous référer à ce document : Utilisation de l'API REST Azure Resource Manager.

Veuillez vous référer au code suivant :

$tenlent_id = 'Your Sub Tenlent ID'; $client_id = 'Application ID'; $client_secret = 'Application Password'; $auth_url = 'https://login.chinacloudapi.cn/'.$tenlent_id.'/oauth2/token?api-version=1.0'; $auth = curl_init($auth_url); $post_data= 'grant_type=client_credentials&resource=https://management.chinacloudapi.cn/&client_id='.$client_id.'&client_secret='.urlencode($client_secret); curl_setopt_array($auth, array( CURLOPT_VERBOSE => 1, CURLOPT_POST => 1, CURLOPT_POSTFIELDS => $post_data, CURLOPT_SSL_VERIFYPEER => false, CURLOPT_SSL_VERIFYHOST => false, CURLOPT_HTTPHEADER => array( 'Content-Type: application/x-www-form-urlencoded' ) )); curl_exec($atuh); echo "\n";

Après avoir exécuté la requête, vous obtiendrez les données du jeton, et access_token est le jeton d'accès.

{

"token_type": "Bearer",

"expires_in": "3600",

"expires_on": "1455680701",

"not_before": "1455676801",

"resource": "https://management.azure.com/",

"access_token": "eyJ0eXAiOi…"

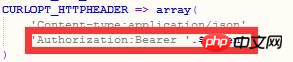

}Ajoutez ensuite le paramètre Authorization Header à la requête API à laquelle vous souhaitez accéder, et définissez sa valeur sur :

Jeton avant d'ajouter Bearer .

Exemple d'appel :

$token = 'eyJ0eXA…';

$host = 'management.chinacloudapi.cn';

$version = '2015-09-01';

$url = 'https://'.$host.'/subscriptions/5bbf0cbb-647d-4bd8-b4e6-26629f109bd7/resourceGroups/Default-MySql-ChinaNorth/providers/Microsoft.MySql/servers/poddbtest/databases/kevintest?api-version='.$version;

$ch = curl_init($url);

$data = array(

'properties' => array(

'charset' => 'utf8',

'collation' => 'utf8_general_ci'

),

);

$json = json_encode($data);

curl_setopt_array($ch, array(

CURLOPT_VERBOSE => 1,

CURLOPT_CUSTOMREQUEST => 'PUT',

CURLOPT_POSTFIELDS => $json,

CURLOPT_SSL_VERIFYPEER => false,

CURLOPT_SSL_VERIFYHOST => false,

CURLOPT_HTTPHEADER => array(

'Content-type:application/json',

'Authorization:Bearer '.$token

)

));

$ret =curl_exec($ch);

if (empty($ret)) {

// some kind of an error happened

echo 'Curl error: ' . curl_error($ch);

} else {

$info = curl_getinfo($ch);

}

echo "\n";Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

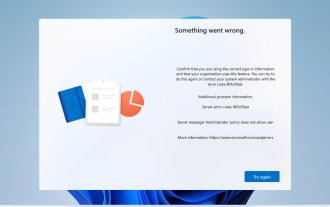

Code d'erreur 801c03ed : Comment le réparer sous Windows 11

Oct 04, 2023 pm 06:05 PM

Code d'erreur 801c03ed : Comment le réparer sous Windows 11

Oct 04, 2023 pm 06:05 PM

L'erreur 801c03ed est généralement accompagnée du message suivant : La stratégie de l'administrateur n'autorise pas cet utilisateur à rejoindre l'appareil. Ce message d'erreur vous empêchera d'installer Windows et de rejoindre un réseau, vous empêchant ainsi d'utiliser votre ordinateur. Il est donc important de résoudre ce problème dès que possible. Qu'est-ce que le code d'erreur 801c03ed ? Il s'agit d'une erreur d'installation de Windows qui se produit pour la raison suivante : la configuration d'Azure n'autorise pas les nouveaux utilisateurs à se joindre. Les objets d’appareil ne sont pas activés sur Azure. Échec du hachage matériel dans le panneau Azure. Comment corriger le code d'erreur 03c11ed sous Windows 801 ? 1. Vérifiez les paramètres Intune. Connectez-vous au portail Azure. Accédez à Appareils et sélectionnez Paramètres de l'appareil. Changez "Les utilisateurs peuvent

![Utilisateurs et ordinateurs Active Directory manquants [corrigé de 3 manières]](https://img.php.cn/upload/article/000/465/014/168196830849131.png?x-oss-process=image/resize,m_fill,h_207,w_330) Utilisateurs et ordinateurs Active Directory manquants [corrigé de 3 manières]

Apr 20, 2023 pm 01:25 PM

Utilisateurs et ordinateurs Active Directory manquants [corrigé de 3 manières]

Apr 20, 2023 pm 01:25 PM

La perte d'utilisateurs et d'ordinateurs Active Directory (ADUC) est l'un des problèmes les plus frustrants signalés par de nombreux utilisateurs de Windows Pro. ADUC est un incroyable composant logiciel enfichable MMC qui permet aux administrateurs de gérer Microsoft Active Directory. Cependant, pour une raison quelconque, il est absent des éditions Windows Server ou Enterprise/Pro. Examinons de plus près pourquoi il manque et comment nous pouvons y remédier. Windows 11 a-t-il Active Directory ? Active Directory est utile pour tous ceux qui souhaitent gérer des applications à distance

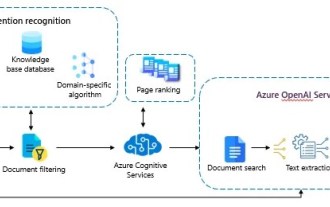

Utiliser Azure Semantic Search et OpenAI pour créer un système de recherche cognitive

Oct 12, 2023 am 10:18 AM

Utiliser Azure Semantic Search et OpenAI pour créer un système de recherche cognitive

Oct 12, 2023 am 10:18 AM

Conçue pour simplifier la recherche de documents, une combinaison de services et de plateformes est la clé d'une performance inégalée. Dans cet article, nous explorerons une approche holistique qui combine la puissance d’Azure Cognitive Services avec les capacités d’OpenAI. En vous plongeant dans la reconnaissance d'intention, le filtrage de documents, les algorithmes spécifiques à un domaine et la synthèse de texte, vous apprendrez à créer un système qui non seulement comprend l'intention de l'utilisateur, mais traite et présente également les informations de manière efficace.

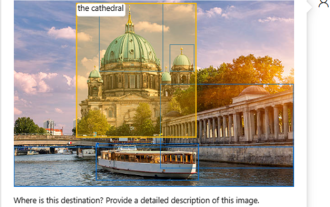

Le service Microsoft Azure OpenAI prend désormais en charge GPT-4 Turbo avec Vision

Dec 18, 2023 am 08:18 AM

Le service Microsoft Azure OpenAI prend désormais en charge GPT-4 Turbo avec Vision

Dec 18, 2023 am 08:18 AM

Selon les informations de ce site du 17 décembre, le service Azure OpenAI fournit un accès API REST aux puissants modèles de langage d'OpenAI, notamment GPT-4, GPT-3.5-Turbo et les séries de modèles intégrés. Microsoft a annoncé de nouvelles améliorations du service Azure OpenAI et a fourni aux clients une version préliminaire publique du dernier GPT-4 Turbo avec Vision. Ce modèle d'IA multimodal avancé hérite de toutes les fonctionnalités puissantes de GPT-4 Turbo et ajoute également le traitement d'images et. capacité d’analyse. Cela ouvre la possibilité d'exploiter GPT-4 pour davantage de tâches, telles que l'amélioration de l'accessibilité, l'interprétation et l'analyse des visualisations de données, et

Nouvelles mises à jour d'Amazfit déployées sur GTR 4, GTS 4 et d'autres montres intelligentes

Aug 17, 2024 pm 09:33 PM

Nouvelles mises à jour d'Amazfit déployées sur GTR 4, GTS 4 et d'autres montres intelligentes

Aug 17, 2024 pm 09:33 PM

Microsoft Azure déploiera l'authentification multifacteur obligatoire à partir d'octobre

Aug 17, 2024 am 07:40 AM

Microsoft Azure déploiera l'authentification multifacteur obligatoire à partir d'octobre

Aug 17, 2024 am 07:40 AM

Selon les informations de ce site du 16 août, Microsoft a publié hier un communiqué annonçant qu'il appliquerait la fonction d'authentification multifacteur (MFA) à partir d'octobre pour contribuer à réduire les risques de piratage de compte. Microsoft affirme que MFA peut empêcher plus de 99,2 % de ces attaques de compromission de compte, cette mesure est donc obligatoire. Selon les rapports, ce processus sera mis en œuvre progressivement en deux phases. Ce site le résume comme suit : Phase 1 : à partir d'octobre, MFA devra se connecter au portail Azure, à Microsoft Entra Management Center et à Intune Management Center, mais cela n'affectera pas les autres clients Azure. Phase 2 : à partir de début 2025, les exigences MFA s'étendront progressivement à d'autres clients Azure, tels qu'Azure.

Microsoft établit un record de défense en réponse à une attaque DDoS de 3,47 Tbps

Apr 22, 2023 am 08:52 AM

Microsoft établit un record de défense en réponse à une attaque DDoS de 3,47 Tbps

Apr 22, 2023 am 08:52 AM

Microsoft a établi par inadvertance un nouveau record en novembre dernier en atténuant une attaque DDoS (déni de service distribué) de 3,47 Tbps. Dans un article de blog, le géant de Redmond a partagé les données de protection Azure DDoS pour le troisième trimestre 2021. La société a noté que le nombre d’attaques DDoS avait augmenté au cours du second semestre 2021. Le DDoS est une méthode d’attaque populaire que tout le monde peut utiliser en raison du faible prix des services d’attaque. Au second semestre 2021, Microsoft a atténué en moyenne 1 955 attaques par jour, soit une augmentation de 40 % par rapport au premier semestre. Toutefois, ce chiffre n’est rien en comparaison des 4 296 attaques atténuées le 10 août 2021. Dans l'ensemble,

Windows Server VNext Preview Build 25099 maintenant disponible

Apr 14, 2023 pm 01:55 PM

Windows Server VNext Preview Build 25099 maintenant disponible

Apr 14, 2023 pm 01:55 PM

Microsoft a publié une nouvelle version de Windows Server Insider Preview. La version 25099 de cette semaine est désormais disponible en téléchargement en ISO et VHDX sur le site Web Windows Server Insider, mais comme d'habitude, il n'y a pas de journal des modifications complet à proprement parler, donc on ne sait pas exactement ce qui est nouveau. Microsoft a encore une fois déclaré que la marque n'avait pas été mise à jour et qu'elle était toujours Windows Server 2022 en avant-première. De plus, Microsoft encourage les initiés à travailler sur Azure