Résumé des fonctions vulnérables en PHP

Cet article décrit l'existence de certaines fonctions PHP avec de petites vulnérabilités dans PHP. Ceux qui n'ont pas compris les fonctions vulnérables de PHP peuvent jeter un œil à ce à quoi il faut faire attention lors de l'utilisation de ces fonctions dans le développement PHP réel. des bêtises et lisez cet article ensemble !

2.MD5 compare la vulnérabilité

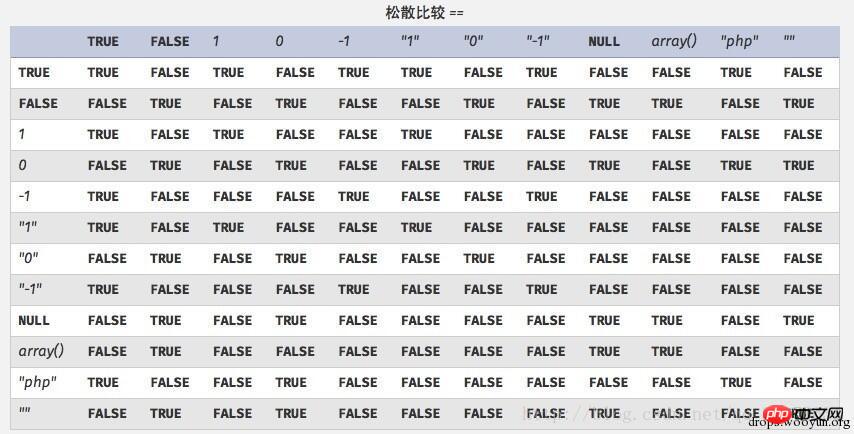

Lorsque PHP traite les chaînes de hachage, si vous utilisez "!=" ou "==" pour comparer le hachage valeurs, il interprète chaque valeur de hachage commençant par "0x" comme la puissance de 0 en notation scientifique (0), donc si deux mots de passe différents sont hachés, leur valeur de hachage sera Si les valeurs de hachage commencent toutes par "0e", alors PHP pensera qu'ils sont identiques.

Les charges utiles courantes incluent

0x01 md5(str)

QNKCDZO

240610708

s878926199a

s155964671a

s214587387a

s214587387a

0x02 sha1(str)

sha1('aaroZmOk')

sha1('aaK1STfY')

sha1('aaO8zKZF')

sha1('aa3OFF9m')En même temps, MD5 ne peut pas gérer les tableaux Si les jugements suivants sont faits, les tableaux peuvent être utilisés pour contourner

if(@md5($_GET['a']) == @md5($_GET['b']))

{

echo "yes";

}

//http://127.0.0.1/1.php?a[]=1&b[]=23 Vulnérabilité de la fonction .ereg : troncature 00

ereg ("^[a-zA-Z0-9]+$", $_GET['password']) === FALSEAnalyse de comparaison de chaînes

Ici, si $_GET['password'] est un tableau, la valeur de retour est NULL

Si c'est 123 || asd || 12as || 123%00&&&**, la valeur de retour est vraie

et le reste est faux

4.

N'oubliez pas que le programme peut également extraire la clé de la variable elle-même en tant que variable et la donner à la fonction pour traitement.

<?php

print_r(@$_GET);

foreach ($_GET AS $key => $value)

{

print $key."\n";

}

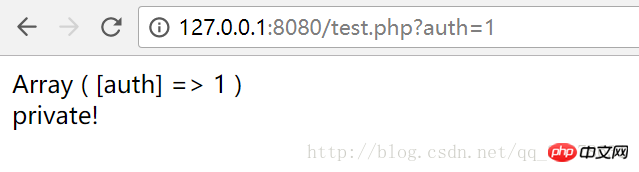

?>5. Couverture variable

La fonction principale impliquée est la fonction d'extraction

<?php

$auth = '0';

// 这里可以覆盖$auth的变量值

print_r($_GET);

echo "</br>";

extract($_GET);

if($auth == 1){

echo "private!";

} else{

echo "public!";

}

?>extraire. peut recevoir un tableau, puis réaffecter la variable, la page de procédure est très simple.

En même temps ! La fonctionnalité $ de PHP peut être utilisée pour attribuer des noms de variables et peut également provoquer un écrasement de variables !

<?php

$a='hi';

foreach($_GET as $key => $value) {

echo $key."</br>".$value;

$$key = $value;

}

print "</br>".$a;

?>Construire http://127.0.0.1:8080/test.php?a=12 pour atteindre l'objectif.

6.strcmp

如果 str1 小于 str2 返回 < 0; 如果 str1 大于 str2 返回 > 0;如果两者相等,返回 0。 先将两个参数先转换成string类型。 当比较数组和字符串的时候,返回是0。 如果参数不是string类型,直接return

<?php

$password=$_GET['password'];

if (strcmp('xd',$password)) {

echo 'NO!';

} else{

echo 'YES!';

}

?>Constructionhttp://127.0.0.1:8080/test.php?password[]=

7.is_numeric

Inutile de dire :

<?php echo is_numeric(233333); # 1 echo is_numeric('233333'); # 1 echo is_numeric(0x233333); # 1 echo is_numeric('0x233333'); # 1 echo is_numeric('233333abc'); # 0 ?>

8.preg_match

Si lors de la correspondance expression régulière, aucune limitation du début et fin de la chaîne (^ et $), il peut y avoir des problèmes de contournement

<?php

$ip = 'asd 1.1.1.1 abcd'; // 可以绕过

if(!preg_match("/(\d+)\.(\d+)\.(\d+)\.(\d+)/",$ip)) {

die('error');

} else {

echo('key...');

}

?>9.parse_str

et parse_str() Les fonctions similaires incluent mb_parse_str (). parse_str analyse la chaîne en plusieurs variables. Si le paramètre str est la chaîne de requête transmise par l'URL, elle est analysée en variable et définie sur la portée actuelle.

Un type de couverture variable dans le temps

<?php

$var='init';

print $var."</br>";

parse_str($_SERVER['QUERY_STRING']);

echo $_SERVER['QUERY_STRING']."</br>";

print $var;

?>10.Comparaison de chaînes

<?php

echo 0 == 'a' ;// a 转换为数字为 0 重点注意

// 0x 开头会被当成16进制54975581388的16进制为 0xccccccccc

// 十六进制与整数,被转换为同一进制比较

'0xccccccccc' == '54975581388' ;

// 字符串在与数字比较前会自动转换为数字,如果不能转换为数字会变成0

1 == '1';

1 == '01';

10 == '1e1';

'100' == '1e2' ;

// 十六进制数与带空格十六进制数,被转换为十六进制整数

'0xABCdef' == ' 0xABCdef';

echo '0010e2' == '1e3';

// 0e 开头会被当成数字,又是等于 0*10^xxx=0

// 如果 md5 是以 0e 开头,在做比较的时候,可以用这种方法绕过

'0e509367213418206700842008763514' == '0e481036490867661113260034900752';

'0e481036490867661113260034900752' == '0' ;

var_dump(md5('240610708') == md5('QNKCDZO'));

var_dump(md5('aabg7XSs') == md5('aabC9RqS'));

var_dump(sha1('aaroZmOk') == sha1('aaK1STfY'));

var_dump(sha1('aaO8zKZF') == sha1('aa3OFF9m'));

?>11.unset

unset(bar); est utilisé pour détruire la variable spécifiée. Si la variable bar est incluse dans le paramètre de requête, certaines variables peuvent être détruites pour contourner la logique du programme.

<?php

$_CONFIG['extraSecure'] = true;

foreach(array('_GET','_POST') as $method) {

foreach($$method as $key=>$value) {

// $key == _CONFIG

// $$key == $_CONFIG

// 这个函数会把 $_CONFIG 变量销毁

unset($$key);

}

}

if ($_CONFIG['extraSecure'] == false) {

echo 'flag {****}';

}

?>12.intval()

int en chaîne :

$var = 5; 方式1:$item = (string)$var; 方式2:$item = strval($var);

chaîne en int : fonction intval().

var_dump(intval('2')) //2 var_dump(intval('3abcd')) //3 var_dump(intval('abcd')) //0 // 可以使用字符串-0转换,来自于wechall的方法

Explique que lors de la conversion de intval(), il sera converti depuis le début de la chaîne jusqu'à ce qu'il rencontre un caractère non numérique. Même si une chaîne qui ne peut pas être convertie apparaît, intval() ne signalera pas d'erreur mais retournera 0

Au fait, intval peut être tronqué de %00

if($req['number']!=strval(intval($req['number']))){

$info = "number must be equal to it's integer!! ";

}Si $req['number ']= 0%00 peut contourner le jugement de

13.switch()

Si switch est un cas de type numérique, switch convertira les paramètres en type int , l'effet est équivalent à la fonction intval. Comme suit :

<?php

$i ="abc";

switch ($i) {

case 0:

case 1:

case 2:

echo "i is less than 3 but not negative";

break;

case 3:

echo "i is 3";

}

?>14.in_array()

$array=[0,1,2,'3']; var_dump(in_array('abc', $array)); //true var_dump(in_array('1bc', $array)); //true

Entrez la chaîne à n'importe quel endroit que PHP considère comme int, ce sera forcé

15.sérialiser et désérialiser les vulnérabilités

这里我们先简单介绍一下php中的魔术方法(这里如果对于类、对象、方法不熟的先去学学吧),即Magic方法,php类可能会包含一些特殊的函数叫magic函数,magic函数命名是以符号开头的,比如 construct, destruct,toString,sleep,wakeup等等。这些函数都会在某些特殊时候被自动调用。 例如construct()方法会在一个对象被创建时自动调用,对应的destruct则会在一个对象被销毁时调用等等。 这里有两个比较特别的Magic方法,sleep 方法会在一个对象被序列化的时候调用。 wakeup方法会在一个对象被反序列化的时候调用。

<?php

class test

{

public $username = '';

public $password = '';

public $file = '';

public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

}

public function toString() {

return file_get_contents($this->file);

}

}

$a = new test();

$a->file = 'C:\Users\YZ\Desktop\plan.txt';

echo serialize($a);

?>

//tostring方法会在输出实例的时候执行,如果实例路径是隐秘文件就可以读取了echo unserialize déclenche la fonction tostring, et vous pouvez lire C:UsersYZDesktopplan.txt fichier ci-dessous

<?php

class test

{

public $username = '';

public $password = '';

public $file = '';

public function out(){

echo "username: ".$this->username."<br>"."password: ".$this->password ;

}

public function toString() {

return file_get_contents($this->file);

}

}

$a = 'O:4:"test":3:{s:8:"username";s:0:"";s:8:"password";s:0:"";s:4:"file";s:28:"C:\Users\YZ\Desktop\plan.txt";}';

echo unserialize($a);

?>Vulnérabilité de désérialisation 16.session

La raison principale est

ini_set('session.serialize_handler', 'php_serialize'); >ini_set('session.serialize_handler', 'php');

Les deux méthodes de gestion des sessions sont différentes

Cette chose n'est pas très claire, j'écrirai donc une solution plus tard !

Voici une question ! Il s'agit d'un

sujet

Recommandations associées :

Structure de base de la fonction PHP

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 apporte plusieurs nouvelles fonctionnalités, améliorations de sécurité et de performances avec une bonne quantité de dépréciations et de suppressions de fonctionnalités. Ce guide explique comment installer PHP 8.4 ou mettre à niveau vers PHP 8.4 sur Ubuntu, Debian ou leurs dérivés. Bien qu'il soit possible de compiler PHP à partir des sources, son installation à partir d'un référentiel APT comme expliqué ci-dessous est souvent plus rapide et plus sécurisée car ces référentiels fourniront les dernières corrections de bogues et mises à jour de sécurité à l'avenir.

CakePHP travaillant avec la base de données

Sep 10, 2024 pm 05:25 PM

CakePHP travaillant avec la base de données

Sep 10, 2024 pm 05:25 PM

Travailler avec la base de données dans CakePHP est très simple. Nous comprendrons les opérations CRUD (Créer, Lire, Mettre à jour, Supprimer) dans ce chapitre.

Date et heure de CakePHP

Sep 10, 2024 pm 05:27 PM

Date et heure de CakePHP

Sep 10, 2024 pm 05:27 PM

Pour travailler avec la date et l'heure dans cakephp4, nous allons utiliser la classe FrozenTime disponible.

Téléchargement de fichiers CakePHP

Sep 10, 2024 pm 05:27 PM

Téléchargement de fichiers CakePHP

Sep 10, 2024 pm 05:27 PM

Pour travailler sur le téléchargement de fichiers, nous allons utiliser l'assistant de formulaire. Voici un exemple de téléchargement de fichiers.

Discuter de CakePHP

Sep 10, 2024 pm 05:28 PM

Discuter de CakePHP

Sep 10, 2024 pm 05:28 PM

CakePHP est un framework open source pour PHP. Il vise à faciliter grandement le développement, le déploiement et la maintenance d'applications. CakePHP est basé sur une architecture de type MVC à la fois puissante et facile à appréhender. Modèles, vues et contrôleurs gu

CakePHP créant des validateurs

Sep 10, 2024 pm 05:26 PM

CakePHP créant des validateurs

Sep 10, 2024 pm 05:26 PM

Le validateur peut être créé en ajoutant les deux lignes suivantes dans le contrôleur.

Journalisation CakePHP

Sep 10, 2024 pm 05:26 PM

Journalisation CakePHP

Sep 10, 2024 pm 05:26 PM

Se connecter à CakePHP est une tâche très simple. Il vous suffit d'utiliser une seule fonction. Vous pouvez enregistrer les erreurs, les exceptions, les activités des utilisateurs, les actions entreprises par les utilisateurs, pour tout processus en arrière-plan comme cronjob. La journalisation des données dans CakePHP est facile. La fonction log() est fournie

Comment configurer Visual Studio Code (VS Code) pour le développement PHP

Dec 20, 2024 am 11:31 AM

Comment configurer Visual Studio Code (VS Code) pour le développement PHP

Dec 20, 2024 am 11:31 AM

Visual Studio Code, également connu sous le nom de VS Code, est un éditeur de code source gratuit – ou environnement de développement intégré (IDE) – disponible pour tous les principaux systèmes d'exploitation. Avec une large collection d'extensions pour de nombreux langages de programmation, VS Code peut être c