Le contenu présenté dans cet article est un résumé des entretiens PHP, qui a une certaine valeur de référence. Maintenant, je le partage avec tout le monde. Les amis dans le besoin peuvent s'y référer

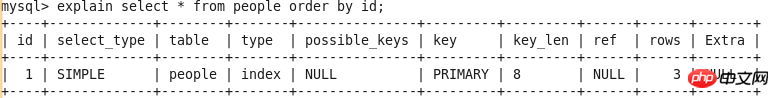

table

type

touches_possibles

clé

key_len

ref

lignes

Extra

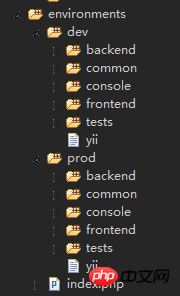

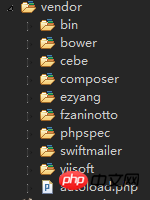

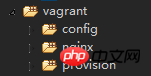

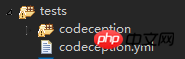

Préparation de l'environnement

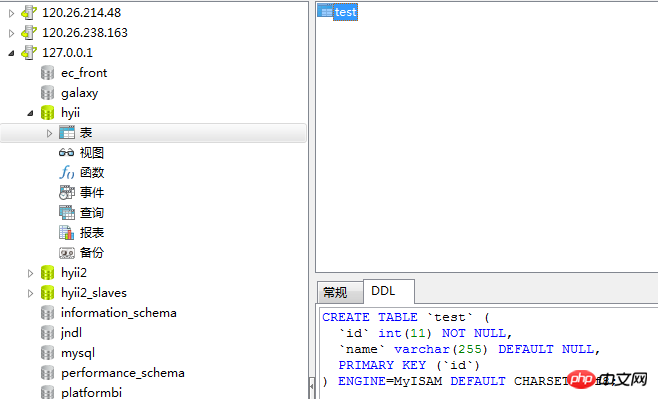

CREATE TABLE people( id bigint auto_increment primary key, zipcode char(32) not null default '', address varchar(128) not null default '', lastname char(64) not null default '', firstname char(64) not null default '', birthdate char(10) not null default '' ); CREATE TABLE people_car( people_id bigint, plate_number varchar(16) not null default '', engine_number varchar(16) not null default '', lasttime timestamp );

insert into people (zipcode,address,lastname,firstname,birthdate) values ('230031','anhui','zhan','jindong','1989-09-15'), ('100000','beijing','zhang','san','1987-03-11'), ('200000','shanghai','wang','wu','1988-08-25') insert into people_car (people_id,plate_number,engine_number,lasttime) values (1,'A121311','12121313','2013-11-23 :21:12:21'), (2,'B121311','1S121313','2011-11-23 :21:12:21'), (3,'C121311','1211SAS1','2012-11-23 :21:12:21')

EXPLIQUER l'introduction

EXPLIQUER l'introduction

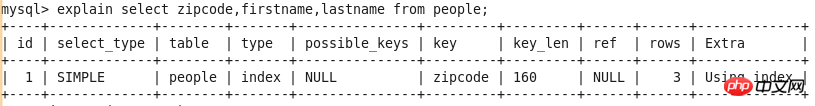

alter table people add key(zipcode,firstname,lastname);

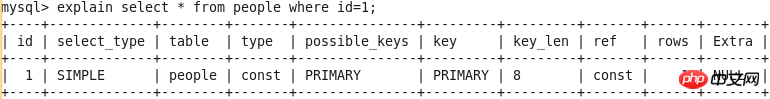

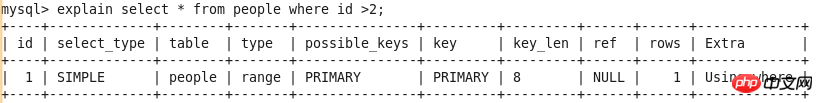

id

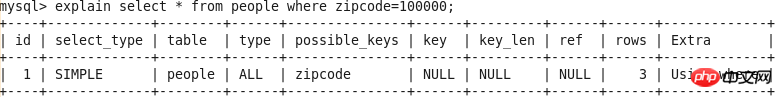

Query-1 explain select zipcode,firstname,lastname from people;

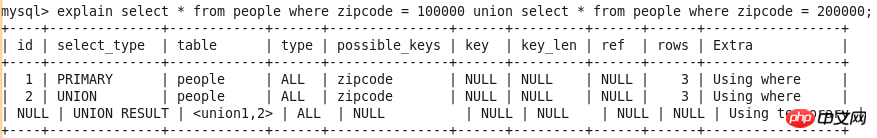

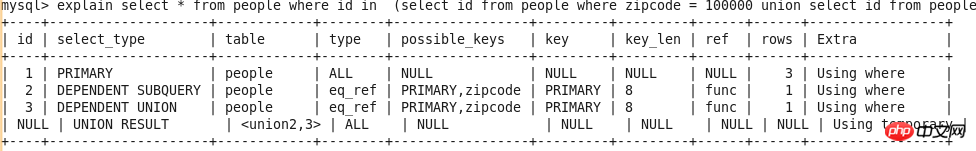

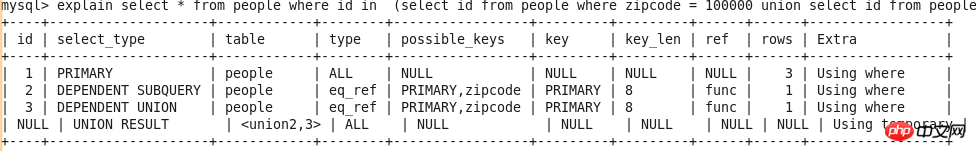

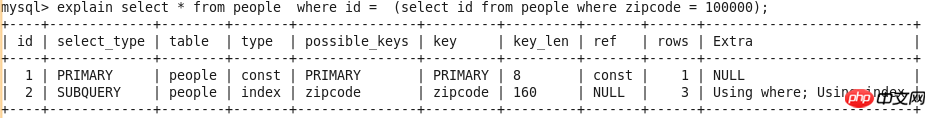

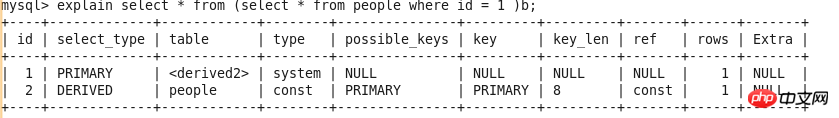

id est utilisé pour identifier séquentiellement le entier Pour l'instruction SELELCT dans la requête, grâce à la simple requête imbriquée ci-dessus, vous pouvez voir que l'instruction avec l'ID le plus grand est exécutée en premier. Cette valeur peut être NULL si cette ligne est utilisée pour décrire le résultat de l'union d'autres lignes, comme l'instruction UNION :

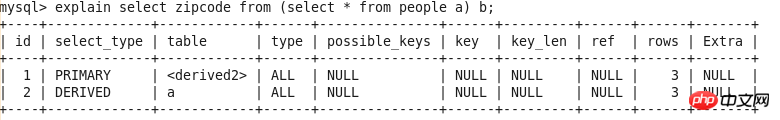

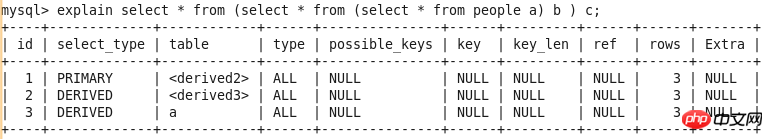

Query-2 explain select zipcode from (select * from people a) b;

select_type

Query-3 explain select * from people where zipcode = 100000 union select * from people where zipcode = 200000;

Les types d'instructions SELECT peuvent être les suivants.

SIMPLE

.

PRIMARY

dans une requête imbriquée est Le plus externe L'instruction SELECT est l'instruction SELECT la plus en avant dans une requête UNION. Voir

Requête-2et Requête-3.

UNIONLe deuxième et les suivants dans UNION Instruction SELECT. Voir

Requête-3.

DERIVED

FROM sous-instruction dans la table dérivée Instruction SELECT Instruction SELECT dans la phrase. Voir

Requête-2.

RÉSULTAT SYNDICAL