À propos de l'architecture Nginx

Nginx-Architecture

1. FAQ Nginx

1. Plusieurs hôtes virtuels avec le même nom de serveur ont un accès prioritaire

# 三个配置文件: # testserver1: server_name testserver1 www.rona1do.top; root /opt/app/code1; # testserver2: server_name testserver2 www.rona1do.top; root /opt/app/code2; # testserver3: server_name testserver3 www.rona1do.top; root /opt/app/code3;

Configurez les trois configurations ci-dessus avec le même nom_serveur Un hôte virtuel accédera en premier à testserver1. La priorité d'accès est basée sur l'ordre de lecture du serveur, c'est-à-dire l'ordre des noms de fichiers.

2. Priorité de correspondance d'emplacement

= : effectuer une correspondance exacte de caractères ordinaires, c'est-à-dire une correspondance complète

^ ~ : Indique une correspondance de caractères normale, utilisez la correspondance de préfixe

~ ~ : Indique une correspondance régulière (l'ajout de n'est pas sensible à la casse)

Les priorités ci-dessus diminuent de haut en bas. Les deux premières correspondances sont des correspondances exactes, ils ne rechercheront plus vers le bas. Si une correspondance régulière correspond à la chaîne correspondante, ils continueront à chercher vers le bas pour voir. s'il y en a plus.

3. Utilisation des try_files de Nginx

Vérifiez si les fichiers existent dans l'ordre

# 先检查对应的url地址下的文件存不存在,如果不存在找/index.php,类似于重定向

location / {

try_file $uri /index.php;

}4 La différence entre l'alias et la racine de Nginx

- <🎜. >

- root

location /request_path/image/ {

root /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/request_path_image/cat.png- alias

location /request_path/image/ {

alias /local_path/image/;

}

# 请求:http://www.rona1do.top/request_path/image/cat.png

# 查询: /local_path/image/cat.png- Dans le cas d'un proxy, remote_addr obtient l'adresse IP du proxy, pas celle de l'utilisateur

- x- forwarded -for est facile à falsifier

Solution générale : Vous pouvez négocier avec l'agent de premier niveau et définir les informations d'en-tête x_real_ip pour enregistrer l'adresse IP de l'utilisateur6. Codes d'erreur courants dans Nginx

set x_real_ip=$remote_addr

- 413 : entité de demande trop grande

- Limite de fichier de téléchargement par l'utilisateur : client_max_body_size

- 502 : passerelle incorrecte

- Le service backend ne répond pas

- 504 : délai d'expiration de la passerelle

- Délai d'expiration du service backend

- Goulot d'étranglement de la structure actuelle du système

- Indicateurs d'observation (en haut. afficher l'état, les journaux, etc.), tests de résistance

- Comprendre le modèle économique

- Type d'activité de l'interface, système structure hiérarchique

- Performances et sécurité

- Configurer un pare-feu qui accorde trop d'attention à la sécurité réduira les performances

- Installation

yum install httpd-tools- Utilisez

- ab -n 2000 -c 2 http://127.0.0.1/

- -n : Nombre total de requêtes

- -c : Nombre de requêtes simultanées

- -k : S'il faut activer les connexions longues

- Gestion de fichiers

- LinuxUnix tous les fichiers ensemble, le descripteur de fichier est un index

- Méthode de paramétrage

- 系统全局性修改、用户局部性修改、进程局部性修改

Copier après la connexion

Fichier de configuration :/etc/security/limits.conf

# root:root用户 root soft nofile 65535 # hard 强制限制、soft 超过会发送提醒(邮件等),不限制 root hard nofile 65535 # *:所有用户 * soft nofile 65535 * hard nofile 65535

Fichier de configuration :/etc/nginx/nginx.conf

# 针对nginx进程进行设置 worker_rlimit_nofile 35535;

Affinité CPU : Lier le processus/thread au CPU L'avantage le plus intuitif est d'augmenter le taux de réussite du cache CPU. , réduisant ainsi la perte d'accès à la mémoire.

- Nombre de processeurs physiques :

cat /proc/cpuinfo | grep "physical id" | sort | uniq | wc -l - Cœurs de processeur :

cat /proc/cpuinfo | grep "cpu cores" | uniq - Utilisation du cœur et du processus : appuyez d'abord sur

, puis appuyez sur

top1

# /etc/nginx/nginx.conf # nginx建议数量跟cpu核心数保持一致 worker_processes 2; # 配置cpu亲和 worker_cpu_affinity 0000000000000001 0000000000000010 # 与上一行等价,自动对应(Nginx1.9版本以上) worker_cpu_affinity auto

pour afficher la liaison du processeur de Nginx : ps -eo pid,args,psr | grep [n]ginx

# nginx服务使用nginx用户(最好不要使用root用户)

user nginx;

# cpu亲和(最好跟核心数保持一致)

worker_processes 2;

worker_cpu_affinity auto;

# error的日志级别设置为warn

error_log /var/log/nginx/error.log warn;

pid /var/run/nginx.pid;

# 文件句柄对于进程间的限制(建议1w以上)

worker_rlimit_nofile 35535;

# 事件驱动器

events {

use epoll;

# 限制每一个worker_processes进程可以处理多少个连接

worker_connections 10240;

}

http {

include /etc/nginx/mime.types;

default_type application/octet-stream;

#字符集(服务端响应发送的报文字符集)

charset utf-8;

log_format main '$remote_addr - $remote_user [$time_local] "$request" '

'$status $body_bytes_sent "$http_referer" '

'"$http_user_agent" "$http_x_forwarded_for"';

access_log /var/log/nginx/access.log main;

# 静态资源的处理

sendfile on;

#tcp_nopush on;

keepalive_timeout 65;

# gzip压缩(对于IE6或以下版本对于gzip压缩支持不是很好)

gzip on;

# IE6或以下不进行压缩(兼容)

gzip_disable "MSIE [1-6]\.";

gzip_http_version 1.1;

include /etc/nginx/conf.d/*.conf;

}- Comportement du robot d'exploration, l'exploration malveillante et le vol de ressources

- La fonction anti-hotlink de base empêche les utilisateurs malveillants d'explorer facilement les données externes du site Web

- secure_link_module, améliore la vérification du cryptage et l'efficacité de la sécurité des données, convient aux données importantes de base telles que les données importantes de base

- access_module, assure la prévention et le contrôle IP des données en arrière-plan et de certains services utilisateur

2. 常见的攻击手段

后台密码撞库,通过猜测密码字典不断对后台系统尝试性登录,获取后台登录密码

后台登录密码复杂度

access_module,对后台提供IP防控

预警机制(一个IP在一段时间内重复不断请求等)

3. 文件上传漏洞

利用一些可以上传的接口将恶意代码植入到服务器中,再通过url去访问以执行代码

例:http://www.rona1do.top/upload...(Nginx将1.jpg作为php代码执行)

# 文件上传漏洞解决办法

location ^~ /upload {

root /opt/app/images;

if ($request_file ~* (.*)\.php){

return 403;

}

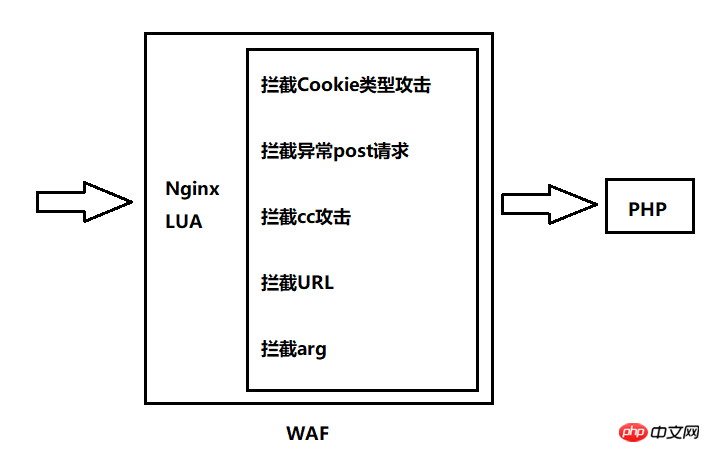

}4. SQL注入

利用未过滤/未审核用户输入的攻击方法,让应用运行本不应该运行的SQL代码

Nginx+LUA配置WAF防火墙防止SQL注入

ngx_lua_waf 下载地址

使用waf步骤:

git clone https://github.com/loveshell/ngx_lua_waf.gitcd ngx_lua_wafmv ngx_lua_waf /etc/nginx/wafvim /etc/nginx/waf/conf.lua,修改RulePath为对应路径(/etc/nginx/waf/wafconf)vim /etc/nginx/waf/wafconf/post,加入一行,\sor\s+,放sql注入的正则集成waf:

# /etc/nginx/nginx.conf lua_package_path "/etc/nginx/waf/?.lua"; lua_shared_dict limit 10m; init_by_lua_file /etc/nginx/waf/init.lua; access_by_lua_file /etc/nginx/waf/waf.lua

reload Nginx

5. 复杂的访问攻击中CC攻击

waf/conf.lua配置文件中打开防cc攻击配置项CCDeny="on"CCrate="100/60" #每60秒100次请求

四、Nginx总结

定义Nginx在服务体系中的角色

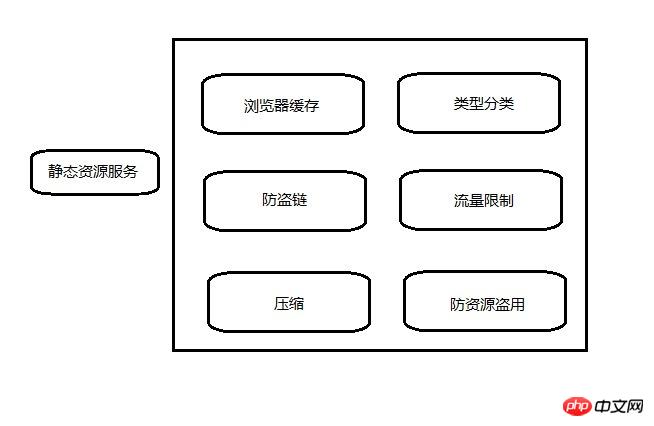

静态资源服务

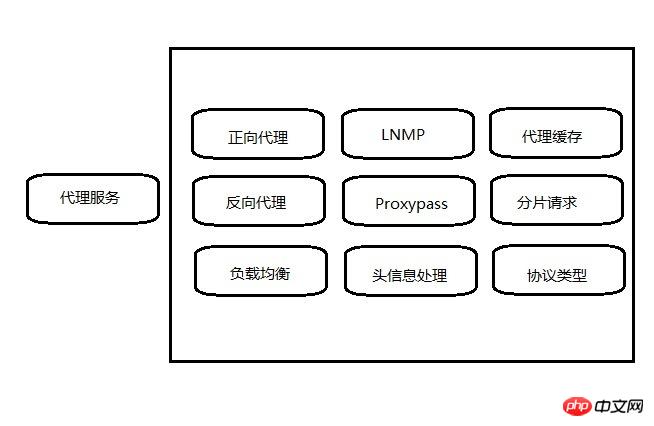

代理服务

动静分离

设计评估

LVS、keepalive、syslog、Fastcgi

用户权限、日志目录存放

CPU、内存、硬盘

硬件

系统

关联服务

配置注意事项

合理配置

了解原理(HTTP、操作系统...)

关注日志

相关推荐:

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment vérifier le nom du conteneur Docker

Apr 15, 2025 pm 12:21 PM

Comment vérifier le nom du conteneur Docker

Apr 15, 2025 pm 12:21 PM

Vous pouvez interroger le nom du conteneur Docker en suivant les étapes: répertorier tous les conteneurs (Docker PS). Filtrez la liste des conteneurs (à l'aide de la commande grep). Obtient le nom du conteneur (situé dans la colonne "Noms").

Comment configurer le nom de domaine du serveur cloud dans nginx

Apr 14, 2025 pm 12:18 PM

Comment configurer le nom de domaine du serveur cloud dans nginx

Apr 14, 2025 pm 12:18 PM

Comment configurer un nom de domaine NGINX sur un serveur cloud: Créez un enregistrement A pointant vers l'adresse IP publique du serveur cloud. Ajoutez des blocs d'hôtes virtuels dans le fichier de configuration Nginx, en spécifiant le port d'écoute, le nom de domaine et le répertoire racine du site Web. Redémarrez Nginx pour appliquer les modifications. Accéder à la configuration du test de nom de domaine. Autres notes: Installez le certificat SSL pour activer HTTPS, assurez-vous que le pare-feu autorise le trafic Port 80 et attendez que la résolution DNS prenne effet.

Comment vérifier si Nginx est démarré

Apr 14, 2025 pm 01:03 PM

Comment vérifier si Nginx est démarré

Apr 14, 2025 pm 01:03 PM

Comment confirmer si Nginx est démarré: 1. Utilisez la ligne de commande: SystemCTl Status Nginx (Linux / Unix), netStat -ano | Findstr 80 (Windows); 2. Vérifiez si le port 80 est ouvert; 3. Vérifiez le message de démarrage NGINX dans le journal système; 4. Utilisez des outils tiers, tels que Nagios, Zabbix et Icinga.

Comment configurer Nginx dans Windows

Apr 14, 2025 pm 12:57 PM

Comment configurer Nginx dans Windows

Apr 14, 2025 pm 12:57 PM

Comment configurer Nginx dans Windows? Installez Nginx et créez une configuration d'hôte virtuelle. Modifiez le fichier de configuration principale et incluez la configuration de l'hôte virtuel. Démarrer ou recharger nginx. Testez la configuration et affichez le site Web. Activer sélectivement SSL et configurer les certificats SSL. Définissez sélectivement le pare-feu pour permettre le trafic Port 80 et 443.

Comment vérifier la version nginx

Apr 14, 2025 am 11:57 AM

Comment vérifier la version nginx

Apr 14, 2025 am 11:57 AM

Les méthodes qui peuvent interroger la version Nginx sont: utilisez la commande nginx -v; Afficher la directive de version dans le fichier nginx.conf; Ouvrez la page d'erreur Nginx et affichez le titre de la page.

Comment démarrer un conteneur par Docker

Apr 15, 2025 pm 12:27 PM

Comment démarrer un conteneur par Docker

Apr 15, 2025 pm 12:27 PM

Étapes de démarrage du conteneur Docker: Tirez l'image du conteneur: Exécutez "Docker Pull [Mirror Name]". Créer un conteneur: utilisez "Docker Create [Options] [Mirror Name] [Commandes et paramètres]". Démarrez le conteneur: exécutez "docker start [nom de conteneur ou id]". Vérifiez l'état du conteneur: vérifiez que le conteneur s'exécute avec "Docker PS".

Comment démarrer le serveur Nginx

Apr 14, 2025 pm 12:27 PM

Comment démarrer le serveur Nginx

Apr 14, 2025 pm 12:27 PM

Le démarrage d'un serveur Nginx nécessite différentes étapes en fonction des différents systèmes d'exploitation: Système Linux / Unix: Installez le package NGINX (par exemple, en utilisant Apt-Get ou Yum). Utilisez SystemCTL pour démarrer un service NGINX (par exemple, sudo systemctl start nginx). Système Windows: téléchargez et installez les fichiers binaires Windows. Démarrer Nginx à l'aide de l'exécutable Nginx.exe (par exemple, nginx.exe -c conf \ nginx.conf). Peu importe le système d'exploitation que vous utilisez, vous pouvez accéder au serveur IP

Comment créer des conteneurs pour Docker

Apr 15, 2025 pm 12:18 PM

Comment créer des conteneurs pour Docker

Apr 15, 2025 pm 12:18 PM

Créer un conteneur dans Docker: 1. Tirez l'image: docker pull [Nom du miroir] 2. Créer un conteneur: docker run [Options] [Nom du miroir] [Commande] 3. Démarrez le conteneur: docker start [Nom du conteneur]