configuration avancée d'Apache

Cet article présente principalement la configuration avancée d'Apache, qui a une certaine valeur de référence. Maintenant, je le partage avec vous. Les amis dans le besoin peuvent s'y référer

1.Installation

yum install httpd -y ##Install

-

firewall-cmd --permanent --add-service=http ##Configuration du pare-feu

systemctl restart firewalld ##Redémarrer le pare-feu

Pendant l'expérimentation, faites attention à la cohérence du contexte de sécurité. ,

DocumentRoot "/var/www/html" ##Répertoire de publication par défaut

DirectoryIndex index.html ##Fichier de publication par défaut

Ouvrir par défaut

Modifier le répertoire de publication par défaut Changer le fichier de publication par défaut en texte

Modifiez le texte du fichier et rédigez le contenu

Le fichier ouvert par défaut devient le texte que nous définissons

3. Hôte virtuel

Habituellement, un domaine parent a de nombreux sous-domaines, et chaque sous-domaine a des fonctions différentes. Par conséquent, lorsque vous accédez à chaque sous-domaine, vous devez accéder aux fichiers du sous-domaine, afin que l'hôte virtuel vous permette d'accéder aux fichiers du sous-domaine. Un serveur httpd dessert plusieurs sites Web en même temps. Dans cette section, nous découvrirons l'hébergement virtuel basé sur le nom où plusieurs noms d'hôte pointent vers la même adresse IP, mais le serveur Web dessert différents sites Web avec un contenu différent en fonction du nom d'hôte utilisé pour accéder au site

Après avoir annulé les modifications de l'étape précédente.

Créer des répertoires, publier des répertoires pour différents sous-domaines.

Configurer /etc/hosts

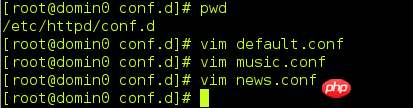

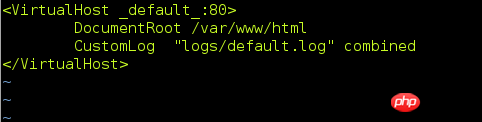

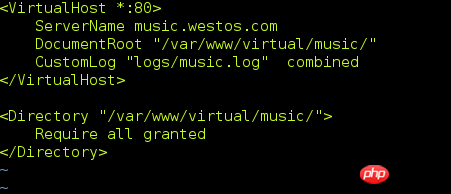

Modifier le fichier de configuration http

default.conf

music.conf

news.conf

Redémarrez le service Lors de l'accès à différents noms de domaine, différents fichiers seront accessibles.

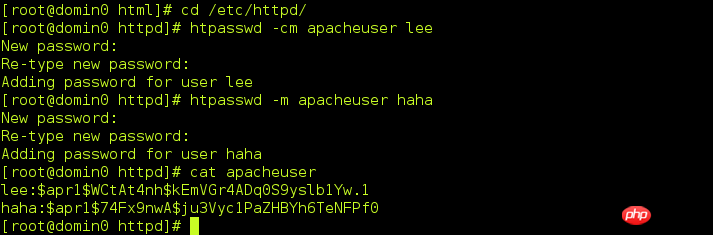

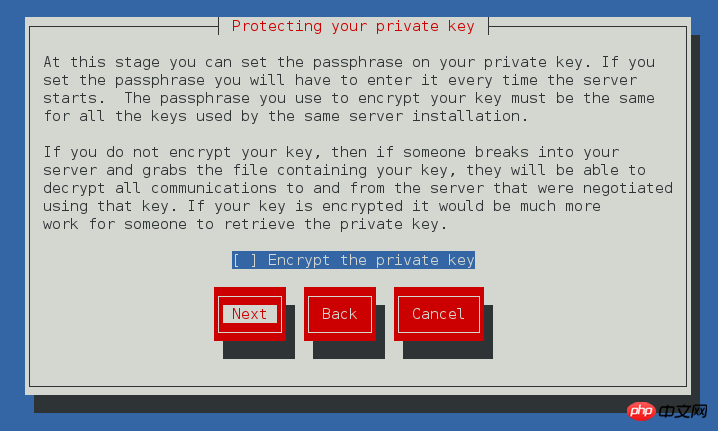

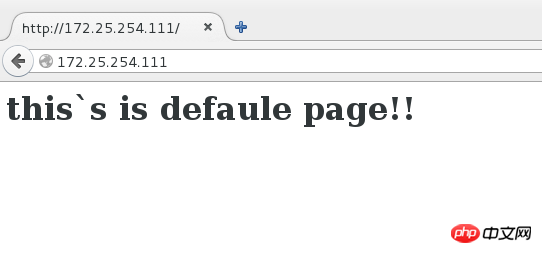

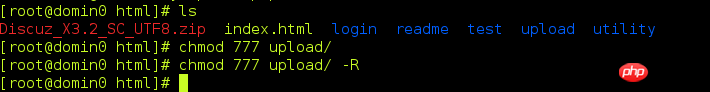

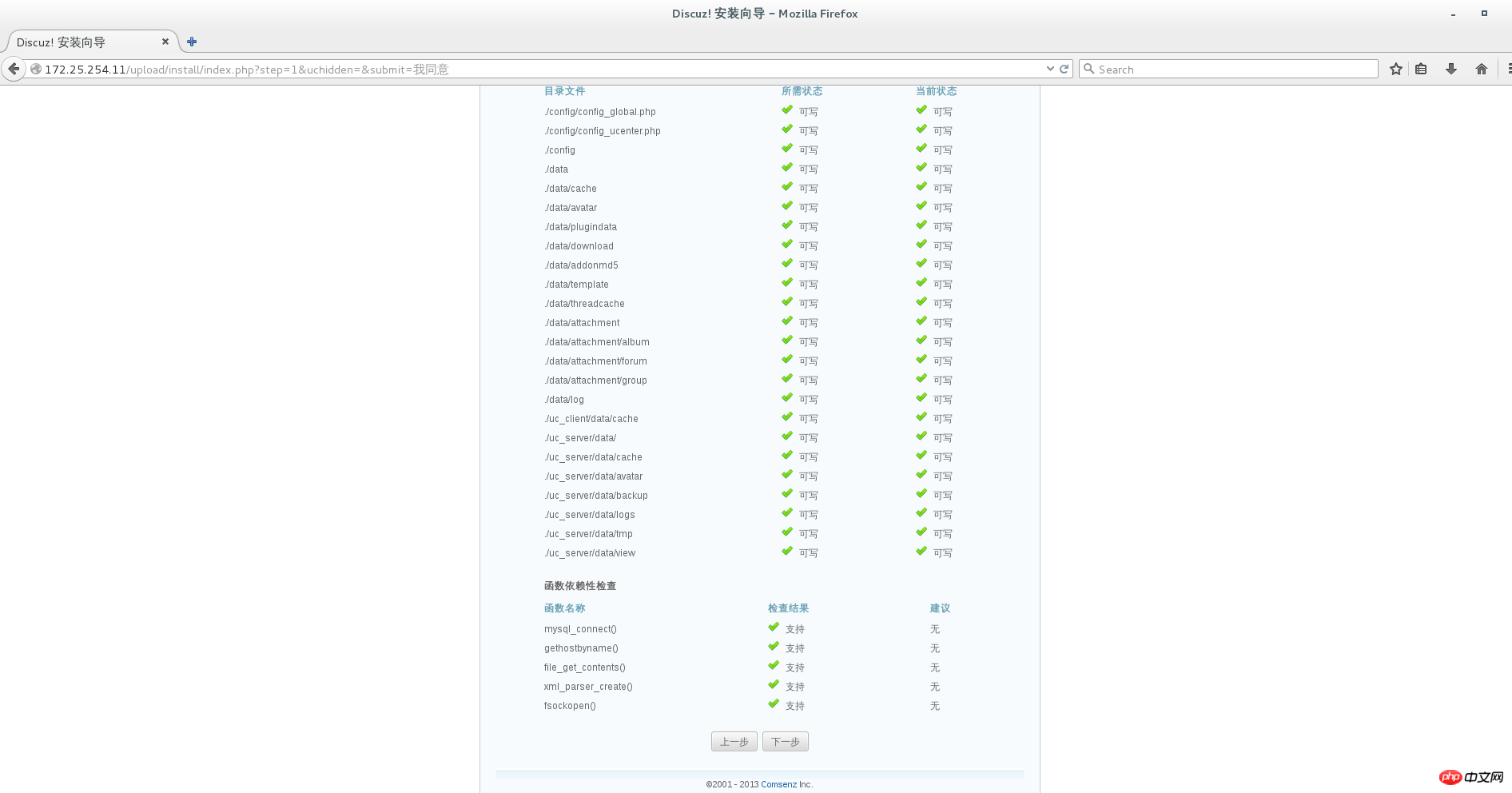

-------------------------------- ------------------ ---------------- - ------------------------------- -------------------------- ---- ----------- -------------------------------------------------------------- - ----- Le paramètre 172.25.254.11 n'autorise pas l'accès Lire l'autorisation d'abord, puis refuser. écrasera certaines autorisations autorisées Effet ------------------------------------------------ --- 1. Créez un utilisateur dans le répertoire et générez des fichiers utilisateur. On voit que le fichier a deux utilisateurs. 2. Configurez le fichier de configuration httpd et associez le fichier utilisateur exiger l'utilisateur lee permet uniquement aux utilisateurs lee de se connecter. Tests L'utilisateur lee peut se connecter normalement, mais l'utilisateur haha ne peut pas se connecter. -- --------------------------------------------- Https crypte automatiquement les données lors de l'accès, pour la sécurité de la transmission des données sur le réseau Pour l'accès HTTPS, vous devez installer mod_ssl yum install mod_ssl A ce moment, le répertoire de configuration génère automatiquement le fichier de configuration ssl.conf Il indique que le certificat du site Web n'est pas digne de confiance lors de l'accès. Générer un certificat. Installez d'abord le logiciel crypto-utils.x86_64 yum installez crypto-utils .x86_64 Certificat de production Dites-nous le chemin généré Ensuite le nombre de bits d'historique secret, choisissez les 1024 bits les plus rapides Vient ensuite le processus de génération, qui peut prendre un certain temps. C'est tout après avoir terminé. Si vous souhaitez l'envoyer à CA pour certification, sélectionnez Non. S'il faut chiffrer la clé privée, ensuite. Remplissez les informations, ensuite, ok Deux fichiers ont été générés /etc/pki/tls/certs/www.westos.com.crt Configurez ssl.conf Ajouter un certificat au site Web, cliquez sur Ajouter une exécution Cliquez sur Obtenir le certificat, puis cliquez sur Confirmer l'exception de sécurité C'est bon, le certificat du site web est celui que nous venons de générer. 1. Le fichier de configuration http de /etc/httpd/conf.d/login.conf crée /var / www/html/login Créer le fichier de publication par défaut /var/www/html/login/index.html Modifier /etc/hosts puis redémarrez le service, donnez à la page Web login.westos.com le certificat tout à l'heure, puis connectez-vous à http://login.westos.com et il sautera automatiquement à la page https://login.westos.com. --------------------- -- --------------------------------- Transférer le proxy miam installer Squid vim /etc/squid/squid.conf Ensuite, d'autres hôtes peuvent définir le proxy sur le port ip:3128 du serveur Squid pour accéder à Internet via le serveur Squid, qui est généralement utilisé pour contourner le mur. Proxy inverse, (équivalent au serveur proxy apache) Configuration/etc/ squid/squid.conf Notez que le pare-feu doit être configuré pour passer le service http Ensuite, le navigateur 172.25.254.111 accède à l'adresse du serveur Squid et obtiendra le contenu publié sur 172.25.254.11 d'Apache. -------------------- ------ -------------------------------------------- ------ Installer php, mod_ssl, http, php-mysql , mariadb-server Placez le package de données du forum dans le répertoire que httpd n'envoie pas par défaut et décompressez-le. Discuz_X3.2_SC_UTF8.zip (C'est ce que j'ai téléchargé) chmod 777 upload/ -R #Ajouter des autorisations systemctl restart httpd.service Visitez http://172.25.254.108/upload pour l'installation Web Après décompression, le dossier de téléchargement est généré Connectez-vous à la page web 172.25.254.11/upload puis détectez chacun. Pour cette situation logicielle, lorsque tout est réussi, cliquez sur Suivant Cliquez sur Suivant Configurer les informations MySQL. Installation Vous pouvez y accéder après l'installation. C'est tout le contenu de cet article, merci d'avoir lu. Veuillez prêter attention au site Web PHP chinois pour plus d'informations ! Recommandations associées : Explication détaillée de l'installation d'Apache et de PHP sur Centos Explication détaillée de la relation et du rôle de PHP et d'Apache

4. Vérification d'identité

2. Contrôle d'accès des utilisateurs virtuels

5. Https

/etc/pki/tls/private/www.westos.com.key

6. Conversion d'adresse HTTPS

7. Serveur proxy Squid

8. Créer un forum

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment effectuer des tests de concurrence et le débogage dans la programmation simultanée Java ?

May 09, 2024 am 09:33 AM

Comment effectuer des tests de concurrence et le débogage dans la programmation simultanée Java ?

May 09, 2024 am 09:33 AM

Tests de concurrence et débogage Les tests de concurrence et le débogage dans la programmation simultanée Java sont cruciaux et les techniques suivantes sont disponibles : Tests de concurrence : tests unitaires : isolez et testez une seule tâche simultanée. Tests d'intégration : tester l'interaction entre plusieurs tâches simultanées. Tests de charge : évaluez les performances et l'évolutivité d'une application sous une charge importante. Débogage simultané : points d'arrêt : suspendez l'exécution du thread et inspectez les variables ou exécutez le code. Journalisation : enregistrez les événements et l'état du fil. Trace de pile : identifiez la source de l’exception. Outils de visualisation : surveillez l'activité des threads et l'utilisation des ressources.

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

1. Contexte de la construction de la plateforme 58 Portraits Tout d'abord, je voudrais partager avec vous le contexte de la construction de la plateforme 58 Portraits. 1. La pensée traditionnelle de la plate-forme de profilage traditionnelle ne suffit plus. La création d'une plate-forme de profilage des utilisateurs s'appuie sur des capacités de modélisation d'entrepôt de données pour intégrer les données de plusieurs secteurs d'activité afin de créer des portraits d'utilisateurs précis. Elle nécessite également l'exploration de données pour comprendre le comportement et les intérêts des utilisateurs. et besoins, et fournir des capacités côté algorithmes ; enfin, il doit également disposer de capacités de plate-forme de données pour stocker, interroger et partager efficacement les données de profil utilisateur et fournir des services de profil. La principale différence entre une plate-forme de profilage d'entreprise auto-construite et une plate-forme de profilage de middle-office est que la plate-forme de profilage auto-construite dessert un seul secteur d'activité et peut être personnalisée à la demande. La plate-forme de mid-office dessert plusieurs secteurs d'activité et est complexe ; modélisation et offre des fonctionnalités plus générales. 2.58 Portraits d'utilisateurs de l'arrière-plan de la construction du portrait sur la plate-forme médiane 58

Comment ajouter un serveur dans Eclipse

May 05, 2024 pm 07:27 PM

Comment ajouter un serveur dans Eclipse

May 05, 2024 pm 07:27 PM

Pour ajouter un serveur à Eclipse, procédez comme suit : Créer un environnement d'exécution du serveur Configurer le serveur Créer une instance de serveur Sélectionner l'environnement d'exécution du serveur Configurer l'instance de serveur Démarrer le projet de déploiement du serveur

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Pour déployer et maintenir avec succès un site Web PHP, vous devez effectuer les étapes suivantes : Sélectionnez un serveur Web (tel qu'Apache ou Nginx) Installez PHP Créez une base de données et connectez PHP Téléchargez le code sur le serveur Configurez le nom de domaine et la maintenance du site Web de surveillance DNS les étapes comprennent la mise à jour de PHP et des serveurs Web, la sauvegarde du site Web, la surveillance des journaux d'erreurs et la mise à jour du contenu.

Comment tirer parti de Kubernetes Operator pour simplifier le déploiement cloud PHP ?

May 06, 2024 pm 04:51 PM

Comment tirer parti de Kubernetes Operator pour simplifier le déploiement cloud PHP ?

May 06, 2024 pm 04:51 PM

KubernetesOperator simplifie le déploiement du cloud PHP en suivant ces étapes : Installez PHPOperator pour interagir avec le cluster Kubernetes. Déployez l'application PHP, déclarez l'image et le port. Gérez l'application à l'aide de commandes telles que l'obtention, la description et l'affichage des journaux.

Comment implémenter les meilleures pratiques de sécurité PHP

May 05, 2024 am 10:51 AM

Comment implémenter les meilleures pratiques de sécurité PHP

May 05, 2024 am 10:51 AM

Comment mettre en œuvre les meilleures pratiques de sécurité PHP PHP est l'un des langages de programmation Web backend les plus populaires utilisés pour créer des sites Web dynamiques et interactifs. Cependant, le code PHP peut être vulnérable à diverses failles de sécurité. La mise en œuvre des meilleures pratiques de sécurité est essentielle pour protéger vos applications Web contre ces menaces. Validation des entrées La validation des entrées est une première étape essentielle pour valider les entrées utilisateur et empêcher les entrées malveillantes telles que l'injection SQL. PHP fournit une variété de fonctions de validation d'entrée, telles que filter_var() et preg_match(). Exemple : $username=filter_var($_POST['username'],FILTER_SANIT

Quels sont les protocoles et bibliothèques couramment utilisés dans la programmation réseau Java ?

May 09, 2024 pm 06:21 PM

Quels sont les protocoles et bibliothèques couramment utilisés dans la programmation réseau Java ?

May 09, 2024 pm 06:21 PM

Protocoles et bibliothèques couramment utilisés pour la programmation réseau Java : Protocoles : TCP, UDP, HTTP, HTTPS, FTP Bibliothèques : java.net, java.nio, ApacheHttpClient, Netty, OkHttp

Structures de données et algorithmes Java : un guide pratique du cloud computing

May 09, 2024 am 08:12 AM

Structures de données et algorithmes Java : un guide pratique du cloud computing

May 09, 2024 am 08:12 AM

L'utilisation de structures de données et d'algorithmes est cruciale dans le cloud computing pour gérer et traiter d'énormes quantités de données. Les structures de données courantes incluent des tableaux, des listes, des tables de hachage, des arbres et des graphiques. Les algorithmes couramment utilisés comprennent les algorithmes de tri, les algorithmes de recherche et les algorithmes graphiques. En tirant parti de la puissance de Java, les développeurs peuvent utiliser des collections Java, des structures de données thread-safe et des collections Apache Commons pour implémenter ces structures de données et algorithmes.