Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

À propos de quatre méthodes de configuration de l'interopérabilité des instances intranet sécurisées

À propos de quatre méthodes de configuration de l'interopérabilité des instances intranet sécurisées

À propos de quatre méthodes de configuration de l'interopérabilité des instances intranet sécurisées

Basé sur l'introduction de quatre méthodes de configuration sécurisée de l'interconnexion des instances intranet, cet article se concentre sur les étapes spécifiques. Le contenu de cet article est très compact. J'espère que vous étudierez patiemment.

Comment mettre en place l'interopérabilité entre les instances intranet sur le réseau classique

Les groupes de sécurité sont des pare-feu au niveau des instances. Pour garantir la sécurité des instances, le principe de « l'autorisation minimale » doit être suivi lors de la configuration de la sécurité. règles de groupe. Les quatre types de sécurité sont présentés ci-dessous. La méthode de paramétrage de l'interconnexion des instances intranet.

Méthode 1. Utiliser une autorisation d'adresse IP unique

Scénarios applicables : convient aux scénarios d'interconnexion intranet entre des instances à petite échelle.

Avantages : Autorisation par adresse IP, les règles du groupe de sécurité sont claires et faciles à comprendre.

Inconvénients : lorsque le nombre d'instances d'interconnexion intranet est important, il sera limité par les 100 règles de groupe de sécurité, et la charge de travail de maintenance ultérieure sera relativement importante.

Méthode de paramétrage :

Sélectionnez l'instance qui doit être interconnectée et entrez le groupe de sécurité de cette instance.

Sélectionnez le groupe de sécurité à configurer et cliquez sur Configurer les règles.

Cliquez sur Direction entrante, puis cliquez sur Ajouter une règle de groupe de sécurité.

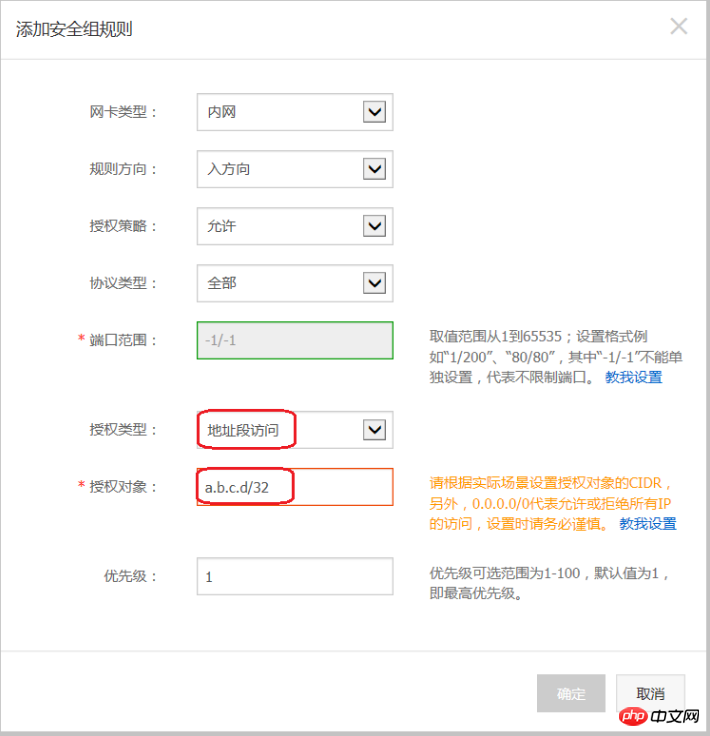

Ajoutez des règles de groupe de sécurité comme décrit ci-dessous :

Politique d'autorisation : Autoriser

Type de protocole : sélectionnez le type de protocole en fonction des besoins réels

Port ; plage : définissez la plage de ports en fonction de vos besoins réels, au format "numéro de port de début/numéro de port de fin" ;

Type d'autorisation : accès au segment d'adresse

Objet d'autorisation : saisissez le Interopérabilité intranet souhaitée L'adresse IP intranet de l'instance doit être au format a.b.c.d/32. Où, le masque de sous-réseau doit être /32.

Méthode 2. Rejoignez le même groupe de sécurité

Scénario applicable : Si l'architecture de votre application est relativement simple, vous pouvez sélectionner le même groupe de sécurité pour toutes les instances. Il n'est pas nécessaire de définir des règles spéciales entre les instances liées au même groupe de sécurité et l'interconnexion réseau par défaut est requise.

Avantages : Les règles du groupe de sécurité sont claires.

Inconvénients : Il ne convient qu'à une architecture réseau d'applications simples. Lorsque l'architecture réseau est ajustée, la méthode d'autorisation doit être modifiée en conséquence.

Méthode 3. Lier un groupe de sécurité d'interfonctionnement

Scénario applicable : ajouter et lier un groupe de sécurité dédié à l'interfonctionnement pour les instances qui doivent interagir avec le groupe , adapté aux scénarios d'architecture de réseau d'applications multicouches.

Avantages : fonctionnement simple, peut établir rapidement une interopérabilité inter-instances et peut être appliqué à des architectures de réseau complexes.

Inconvénients : L'instance doit être liée à plusieurs groupes de sécurité et les règles des groupes de sécurité sont moins lisibles.

Méthode de configuration :

Créez un nouveau groupe de sécurité et nommez-le « Groupe de sécurité interfonctionnel ». Il n'est pas nécessaire d'ajouter des règles au groupe de sécurité nouvellement créé.

Ajoutez et liez les instances qui doivent communiquer entre elles au « groupe de sécurité d'interopérabilité » nouvellement créé et utilisez la fonctionnalité d'interopérabilité par défaut entre les instances du même groupe de sécurité pour obtenir l'effet d'interopérabilité des instances intranet. .

Méthode 4. Autorisation de confiance mutuelle du groupe de sécurité

Scénarios applicables : Si votre architecture réseau est relativement complexe, les applications déployées sur chaque instance ont Pour différents rôles commerciaux, vous pouvez choisir d'utiliser des groupes de sécurité pour vous autoriser mutuellement.

Avantages : les règles du groupe de sécurité ont une structure claire, sont faciles à lire et peuvent être interopérées entre les comptes.

Inconvénients : La charge de travail liée à la configuration des règles du groupe de sécurité est relativement importante.

Méthode de paramétrage :

Sélectionnez l'instance qui doit établir une confiance mutuelle et entrez le groupe de sécurité de cette instance.

Sélectionnez le groupe de sécurité à configurer et cliquez sur Configurer les règles.

Cliquez sur Direction entrante, puis cliquez sur Ajouter des règles de groupe de sécurité.

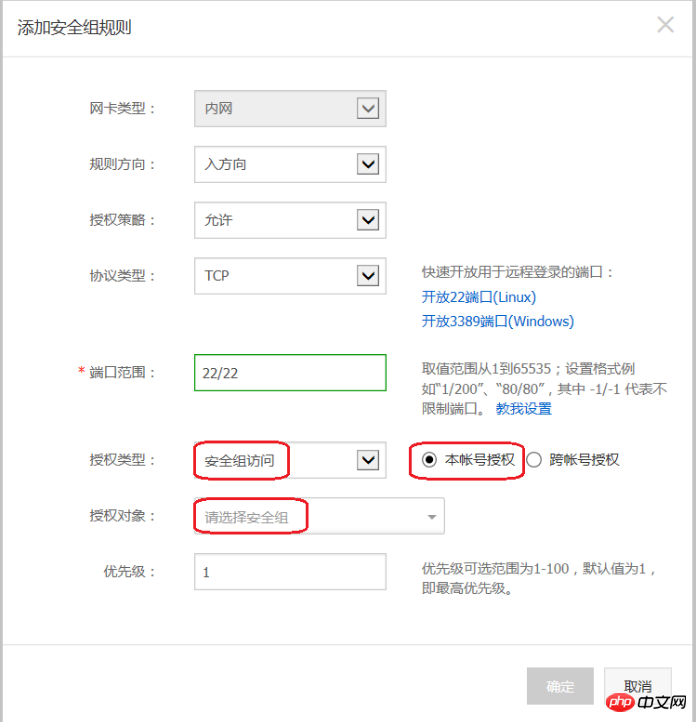

Ajoutez des règles de groupe de sécurité comme décrit ci-dessous :

Politique d'autorisation : Autoriser

Type de protocole : sélectionnez le type de protocole en fonction de vos besoins réels

Portée du port : définie en fonction des besoins réels ;

Type d'autorisation : accès au groupe de sécurité.

Objet d'autorisation :

Si vous choisissez d'autoriser ce compte : en fonction de vos exigences réseau, remplissez l'ID du groupe de sécurité de l'instance homologue qui nécessite l'interopérabilité intranet dans l'objet d'autorisation.

Si vous choisissez l'autorisation entre comptes : l'objet d'autorisation doit renseigner l'ID du groupe de sécurité de l'instance homologue ; l'ID du compte est l'ID du compte homologue (peut être trouvé dans Gestion du compte > Paramètres de sécurité).

Recommandation

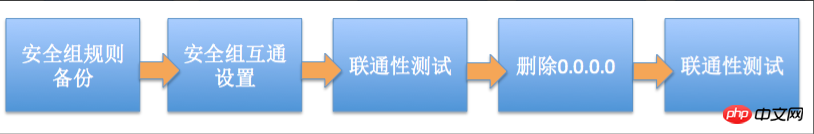

Si l'autorisation initiale du groupe de sécurité est trop grande, il est recommandé d'adopter le processus suivant pour resserrer la portée de l'autorisation.

La suppression de 0.0.0.0 dans la figure fait référence à la suppression de la règle de groupe de sécurité d'origine qui autorise le segment d'adresse 0.0.0.0/0.

Si les règles du groupe de sécurité sont modifiées de manière incorrecte, votre communication inter-instance peut être affectée. Veuillez sauvegarder les règles du groupe de sécurité que vous souhaitez utiliser avant de modifier les paramètres afin de pouvoir les restaurer à temps en cas de problèmes d'interopérabilité. se produire.

Les groupes de sécurité cartographient le rôle des instances dans l'ensemble de l'architecture de l'application. Il est recommandé de planifier les règles de pare-feu en fonction de l'architecture de l'application. Par exemple : Pour une architecture d'application Web commune à trois niveaux, trois groupes de sécurité peuvent être planifiés, et les instances où les applications ou bases de données correspondantes sont déployées sont liées aux groupes de sécurité correspondants :

Groupe de sécurité de la couche Web : ouvrez le port 80 ;

Groupe de sécurité de la couche APP : ouvrez le port 8080 ;

Groupe de sécurité de la couche DB : ouvrez le port 3306.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Vs Code Système Exigences: Système d'exploitation: Windows 10 et supérieur, MacOS 10.12 et supérieur, processeur de distribution Linux: minimum 1,6 GHz, recommandé 2,0 GHz et au-dessus de la mémoire: minimum 512 Mo, recommandée 4 Go et plus d'espace de stockage: Minimum 250 Mo, recommandée 1 Go et plus d'autres exigences: connexion du réseau stable, xorg / wayland (Linux) recommandé et recommandée et plus

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

Les raisons de l'installation des extensions de code vs peuvent être: l'instabilité du réseau, les autorisations insuffisantes, les problèmes de compatibilité système, la version de code vs est trop ancienne, un logiciel antivirus ou des interférences de pare-feu. En vérifiant les connexions réseau, les autorisations, les fichiers journaux, la mise à jour vs du code, la désactivation des logiciels de sécurité et le redémarrage du code ou des ordinateurs, vous pouvez progressivement dépanner et résoudre les problèmes.

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Bien que le bloc-notes ne puisse pas exécuter directement le code Java, il peut être réalisé en utilisant d'autres outils: à l'aide du compilateur de ligne de commande (Javac) pour générer un fichier bytecode (filename.class). Utilisez l'interpréteur Java (Java) pour interpréter ByteCode, exécuter le code et sortir le résultat.

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

VS Code est le code Visual Studio Nom complet, qui est un éditeur de code multiplateforme gratuit et open source et un environnement de développement développé par Microsoft. Il prend en charge un large éventail de langages de programmation et fournit une mise en surbrillance de syntaxe, une complétion automatique du code, des extraits de code et des invites intelligentes pour améliorer l'efficacité de développement. Grâce à un écosystème d'extension riche, les utilisateurs peuvent ajouter des extensions à des besoins et des langues spécifiques, tels que les débogueurs, les outils de mise en forme de code et les intégrations GIT. VS Code comprend également un débogueur intuitif qui aide à trouver et à résoudre rapidement les bogues dans votre code.

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

VS Code est disponible sur Mac. Il a des extensions puissantes, l'intégration GIT, le terminal et le débogueur, et offre également une multitude d'options de configuration. Cependant, pour des projets particulièrement importants ou un développement hautement professionnel, le code vs peut avoir des performances ou des limitations fonctionnelles.

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) est un éditeur de code Open Source, Open Source et gratuit développé par Microsoft. Il est connu pour son léger, l'évolutivité et le support pour une large gamme de langages de programmation. Pour installer VScode, veuillez visiter le site officiel pour télécharger et exécuter l'installateur. Lorsque vous utilisez VSCODE, vous pouvez créer de nouveaux projets, modifier le code, déboguer le code, naviguer dans les projets, développer VSCODE et gérer les paramètres. VScode est disponible pour Windows, MacOS et Linux, prend en charge plusieurs langages de programmation et fournit diverses extensions via Marketplace. Ses avantages incluent le léger, l'évolutivité, le support linguistique étendu, les fonctionnalités riches et la version

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Les principales utilisations de Linux comprennent: 1. Système d'exploitation du serveur, 2. Système intégré, 3. Système d'exploitation de bureau, 4. Environnement de développement et de test. Linux excelle dans ces domaines, offrant des outils de stabilité, de sécurité et de développement efficaces.

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Pour afficher l'adresse du référentiel GIT, effectuez les étapes suivantes: 1. Ouvrez la ligne de commande et accédez au répertoire du référentiel; 2. Exécutez la commande "git Remote -v"; 3. Affichez le nom du référentiel dans la sortie et son adresse correspondante.