Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Comment le processeur peut-il protéger vos données et votre vie privée contre le vol par un code malveillant ? Introduction de base à Intel SGX

Comment le processeur peut-il protéger vos données et votre vie privée contre le vol par un code malveillant ? Introduction de base à Intel SGX

Comment le processeur peut-il protéger vos données et votre vie privée contre le vol par un code malveillant ? Introduction de base à Intel SGX

Cet article vous apporte une introduction de base à Intel SGX. Il a une certaine valeur de référence. Les amis dans le besoin peuvent s'y référer.

Introduction de base à Intel SGX

Intel SGX (Intel Software Guard Extension) est une extension de l'architecture du jeu d'instructions Intel. SGX vous fournit une Enclave, une zone d'exécution de confiance cryptée en mémoire, où le processeur protège vos données et votre confidentialité contre le vol par un code malveillant.

Principe

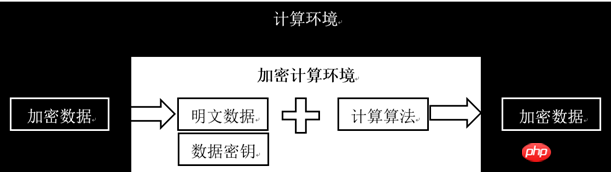

SGX utilise les nouvelles instructions du processeur pour allouer une partie de la zone EPC (Enclave Page Cache) dans la mémoire, via le CPU Le moteur de cryptage MEE (Memory Encryption Engine) crypte les données qu'il contient. Le contenu crypté dans EPC ne sera pas déchiffré en texte clair tant qu'il n'entrera pas dans le processeur. Par conséquent, dans SGX, vous n'avez pas besoin de faire confiance au système d'exploitation, au VMM ou même au BIOS. Vous devez uniquement faire confiance au processeur pour garantir que les données privées ne seront pas divulguées.

Application

Dans l'application réelle, vous pouvez crypter les données privées et les transférer vers le cercle sur le cloud sous forme de texte chiffré, et La clé secrète correspondante est également transmise au cercle par certification à distance. Les données sont ensuite utilisées pour effectuer des calculs sous la protection par cryptage du processeur, et les résultats vous sont renvoyés sous forme de texte chiffré. Dans ce mode, vous pouvez profiter de la puissante puissance de calcul du cloud computing sans vous soucier des fuites de données.

EDL (Enclave Definition Language)

EDL est le cœur de la programmation SGX, qui définit tout Fonctions de lecture, d'écriture et de traitement des données dans le cercle. Pendant la phase de compilation, l'outil Edger8r fourni par le SDK générera la fonction de pont entre l'encerclement et la mémoire ordinaire sur la base des fonctions définies dans l'EDL, et effectuera la détection de sécurité correspondante.

Les fonctions sont divisées en fonctions de confiance (ecall) et fonctions non fiables (ocall) :

ecall : défini dans la zone de confiance (trusted), appelé en dehors du cercle et mis en œuvre dans le cercle.

ocall : défini dans la zone non fiable (untrusted), appelé à l'intérieur du cercle, et exécuté en dehors du cercle.

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

|

Installation de SGX

Vous pouvez installer SGX via le fichier d'installation ou le code source, y compris les pilotes, le PSW et le SDK, etc. Les deux méthodes d'installation nécessitent l'installation de fichiers d'en-tête correspondant à la version du noyau Linux.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1662

1662

14

14

1419

1419

52

52

1312

1312

25

25

1262

1262

29

29

1235

1235

24

24

Architecture Linux: dévoiler les 5 composants de base

Apr 20, 2025 am 12:04 AM

Architecture Linux: dévoiler les 5 composants de base

Apr 20, 2025 am 12:04 AM

Les cinq composants de base du système Linux sont: 1. Kernel, 2. Bibliothèque système, 3. Utilitaires système, 4. Interface utilisateur graphique, 5. Applications. Le noyau gère les ressources matérielles, la bibliothèque système fournit des fonctions précompilées, les utilitaires système sont utilisés pour la gestion du système, l'interaction GUI fournit une interaction visuelle et les applications utilisent ces composants pour implémenter des fonctions.

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Comment vérifier l'adresse de l'entrepôt de Git

Apr 17, 2025 pm 01:54 PM

Pour afficher l'adresse du référentiel GIT, effectuez les étapes suivantes: 1. Ouvrez la ligne de commande et accédez au répertoire du référentiel; 2. Exécutez la commande "git Remote -v"; 3. Affichez le nom du référentiel dans la sortie et son adresse correspondante.

VSCODE Précédent la touche de raccourci suivante

Apr 15, 2025 pm 10:51 PM

VSCODE Précédent la touche de raccourci suivante

Apr 15, 2025 pm 10:51 PM

VS CODE Utilisation de la clé de raccourci en une étape / prochaine: une étape (arrière): Windows / Linux: Ctrl ←; macOS: cmd ← Étape suivante (vers l'avant): Windows / Linux: Ctrl →; macOS: CMD →

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Les principales utilisations de Linux comprennent: 1. Système d'exploitation du serveur, 2. Système intégré, 3. Système d'exploitation de bureau, 4. Environnement de développement et de test. Linux excelle dans ces domaines, offrant des outils de stabilité, de sécurité et de développement efficaces.

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Comment exécuter le code Java dans le bloc-notes

Apr 16, 2025 pm 07:39 PM

Bien que le bloc-notes ne puisse pas exécuter directement le code Java, il peut être réalisé en utilisant d'autres outils: à l'aide du compilateur de ligne de commande (Javac) pour générer un fichier bytecode (filename.class). Utilisez l'interpréteur Java (Java) pour interpréter ByteCode, exécuter le code et sortir le résultat.

Comment exécuter sublime après avoir écrit le code

Apr 16, 2025 am 08:51 AM

Comment exécuter sublime après avoir écrit le code

Apr 16, 2025 am 08:51 AM

Il existe six façons d'exécuter du code en sublime: via les raccourcis clavier, les menus, les systèmes de construction, les lignes de commande, définir des systèmes de construction par défaut et les commandes de construction personnalisées et exécuter des fichiers / projets individuels en cliquant avec le bouton droit sur des projets / fichiers. La disponibilité du système de construction dépend de l'installation du texte sublime.

Code d'installation de Laravel

Apr 18, 2025 pm 12:30 PM

Code d'installation de Laravel

Apr 18, 2025 pm 12:30 PM

Pour installer Laravel, suivez ces étapes dans Séquence: Installer Composer (pour MacOS / Linux et Windows) Installez Laravel Installer Créer une nouvelle application d'accès au service de démarrage du projet (URL: http://127.0.0.1:8000) Configurer la connexion de la base de données (si nécessaire)

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Comment utiliser vscode

Apr 15, 2025 pm 11:21 PM

Visual Studio Code (VSCODE) est un éditeur de code Open Source, Open Source et gratuit développé par Microsoft. Il est connu pour son léger, l'évolutivité et le support pour une large gamme de langages de programmation. Pour installer VScode, veuillez visiter le site officiel pour télécharger et exécuter l'installateur. Lorsque vous utilisez VSCODE, vous pouvez créer de nouveaux projets, modifier le code, déboguer le code, naviguer dans les projets, développer VSCODE et gérer les paramètres. VScode est disponible pour Windows, MacOS et Linux, prend en charge plusieurs langages de programmation et fournit diverses extensions via Marketplace. Ses avantages incluent le léger, l'évolutivité, le support linguistique étendu, les fonctionnalités riches et la version