programmation quotidienne

programmation quotidienne

connaissance de MySQL

connaissance de MySQL

Qu'est-ce qu'une clé étrangère Mysql ? Quelles sont les utilisations ? (Photos, texte + vidéo)

Qu'est-ce qu'une clé étrangère Mysql ? Quelles sont les utilisations ? (Photos, texte + vidéo)

Qu'est-ce qu'une clé étrangère Mysql ? Quelles sont les utilisations ? (Photos, texte + vidéo)

Cet article vous présente principalement Qu'est-ce que la clé étrangère MySQL et Le rôle de la clé étrangère dans la base de données MySQL.

Tout d'abord, nous devons comprendre brièvement ce que mysql ?

MySQL est un système de gestion de bases de données relationnelles et l'un des systèmes de gestion de bases de données relationnelles les plus populaires. En termes d'applications WEB, MySQL est le meilleur logiciel RDBMS (Relational Database Management System).

Les définitions de "clé" et d'index dans MySQL sont les mêmes, donc les clés étrangères et les clés primaires sont également un type d'index.

Et le concept de clé étrangère mysql n'est peut-être pas particulièrement facile à comprendre pour les novices.

Donnons un exemple simple pour présenter Qu'est-ce que la clé étrangère MySQL ?

La clé étrangère est relative à la clé primaire et est un prérequis nécessaire pour établir une connexion entre les tables.

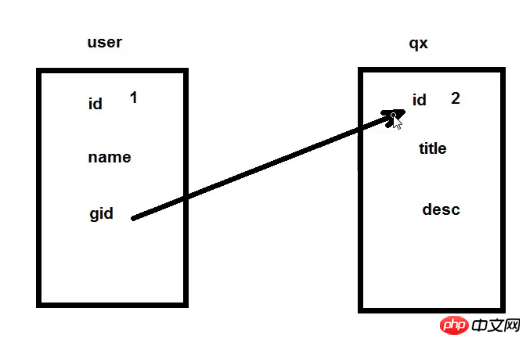

Par exemple, il y a deux tables ici, la table user (user) et la table qx (permission). gid in user est l'identifiant d'autorisation de l'utilisateur, et gid dépend de l'identifiant dans qx. Ensuite, l'identifiant dans qx est la clé étrangère de l'utilisateur.

C'est-à-dire que lorsque nous créons une clé étrangère pour gid, et que cette clé étrangère est l'identifiant dans qx, le gid doit être cohérent avec l'identifiant dans qx. Nous pouvons associer les deux tables via la clé étrangère.

Remarque : MySQL indexera automatiquement les clés primaires de toutes les tables, mais les champs de clé étrangère doivent être explicitement indexés par l'utilisateur

Alors, quel est le but de créer une clé étrangère ?

peut associer deux tables pour assurer la cohérence des données et mettre en œuvre certaines opérations en cascade.

L'objectif principal du maintien de la cohérence et de l'intégrité des données est de contrôler les données stockées dans les tables de clés étrangères. Pour associer deux tables, les clés étrangères ne peuvent référencer que les valeurs des colonnes de la table ! Vous pouvez associer deux tables pour garantir la cohérence des données et mettre en œuvre certaines opérations en cascade.

Un bref résumé de ses fonctions :

1 Ne rendez pas les données enregistrées dans un tableau trop redondantes.

2. Maintenir la cohérence et l’intégrité des données.

Cet article porte sur Qu'est-ce que la clé étrangère MySQL et Le rôle de la clé étrangère dans la base de données MySQL Il est également très facile à comprendre. utile aux amis qui en ont besoin !

Si vous voulez en savoir plus sur MySQL, vous pouvez suivre le site Web PHP chinois Tutoriel vidéo MySQL, tout le monde est invité à s'y référer et à apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Quelles sont les procédures et fonctions stockées dans MySQL?

Mar 20, 2025 pm 03:04 PM

Quelles sont les procédures et fonctions stockées dans MySQL?

Mar 20, 2025 pm 03:04 PM

L'article traite des procédures et fonctions stockées dans MySQL, en se concentrant sur leurs définitions, leurs avantages de performance et leurs scénarios d'utilisation. Les différences clés incluent les valeurs de retour et les méthodes d'invocation.

Comment sécurisez-vous votre serveur MySQL contre un accès non autorisé?

Mar 20, 2025 pm 03:20 PM

Comment sécurisez-vous votre serveur MySQL contre un accès non autorisé?

Mar 20, 2025 pm 03:20 PM

L'article traite de la sécurisation des serveurs MySQL par rapport à l'accès non autorisé via la gestion des mots de passe, la limitation d'un accès à distance, de l'utilisation du chiffrement et des mises à jour régulières. Il couvre également la surveillance et la détection des activités suspectes pour améliorer la sécurité.

Comment définissez-vous des mots de passe pour les comptes d'utilisateurs dans MySQL?

Mar 20, 2025 pm 03:18 PM

Comment définissez-vous des mots de passe pour les comptes d'utilisateurs dans MySQL?

Mar 20, 2025 pm 03:18 PM

L'article traite des méthodes pour définir et sécuriser les mots de passe du compte utilisateur MySQL, les meilleures pratiques pour la sécurité des mots de passe, les modifications de mot de passe distantes et la conformité aux politiques de mot de passe.

Comment utilisez-vous des rôles pour gérer les autorisations des utilisateurs?

Mar 20, 2025 pm 03:19 PM

Comment utilisez-vous des rôles pour gérer les autorisations des utilisateurs?

Mar 20, 2025 pm 03:19 PM

L'article discute de l'utilisation des rôles pour gérer efficacement les autorisations des utilisateurs, détaillant la définition du rôle, l'attribution d'autorisation et les ajustements dynamiques. Il met l'accent sur les meilleures pratiques pour le contrôle d'accès basé sur les rôles et comment les rôles simplifient la gestion des utilisateurs ACR

Comment accorder des privilèges à un utilisateur en utilisant la déclaration de subvention?

Mar 20, 2025 pm 03:15 PM

Comment accorder des privilèges à un utilisateur en utilisant la déclaration de subvention?

Mar 20, 2025 pm 03:15 PM

L'article explique l'utilisation de l'instruction de subvention dans SQL pour attribuer divers privilèges tels que sélectionnez, insérer et mettre à jour aux utilisateurs ou rôles sur des objets de base de données spécifiques. Il couvre également la révocation des privilèges avec la déclaration de révocation et l'octroi du privilègeg

Comment utilisez-vous des variables dans les procédures et fonctions stockées?

Mar 20, 2025 pm 03:08 PM

Comment utilisez-vous des variables dans les procédures et fonctions stockées?

Mar 20, 2025 pm 03:08 PM

L'article discute de l'utilisation de variables dans les procédures et fonctions stockées SQL pour améliorer la flexibilité et la réutilisabilité, la déclaration de détail, l'attribution, l'utilisation, la portée et la sortie. Il couvre également les meilleures pratiques et les pièges courants à éviter lors de l'utilisation de VA

Comment transmettre des paramètres aux procédures et fonctions stockées?

Mar 20, 2025 pm 03:06 PM

Comment transmettre des paramètres aux procédures et fonctions stockées?

Mar 20, 2025 pm 03:06 PM

L'article traite des paramètres de passage aux procédures et fonctions stockées dans les bases de données, en se concentrant sur la syntaxe, les meilleures pratiques, les améliorations des performances et les erreurs courantes à éviter.

Quels sont les différents types de privilèges dans MySQL?

Mar 20, 2025 pm 03:16 PM

Quels sont les différents types de privilèges dans MySQL?

Mar 20, 2025 pm 03:16 PM

L'article traite des privilèges MySQL: types d'utilisateurs globaux, base de données, table, colonne, routine et proxy. Il explique l'octroi, la révocation des privilèges et les meilleures pratiques pour une gestion sécurisée. Les risques exagérés sont mis en évidence.