interface Web

interface Web

js tutoriel

js tutoriel

Introduction détaillée aux protocoles réseau et aux protocoles de routage (exemple d'explication)

Introduction détaillée aux protocoles réseau et aux protocoles de routage (exemple d'explication)

Introduction détaillée aux protocoles réseau et aux protocoles de routage (exemple d'explication)

Le contenu de cet article est une introduction détaillée (exemple d'explication) sur les protocoles réseau. Il a une certaine valeur de référence. Les amis dans le besoin peuvent s'y référer.

Dans les exemples précédents, nous travaillions tous au sein d'un réseau local. Aujourd’hui, élargissons la portée et parcourons plusieurs réseaux locaux ou même le vaste monde Internet pour voir ce qui se passe entre les deux.

Dans ce processus, l'accès entre passerelles est la première chose que nous devons comprendre.

Accès entre passerelles

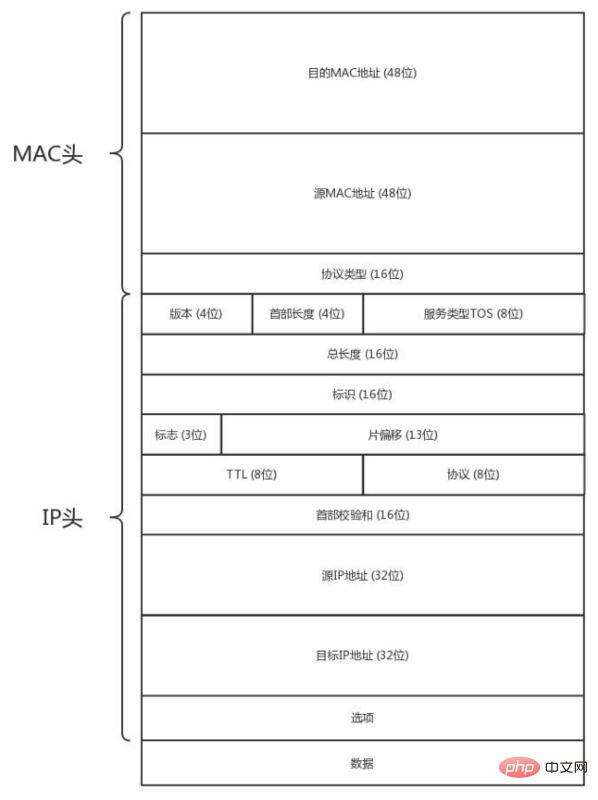

Lorsque nous voulons comprendre l'accès entre passerelles, cela implique des changements dans l'adresse MAC et l'adresse IP. Par conséquent, examinons d'abord les détails de l'en-tête MAC et de l'adresse IP. en-tête.

Détails de l'en-tête MAC et de l'en-tête IP

Comme le montre la figure, dans l'en-tête MAC, l'adresse MAC de destination est d'abord, puis l'adresse MAC source et enfin le type de protocole.

Dans l'en-tête IP, les éléments les plus importants sont l'adresse IP source et l'adresse IP de destination. À cela s'ajoutent les numéros de version, que l'on appelle souvent IPv4 et IPv6, le type de service TOS (indiquant la priorité des paquets), le TTL (cycle de vie des paquets) et les protocoles d'identification (TCP et UDP)

Quand on Pour accéder au parc de blogs, la première passerelle que nous passons doit être la passerelle par défaut que nous avons configurée. Lorsque la machine accède à la passerelle par défaut, suivez toujours les étapes pour l'accès au réseau local interne :

Mettez l'adresse source et l'adresse IP de destination dans l'en-tête IP

- Obtenez l'adresse MAC de la passerelle via le protocole ARP

- Mettez l'adresse MAC source et l'adresse MAC de la passerelle dans l'en-tête MAC et envoyez-la à la passerelle.

le routeur de la maison, qui est un dispositif de transfert à trois couches . Il supprimera à la fois l'en-tête MAC et l'en-tête IP, puis utilisera le contenu pour voir où transférer ensuite le paquet de données.

Dans de nombreux cas, les gens appellent des passerelles des routeurs. En fait, je ne suis pas préparé. Cette métaphore devrait être plus appropriée : Un routeur est un appareil doté de cinq ports réseau ou cartes réseau, ce qui équivaut à cinq mains, chacune connectée à cinq réseaux locaux. L'adresse IP de chaque main se trouve dans le même segment de réseau que l'adresse IP du LAN, et chaque main est la passerelle du LAN qu'elle détient. Tout paquet qui souhaite être envoyé vers d'autres réseaux locaux arrivera à l'une des mains, sera récupéré, enlèvera l'en-tête MAC et l'en-tête IP, puis en choisira un autre en fonction de son propreroutage algorithme D'une main, ajoutez l'en-tête IP et l'en-tête MAC, et jetez-les.

Notez que dans le processus ci-dessus, il existe unalgorithme de routage. Ensuite, faisons connaissance.

Algorithme de routage L'algorithme de routage, également connu sous le nom d'algorithme de routage, est un algorithme qui améliore la fonctionnalité des protocoles de routage et minimise la surcharge causée par le routage. Les algorithmes de routage peuvent être distingués en fonction de plusieurs caractéristiques pour trouver le meilleur itinéraire vers la destination. Il existe de nombreuses distinctions entre les algorithmes de routage, notamment- statique et dynamique

- trajet unique et multi-trajet

- Plat vs. en couches

- Intelligence de l'hôte vs. intelligence du routeur

- Intra-domaine vs. inter -domain

- Statut du lien et vecteur de distance

statique et dynamique.

Routage statique L'algorithme de routage statique est essentiellement une table de mappage configurée par la passerelle. Le routeur de notre maison peut avoir une telle configuration de routage Pour accéder à Blog Park, sortez par la sortie 2, le saut suivant est IP2Pour accéder à Baidu, sortez par la sortie ; 3 Sortie, le prochain saut est IP3.

passerelle de redirection, sinon, c'est la passerelle NAT.

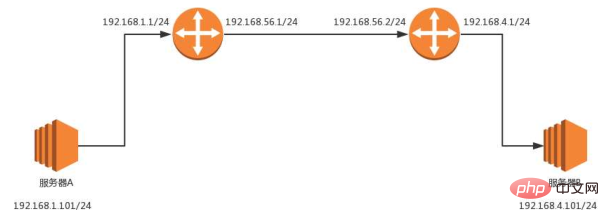

Passerelle de transfert

1) Le serveur A se rend à la passerelle A

- pour vérifier le segment de réseau de B et constate qu'il n'est pas dans le même segment de réseau, il l'envoie à la passerelle

- L'adresse IP de la passerelle ayant été configurée, envoie ARP pour obtenir l'adresse MAC de la passerelle

- Envoyer le paquet

Le contenu du dernier colis envoyé comprend principalement :

MAC source : MAC du serveur A

Modèle MAC : 192.168.1.1 Passerelle MAC

IP source : 192.168.1.101

IP de destination : 192.168.4.101

Une fois que le paquet de données atteint le port réseau 192.168.1.1, le port réseau découvre que l'adresse MAC lui appartient, il reçoit donc le paquet et commence à « réfléchir » à l'endroit où le transférer.

À ce moment, la règle A1 est configurée dans le routeur A :

Pour accéder au 192.168.4.0/24, sortez via le port réseau 192.168.56.1, et le saut suivant est 192.168.56.2

2) Passerelle A vers la passerelle B

Ainsi, le routeur A correspond à A1 et doit envoyer le paquet du port 192.168.56.1 vers 192.168.56.2. Ainsi, le processus a recommencé :

Vérifiez le segment de réseau de B et constatez que dans le même segment de réseau, ARP obtient l'adresse MAC

Envoyer le paquet

Le contenu du paquet est :

Source MAC : 192.168.56.1 MAC

-

Modèle MAC : MAC de 192.168.56.2

IP source : 192.168.1.101

-

IP de destination : 192.168.4.101

Le paquet de données arrive sur le port réseau 192.168.56.2 Lorsque le port réseau constate que l'adresse MAC lui appartient, il reçoit le paquet puis vérifie les règles de routage.

Le routeur B configure la règle B1 suivante :

Si vous souhaitez accéder au 192.168.4.0/24, passez du 192.168.4.1

Le routeur B trouve que son bon port réseau est la cible Le segment de réseau d'adresse, donc il n'y a pas de prochain saut.

3) Passerelle B vers le serveur B

Le routeur B correspond à B1. Exporter de 192.168.4.1 vers 192.168.4.101. Contenu du paquet :

Source MAC : MAC de 192.168.4.1

Modèle MAC : MAC de 192.168.4.101

IP source : 192.168.1.101

IP de destination : 192.168.4.101

Le serveur B reçoit le paquet et découvre le MAC l'adresse lui appartient, donc le paquet est reçu.

Comme le montre le processus ci-dessus, l'adresse MAC change à chaque fois qu'un nouveau réseau local est atteint, tandis que l'adresse IP reste inchangée. Dans l'en-tête IP, aucune adresse IP de passerelle n'est enregistrée.

Et le prochain saut dont nous parlons, est une certaine IP qui veut convertir cette adresse IP en MAC et la mettre dans l'en-tête MAC .

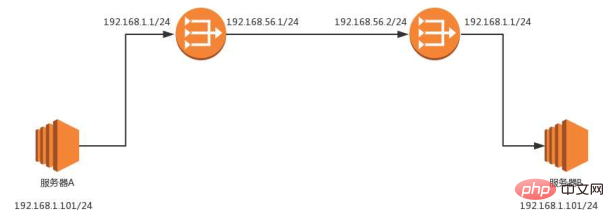

NAT Gateway

NAT Gateway, qui est la traduction d'adresses réseau.

Étant donné que chaque réseau local possède son propre segment de réseau, des conflits IP sont susceptibles de se produire. Comme le montre la figure ci-dessus, l'adresse IP du serveur A aux États-Unis et l'adresse IP du serveur B en France sont toutes deux 192.168.1.101/24. Du point de vue IP, il semble qu'ils accèdent à eux-mêmes, mais. en effet, le 192.168.1.101 aux États-Unis accède au 192.168.1.101 en France.

Comment résoudre ce problème ? Étant donné que l'attribution IP n'a pas été négociée entre les réseaux locaux et que chacun a sa propre entreprise, alors lorsque nous partons à l'international, c'est-à-dire dans le réseau local du milieu, nous devons utiliser une autre adresse, tout comme lorsque nous partons à l'étranger, nous devons utiliser un passeport.

Premièrement, le serveur cible B doit avoir une identité internationale de international , et on lui donne un 190.168.56.2. Sur la passerelle B, on note que l'identité internationale 192.168.56.2 correspond à. L'identité nationale est 192.168.1.101. Toute personne souhaitant accéder au 192.168.56.2 doit changer la passerelle en 192.168.1.101.

Ainsi, si le serveur source A souhaite accéder au serveur cible B, l'adresse cible devient l'adresse IP internationale 192.168.56.2. Le processus est le suivant :

1) Le serveur source A envoie des paquets de données à la passerelle A

-

Vérifiez l'IP du serveur B, il n'est pas dans le même segment de réseau

ARP obtient l'adresse MAC de la passerelle

Envoyer le paquet

Le contenu du paquet est la suivante :

MAC source : MAC du serveur A

MAC de destination : 192.168.1.1 MAC de ce port réseau

IP source : 192.168.1.101

IP de destination : 192.168.56.2

Le port réseau 192.168.1.1 dans le routeur A reçoit des données Une fois le paquet reçu, vérifiez que les adresses MAC sont cohérentes et recevez le paquet.

Les règles sont configurées dans le routeur A :

Si vous souhaitez accéder au 192.168.56.2/24, envoyez-le depuis le port réseau 192.168.56.1 vers 192.168.56.2. Il n'y a pas de prochain saut.

Étant donné que l'adresse IP du port réseau droit du routeur (192.168.56.1) et l'adresse IP cible se trouvent dans le même segment de réseau, il n'y a pas de prochain saut.

2) Passerelle A vers Passerelle B

Lorsque le paquet réseau est envoyé au LAN intermédiaire, le serveur A doit également avoir une identité internationale. Par conséquent, l'adresse IP source 192.168.1.101 doit être remplacée par 192.168.56.1, donc le contenu du paquet de données est :

-

MAC source : MAC de 192.168.56.1

MAC de destination : MAC de 192.168.56.2

IP source : 192.168.56.1

IP cible : 192.168.56.2

Une fois le paquet arrivé sur le port réseau 192.168.56.2, il s'avère que le MAC est cohérent et que le paquet est reçu.

Le routeur B est une passerelle NAT. Il est configuré avec l'identité internationale 192.168.56.2 correspondant au 192.168.1.101 national, l'adresse cible est donc modifiée en 192.168.1.101.

De même, les règles sont configurées dans le routeur B :

Si vous souhaitez accéder au 192.168.1.101, sortez du port réseau 192.168.1.1, il n'y a pas de prochain saut.

Ainsi, le paquet de données est envoyé depuis le port réseau 192.168.1.1 vers 192.168.1.101.

3) Passerelle B vers le serveur B

Une fois le paquet de données envoyé depuis le port réseau 192.168.1.1, il passe également par ces étapes :

Vérifiez l'IP du serveur B et envoyez le paquet

Le paquet de données à ce moment devient :

Source MAC : MAC de 192.168.1.1

MAC de destination : MAC de 192.168.1.101

IP source : 192.168.56.1

IP de destination : 192.168.1.101

-

Après réception du paquet, le serveur vérifie que l'adresse MAC est cohérente et reçoit le paquet de données.

Il ressort du paquet de données reçu par le serveur B que l'adresse IP source est l'identité internationale du serveur A. Par conséquent, lors de l'envoi du paquet de retour, il est également envoyé à cette identité internationale. NAT et le convertit en identité nationale. Routage dynamique

Algorithme de routage dynamique

Algorithme de routage à vecteur de distance

1) Idée de baseBasé sur l'algorithme de Bellman-Ford. Chaque routeur enregistre une table de routage contenant plusieurs lignes. Chaque ligne correspond à un routeur du réseau. Chaque ligne contient deux informations. L'une est la ligne à parcourir jusqu'au routeur cible et l'autre est la distance jusqu'à la cible. routeur.

2) Il y a un problèmea

Les bonnes nouvelles se propagent rapidement, mais les mauvaises nouvelles se propagent lentement.

Les routeurs nouvellement ajoutés peuvent rapidement diffuser de nouvelles informations sur le routeur. Mais si un routeur raccroche, le message de raccrochage n'est pas diffusé. Chaque routeur passant par ce nœud en panne n'a aucun moyen de savoir que le nœud est en panne, mais essaie d'y accéder par d'autres chemins. Ce n'est que lorsque tous les chemins ont été essayés que le routeur s'avère en panne. Exemple :

b Chaque fois qu'un message est envoyé, la table de routage globale entière est envoyée

Les deux problèmes ci-dessus limitent

Routage vectoriel de distance

taille du réseau, adapté uniquement aux petits réseaux (moins de 15 sauts). Algorithme de routage par état de lien

1) Idée de base Basé sur l'algorithme de Dijkstra. Lorsqu'un routeur rejoint le réseau, il découvre d'abord les voisins, leur dit bonjour et les voisins répondent. Calculez ensuite la distance jusqu'au voisin, envoyez un écho et demandez un retour immédiat. Divisez par 2 pour obtenir la distance. Ensuite, il diffuse les paquets d'état de la liaison entre lui et ses voisins et les envoie à chaque routeur de l'ensemble du réseau.

Dans cet algorithme, chaque routeur peut construire localement un graphe complet, puis utiliser l'algorithme de Dijkstra sur ce graphe pour trouver le chemin le plus court entre deux points.

Contrairement aux protocoles de routage à vecteur de distance, l'intégralité de la table de routage est envoyée lors de la mise à jour. Les protocoles de routage à état de liens diffusent uniquement la topologie du réseau mise à jour ou modifiée, ce qui réduit la taille des messages de mise à jour, économisant ainsi la bande passante et l'utilisation du processeur. Et dès qu’un routeur raccroche, ses voisins diffuseront la nouvelle, ce qui peut rapidement faire converger les mauvaises nouvelles. Protocole de routage dynamique

OSPF basé sur un algorithme de routage d'état de lien OSPF (Ouvrir le chemin le plus court en premier, ouvrir le chemin le plus court en premier)) protocole, un protocole largement utilisé dans les centres de données. Parce qu'il est principalement utilisé à l'intérieur du centre de données pour les décisions de routage, il est appelé Interior Gateway Protocol (IGP)L'objectif du protocole de passerelle intérieure est de trouver le chemin le plus court . Lorsqu'il existe plusieurs chemins les plus courts, un équilibrage de charge peut être effectué entre ces multiples chemins, ce qui est souvent appelé

Le routage à coût égal peut non seulement être utilisé pour partager le trafic, mais également améliorer la tolérance aux pannes. Lorsqu'un chemin est bloqué, la destination peut être atteinte par un autre chemin. BGP basé sur un algorithme de routage à vecteur de distanceUn protocole de routage entre réseaux, appelé Border Gateway Protocol (BGP en abrégé)

Chaque centre de données possède sa propre configuration de routage. Par exemple, quelles adresses IP externes sont connues en interne, quelles adresses IP internes sont connues en externe, lesquelles peuvent être transmises et lesquelles ne peuvent pas être transmises.

Par conséquent, lors de l'interaction avec divers centres de données, un protocole est nécessaire grâce auquel la configuration de routage des centres de données adjacents peut être connue pour trouver le meilleur itinéraire entre les centres de données.

Le protocole BGP est un tel protocole. Il ne se concentre pas sur la découverte et le calcul d'itinéraires, mais sur le contrôle de la propagation des itinéraires et la sélection du meilleur itinéraire.

Résumé

Pour quitter ce LAN, le paquet de données doit passer par la passerelle, qui est un port réseau du routeur

- Le routeur est un périphérique à trois couches, et la raison en est qu'il existe des règles sur la façon de trouver le prochain saut

- L'en-tête MAC après avoir traversé le routeur ; définitivement changer. Si l'IP reste inchangée, il s'agit de

passerelle de transfert, sinon il s'agit de passerelle NAT

- le routage est divisé en routage statique et routage dynamique ; , et le routage dynamique peut être configuré Routage de politique complexe, stratégie de transfert de contrôle

- Il existe deux algorithmes principaux pour le routage dynamique, l'algorithme de vecteur de distance et l'algorithme d'état de lien ; Deux protocoles sont générés sur la base de deux algorithmes, le protocole BGP et le protocole OSPF.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 apporte plusieurs nouvelles fonctionnalités, améliorations de sécurité et de performances avec une bonne quantité de dépréciations et de suppressions de fonctionnalités. Ce guide explique comment installer PHP 8.4 ou mettre à niveau vers PHP 8.4 sur Ubuntu, Debian ou leurs dérivés. Bien qu'il soit possible de compiler PHP à partir des sources, son installation à partir d'un référentiel APT comme expliqué ci-dessous est souvent plus rapide et plus sécurisée car ces référentiels fourniront les dernières corrections de bogues et mises à jour de sécurité à l'avenir.

Comment configurer Visual Studio Code (VS Code) pour le développement PHP

Dec 20, 2024 am 11:31 AM

Comment configurer Visual Studio Code (VS Code) pour le développement PHP

Dec 20, 2024 am 11:31 AM

Visual Studio Code, également connu sous le nom de VS Code, est un éditeur de code source gratuit – ou environnement de développement intégré (IDE) – disponible pour tous les principaux systèmes d'exploitation. Avec une large collection d'extensions pour de nombreux langages de programmation, VS Code peut être c

7 fonctions PHP que je regrette de ne pas connaître auparavant

Nov 13, 2024 am 09:42 AM

7 fonctions PHP que je regrette de ne pas connaître auparavant

Nov 13, 2024 am 09:42 AM

Si vous êtes un développeur PHP expérimenté, vous aurez peut-être le sentiment d'y être déjà allé et de l'avoir déjà fait. Vous avez développé un nombre important d'applications, débogué des millions de lignes de code et peaufiné de nombreux scripts pour réaliser des opérations.

Comment analysez-vous et traitez-vous HTML / XML dans PHP?

Feb 07, 2025 am 11:57 AM

Comment analysez-vous et traitez-vous HTML / XML dans PHP?

Feb 07, 2025 am 11:57 AM

Ce tutoriel montre comment traiter efficacement les documents XML à l'aide de PHP. XML (Language de balisage extensible) est un langage de balisage basé sur le texte polyvalent conçu à la fois pour la lisibilité humaine et l'analyse de la machine. Il est couramment utilisé pour le stockage de données et

Expliquez les jetons Web JSON (JWT) et leur cas d'utilisation dans les API PHP.

Apr 05, 2025 am 12:04 AM

Expliquez les jetons Web JSON (JWT) et leur cas d'utilisation dans les API PHP.

Apr 05, 2025 am 12:04 AM

JWT est une norme ouverte basée sur JSON, utilisée pour transmettre en toute sécurité des informations entre les parties, principalement pour l'authentification de l'identité et l'échange d'informations. 1. JWT se compose de trois parties: en-tête, charge utile et signature. 2. Le principe de travail de JWT comprend trois étapes: la génération de JWT, la vérification de la charge utile JWT et l'analyse. 3. Lorsque vous utilisez JWT pour l'authentification en PHP, JWT peut être généré et vérifié, et les informations sur le rôle et l'autorisation des utilisateurs peuvent être incluses dans l'utilisation avancée. 4. Les erreurs courantes incluent une défaillance de vérification de signature, l'expiration des jetons et la charge utile surdimensionnée. Les compétences de débogage incluent l'utilisation des outils de débogage et de l'exploitation forestière. 5. L'optimisation des performances et les meilleures pratiques incluent l'utilisation des algorithmes de signature appropriés, la définition des périodes de validité raisonnablement,

Programme PHP pour compter les voyelles dans une chaîne

Feb 07, 2025 pm 12:12 PM

Programme PHP pour compter les voyelles dans une chaîne

Feb 07, 2025 pm 12:12 PM

Une chaîne est une séquence de caractères, y compris des lettres, des nombres et des symboles. Ce tutoriel apprendra à calculer le nombre de voyelles dans une chaîne donnée en PHP en utilisant différentes méthodes. Les voyelles en anglais sont a, e, i, o, u, et elles peuvent être en majuscules ou en minuscules. Qu'est-ce qu'une voyelle? Les voyelles sont des caractères alphabétiques qui représentent une prononciation spécifique. Il y a cinq voyelles en anglais, y compris les majuscules et les minuscules: a, e, i, o, u Exemple 1 Entrée: String = "TutorialSpoint" Sortie: 6 expliquer Les voyelles dans la chaîne "TutorialSpoint" sont u, o, i, a, o, i. Il y a 6 yuans au total

Expliquez la liaison statique tardive en PHP (statique: :).

Apr 03, 2025 am 12:04 AM

Expliquez la liaison statique tardive en PHP (statique: :).

Apr 03, 2025 am 12:04 AM

Liaison statique (statique: :) implémente la liaison statique tardive (LSB) dans PHP, permettant à des classes d'appel d'être référencées dans des contextes statiques plutôt que de définir des classes. 1) Le processus d'analyse est effectué au moment de l'exécution, 2) Recherchez la classe d'appel dans la relation de succession, 3) il peut apporter des frais généraux de performance.

Quelles sont les méthodes PHP Magic (__construct, __ destruct, __ call, __get, __set, etc.) et fournir des cas d'utilisation?

Apr 03, 2025 am 12:03 AM

Quelles sont les méthodes PHP Magic (__construct, __ destruct, __ call, __get, __set, etc.) et fournir des cas d'utilisation?

Apr 03, 2025 am 12:03 AM

Quelles sont les méthodes magiques de PHP? Les méthodes magiques de PHP incluent: 1. \ _ \ _ Construct, utilisé pour initialiser les objets; 2. \ _ \ _ Destruct, utilisé pour nettoyer les ressources; 3. \ _ \ _ Appel, gérer les appels de méthode inexistants; 4. \ _ \ _ GET, Implémentez l'accès à l'attribut dynamique; 5. \ _ \ _ SET, Implémentez les paramètres d'attribut dynamique. Ces méthodes sont automatiquement appelées dans certaines situations, améliorant la flexibilité et l'efficacité du code.