Étant donné que les ports de votre ordinateur sont les endroits où les informations sont envoyées et reçues, une analyse des ports revient à frapper à la porte pour voir si quelqu'un est à la maison. Passons maintenant à l'analyse des ports, en espérant que cela vous sera utile.

Analyse des ports

L'analyse des ports est utilisée pour identifier les ports ouverts et les services disponibles sur un hôte réseau Nom d'une technologie qui vérifie tous les ports d'une adresse IP pour voir s'ils sont ouverts ou fermés.

Les techniciens de sécurité l'utilisent parfois pour auditer les vulnérabilités des ordinateurs, mais les pirates l'utilisent également pour attaquer leurs victimes. Il s'agit d'une technique de piratage ouverte dans laquelle les pirates effectuent des techniques d'analyse des ports pour trouver des vulnérabilités dans des ports informatiques spécifiques. Pour un intrus, ces faiblesses représentent des opportunités d’attaque.

Il y a 65 535 ports dans chaque adresse IP, et les pirates peuvent analyser chaque port pour trouver les ports non sécurisés.

Comment fonctionne l'analyse des ports ?

L'analyse des ports est très simple : envoyez une demande de connexion à l'ordinateur cible, puis gardez une trace des ports qui semblent ouverts ou de ceux qui répondent à la demande.

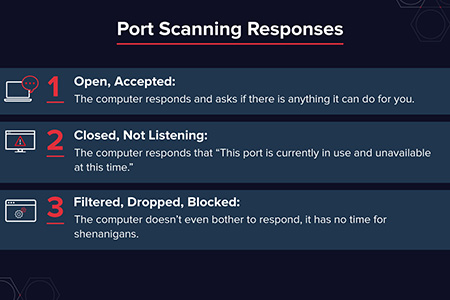

Il y a trois réponses possibles :

1. Ouvrir, Accepter : L'ordinateur répond et demande s'il peut faire quelque chose. faire des choses pour toi.

2. Fermé, n'écoute pas : L'ordinateur répond "Ce port est actuellement utilisé et indisponible pour le moment."

3. Filtrer, supprimer, bloquer : l'ordinateur ne prend même pas la peine de répondre, il n'a pas le temps de faire des farces.

Types d'analyses de ports

Analyse Ping :

L'analyse de port la plus simple technologie utilisée pour analyser des blocs de réseau entiers ou des cibles individuelles afin d’identifier les ordinateurs du réseau qui sont actifs. Il envoie une demande d'écho ICMP à la cible, et si la réponse est une réponse ICMP, cela signifie que la cible est active.

Analyse vanille :

Le type d'analyse le plus basique, le scanner tentera de se connecter aux 65 535 ports. Il s'agit d'une analyse de connexion complète, qui envoie l'indicateur SYN (demande de connexion) et, après avoir reçu la réponse SYN-ACK (confirmation de connexion), renvoie l'indicateur ACK. Les analyses de connexion complètes sont précises mais très faciles à détecter car le pare-feu enregistre toujours les connexions complètes.

SYN Scan : également connu sous le nom de Half-Open Scan (TCP Half-Open)

Il s'agit d'une analyse rapide et sournoise qui tente de trouver des analyses potentiellement ouvertes sur le port de l'ordinateur cible. Cette analyse est rapide car elle ne termine jamais la négociation TCP à 3 voies complète. Le scanner envoie un message SYN et enregistre uniquement la réponse SYN-ACK. Le scanner ne complète pas la connexion en envoyant un ACK final : il laisse la cible en suspens.

Analyse stroboscopique : Une analyse plus ciblée qui recherche uniquement les services développés connus

UDP : Le scanner recherche le port UDP ouvert

Analyse de rebond FTP : Le scanner masque la source de l'analyse via un serveur FTP, permettant aux paquets d'être renvoyés via le serveur FTP pour masquer l'emplacement de l'expéditeur.

Analyse furtive : utilisé pour collecter des informations sans être enregistré par le système cible, l'analyseur empêche les ordinateurs analysés d'enregistrer l'activité d'analyse des ports.

Résumé : L'analyse des ports est la première étape de toute analyse de vulnérabilité ou test d'intrusion ; savoir quels ports sont ouverts est le début de la capacité de communiquer activement avec la cible. L'analyse des ports en elle-même ne constitue pas un crime. Nous pouvons protéger l'analyse des ports grâce à l'utilisation de pare-feu.

Cet article se termine ici. J’espère qu’il sera utile à l’étude de chacun. Pour un contenu plus passionnant, vous pouvez prêter attention aux colonnes de didacticiels pertinentes du site Web PHP chinois ! ! !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

La différence entre TCP et UDP

La différence entre TCP et UDP

requête multi-tables mysql

requête multi-tables mysql

Comment définir le style des points CAO

Comment définir le style des points CAO

Classement des applications de la plateforme de trading de devises virtuelles

Classement des applications de la plateforme de trading de devises virtuelles

Comment configurer la connexion à la base de données dans mybatis

Comment configurer la connexion à la base de données dans mybatis

Quelle est la différence entre php5 et php7

Quelle est la différence entre php5 et php7

Comment créer un index bitmap dans MySQL

Comment créer un index bitmap dans MySQL

Le rôle de la balise de base

Le rôle de la balise de base