Tests automatisés Web (3) Selenium+beatuifulsoup

Concernant les tests automatisés de Selenium et l'utilisation des fonctions, il existe trop de tutoriels de base sur Internet, je ne les listerai pas tous ici. Vous pouvez vous référer à d'autres tutoriels ou sites officiels. Cet article traite principalement de la conception de solutions de tests d'automatisation Web et des difficultés auxquelles l'éditeur pense personnellement.

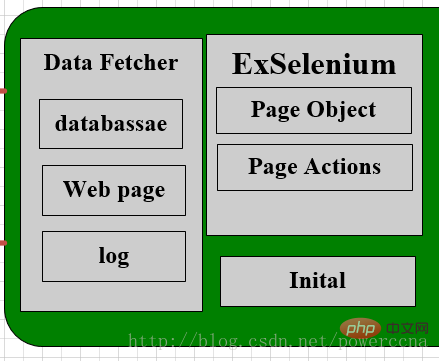

Architecture du système

Comme indiqué ci-dessous, sur la base de notre cadre de tests automatisés en arrière-plan (cette image montre une partie de l'architecture de l'extension Web, d'autres parties impliquent Confidentiel à l'entreprise et non montré sur l'image), Selenium a été étendu, l'identification de l'objet de page a été étendue sur la base de Selenium et un mécanisme de temps d'attente de double tentative de doublement a été introduit pour améliorer le taux de réussite de l'identification. Le module d'action de page implémente uniformément les actions de page.Une fonction implémente une action, garantissant l'indépendance de chaque action de page.Par conséquent, si vous devez ajouter différentes combinaisons d'étapes d'exécution dans les versions ultérieures, il vous suffit d'appeler les fonctions à l'intérieur.

Le module d'acquisition de données est divisé en trois couches, à savoir le module d'acquisition de données de base de données, le module d'acquisition de données de page et le module d'acquisition de données de journal d'application Web. De cette manière, il est facile d’organiser les différents membres de l’équipe, et chacun peut mettre en œuvre le module dans lequel il maîtrise le mieux et l’intégrer rapidement.

Les tests de compatibilité des navigateurs constituent une source importante de demande de tests Web automatisés. La conception du cadre doit donc prendre en compte la manière de tester plusieurs navigateurs à la fois. Le plan du blogueur est de placer le scénario de test défini dans chaque instance de navigateur et de les exécuter séquentiellement un par un.

Définition et analyse des éléments de page

Le positionnement des éléments de page a toujours été une difficulté dans les tests d'automatisation Web, car le site Web de nombreuses entreprises Le code implémenté par les développeurs n'est pas standardisé. Malgré cela, lors de la mise en œuvre de tests automatisés, tout le monde devrait essayer d'éviter d'utiliser CSS et XPath pour définir, car la lisibilité et la maintenabilité sont trop mauvaises. Essayez d'utiliser l'identifiant, le nom, le nom de la classe à définir. Correspondant à certains éléments sans identifiant, nom, nom de classe, essayez d'utiliser find_elements_by_tag_name puis analysez ses attributs pour localiser l'élément, ou utilisez find_element_by_xpath(".."), find_element_by_xpath("../..") pour trouver le supérieur ou élément supérieur.

Utilisez beatuifulsoap pour analyser

Beatuifulsoap est utilisé par de nombreux robots en raison de sa puissante fonction d'analyse. On dit que dans la solution, si. les fonctions du robot sont toutes. Il peut certainement répondre à tous les besoins des tests automatisés. Le blogueur a combiné find_element_by_xx(table_id).get_attribute('innerHTML') et beatuifusoup. Dans les projets actuels, il n'y a presque aucun élément qui ne peut pas être analysé et localisé. Par exemple, pour certains identifiants ou noms dynamiques, utilisez d'abord la correspondance floue de. beatuifulsoap. Ensuite, en analysant d'autres attributs pour localiser l'identifiant ou le nom, puis en appelant find_element_by_xx, la solution de positionnement parfaite peut être obtenue. Maman n'a plus à s'inquiéter du fait que le développeur n'écrive pas l'identifiant ou la valeur du nom

[Cours recommandé : Tutoriel vidéo Python]

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Le plan Python de 2 heures: une approche réaliste

Apr 11, 2025 am 12:04 AM

Le plan Python de 2 heures: une approche réaliste

Apr 11, 2025 am 12:04 AM

Vous pouvez apprendre les concepts de programmation de base et les compétences de Python dans les 2 heures. 1. Apprenez les variables et les types de données, 2. Flux de contrôle maître (instructions et boucles conditionnelles), 3. Comprenez la définition et l'utilisation des fonctions, 4. Démarrez rapidement avec la programmation Python via des exemples simples et des extraits de code.

Python: Explorer ses applications principales

Apr 10, 2025 am 09:41 AM

Python: Explorer ses applications principales

Apr 10, 2025 am 09:41 AM

Python est largement utilisé dans les domaines du développement Web, de la science des données, de l'apprentissage automatique, de l'automatisation et des scripts. 1) Dans le développement Web, les cadres Django et Flask simplifient le processus de développement. 2) Dans les domaines de la science des données et de l'apprentissage automatique, les bibliothèques Numpy, Pandas, Scikit-Learn et Tensorflow fournissent un fort soutien. 3) En termes d'automatisation et de script, Python convient aux tâches telles que les tests automatisés et la gestion du système.

Méthode de Navicat pour afficher le mot de passe de la base de données MongoDB

Apr 08, 2025 pm 09:39 PM

Méthode de Navicat pour afficher le mot de passe de la base de données MongoDB

Apr 08, 2025 pm 09:39 PM

Il est impossible de visualiser le mot de passe MongoDB directement via NAVICAT car il est stocké sous forme de valeurs de hachage. Comment récupérer les mots de passe perdus: 1. Réinitialiser les mots de passe; 2. Vérifiez les fichiers de configuration (peut contenir des valeurs de hachage); 3. Vérifiez les codes (May Code Hardcode).

Comment utiliser Aws Glue Crawler avec Amazon Athena

Apr 09, 2025 pm 03:09 PM

Comment utiliser Aws Glue Crawler avec Amazon Athena

Apr 09, 2025 pm 03:09 PM

En tant que professionnel des données, vous devez traiter de grandes quantités de données provenant de diverses sources. Cela peut poser des défis à la gestion et à l'analyse des données. Heureusement, deux services AWS peuvent aider: AWS Glue et Amazon Athena.

Comment démarrer le serveur avec redis

Apr 10, 2025 pm 08:12 PM

Comment démarrer le serveur avec redis

Apr 10, 2025 pm 08:12 PM

Les étapes pour démarrer un serveur Redis incluent: Installez Redis en fonction du système d'exploitation. Démarrez le service Redis via Redis-Server (Linux / MacOS) ou Redis-Server.exe (Windows). Utilisez la commande redis-Cli Ping (Linux / MacOS) ou redis-Cli.exe Ping (Windows) pour vérifier l'état du service. Utilisez un client redis, tel que redis-cli, python ou node.js pour accéder au serveur.

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Pour lire une file d'attente à partir de Redis, vous devez obtenir le nom de la file d'attente, lire les éléments à l'aide de la commande LPOP et traiter la file d'attente vide. Les étapes spécifiques sont les suivantes: Obtenez le nom de la file d'attente: Nommez-le avec le préfixe de "Fitre:" tel que "Fitre: My-Quyue". Utilisez la commande LPOP: éjectez l'élément de la tête de la file d'attente et renvoyez sa valeur, telle que la file d'attente LPOP: My-Queue. Traitement des files d'attente vides: si la file d'attente est vide, LPOP renvoie NIL et vous pouvez vérifier si la file d'attente existe avant de lire l'élément.

Comment afficher la version serveur de redis

Apr 10, 2025 pm 01:27 PM

Comment afficher la version serveur de redis

Apr 10, 2025 pm 01:27 PM

Question: Comment afficher la version Redis Server? Utilisez l'outil de ligne de commande redis-Cli --version pour afficher la version du serveur connecté. Utilisez la commande Info Server pour afficher la version interne du serveur et devez analyser et retourner des informations. Dans un environnement de cluster, vérifiez la cohérence de la version de chaque nœud et peut être vérifiée automatiquement à l'aide de scripts. Utilisez des scripts pour automatiser les versions de visualisation, telles que la connexion avec les scripts Python et les informations d'impression.

Dans quelle mesure le mot de passe de Navicat est-il sécurisé?

Apr 08, 2025 pm 09:24 PM

Dans quelle mesure le mot de passe de Navicat est-il sécurisé?

Apr 08, 2025 pm 09:24 PM

La sécurité du mot de passe de Navicat repose sur la combinaison de cryptage symétrique, de force de mot de passe et de mesures de sécurité. Des mesures spécifiques incluent: l'utilisation de connexions SSL (à condition que le serveur de base de données prenne en charge et configure correctement le certificat), à la mise à jour régulièrement de NAVICAT, en utilisant des méthodes plus sécurisées (telles que les tunnels SSH), en restreignant les droits d'accès et, surtout, à ne jamais enregistrer de mots de passe.