L'attaque par injection SQL est l'un des moyens couramment utilisés par les pirates pour attaquer les bases de données. L'article suivant vous présentera les attaques par injection SQL. J'espère qu'il vous sera utile.

Avec le développement du développement d'applications en mode B/S, de plus en plus de programmeurs utilisent ce mode pour écrire des applications. Cependant, en raison du niveau et de l'expérience inégaux des programmeurs, un nombre considérable de programmeurs ne jugent pas la légalité des données saisies par l'utilisateur lors de l'écriture du code, ce qui entraîne des risques de sécurité dans les applications. L'utilisateur peut soumettre un code de requête de base de données et obtenir certaines données qu'il souhaite connaître en fonction des résultats renvoyés par le programme. C'est ce qu'on appelle l'injection SQL, c'est-à-dire l'injection SQL.

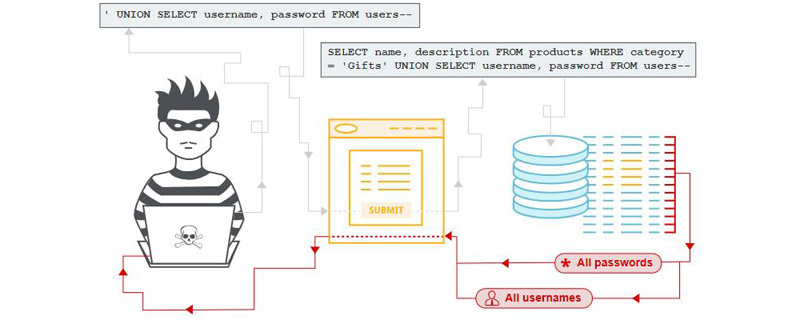

L'attaque par injection SQL est l'une des méthodes d'attaque de sécurité de base de données. Les pirates peuvent insérer du code SQL malveillant arbitraire dans les requêtes de base de données, permettant à l'attaquant de contrôler complètement le serveur de base de données derrière l'application Web. Les attaquants peuvent utiliser les vulnérabilités de l'injection SQL pour contourner les mesures de sécurité des applications ; ils peuvent contourner l'authentification et l'autorisation d'une page Web ou d'une application Web et récupérer le contenu d'une base de données SQL entière ; ils peuvent également utiliser l'injection SQL pour ajouter, modifier et supprimer des éléments ; la base de données.

Les vulnérabilités d'injection SQL peuvent affecter tout site Web ou application Web utilisant une base de données SQL telle que MySQL, Oracle, SQL Server ou autres. Les criminels peuvent l'utiliser pour obtenir un accès non autorisé aux données sensibles des utilisateurs : informations clients, données personnelles, secrets commerciaux, propriété intellectuelle, etc. Les attaques par injection SQL sont l’une des vulnérabilités des applications Web les plus anciennes, les plus populaires et les plus dangereuses.

Les attaques par injection SQL peuvent être protégées efficacement grâce à la technologie de protection de la sécurité des bases de données. La technologie de protection de la sécurité des bases de données comprend : l'analyse des fuites de base de données, le cryptage de la base de données, le pare-feu de la base de données, la désensibilisation des données et le système d'audit de sécurité de la base de données.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Connecté au wifi mais impossible d'accéder à Internet

Connecté au wifi mais impossible d'accéder à Internet

Base de données trois paradigmes

Base de données trois paradigmes

Utilisation de la fonction fclose

Utilisation de la fonction fclose

Quelle est la priorité de l'interruption ?

Quelle est la priorité de l'interruption ?

Enregistrez-vous dans un emplacement virtuel sur DingTalk

Enregistrez-vous dans un emplacement virtuel sur DingTalk

Comment configurer les variables d'environnement JDK

Comment configurer les variables d'environnement JDK

que signifie Facebook

que signifie Facebook

Logiciel de machine virtuelle

Logiciel de machine virtuelle

technologie informatique en nuage

technologie informatique en nuage