Algorithme de traversée d'arbre binaire

A. Traversée d'arbre binaire

1. Parcours de précommande de l'arbre binaire :

(1) Si l'arbre binaire est vide, c'est une non-opération et ne renvoie rien.

(2) Visitez le nœud racine.

(3) Traversée de précommande du sous-arbre gauche.

(4) La précommande traverse le sous-arbre droit.

a. Algorithme récursif pour le parcours pré-commandé d'arbres binaires :

void PreOrderTraverse(BiTree BT)

{ if(BT)

{

printf("%c",BT->data); //访问根结点

PreOrderTraverse(BT->lchild); //前序遍历左子树

PreOrderTraverse(BT->rchild); //前序遍历右子树 }

}b. Algorithme non récursif pour la traversée de pré-ordre d'arbre binaire en utilisant la pile pour stocker le sous-arbre droit de chaque nœud :

( 1) Lorsque l'arborescence est vide, pointez le pointeur p vers le nœud racine, et p est le pointeur de nœud actuel.

(2) Visitez d'abord le nœud actuel p et poussez p dans la pile S.

(3) Laissez p pointer vers son enfant gauche.

(4) Répétez les étapes (2) et (3) jusqu'à ce que p soit vide.

(5) Extrayez l'élément supérieur de la pile S et pointez p vers l'enfant droit de cet élément.

(6) Répétez les étapes (2) ~ (5) jusqu'à ce que p soit vide et que la pile S soit également vide.

(7) Fin du parcours.

Algorithme non récursif utilisant le parcours pré-commandé de la pile :

void PreOrderNoRec(BiTree BT)

{

stack S;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ if(NULL!=p)

{

printf("%c",p->data);

Push(S,p);

p=p->lchild;

} else

{

p=Top(S);

Pop(S);

p=p->rchild;

}

}

}c. stockage Algorithme non récursif pour le parcours pré-commandé d'un arbre binaire :

void PreOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100];

pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

printf("%d\n",p->data); //访问结点p

top=top+1;

stack[top]=p;

p=p->llink; //继续搜索结点p的左子树 } if(top!=0)

{

p=stack[top];

top=top-1;

p=p->rlink; //继续搜索结点p的右子树 }

}while((top!=0)||(p!=NULL));

}2. Parcours dans l'ordre d'un arbre binaire :

( 1) Si l'arborescence binaire est vide, c'est une opération sans opération et ne renvoie rien.(2) Parcours dans l'ordre du sous-arbre gauche.

(3) Visitez le nœud racine.

(4) Parcours dans l'ordre du sous-arbre droit.

void InOrderTraverse(BiTree BT)

{ if(BT)

{

InOrderTraverse(BT->lchild); //中序遍历左子树

printf("%c",BT->data); //访问根结点

InOrderTraverse(BT->rchild); //中序遍历右子树 }

}b. Algorithme non récursif pour la traversée dans l'ordre des arbres binaires à l'aide du stockage sur pile :

(2) Poussez p dans la pile S et faites pointer p vers son enfant gauche.

(3) Répétez l'étape (2) jusqu'à ce que p soit vide.

(4) Extrayez l'élément supérieur de la pile S et pointez p vers cet élément.

(5) Visitez le nœud actuel p et pointez p vers son enfant droit.

(6) Répétez les étapes (2) ~ (5) jusqu'à ce que p soit vide et que la pile S soit également vide.

(7) La traversée se termine.

Algorithme non récursif utilisant le parcours dans l'ordre de la pile :

void IneOrderNoRec(BiTree BT)

{

stack S;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ if(NULL!=p)

{

Push(S,p);

p=p->lchild;

} else

{

p=Top(S);

Pop(S);

printf("%c",p->data);

p=p->rchild;

}

}

}c. fork binaire Algorithme non récursif pour le parcours dans l'ordre d'un arbre binaire stocké dans une liste chaînée :

void InOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100];

pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

top=top+1;

stack[top]=p; //结点p进栈

p=p->llink; //继续搜索结点p的左子树 } if(top!=0)

{

p=stack[top]; //结点p出栈

top=top-1;

printf("%d\n",p->data); //访问结点p

p=p->rlink; //继续搜索结点p的右子树 }

}while((top!=0)||(p!=NULL));

}3. un arbre binaire :

(2) Parcours post-ordre du sous-arbre gauche.

(3) Traversée post-ordre du sous-arbre droit.

(4) Visitez le nœud racine.

void PostOrderTraverse(BiTree BT)

{ if(BT)

{

PostOrderTraverse(BT->lchild); //后序遍历左子树

PostOrderTraverse(BT->rchild); //后序遍历右子树

printf("%c",BT->data); //访问根结点 }

}b.使用栈存储的二叉树后序遍历的非递归算法:

算法思想:首先扫描根结点的所有左结点并入栈,然后出栈一个结点,扫描该结点的右结点并入栈,再扫描该右结点的所有左结点并入栈,当一个结点的左、右子树均被访问后再访问该结点。因为在递归算法中,左子树和右子树都进行了返回,因此为了区分这两种情况,还需要设置一个标识栈tag,当tag的栈顶元素为0时表示从左子树返回,为1表示从右子树返回。

(1)当树为空时,将指针p指向根结点,p为当前结点指针。

(2)将p压入栈S中,0压入栈tag中,并令p指向其左孩子。

(3)重复执行步骤(2),直到p为空。

(4)如果tag栈中的栈顶元素为1,跳至步骤(6)。

(5)如果tag栈中的栈顶元素为0,跳至步骤(7)。

(6)将栈S的栈顶元素弹出,并访问此结点,跳至步骤(8)。

(7)将p指向栈S的栈顶元素的右孩子。

(8)重复执行步骤(2)~(7),直到p为空并且栈S也为空。

(9)遍历结束。

使用栈的后序遍历非递归算法:

void PostOrderNoRec(BiTree BT)

{

stack S;

stack tag;

BiTree p=BT->root; while((NULL!=p)||!StackEmpty(S))

{ while(NULL!=p)

{

Push(S,p);

Push(tag,0);

p=p->lchild;

} if(!StackEmpty(S))

{ if(Pop(tag)==1)

{

p=Top(S);

Pop(S);

printf("%c",p->data);

Pop(tag); //栈tag要与栈S同步 } else

{

p=Top(S); if(!StackEmpty(S))

{

p=p->rchild;

Pop(tag);

Push(tag,1);

}

}

}

}

}c.使用二叉链表存储的二叉树后序遍历非递归算法:

void PosOrder(pBinTreeNode pbnode)

{

pBinTreeNode stack[100]; //结点的指针栈 int count[100]; //记录结点进栈次数的数组 pBinTreeNode p; int top;

top=0;

p=pbnode; do

{ while(p!=NULL)

{

top=top+1;

stack[top]=p; //结点p首次进栈

count[top]=0;

p=p->llink; //继续搜索结点p的左子树 }

p=stack[top]; //结点p出栈

top=top-1; if(count[top+1]==0)

{

top=top+1;

stack[top]=p; //结点p首次进栈

count[top]=1;

p=p->rlink; //继续搜索结点p的右子树 } else

{

printf("%d\n",p->data); //访问结点p

p=NULL;

}

}while((top>0));

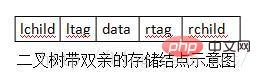

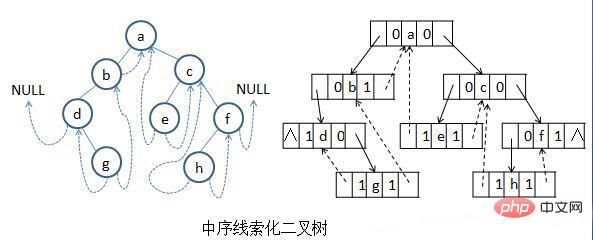

}B 线索化二叉树:

typedef struct node

{

DataType data; struct node *lchild, *rchild; //左、右孩子指针 int ltag, rtag; //左、右线索

}TBinTNode; //结点类型

typedef TBinTNode *TBinTree;

(1)中序线索化二叉树的算法:

void InOrderThreading(TBinTree p)

{ if(p)

{

InOrderThreading(p->lchild); //左子树线索化 if(p->lchild)

p->ltag=0; else

p->ltag=1; if(p->rchild)

p->rtag=0; else

p->rtag=1; if(*(pre)) //若*p的前驱*pre存在 { if(pre->rtag==1)

pre->rchild=p; if(p->ltag==1)

p->lchild=pre;

}

pre=p; //另pre是下一访问结点的中序前驱

InOrderThreading(p->rchild); //右子树线索化 }

}(2)在中序线索化二叉树下,结点p的后继结点有以下两种情况:

①结点p的右子树为空,那么p的右孩子指针域为右线索,直接指向结点p的后继结点。②结点p的右子树不为空,那么根据中序遍历算法,p的后继必是其右子树中第1个遍历到的结点。

TBinTNode *InOrderSuc(BiThrTree p)

{

TBinTNode *q; if(p->rtag==1) //第①情况 return p->rchild; else //第②情况 {

q=p->rchild; while(q->ltag==0)

q=q->lchild; return q;

}

}中序线索化二叉树求前驱结点的算法:

TBinTNode *InOrderPre(BiThrTree p)

{

TBinTNode *q; if(p->ltag==1) return p->lchild; else

{

q=p->lchild; //从*p的左孩子开始查找 while(q->rtag==0)

q=q->rchild; return q;

}

}(3)遍历中序线索化二叉树的算法

void TraversInOrderThrTree(BiThrTree p)

{ if(p)

{ while(p->ltag==0)

p=p->lchild; while(p)

{

printf("%c",p->data);

p=InOrderSuc(p);

}

}

}Pour des articles plus techniques liés aux questions fréquemment posées, veuillez visiter la colonne FAQ pour apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

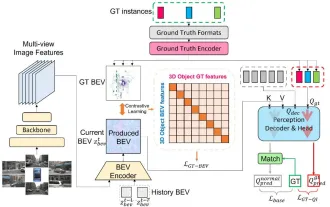

CLIP-BEVFormer : superviser explicitement la structure BEVFormer pour améliorer les performances de détection à longue traîne

Mar 26, 2024 pm 12:41 PM

CLIP-BEVFormer : superviser explicitement la structure BEVFormer pour améliorer les performances de détection à longue traîne

Mar 26, 2024 pm 12:41 PM

Écrit ci-dessus et compréhension personnelle de l'auteur : À l'heure actuelle, dans l'ensemble du système de conduite autonome, le module de perception joue un rôle essentiel. Le véhicule autonome roulant sur la route ne peut obtenir des résultats de perception précis que via le module de perception en aval. dans le système de conduite autonome, prend des jugements et des décisions comportementales opportuns et corrects. Actuellement, les voitures dotées de fonctions de conduite autonome sont généralement équipées d'une variété de capteurs d'informations de données, notamment des capteurs de caméra à vision panoramique, des capteurs lidar et des capteurs radar à ondes millimétriques pour collecter des informations selon différentes modalités afin d'accomplir des tâches de perception précises. L'algorithme de perception BEV basé sur la vision pure est privilégié par l'industrie en raison de son faible coût matériel et de sa facilité de déploiement, et ses résultats peuvent être facilement appliqués à diverses tâches en aval.

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Implémentation d'algorithmes d'apprentissage automatique en C++ : défis et solutions courants

Jun 03, 2024 pm 01:25 PM

Les défis courants rencontrés par les algorithmes d'apprentissage automatique en C++ incluent la gestion de la mémoire, le multithread, l'optimisation des performances et la maintenabilité. Les solutions incluent l'utilisation de pointeurs intelligents, de bibliothèques de threads modernes, d'instructions SIMD et de bibliothèques tierces, ainsi que le respect des directives de style de codage et l'utilisation d'outils d'automatisation. Des cas pratiques montrent comment utiliser la bibliothèque Eigen pour implémenter des algorithmes de régression linéaire, gérer efficacement la mémoire et utiliser des opérations matricielles hautes performances.

Explorez les principes sous-jacents et la sélection d'algorithmes de la fonction de tri C++

Apr 02, 2024 pm 05:36 PM

Explorez les principes sous-jacents et la sélection d'algorithmes de la fonction de tri C++

Apr 02, 2024 pm 05:36 PM

La couche inférieure de la fonction de tri C++ utilise le tri par fusion, sa complexité est O(nlogn) et propose différents choix d'algorithmes de tri, notamment le tri rapide, le tri par tas et le tri stable.

L'intelligence artificielle peut-elle prédire la criminalité ? Explorez les capacités de CrimeGPT

Mar 22, 2024 pm 10:10 PM

L'intelligence artificielle peut-elle prédire la criminalité ? Explorez les capacités de CrimeGPT

Mar 22, 2024 pm 10:10 PM

La convergence de l’intelligence artificielle (IA) et des forces de l’ordre ouvre de nouvelles possibilités en matière de prévention et de détection de la criminalité. Les capacités prédictives de l’intelligence artificielle sont largement utilisées dans des systèmes tels que CrimeGPT (Crime Prediction Technology) pour prédire les activités criminelles. Cet article explore le potentiel de l’intelligence artificielle dans la prédiction de la criminalité, ses applications actuelles, les défis auxquels elle est confrontée et les éventuelles implications éthiques de cette technologie. Intelligence artificielle et prédiction de la criminalité : les bases CrimeGPT utilise des algorithmes d'apprentissage automatique pour analyser de grands ensembles de données, identifiant des modèles qui peuvent prédire où et quand les crimes sont susceptibles de se produire. Ces ensembles de données comprennent des statistiques historiques sur la criminalité, des informations démographiques, des indicateurs économiques, des tendances météorologiques, etc. En identifiant les tendances qui pourraient échapper aux analystes humains, l'intelligence artificielle peut donner du pouvoir aux forces de l'ordre.

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

Algorithme de détection amélioré : pour la détection de cibles dans des images de télédétection optique haute résolution

Jun 06, 2024 pm 12:33 PM

01Aperçu des perspectives Actuellement, il est difficile d'atteindre un équilibre approprié entre efficacité de détection et résultats de détection. Nous avons développé un algorithme YOLOv5 amélioré pour la détection de cibles dans des images de télédétection optique haute résolution, en utilisant des pyramides de caractéristiques multicouches, des stratégies de têtes de détection multiples et des modules d'attention hybrides pour améliorer l'effet du réseau de détection de cibles dans les images de télédétection optique. Selon l'ensemble de données SIMD, le mAP du nouvel algorithme est 2,2 % meilleur que YOLOv5 et 8,48 % meilleur que YOLOX, permettant ainsi d'obtenir un meilleur équilibre entre les résultats de détection et la vitesse. 02 Contexte et motivation Avec le développement rapide de la technologie de télédétection, les images de télédétection optique à haute résolution ont été utilisées pour décrire de nombreux objets à la surface de la Terre, notamment des avions, des voitures, des bâtiments, etc. Détection d'objets dans l'interprétation d'images de télédétection

Java comment parcourir un dossier et obtenir tous les noms de fichiers

Mar 29, 2024 pm 01:24 PM

Java comment parcourir un dossier et obtenir tous les noms de fichiers

Mar 29, 2024 pm 01:24 PM

Java est un langage de programmation populaire doté de puissantes capacités de gestion de fichiers. En Java, parcourir un dossier et obtenir tous les noms de fichiers est une opération courante, qui peut nous aider à localiser et traiter rapidement les fichiers dans un répertoire spécifique. Cet article explique comment implémenter une méthode permettant de parcourir un dossier et d'obtenir tous les noms de fichiers en Java, et fournit des exemples de code spécifiques. 1. Utilisez la méthode récursive pour parcourir le dossier. Nous pouvons utiliser la méthode récursive pour parcourir le dossier. La méthode récursive est un moyen de s'appeler, qui peut parcourir efficacement le dossier.

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

1. Contexte de la construction de la plateforme 58 Portraits Tout d'abord, je voudrais partager avec vous le contexte de la construction de la plateforme 58 Portraits. 1. La pensée traditionnelle de la plate-forme de profilage traditionnelle ne suffit plus. La création d'une plate-forme de profilage des utilisateurs s'appuie sur des capacités de modélisation d'entrepôt de données pour intégrer les données de plusieurs secteurs d'activité afin de créer des portraits d'utilisateurs précis. Elle nécessite également l'exploration de données pour comprendre le comportement et les intérêts des utilisateurs. et besoins, et fournir des capacités côté algorithmes ; enfin, il doit également disposer de capacités de plate-forme de données pour stocker, interroger et partager efficacement les données de profil utilisateur et fournir des services de profil. La principale différence entre une plate-forme de profilage d'entreprise auto-construite et une plate-forme de profilage de middle-office est que la plate-forme de profilage auto-construite dessert un seul secteur d'activité et peut être personnalisée à la demande. La plate-forme de mid-office dessert plusieurs secteurs d'activité et est complexe ; modélisation et offre des fonctionnalités plus générales. 2.58 Portraits d'utilisateurs de l'arrière-plan de la construction du portrait sur la plate-forme médiane 58

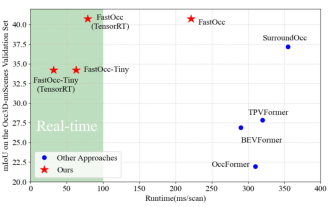

Ajoutez SOTA en temps réel et montez en flèche ! FastOcc : un algorithme Occ plus rapide et convivial pour le déploiement est là !

Mar 14, 2024 pm 11:50 PM

Ajoutez SOTA en temps réel et montez en flèche ! FastOcc : un algorithme Occ plus rapide et convivial pour le déploiement est là !

Mar 14, 2024 pm 11:50 PM

Écrit ci-dessus & La compréhension personnelle de l'auteur est que dans le système de conduite autonome, la tâche de perception est un élément crucial de l'ensemble du système de conduite autonome. L'objectif principal de la tâche de perception est de permettre aux véhicules autonomes de comprendre et de percevoir les éléments environnementaux environnants, tels que les véhicules circulant sur la route, les piétons au bord de la route, les obstacles rencontrés lors de la conduite, les panneaux de signalisation sur la route, etc., aidant ainsi en aval modules Prendre des décisions et des actions correctes et raisonnables. Un véhicule doté de capacités de conduite autonome est généralement équipé de différents types de capteurs de collecte d'informations, tels que des capteurs de caméra à vision panoramique, des capteurs lidar, des capteurs radar à ondes millimétriques, etc., pour garantir que le véhicule autonome peut percevoir et comprendre avec précision l'environnement environnant. éléments , permettant aux véhicules autonomes de prendre les bonnes décisions pendant la conduite autonome. Tête