Comment résoudre la pénétration du cache Redis

La technologie de mise en cache peut être utilisée pour réduire la pression sur la base de données et améliorer l'efficacité de l'accès. Actuellement, la mise en cache fait l'objet de plus en plus d'attention dans les projets d'entreprise. Mais la mise en cache ne signifie pas simplement ajouter des projets avec désinvolture. L'intégration de la mise en cache dans le projet est la première étape. Le problème de pénétration causé par la cache et le problème de rebond de la neige qui en résulte sont autant de problèmes que nous devons résoudre de toute urgence. Cet article partagera avec vous les solutions que j'utilise dans mes projets quotidiens pour votre référence.

1. Le principe de pénétration du cache

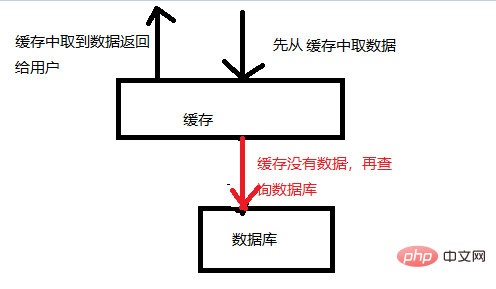

L'utilisation normale du cache est comme indiqué dans la figure :

Comme indiqué dans le figure, le processus d'utilisation du cache :

1. Récupérez d'abord les données du cache Si elles peuvent être obtenues, renvoyez les données directement à l'utilisateur. Cela élimine le besoin d'accéder à la base de données et réduit la pression sur la base de données.

2. S'il n'y a aucune donnée dans le cache, la base de données sera accédée.

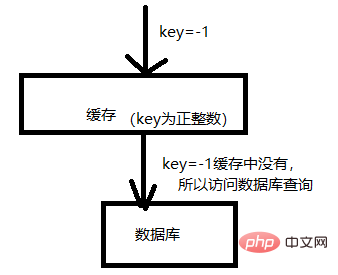

Il y aura un BUG ici, comme le montre l'image :

Comme le montre l'image, le cache est comme un pare-feu pour la base de données, qui demandera plus fréquemment des données. Mettez-les dans le cache pour réduire la pression sur la base de données. Mais si quelqu’un attaque de manière malveillante, il peut facilement pénétrer dans votre cache et mettre toute la pression sur la base de données. Par exemple, dans l'image ci-dessus, les clés de votre cache sont toutes des entiers positifs, mais j'utilise des nombres négatifs comme clés pour accéder à votre cache. Cela entraînera la pénétration du cache et exercera une pression directement sur la base de données.

2. Causes de la pénétration du cache

Le problème de la pénétration du cache doit être causé par une grande concurrence. Sur la base de cette prémisse, nous analysons les raisons de la pénétration du cache comme suit :

1. Attaque malveillante, devinez votre méthode de dénomination de clé, puis estimez utiliser une clé qui n'est pas dans votre cache pour l'accès.

2. Le premier accès aux données. Pour le moment, il n'y a aucune donnée dans le cache. Dans un scénario simultané, toutes les requêtes seront poussées vers la base de données.

3. Les données de la base de données sont également vides, donc même si la base de données est accédée, les données ne peuvent pas être obtenues, il ne doit donc y avoir aucune donnée correspondante dans le cache. Cela peut également conduire à une pénétration.

3. Résoudre la pénétration du cache

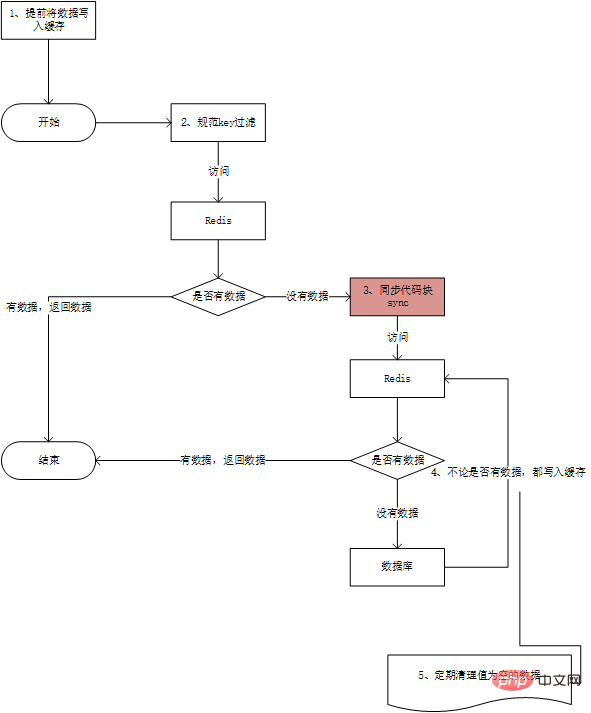

La pénétration du cache consiste à éviter les raisons de la pénétration étape par étape, comme le montre l'image :

Comme indiqué ci-dessus Comme indiqué, les étapes de la solution sont les suivantes :

1. Lorsque le serveur Web démarre, écrivez à l'avance dans le cache les données susceptibles d'être fréquemment consultées simultanément. : cela évite la mise en file d'attente et le blocage d'un grand nombre de requêtes à l'étape 3.

2. Standardisez la dénomination des clés et unifiez la requête du cache et les entrées d'écriture. De cette manière, à l'entrée, la spécification de la clé est détectée. – De cette manière, les clés malveillantes sont enregistrées et interceptées.

-

3. Mécanisme de double détection synchronisée. À ce stade, nous devons utiliser le mécanisme synchronisé (synchronisé) pour vérifier si la clé correspondante existe dans le cache avant de synchroniser le bloc de code, et puis synchronisation du bloc de code Vérifiez à nouveau si le cache contient la clé à interroger. Le but de cette « double détection » est d’éviter les accès inutiles à la base de données provoqués par des scénarios concurrents (c’est aussi une solution qui évite strictement la pénétration).

Cette étape provoquera une mise en file d'attente, mais comme nous l'avons dit dans la première étape, afin d'éviter un grand nombre de files d'attente, un grand nombre prévisible de requêtes peut être écrite à l'avance dans le cache.

4. Qu'il y ait ou non des données dans la base de données, la clé correspondante est enregistrée dans le cache et la valeur est vide. – Ceci permet d'éviter un accès ordinaire à la base de données par pénétration du cache en raison de l'absence de ces données dans la base de données.

5. S'il y a trop de valeurs nulles à l'étape 4, cela entraînera également un épuisement de la mémoire. Provoque une consommation inutile de mémoire. De cette façon, les clés avec des valeurs vides doivent être nettoyées régulièrement. Empêchez la mémoire d'être occupée de manière malveillante. Par conséquent, les fonctions normales ne peuvent pas mettre les données en cache.

Pour plus d'articles techniques liés à Redis, veuillez visiter la colonne Tutoriel Redis pour apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1207

1207

24

24

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Le mode Redis Cluster déploie les instances Redis sur plusieurs serveurs grâce à la rupture, à l'amélioration de l'évolutivité et de la disponibilité. Les étapes de construction sont les suivantes: Créez des instances de redis étranges avec différents ports; Créer 3 instances Sentinel, Moniteur Redis Instances et basculement; Configurer les fichiers de configuration Sentinel, ajouter des informations d'instance Redis de surveillance et des paramètres de basculement; Configurer les fichiers de configuration d'instance Redis, activer le mode de cluster et spécifier le chemin du fichier d'informations de cluster; Créer un fichier nœuds.conf, contenant des informations de chaque instance redis; Démarrez le cluster, exécutez la commande CREATE pour créer un cluster et spécifiez le nombre de répliques; Connectez-vous au cluster pour exécuter la commande d'informations de cluster pour vérifier l'état du cluster; faire

Comment effacer les données redis

Apr 10, 2025 pm 10:06 PM

Comment effacer les données redis

Apr 10, 2025 pm 10:06 PM

Comment effacer les données Redis: utilisez la commande flushall pour effacer toutes les valeurs de clé. Utilisez la commande flushdb pour effacer la valeur clé de la base de données actuellement sélectionnée. Utilisez SELECT pour commuter les bases de données, puis utilisez FlushDB pour effacer plusieurs bases de données. Utilisez la commande del pour supprimer une clé spécifique. Utilisez l'outil Redis-CLI pour effacer les données.

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Pour lire une file d'attente à partir de Redis, vous devez obtenir le nom de la file d'attente, lire les éléments à l'aide de la commande LPOP et traiter la file d'attente vide. Les étapes spécifiques sont les suivantes: Obtenez le nom de la file d'attente: Nommez-le avec le préfixe de "Fitre:" tel que "Fitre: My-Quyue". Utilisez la commande LPOP: éjectez l'élément de la tête de la file d'attente et renvoyez sa valeur, telle que la file d'attente LPOP: My-Queue. Traitement des files d'attente vides: si la file d'attente est vide, LPOP renvoie NIL et vous pouvez vérifier si la file d'attente existe avant de lire l'élément.

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

L'utilisation de la directive Redis nécessite les étapes suivantes: Ouvrez le client Redis. Entrez la commande (Verbe Key Value). Fournit les paramètres requis (varie de l'instruction à l'instruction). Appuyez sur Entrée pour exécuter la commande. Redis renvoie une réponse indiquant le résultat de l'opération (généralement OK ou -err).

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

L'utilisation des opérations Redis pour verrouiller nécessite l'obtention du verrouillage via la commande setnx, puis en utilisant la commande Expire pour définir le temps d'expiration. Les étapes spécifiques sont les suivantes: (1) Utilisez la commande setnx pour essayer de définir une paire de valeurs de clé; (2) Utilisez la commande Expire pour définir le temps d'expiration du verrou; (3) Utilisez la commande del pour supprimer le verrouillage lorsque le verrouillage n'est plus nécessaire.

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

La meilleure façon de comprendre le code source redis est d'aller étape par étape: familiarisez-vous avec les bases de Redis. Sélectionnez un module ou une fonction spécifique comme point de départ. Commencez par le point d'entrée du module ou de la fonction et affichez le code ligne par ligne. Affichez le code via la chaîne d'appel de fonction. Familiez les structures de données sous-jacentes utilisées par Redis. Identifiez l'algorithme utilisé par Redis.

Comment utiliser la ligne de commande redis

Apr 10, 2025 pm 10:18 PM

Comment utiliser la ligne de commande redis

Apr 10, 2025 pm 10:18 PM

Utilisez l'outil de ligne de commande redis (Redis-CLI) pour gérer et utiliser Redis via les étapes suivantes: Connectez-vous au serveur, spécifiez l'adresse et le port. Envoyez des commandes au serveur à l'aide du nom et des paramètres de commande. Utilisez la commande d'aide pour afficher les informations d'aide pour une commande spécifique. Utilisez la commande QUIT pour quitter l'outil de ligne de commande.

Comment configurer le temps d'exécution du script LUA dans Centos Redis

Apr 14, 2025 pm 02:12 PM

Comment configurer le temps d'exécution du script LUA dans Centos Redis

Apr 14, 2025 pm 02:12 PM

Sur CentOS Systems, vous pouvez limiter le temps d'exécution des scripts LUA en modifiant les fichiers de configuration Redis ou en utilisant des commandes Redis pour empêcher les scripts malveillants de consommer trop de ressources. Méthode 1: Modifiez le fichier de configuration Redis et localisez le fichier de configuration Redis: le fichier de configuration redis est généralement situé dans /etc/redis/redis.conf. Edit Fichier de configuration: Ouvrez le fichier de configuration à l'aide d'un éditeur de texte (tel que VI ou NANO): Sudovi / etc / redis / redis.conf Définissez le délai d'exécution du script LUA: Ajouter ou modifier les lignes suivantes dans le fichier de configuration pour définir le temps d'exécution maximal du script LUA (unité: millisecondes)