Sur quel ordinateur est la clé de suppression ?

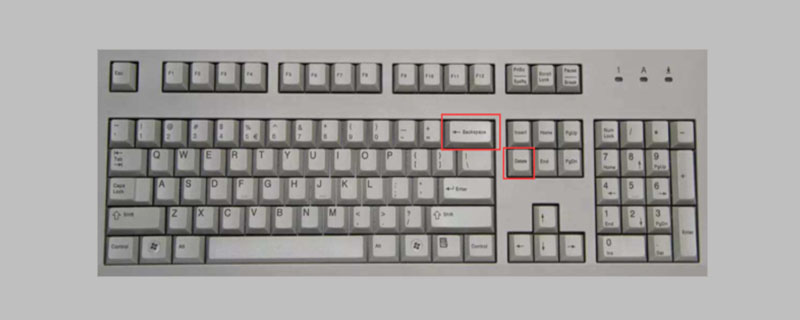

Le clavier de l'ordinateur possède deux touches de suppression, l'une est la touche Suppr et l'autre est la touche Retour arrière. Parmi elles, dans l'état d'édition de texte, les deux touches peuvent être utilisées pour supprimer le contenu sélectionné. Lorsqu'il n'est pas sélectionné, Supprimer supprime le contenu derrière le curseur et Retour arrière supprime le contenu devant le curseur.

Dans l'interface du gestionnaire de ressources, Supprimer supprime le fichier ou le dossier sélectionné et Retour arrière revient à l'étape précédente.

Il n'y a qu'une seule touche BackSpace. Au-dessus de la touche Entrée dans la zone principale du clavier, certains claviers sont marqués du symbole "←". En mode d'édition de texte, appuyer sur cette touche peut supprimer le caractère devant le. curseur ; dans les fichiers et les pages Web. État de la navigation, appuyez sur cette touche pour revenir au niveau précédent (page précédente).

Il y a deux touches Suppr sur un clavier d'ordinateur standard à 104/107 touches, qui sont situées dans la zone des touches d'édition et la petite zone du clavier. La touche Suppr dans la petite zone du clavier et le point décimal sur le clavier. le petit clavier partage une touche. Dans l'état d'édition de texte, appuyez sur la touche Suppr pour supprimer les caractères derrière le curseur ; dans l'état de navigation dans les fichiers, appuyez sur la touche Suppr pour supprimer le fichier sélectionné.

"Ctrl+Suppr" peut tout supprimer à droite du curseur.

"Maj+Supprimer" supprimera définitivement le fichier sélectionné sans le mettre dans la corbeille. La suppression définitive est ici relative. En fait, il n'y a pas d'écriture de données en double. Ensuite, il y a des avancées. moyens de le récupérer.

Pour plus d'articles techniques liés à PHP, veuillez visiter la colonne Tutoriel graphique PHP pour apprendre !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment convertir XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:18 PM

Comment convertir XML en PDF sur votre téléphone?

Apr 02, 2025 pm 10:18 PM

Il n'est pas facile de convertir XML en PDF directement sur votre téléphone, mais il peut être réalisé à l'aide des services cloud. Il est recommandé d'utiliser une application mobile légère pour télécharger des fichiers XML et recevoir des PDF générés, et de les convertir avec des API Cloud. Les API Cloud utilisent des services informatiques sans serveur et le choix de la bonne plate-forme est crucial. La complexité, la gestion des erreurs, la sécurité et les stratégies d'optimisation doivent être prises en compte lors de la gestion de l'analyse XML et de la génération de PDF. L'ensemble du processus nécessite que l'application frontale et l'API back-end fonctionnent ensemble, et il nécessite une certaine compréhension d'une variété de technologies.

Quelle est la raison pour laquelle PS continue de montrer le chargement?

Apr 06, 2025 pm 06:39 PM

Quelle est la raison pour laquelle PS continue de montrer le chargement?

Apr 06, 2025 pm 06:39 PM

Les problèmes de «chargement» PS sont causés par des problèmes d'accès aux ressources ou de traitement: la vitesse de lecture du disque dur est lente ou mauvaise: utilisez Crystaldiskinfo pour vérifier la santé du disque dur et remplacer le disque dur problématique. Mémoire insuffisante: améliorez la mémoire pour répondre aux besoins de PS pour les images à haute résolution et le traitement complexe de couche. Les pilotes de la carte graphique sont obsolètes ou corrompues: mettez à jour les pilotes pour optimiser la communication entre le PS et la carte graphique. Les chemins de fichier sont trop longs ou les noms de fichiers ont des caractères spéciaux: utilisez des chemins courts et évitez les caractères spéciaux. Problème du PS: réinstaller ou réparer le programme d'installation PS.

Formatage en ligne XML

Apr 02, 2025 pm 10:06 PM

Formatage en ligne XML

Apr 02, 2025 pm 10:06 PM

Les outils de format en ligne XML organisent automatiquement le code XML désordonné en formats faciles à lire et à maintenir. En analysant l'arbre de syntaxe de XML et en appliquant des règles de formatage, ces outils optimisent la structure du code, améliorant sa maintenabilité et son efficacité de travail d'équipe.

Comment résoudre le problème du chargement lorsque PS montre toujours qu'il se charge?

Apr 06, 2025 pm 06:30 PM

Comment résoudre le problème du chargement lorsque PS montre toujours qu'il se charge?

Apr 06, 2025 pm 06:30 PM

La carte PS est "Chargement"? Les solutions comprennent: la vérification de la configuration de l'ordinateur (mémoire, disque dur, processeur), nettoyage de la fragmentation du disque dur, mise à jour du pilote de carte graphique, ajustement des paramètres PS, réinstaller PS et développer de bonnes habitudes de programmation.

La production de pages H5 nécessite-t-elle une maintenance continue?

Apr 05, 2025 pm 11:27 PM

La production de pages H5 nécessite-t-elle une maintenance continue?

Apr 05, 2025 pm 11:27 PM

La page H5 doit être maintenue en continu, en raison de facteurs tels que les vulnérabilités du code, la compatibilité des navigateurs, l'optimisation des performances, les mises à jour de sécurité et les améliorations de l'expérience utilisateur. Des méthodes de maintenance efficaces comprennent l'établissement d'un système de test complet, à l'aide d'outils de contrôle de version, de surveiller régulièrement les performances de la page, de collecter les commentaires des utilisateurs et de formuler des plans de maintenance.

Comment accélérer la vitesse de chargement de PS?

Apr 06, 2025 pm 06:27 PM

Comment accélérer la vitesse de chargement de PS?

Apr 06, 2025 pm 06:27 PM

La résolution du problème du démarrage lent Photoshop nécessite une approche à plusieurs volets, notamment: la mise à niveau du matériel (mémoire, lecteur à semi-conducteurs, CPU); des plug-ins désinstallés ou incompatibles; nettoyer régulièrement les déchets du système et des programmes de fond excessifs; clôture des programmes non pertinents avec prudence; Éviter d'ouvrir un grand nombre de fichiers pendant le démarrage.

Le fichier XML est trop grand, puis-je convertir des PDF sur mon téléphone?

Apr 02, 2025 pm 09:54 PM

Le fichier XML est trop grand, puis-je convertir des PDF sur mon téléphone?

Apr 02, 2025 pm 09:54 PM

Il est difficile de convertir directement le XML super grand en PDF sur les téléphones mobiles. Il est recommandé d'adopter une stratégie de partition: Conversion cloud: Téléchargez sur la plate-forme cloud et traitée par le serveur. Il est efficace et stable mais nécessite un réseau et un paiement possible; Traitement segmenté: utilisez des outils de programmation pour diviser de grands XML en petits fichiers et les convertir une par une, nécessitant des capacités de programmation; Trouvez des outils de conversion spécialisés dans le traitement des fichiers volumineux, faites attention à la vérification des avis des utilisateurs pour éviter de choisir des logiciels susceptibles de s'écraser.

Comment résoudre le problème du chargement lorsque le PS ouvre le fichier?

Apr 06, 2025 pm 06:33 PM

Comment résoudre le problème du chargement lorsque le PS ouvre le fichier?

Apr 06, 2025 pm 06:33 PM

Le bégaiement "Chargement" se produit lors de l'ouverture d'un fichier sur PS. Les raisons peuvent inclure: un fichier trop grand ou corrompu, une mémoire insuffisante, une vitesse du disque dur lente, des problèmes de pilote de carte graphique, des conflits de version PS ou du plug-in. Les solutions sont: vérifier la taille et l'intégrité du fichier, augmenter la mémoire, mettre à niveau le disque dur, mettre à jour le pilote de carte graphique, désinstaller ou désactiver les plug-ins suspects et réinstaller PS. Ce problème peut être résolu efficacement en vérifiant progressivement et en faisant bon usage des paramètres de performances PS et en développant de bonnes habitudes de gestion des fichiers.