Introduction détaillée au principe de fonctionnement de MySQL

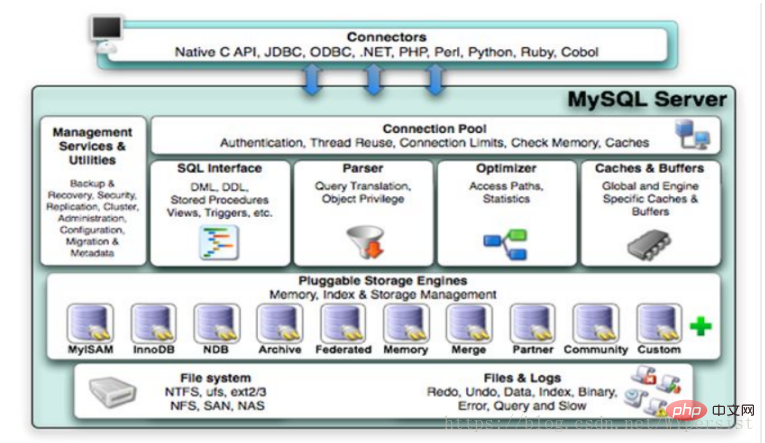

1. Composants de Mysql

Mysql comprend une interface SQL, un analyseur, un optimiseur, un cache et un moteur de stockage.

2. Diagramme du principe de fonctionnement de Mysql

3. Description de chaque composant du diagramme schématique de Mysql

3-1 : les connecteurs

interagissent avec les instructions SQL dans d'autres langages de programmation, tels que php, java, etc.

3-2 : Services et utilitaires de gestion

Outils de gestion et de contrôle du système

3-3, Pool de connexions (Pool de connexions)

Gérer les utilisateurs du tampon Connexion, traitement des threads et autres exigences nécessitant une mise en cache

3-4. Interface SQL (interface SQL)

Accepte la commande SQL de l'utilisateur et renvoie les résultats que l'utilisateur doit interroger. Par exemple, sélectionner parmi consiste à appeler l'interface SQL

3-5, Parser (analyseur)

Lorsque la commande SQL est transmise à l'analyseur, elle sera vérifiée et analysée par l'analyseur.

Principales fonctions de l'analyseur :

a. Décomposer l'instruction SQL en une structure de données et transmettre cette structure aux étapes suivantes. La transmission et le traitement ultérieurs des instructions SQL sont basés sur cette structure<.>

b. Si une erreur est rencontrée lors de la décomposition, cela signifie que l'instruction SQL est déraisonnable et que l'instruction ne continuera pas à être exécutée Optimiseur (optimiseur de requête)L'instruction SQL utilisera l'optimiseur de requête pour optimiser la requête avant l'interrogation (générant plusieurs plans d'exécution, et enfin la base de données choisira le plan le plus optimisé à exécuter et renverra les résultats dès que possible). Il utilise "select- stratégie de projection" -Join" pour les requêtes.

Vous pouvez le comprendre avec un exemple : select uid,name from user Where Gender = 1 ;

Cette requête de sélection sélectionne d'abord en fonction de l'instruction Where, au lieu d'interroger d'abord toutes les tables. Effectuer un filtrage par sexe

Cette requête de sélection effectue d'abord une projection d'attributs basée sur l'uid et le nom, au lieu de supprimer tous les attributs, puis de filtrer

Connectez ces deux conditions de requête pour générer le résultat final de la requête <.>

3-7. Cache et tampon (cache de requêtes) Si le cache de requêtes a un résultat de requête positif, l'instruction de requête peut récupérer directement les données du cache de requêtes. Ce mécanisme de mise en cache est composé d'une série de petits caches. Par exemple, le cache de table, le cache d'enregistrement, le cache de clé, le cache d'autorisation, etc.3-8 Moteur (moteur de stockage)Le moteur de stockage est le sous-système spécifique de MySql qui s'occupe de. fichiers, et MySQL est également l'un des endroits les plus uniques. Le moteur de stockage de MySQL est un plug-in. Il personnalise un mécanisme d'accès aux fichiers basé sur une interface abstraite de la couche d'accès aux fichiers fournie par MySql AB (ce mécanisme d'accès est appelé moteur de stockage).4. Processus d'exécution des instructions SQL

La base de données n'est généralement pas utilisée directement. Au lieu de cela, d'autres langages de programmation appellent mysql via des instructions SQL, qui sont traitées par mysql. et renvoyé pour résultat d'exécution. Alors, comment Mysql traite-t-il l'instruction SQL après l'avoir reçue ?

Premièrement, la requête du programme interagira avec lui via les connecteurs mysql. Une fois la requête arrivée, elle sera temporairement stockée dans le pool de connexions et gérée par le processeur (). Lorsque la requête entre dans la file d'attente de traitement à partir de la file d'attente, le gestionnaire envoie la requête à l'interface SQL (

). Une fois que l'interface SQL a reçu la requête, elle hachera la requête et la comparera avec les résultats dans le cache. S'il y a une correspondance complète, le résultat du traitement sera renvoyé directement via le cache ; sinon, un processus complet sera requis :Management Serveices & Utilities (1) L'interface SQL est renvoyée à l'interpréteur suivant (Parser). L'interpréteur déterminera si l'instruction SQL est correcte ou non, et si elle est correcte, elle la convertira en une structure de données. SQL Interface

5. Remarque

(1) Comment mettre en cache les données de requête

En fait, ce n'est pas le cas. Après la première requête, mysql hachera l'instruction de requête et les résultats de la requête et les conservera dans le cache. Une fois la requête SQL arrivée, elle sera hachée de la même manière. . Les deux valeurs de hachage sont comparées. Si elles sont identiques, c'est un succès et le résultat de la requête est renvoyé depuis le cache. Sinon, l'ensemble du processus doit être répété.

J'espère que cet article pourra aider les étudiants qui apprennent les bases de données. S'il y a quelque chose qui ne va pas dans l'article, veuillez le signaler. Merci beaucoup !

Pour plus de questions liées à Mysql, veuillez visiter le site Web PHP chinois : Tutoriel vidéo MySQL

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Qu'est-ce que la pièce SOL ? Comment fonctionne la pièce SOL ?

Mar 16, 2024 am 10:37 AM

Qu'est-ce que la pièce SOL ? Comment fonctionne la pièce SOL ?

Mar 16, 2024 am 10:37 AM

Solana Blockchain et SOL Token Solana est une plate-forme blockchain axée sur la fourniture de hautes performances, de sécurité et d'évolutivité pour les applications décentralisées (dApps). En tant qu'actif natif de la blockchain Solana, les jetons SOL sont principalement utilisés pour payer les frais de transaction, s'engager et participer aux décisions de gouvernance. Les caractéristiques uniques de Solana sont ses délais de confirmation de transaction rapides et son débit élevé, ce qui en fait un choix privilégié parmi les développeurs et les utilisateurs. Grâce aux jetons SOL, les utilisateurs peuvent participer à diverses activités de l'écosystème Solana et promouvoir conjointement le développement et le progrès de la plateforme. Comment fonctionne Solana Solana utilise un mécanisme de consensus innovant appelé Proof of History (PoH), capable de traiter efficacement des milliers de transactions.

Quelle est l'architecture et le principe de fonctionnement de Spring Data JPA ?

Apr 17, 2024 pm 02:48 PM

Quelle est l'architecture et le principe de fonctionnement de Spring Data JPA ?

Apr 17, 2024 pm 02:48 PM

SpringDataJPA est basé sur l'architecture JPA et interagit avec la base de données via le mappage, l'ORM et la gestion des transactions. Son référentiel fournit des opérations CRUD et les requêtes dérivées simplifient l'accès à la base de données. De plus, il utilise le chargement paresseux pour récupérer les données uniquement lorsque cela est nécessaire, améliorant ainsi les performances.

Qu'est-ce que la pièce VET ? Comment fonctionne la pièce VET ?

Mar 16, 2024 am 11:40 AM

Qu'est-ce que la pièce VET ? Comment fonctionne la pièce VET ?

Mar 16, 2024 am 11:40 AM

VET Coin : écosystème IoT basé sur la blockchain VeChainThor (VET) est une plate-forme basée sur la technologie blockchain qui vise à améliorer le domaine de l'Internet des objets (IoT) en garantissant la crédibilité des données et en permettant un transfert sûr de la valeur de la chaîne d'approvisionnement et des processus commerciaux. . La pièce VET est le jeton natif de la blockchain VeChainThor et a les fonctions suivantes : Payer les frais de transaction : les pièces VET sont utilisées pour payer les frais de transaction sur le réseau VeChainThor, y compris le stockage de données, l'exécution de contrats intelligents et la vérification d'identité. Gouvernance : les détenteurs de jetons VET peuvent participer à la gouvernance de VeChainThor, notamment en votant sur les mises à niveau et les propositions de la plateforme. Incitations : les pièces d'EFP sont utilisées pour inciter les validateurs du réseau à garantir le

Qu'est-ce que la pièce SHIB ? Comment fonctionne la pièce SHIB ?

Mar 17, 2024 am 08:49 AM

Qu'est-ce que la pièce SHIB ? Comment fonctionne la pièce SHIB ?

Mar 17, 2024 am 08:49 AM

ShibaInu Coin : crypto-monnaie inspirée des chiens ShibaInu Coin (SHIB) est une crypto-monnaie décentralisée inspirée de l'emblématique emoji Shiba Inu. La cryptomonnaie a été lancée en août 2020 et vise à être une alternative au Dogecoin sur le réseau Ethereum. Principe de fonctionnement La pièce SHIB est une monnaie numérique construite sur la blockchain Ethereum et conforme à la norme de jeton ERC-20. Il utilise un mécanisme de consensus décentralisé, Proof of Stake (PoS), qui permet aux détenteurs de mettre en jeu leurs jetons SHIB pour vérifier les transactions et gagner des récompenses pour ce faire. Principales caractéristiques Offre énorme : l'offre initiale de pièces SHIB est de 1 000 000 milliards de pièces, ce qui en fait l'une des plus grandes crypto-monnaies en circulation. Bas prix

Qu'est-ce que la pièce Polygone ? Comment fonctionne la pièce Polygon ?

Mar 16, 2024 am 09:22 AM

Qu'est-ce que la pièce Polygone ? Comment fonctionne la pièce Polygon ?

Mar 16, 2024 am 09:22 AM

Polygon : une blockchain multifonctionnelle construisant l'écosystème Ethereum Polygon est une plate-forme blockchain multifonctionnelle construite sur Ethereum, anciennement connue sous le nom de MaticNetwork. Son objectif est de résoudre les problèmes d’évolutivité, de frais élevés et de complexité du réseau Ethereum. Polygon offre aux développeurs et aux utilisateurs une expérience blockchain plus rapide, moins chère et plus simple en fournissant des solutions d'évolutivité. Voici comment fonctionne Polygon : Sidechain Network : Polygon crée un réseau de plusieurs sidechains. Ces chaînes latérales fonctionnent en parallèle avec la chaîne principale Ethereum et peuvent gérer de gros volumes de transactions, augmentant ainsi le débit global du réseau. Framework Plasma : Polygon utilise le framework Plasma, qui

Qu'est-ce que la pièce AR ? Comment fonctionne la pièce AR ?

Mar 15, 2024 pm 07:25 PM

Qu'est-ce que la pièce AR ? Comment fonctionne la pièce AR ?

Mar 15, 2024 pm 07:25 PM

AR Coin : monnaie numérique basée sur la technologie de réalité augmentée AR Coin est une monnaie numérique qui utilise la technologie de réalité augmentée pour offrir aux utilisateurs l'expérience d'interagir avec du contenu numérique, leur permettant de créer des expériences immersives dans le monde réel. Comment ça marche AR Coin fonctionne sur la base des concepts clés suivants : Réalité augmentée (AR) : la technologie AR superpose des informations numériques sur le monde réel, permettant aux utilisateurs d'interagir avec des objets virtuels. Blockchain : La blockchain est une technologie de grand livre distribué utilisée pour enregistrer et vérifier les transactions. Il assure la sécurité et la transparence des pièces AR. Contrats intelligents : les contrats intelligents sont des codes stockés sur la blockchain qui sont utilisés pour automatiser des opérations spécifiques. Ils jouent un rôle essentiel dans la création et la gestion des pièces AR. Le flux de travail des pièces AR est le suivant : Créer un corps AR

Qu'est-ce que Beam Coin ? Comment fonctionne Beam Coin ?

Mar 15, 2024 pm 09:50 PM

Qu'est-ce que Beam Coin ? Comment fonctionne Beam Coin ?

Mar 15, 2024 pm 09:50 PM

Beam Coin : crypto-monnaie axée sur la confidentialité Beam Coin est une crypto-monnaie axée sur la confidentialité conçue pour fournir des transactions sécurisées et anonymes. Il utilise le protocole MimbleWimble, une technologie blockchain qui améliore la confidentialité des utilisateurs en fusionnant les transactions et en masquant les adresses des expéditeurs et des destinataires. Le concept de conception de Beam Coin est de fournir aux utilisateurs une option de monnaie numérique qui garantit la confidentialité des informations de transaction. En adoptant ce protocole, les utilisateurs peuvent effectuer des transactions avec une plus grande confiance sans craindre la fuite de leurs informations personnelles. Cette fonctionnalité de préservation de la confidentialité permet au protocole Beam Coin d'améliorer la confidentialité en : Fusion de transactions : il combine plusieurs transactions en une.

Qu'est-ce que la pièce d'Algorand ? Comment fonctionne la pièce Algorand ?

Mar 17, 2024 am 08:30 AM

Qu'est-ce que la pièce d'Algorand ? Comment fonctionne la pièce Algorand ?

Mar 17, 2024 am 08:30 AM

Algorand : Une plateforme blockchain basée sur un protocole de consensus byzantin pur Algorand est une plateforme blockchain construite sur un protocole de consensus purement byzantin et vise à fournir des solutions blockchain efficaces, sécurisées et évolutives. La plateforme a été fondée en 2017 par le professeur Silvio Micali du MIT. Principe de fonctionnement Le cœur d'Algorand réside dans son protocole de consensus purement byzantin unique, le consensus d'Algorand. Ce protocole permet aux nœuds de parvenir à un consensus dans un environnement sans confiance, même s'il existe des nœuds malveillants dans le réseau. Le consensus d'Algorand atteint cet objectif en une série d'étapes. Génération de clé : chaque nœud génère une paire de clés publiques et privées. Phase de proposition : un nœud sélectionné au hasard propose une nouvelle zone