interface Web

interface Web

Tutoriel H5

Tutoriel H5

Introduction détaillée à la sécurité frontale et comment la prévenir

Introduction détaillée à la sécurité frontale et comment la prévenir

Introduction détaillée à la sécurité frontale et comment la prévenir

Avec le développement d'Internet, les différentes applications WEB sont devenues de plus en plus complexes pour répondre aux différents besoins des utilisateurs, mais avec elles s'ajoutent diverses problématiques de sécurité des réseaux. En tant qu'industrie de développement front-end, nous ne pouvons pas échapper à ce problème. Aujourd’hui, je vais donc parler brièvement de la sécurité frontale WEB et de la manière de la prévenir.

Tout d'abord, quelles sont les formes d'attaques frontales et comment pouvons-nous les prévenir ?

1. >XSS est une vulnérabilité de sécurité informatique qui apparaît souvent dans les applications Web et qui permet aux utilisateurs Web malveillants d'insérer du code dans des pages accessibles aux autres utilisateurs. Par exemple, ces codes incluent du code HTML et des scripts côté client. Les attaquants utilisent les vulnérabilités XSS pour contourner le contrôle d'accès - comme la même politique d'origine (

same). Ce type de vulnérabilité est devenu bien connu car il est utilisé par les pirates informatiques pour écrire des attaques de phishing (origin) plus nuisibles. policyPhishingLes dangers des attaques XSS incluent :

1. Voler divers comptes d'utilisateurs, tels que les comptes de connexion de machine, les comptes bancaires en ligne d'utilisateurs et divers comptes d'administrateur

2. Contrôler Données d'entreprise, y compris la possibilité de lire, falsifier, ajouter et supprimer des données d'entreprise sensibles

3. Vol d'informations d'entreprise importantes ayant une valeur commerciale

4. Transferts illégaux

5. Forcer à envoyer des emails

6. Cheval suspendu au site Web

7. Contrôler la machine de la victime pour lancer des attaques sur d'autres sites Web

Manifestations spécifiques des attaques XSS :

1. Injection de code JavaScript

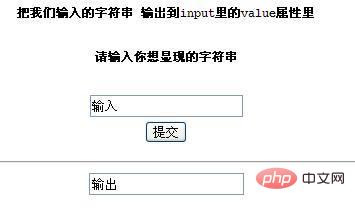

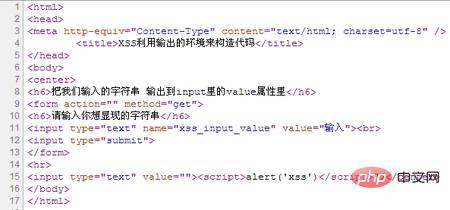

Voici la page de codes :

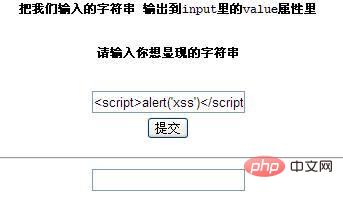

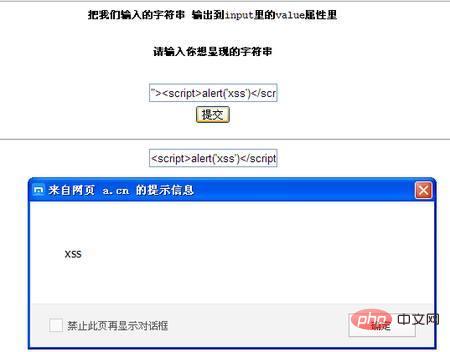

La fonction de ce code est d'insérer la chaîne dans le premier zone de saisie, Sortie vers la deuxième zone de saisie, nous entrons 1, puis la valeur dans la deuxième entrée est 1. Ci-dessous se trouvent des captures d'écran de la page et du code source (ici j'entre le code suivant pour tester)

La fonction de ce code est d'insérer la chaîne dans le premier zone de saisie, Sortie vers la deuxième zone de saisie, nous entrons 1, puis la valeur dans la deuxième entrée est 1. Ci-dessous se trouvent des captures d'écran de la page et du code source (ici j'entre le code suivant pour tester)

<SCRIPT>alert('xss')</SCRIPT>

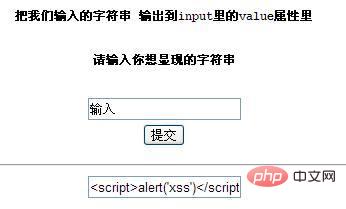

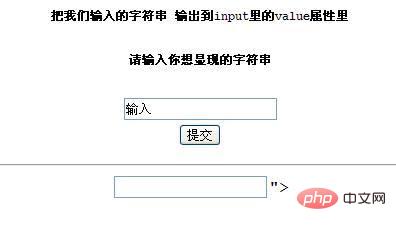

Vous pouvez évidemment voir qu'il n'y a pas de boîte de dialogue pop-up. Vous vous demandez peut-être pourquoi il n'y a pas de fenêtre pop-up. Jetez un œil à la source. code

Vous pouvez évidemment voir qu'il n'y a pas de boîte de dialogue pop-up. Vous vous demandez peut-être pourquoi il n'y a pas de fenêtre pop-up. Jetez un œil à la source. code

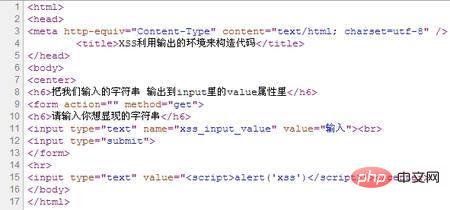

Nous voyons que la chaîne que nous avons entrée est sortie vers l'attribut value dans la balise d'entrée à la ligne 15, et est affichée comme valeur dans value, donc il n'y a pas À ce stade, que devons-nous faire ? Les gens intelligents ont découvert que vous pouvez ajouter un "> devant

Nous voyons que la chaîne que nous avons entrée est sortie vers l'attribut value dans la balise d'entrée à la ligne 15, et est affichée comme valeur dans value, donc il n'y a pas À ce stade, que devons-nous faire ? Les gens intelligents ont découvert que vous pouvez ajouter un "> devant

<SCRIPT>alert('xss')</SCRIPT>

pour fermer la balise d'entrée. Le résultat que vous devriez donc obtenir est <🎜. >

La fenêtre apparaît avec succès Lorsque nous regardons la page à ce moment,

nous voyons une deuxième zone de saisie. suivi d'une chaîne ">. Pourquoi cela se produit-il ? Jetons un coup d'œil au code source

Solution : À l'heure actuelle, la méthode de prévention la plus simple consiste à échapper à tous les fronts -end données de sortie Sûr, bien qu'il soit montré qu'il existe une balise de script, en fait, les crochets gauche et droit (><) de la balise de script sont échappés dans des entités de caractères HTML, ils ne seront donc pas analysés. en tant que balises, mais lorsqu'ils sont réellement affichés, ces deux crochets angulaires peuvent toujours être affichés normalement.

<br/>

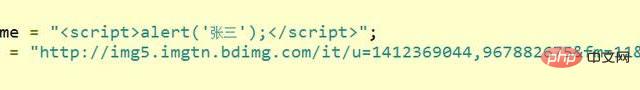

En utilisant la combinaison de ces deux types de connaissances, nous pouvons conclure que le site Web utilise l'ajout pour effectuer des opérations dom. S'il s'agit d'un champ que nous pouvons décider d'ajouter, alors nous pouvons masquer les crochets gauche et droit en utilisant Unicode. code, comme ceci-- "u003cscriptu003ealert('xss');". Lors de la prochaine évasion, le

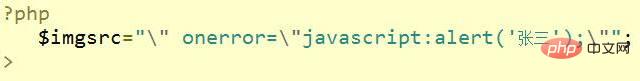

3. Réutilisation de la balise img

La balise img appellera une erreur sur l'élément lors de l'événement d'échec du chargement de l'image. C'est ainsi que nous pouvons attaquer.

Mais et si nous écrivions l'adresse de cette image différemment ?

Le code source à ce moment a changé Car --src est vide, mais lorsqu'une erreur se produit, le code injecté est exécuté. Lorsque nous actualisons la page d'affichage, nous constatons que l'injection de code a réussi et doit continuer à être échappée.

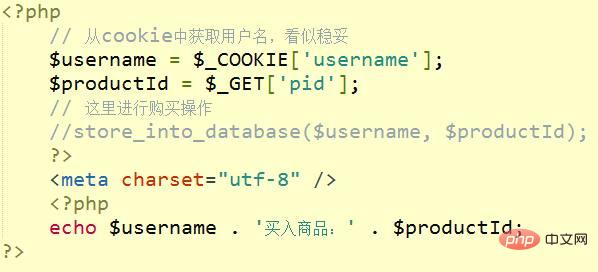

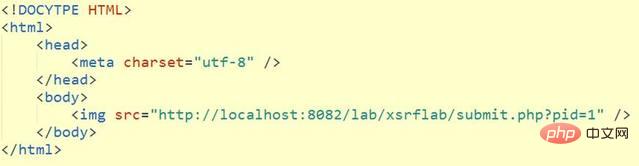

2. Attaque CSRF

Qu'est-ce qu'une attaque CSRF ?

CSRF (Cross-site request forgeryCross -site Request faux, également connu sous le nom de "One Click Attack" ou Session Riding, souvent abrégé en CSRF ou XSRF, est une utilisation malveillante du site Web. Il s'agit en fait d'un comportement de soumission sur le site Web. site Web. , utilisé par les pirates, les opérations que vous effectuez lors de la visite du site Web du pirate seront effectuées sur d'autres sites Web (comme le site Web de la banque en ligne que vous utilisez)

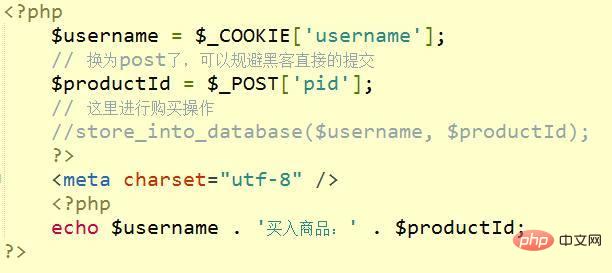

1. Utilisez les publications de manière raisonnable. 🎜>

Habituellement, afin d'éviter des ennuis, nous collectons certaines données qui doivent être soumises dans une requête get. Comme tout le monde le sait, cela viole non seulement les normes HTTP, mais peut également être utilisé par des pirates.

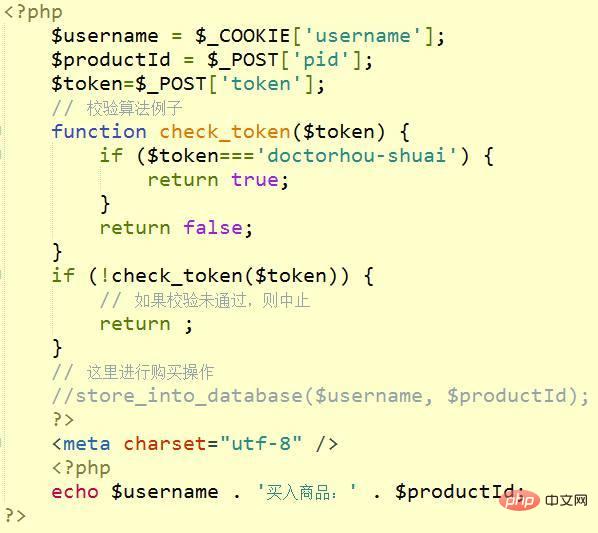

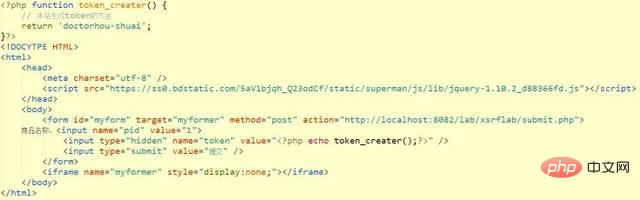

Par exemple, dans le site Web que vous avez développé, il y a une opération d'achat de biens. Vous l'avez développé comme ceci :

ne porte pas. le jeton généré par chaque session de ce site, donc la soumission échoue.

Si vous utilisez à nouveau la page Web de ce site pour soumettre, vous pouvez soumettez-le via

3. Attaque de piratage de réseau

Souvent, notre site Web n'accède pas directement à notre serveur, mais passe par de nombreuses couches de proxys. Si, sur un certain lien, les données sont interceptées par des pirates de l'air au niveau de la couche proxy intermédiaire, ils peuvent les obtenir. mots de passe pour les utilisateurs de votre site Web. Par exemple, nos utilisateurs se connectent souvent à un wifi étrange dans divers restaurants. Si ce wifi est un hotspot wifi établi par un pirate informatique, alors le pirate informatique peut accéder à toutes les données envoyées et reçues par l'utilisateur. Ici, il est recommandé aux webmasters d'utiliser https pour le cryptage sur leurs sites Web. De cette façon, même si les données du site Web peuvent être obtenues, les pirates ne pourront pas les déverrouiller.

Si votre site Web n'a pas été crypté par https, alors dans la partie soumission du formulaire, il est préférable d'utiliser un cryptage asymétrique, c'est-à-dire un cryptage côté client, qui ne peut être déchiffré que par le serveur. De cette façon, le pirate de l’air du milieu ne pourra pas obtenir les informations réelles du contenu crypté.

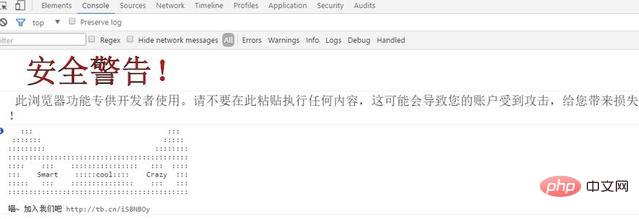

4. Code d'injection de la console

Je ne sais pas si vous, lecteurs, avez remarqué le message d'avertissement sur la console du site officiel de Tmall, comme le montre la figure 4.1. Pourquoi est-ce parce qu'il y en a ? Les pirates inciteront les utilisateurs à coller des éléments dans la console (intimidant les utilisateurs novices qui ne comprennent pas le code). Par exemple, ils peuvent publier un article dans leur cercle d'amis disant : « Tant que vous visitez Tmall, appuyez sur F12 et collez. le contenu suivant, vous pouvez obtenir un « cadeau de xx yuans » et ainsi de suite, alors certains utilisateurs l'exploiteront vraiment et ils ne sauront pas que leur vie privée a été exposée.

Cette approche de Tmall avertit également les utilisateurs de ne pas faire cela. Il semble que la sécurité frontale de Tmall soit également très bonne. Cependant, ce type d’attaque est finalement minoritaire, vous pouvez donc simplement y jeter un œil. Si vous constatez réellement que certains utilisateurs seront attaqués de cette manière, pensez à penser à la solution de Tmall.

5. La pêche

Le phishing est également une méthode d'attaque très ancienne, mais ce n'est pas vraiment une attaque frontale. Mais après tout, il s’agit d’une attaque au niveau de la page, alors parlons-en ensemble. Je crois que beaucoup de gens vivront cette expérience. Quelqu'un du groupe QQ a posté sur un travail à temps partiel, sur le fait de partir à l'étranger et de vendre sa maison et sa voiture. Les détails sont dans mon espace QQ, etc. Après l'avoir ouvert, j'ai trouvé une boîte de connexion QQ. En fait, je savais que ce n'était pas QQ lorsque j'ai regardé le nom de domaine, mais c'était très similaire à la connexion QQ. Les utilisateurs qui ne savaient pas ce qui se passait ont en fait saisi leur. nom d'utilisateur et mot de passe Par conséquent, ils n'étaient pas connectés à QQ. Utilisateurs Le nom et le mot de passe ont été envoyés à quelqu'un.

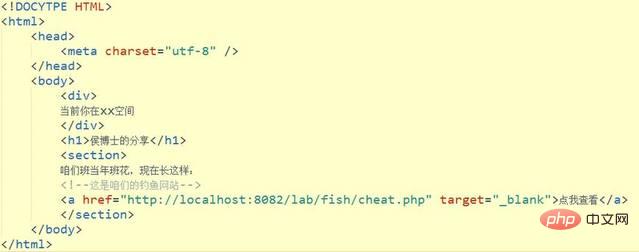

En fait, cette méthode est également utilisée sur le front-end. Essayons ensuite d’utiliser l’avant pour mener une pêche réaliste.

1. Tout d'abord, nous partageons un article dans l'espace xx, puis nous incitons les autres à cliquer.

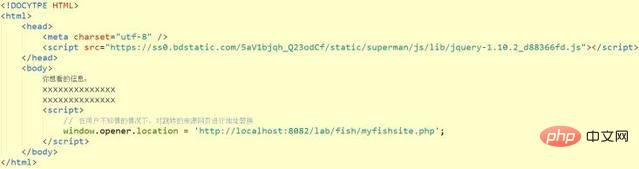

2 Ensuite, nous avons discrètement modifié l'adresse de la page Web source redirigée sur le site cheat.php.

Ainsi, après que l'utilisateur a visité notre site Web trompeur, l'onglet précédent a discrètement changé et nous l'avons discrètement remplacé par un site Web de phishing pour inciter l'utilisateur à saisir son nom d'utilisateur, son mot de passe, etc.

3 Notre site Web de phishing est déguisé en espace XX et permet aux utilisateurs de saisir leur nom d'utilisateur et leur mot de passe

Cette méthode de phishing est plus intéressante. nous comparons Il est difficile d'empêcher ce type d'attaque. Nous ne pouvons pas ouvrir tous les liens de pages en utilisant js. Par conséquent, remplacez le lien de saut de lien externe par le saut de page actuel, ou envoyez une invite à l'utilisateur lorsque la page est déchargée, ou remplacez tous les sauts de la page par window.open, et lors de l'ouverture, suivez la plupart des efforts de prévention et de contrôle du phishing. Nous avons le même objectif : nous devons améliorer la sensibilisation des internautes à la sécurité.

6. À quoi devons-nous prêter attention lors du développement quotidien

Lors du développement, nous devons nous méfier du contenu généré par les utilisateurs et procéder couche par étape ? détection de couche des informations saisies par l'utilisateur. Faites attention au filtrage du contenu de sortie de l'utilisateur (évasion, etc.) et n'oubliez pas de crypter la transmission du contenu important (que ce soit en utilisant https ou en le cryptant vous-même)

Récupérez et publiez des demandes. doit strictement respecter les spécifications, ne les mélangez pas, n'utilisez pas jsonp pour effectuer certaines soumissions dangereuses.

Veuillez utiliser les informations contenues dans l'URL avec prudence. Gardez toujours à l’esprit les endroits où votre site Web peut être dangereux.

Ce qui précède concerne la sécurité frontale. Pour plus de problèmes front-end, veuillez visiter le site Web PHP chinois : https://www.php.cn/

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Explication détaillée sur la façon de désactiver le Centre de sécurité Windows 11

Mar 27, 2024 pm 03:27 PM

Explication détaillée sur la façon de désactiver le Centre de sécurité Windows 11

Mar 27, 2024 pm 03:27 PM

Dans le système d'exploitation Windows 11, le Centre de sécurité est une fonction importante qui aide les utilisateurs à surveiller l'état de sécurité du système, à se défendre contre les logiciels malveillants et à protéger la vie privée. Cependant, les utilisateurs peuvent parfois avoir besoin de désactiver temporairement Security Center, par exemple lors de l'installation de certains logiciels ou lors du réglage du système. Cet article présentera en détail comment désactiver le Centre de sécurité Windows 11 pour vous aider à utiliser le système correctement et en toute sécurité. 1. Comment désactiver le Centre de sécurité Windows 11 Sous Windows 11, la désactivation du Centre de sécurité ne

Explication détaillée sur la façon de désactiver la protection en temps réel dans le Centre de sécurité Windows

Mar 27, 2024 pm 02:30 PM

Explication détaillée sur la façon de désactiver la protection en temps réel dans le Centre de sécurité Windows

Mar 27, 2024 pm 02:30 PM

En tant que l'un des systèmes d'exploitation comptant le plus grand nombre d'utilisateurs au monde, le système d'exploitation Windows a toujours été privilégié par les utilisateurs. Cependant, lorsqu'ils utilisent des systèmes Windows, les utilisateurs peuvent être confrontés à de nombreux risques de sécurité, tels que des attaques de virus, des logiciels malveillants et d'autres menaces. Afin de renforcer la sécurité du système, les systèmes Windows disposent de nombreux mécanismes de protection de sécurité intégrés, dont la fonction de protection en temps réel du Centre de sécurité Windows. Aujourd'hui, nous présenterons en détail comment désactiver la protection en temps réel dans le Centre de sécurité Windows. Tout d'abord, commençons

Conseils pour désactiver la protection en temps réel dans le Centre de sécurité Windows

Mar 27, 2024 pm 10:09 PM

Conseils pour désactiver la protection en temps réel dans le Centre de sécurité Windows

Mar 27, 2024 pm 10:09 PM

Dans la société numérique d’aujourd’hui, les ordinateurs sont devenus un élément indispensable de nos vies. Windows étant l’un des systèmes d’exploitation les plus populaires, il est largement utilisé dans le monde entier. Cependant, à mesure que les méthodes d’attaque des réseaux continuent de se multiplier, la protection de la sécurité des ordinateurs personnels est devenue particulièrement importante. Le système d'exploitation Windows fournit une série de fonctions de sécurité, dont le « Centre de sécurité Windows » est l'un de ses composants importants. Dans les systèmes Windows, "Windows Security Center" peut nous aider

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Microframework PHP : discussion sur la sécurité de Slim et Phalcon

Jun 04, 2024 am 09:28 AM

Dans la comparaison de sécurité entre Slim et Phalcon dans les micro-frameworks PHP, Phalcon dispose de fonctionnalités de sécurité intégrées telles que la protection CSRF et XSS, la validation de formulaire, etc., tandis que Slim manque de fonctionnalités de sécurité prêtes à l'emploi et nécessite une implémentation manuelle. de mesures de sécurité. Pour les applications critiques en matière de sécurité, Phalcon offre une protection plus complète et constitue le meilleur choix.

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Implémentation d'algorithmes d'apprentissage automatique en C++ : considérations de sécurité et bonnes pratiques

Jun 01, 2024 am 09:26 AM

Lors de la mise en œuvre d'algorithmes d'apprentissage automatique en C++, les considérations de sécurité sont essentielles, notamment la confidentialité des données, la falsification du modèle et la validation des entrées. Les meilleures pratiques incluent l'adoption de bibliothèques sécurisées, la réduction des autorisations, l'utilisation de bacs à sable et une surveillance continue. Le cas pratique démontre l'utilisation de la bibliothèque Botan pour chiffrer et déchiffrer le modèle CNN afin de garantir une formation et une prédiction sûres.

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Configuration de la sécurité et renforcement du framework Struts 2

May 31, 2024 pm 10:53 PM

Pour protéger votre application Struts2, vous pouvez utiliser les configurations de sécurité suivantes : Désactiver les fonctionnalités inutilisées Activer la vérification du type de contenu Valider l'entrée Activer les jetons de sécurité Empêcher les attaques CSRF Utiliser RBAC pour restreindre l'accès basé sur les rôles

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

Comment la conception de l'architecture de sécurité du framework Java doit-elle être équilibrée avec les besoins de l'entreprise ?

Jun 04, 2024 pm 02:53 PM

La conception du framework Java assure la sécurité en équilibrant les besoins de sécurité avec les besoins de l'entreprise : en identifiant les principaux besoins de l'entreprise et en hiérarchisant les exigences de sécurité pertinentes. Développez des stratégies de sécurité flexibles, répondez aux menaces par niveaux et effectuez des ajustements réguliers. Tenez compte de la flexibilité architecturale, prenez en charge l’évolution de l’entreprise et des fonctions de sécurité abstraites. Donnez la priorité à l’efficacité et à la disponibilité, optimisez les mesures de sécurité et améliorez la visibilité.

Quel portefeuille est le plus sûr pour les pièces SHIB ? (À lire pour les débutants)

Jun 05, 2024 pm 01:30 PM

Quel portefeuille est le plus sûr pour les pièces SHIB ? (À lire pour les débutants)

Jun 05, 2024 pm 01:30 PM

La pièce SHIB n'est plus étrangère aux investisseurs. Il s'agit d'un jeton conceptuel du même type que le Dogecoin. Avec le développement du marché, la valeur marchande actuelle de SHIB s'est classée au 12e rang. .les investisseurs participent aux investissements. Dans le passé, il y a eu de fréquents transactions et incidents de sécurité des portefeuilles sur le marché. De nombreux investisseurs se sont inquiétés du problème de stockage de SHIB. Ils se demandent quel portefeuille est le plus sûr pour stocker les pièces SHIB à l'heure actuelle. Selon l'analyse des données du marché, les portefeuilles relativement sûrs sont principalement les portefeuilles OKXWeb3Wallet, imToken et MetaMask, qui seront relativement sûrs. Ensuite, l'éditeur en parlera en détail. Quel portefeuille est le plus sûr pour les pièces SHIB ? Actuellement, les pièces SHIB sont placées sur OKXWe