L'algorithme de chiffrement le plus répandu au monde

Un algorithme révolutionnaire, bouleversant ; un algorithme de cryptage qui ne peut être déchiffré qu'avec la puissance de calcul

Algorithme RSA Sortir de la scène historique (apprentissage recommandé : tutoriel vidéo web front-end)

Le moment est venu, en 1976, deux informaticiens américains Whitfield Diffie et Martin He Martin Hellman, a prouvé pour la première fois que le décryptage peut être effectué sans transmettre directement la clé. C'est ce qu'on appelle « l'algorithme d'échange de clés Diffie-Hellman ».

L'émergence de l'algorithme DH a une signification historique : à partir de ce moment, il est révélé que différentes règles peuvent être utilisées pour le cryptage et le décryptage, à condition qu'il existe une certaine correspondance entre les règles.

Ce nouveau mode est également appelé « algorithme de chiffrement asymétrique » :

(1) La partie B génère deux clés, une clé publique et une clé privée. La clé publique est publique et peut être obtenue par n’importe qui, tandis que la clé privée est gardée secrète.

(2) La partie A obtient la clé publique de la partie B et l'utilise pour crypter les informations.

(3) La partie B obtient les informations cryptées et les déchiffre avec la clé privée.

Les informations cryptées par la clé publique ne peuvent être déchiffrées que par la clé privée. Tant que la clé privée n'est pas divulguée, la communication est sécurisée.

Un an seulement après l'invention de l'algorithme DH, en 1977, Ron Rivest, Adi Shamir et Leonard Adleman ont proposé ensemble au MIT l'algorithme RSA composé des premières lettres de leurs noms de famille épelées ensemble. .

Le nouvel algorithme RSA a des fonctionnalités plus puissantes que l'algorithme DH, car l'algorithme DH n'est utilisé que pour la distribution de clés, tandis que l'algorithme RSA peut être utilisé pour le cryptage des informations et les signatures numériques. De plus, plus la clé de l’algorithme RSA est longue, plus la difficulté de crackage augmente de façon exponentielle.

En raison de ses performances puissantes, il n'est pas exagéré de dire que partout où il y a un réseau informatique, il existe un algorithme RSA.

Voici comment fonctionne l'algorithme RSA

L'algorithme RSA est célèbre dans le monde entier, alors comment ça marche ?

La première étape consiste à sélectionner au hasard deux nombres premiers inégaux p et q.

La deuxième étape consiste à calculer le produit n de p et q. La longueur de n est la longueur de la clé, généralement exprimée en binaire, et la longueur générale est de 2048 bits. Plus le nombre de chiffres est long, plus il est difficile de les déchiffrer.

La troisième étape consiste à calculer la fonction d'Euler φ(n) de n.

La quatrième étape consiste à sélectionner au hasard un entier e, où 1 La cinquième étape consiste à calculer l'élément inverse modulaire d de e par rapport à φ(n). Ce qu'on appelle « l'élément inverse modulo » signifie qu'il existe un entier d qui peut rendre le reste de ed divisé par φ(n) égal à 1. La sixième étape consiste à encapsuler n et e dans une clé publique (n,e) et à encapsuler n et d dans une clé privée (n,d). Supposons que l'utilisateur A veuille envoyer des informations cryptées m à l'utilisateur B, et qu'il veuille crypter m avec la clé publique (n,e). Le processus de cryptage est en fait une formule : Une fois que l'utilisateur B a reçu l'information c, il utilise la clé privée (n, d) pour la déchiffrer. Le processus de décryptage est également calculé sous forme de formule : De cette façon, l'utilisateur B sait que le message envoyé par l'utilisateur A est m. Tant que l'utilisateur B garde le numéro d secret, les autres ne pourront pas obtenir les informations cryptées m sur la base des informations transmises c. L'algorithme RSA utilise (n, e) comme clé publique. Est-il possible de dériver d lorsque n et e sont connus ? (1)ed≡1 (mod φ(n)). Ce n'est qu'en connaissant e et φ(n) que nous pouvons calculer d. (2)φ(n)=(p-1)(q-1). Ce n'est qu'en connaissant p et q que nous pouvons calculer φ(n). (3) n=pq. Ce n'est qu'en factorisant n que nous pouvons calculer p et q. Donc, si n peut être décomposé très simplement, il est facile de calculer d, ce qui signifie que l'information est fissurée. Mais actuellement la factorisation de grands entiers est une chose très difficile. À l’heure actuelle, hormis le cracking par force brute, aucune autre méthode efficace n’a été trouvée. En d’autres termes, tant que la longueur de la clé est suffisamment longue, les informations chiffrées avec RSA ne peuvent pas être déchiffrées. L'algorithme RSA est progressivement appliqué à tous les aspects de l'être humain En raison de la fiabilité de l'algorithme RSA, cette technologie est désormais appliquée dans de nombreux endroits. L'application la plus importante est la protection de la transmission d'informations sur Internet. Grâce à l'algorithme RSA, même s'il est intercepté pendant le processus de transmission, il sera difficile à décrypter, garantissant ainsi la sécurité de la transmission des informations. Seuls ceux qui possèdent la clé privée peuvent interpréter les informations. U-Shield pour les transactions bancaires est la seule preuve de l'identité de l'utilisateur. Lorsque le bouclier USB est utilisé pour la première fois, l'algorithme RSA est utilisé pour générer la clé privée et l'enregistrer dans le bouclier USB. Lors d'une utilisation future, la clé privée est utilisée pour déchiffrer les informations de transaction afin d'effectuer des opérations de transaction ultérieures et de protéger les intérêts de l'utilisateur. De nos jours, il existe de nombreux produits contrefaits et de mauvaise qualité, et les entreprises doivent prendre des mesures anti-contrefaçon. À l'heure actuelle, le plus courant est l'anti-contrefaçon par code QR, qui permet aux consommateurs de vérifier les produits grâce à une simple opération de numérisation. Cependant, si le code QR est affiché en texte brut, il peut facilement être utilisé par des criminels. Actuellement, certaines personnes ont utilisé l'algorithme RSA pour crypter le texte brut du code QR afin de protéger les intérêts des consommateurs. Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Activez le cryptage Bitlocker 256 bits sur Windows 11 pour une sécurité accrue

Nov 26, 2023 am 11:21 AM

Activez le cryptage Bitlocker 256 bits sur Windows 11 pour une sécurité accrue

Nov 26, 2023 am 11:21 AM

Bitlocker est la technologie de cryptage par défaut pour les systèmes d'exploitation Windows. Il est largement utilisé sous Windows, mais certains utilisateurs préfèrent les solutions tierces telles que VeraCrypt. Ce que de nombreux utilisateurs de Bitlocker ne savent pas, c'est qu'il utilise par défaut un cryptage de 128 bits, même si 256 bits sont disponibles. Sans entrer dans les détails des différences, la principale différence entre le cryptage AES 128 bits et 256 bits réside dans la longueur de la clé de sécurité. Des touches plus longues rendent les attaques par force brute plus difficiles. Bien que la valeur par défaut soit de 128 bits, même Microsoft recommande 256 bits pour une meilleure sécurité. Le problème est que la plupart des utilisateurs ne connaissent probablement pas les valeurs par défaut les plus faibles ni comment les modifier. Tout d'abord, vous voudrez peut-être savoir W

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Tutoriel détaillé du DNS crypté Win11

Dec 25, 2023 am 10:13 AM

Microsoft fournissait auparavant des services de cryptage DNS pour Win11, mais de nombreux utilisateurs ne savent pas comment utiliser le DNS crypté Win11. En fait, il suffit d'ouvrir les paramètres DNS dans les paramètres réseau. Tutoriel détaillé sur le DNS chiffré Win11 : 1. Entrez d'abord le disque et recherchez le dossier que vous souhaitez chiffrer. 2. Ensuite, ouvrez « Ethernet » à droite 3. Recherchez ensuite l'allocation du serveur DNS ci-dessous et cliquez sur « Modifier » 4. Après avoir changé « Auto (DHCP) » en « Manuel », ouvrez « IPv4 » ci-dessous 5. Après l'avoir allumé , entrez "8.8.8.8" dans le DNS préféré 6. Modifiez ensuite le cryptage DNS préféré en "Cryptage uniquement (DNS sur HTTPS)" 7. Une fois les modifications terminées, cliquez sur "Enregistrer" et vous trouverez

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Win10 Home Edition prend-il en charge le cryptage des dossiers ?

Jan 09, 2024 am 08:58 AM

Le cryptage des fichiers vise à mettre en œuvre un cryptage des données de niveau professionnel pour garantir plus efficacement la sécurité des données ! Ce n'est qu'en maîtrisant la clé de cryptage correcte que l'opération de décryptage peut être effectuée, garantissant ainsi la sécurité des actifs informationnels. Cependant, la fonction de cryptage de fichiers de Win10 Home Edition ne dispose pas encore de cette fonctionnalité. Win10 Home Edition peut-il chiffrer les dossiers ? Réponse : Win10 Home Edition ne peut pas chiffrer les dossiers. Tutoriel sur le cryptage de fichiers dans le système Windows 1. Cliquez avec le bouton droit sur le fichier ou le dossier que vous souhaitez crypter (ou appuyez et maintenez enfoncé pendant un moment), puis sélectionnez la fonction « Propriétés ». 2. Dans la nouvelle interface étendue, recherchez l'option « Avancé ». Après avoir cliqué pour entrer, n'oubliez pas de cocher l'option « Chiffrer le contenu pour protéger les données » située en dessous. 3. Une fois le réglage terminé, cliquez sur « OK » pour

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Comment configurer le cryptage de l'album photo sur un téléphone mobile Apple

Mar 02, 2024 pm 05:31 PM

Sur les téléphones mobiles Apple, les utilisateurs peuvent crypter les albums photos selon leurs propres besoins. Certains utilisateurs ne savent pas comment le configurer. Vous pouvez ajouter les images qui doivent être cryptées au mémo, puis verrouiller le mémo. Ensuite, l'éditeur présentera la méthode de configuration du cryptage des albums photo mobiles pour les utilisateurs intéressés, venez jeter un œil ! Tutoriel sur les téléphones mobiles Apple Comment configurer le cryptage de l'album photo iPhone A : Après avoir ajouté les images qui doivent être cryptées au mémo, allez verrouiller le mémo pour une introduction détaillée : 1. Entrez dans l'album photo, sélectionnez l'image qui doit être cryptée. crypté, puis cliquez sur [Ajouter à] ci-dessous. 2. Sélectionnez [Ajouter aux notes]. 3. Saisissez le mémo, recherchez le mémo que vous venez de créer, saisissez-le et cliquez sur l'icône [Envoyer] dans le coin supérieur droit. 4. Cliquez sur [Verrouiller l'appareil] ci-dessous

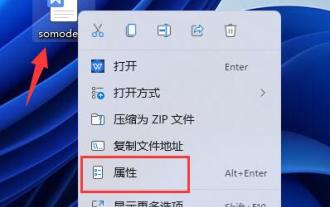

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Comment définir un mot de passe pour le cryptage de dossiers sans compression

Feb 20, 2024 pm 03:27 PM

Le cryptage de dossier est une méthode courante de protection des données qui crypte le contenu d'un dossier afin que seules les personnes disposant du mot de passe de décryptage puissent accéder aux fichiers. Lors du chiffrement d'un dossier, il existe des méthodes courantes pour définir un mot de passe sans compresser le fichier. Tout d’abord, nous pouvons utiliser la fonction de cryptage fournie avec le système d’exploitation pour définir un mot de passe de dossier. Pour les utilisateurs Windows, vous pouvez le configurer en suivant les étapes suivantes : Sélectionnez le dossier à chiffrer, cliquez avec le bouton droit sur le dossier et sélectionnez « Propriétés ».

Problèmes et solutions courants en matière de communication et de sécurité réseau en C#

Oct 09, 2023 pm 09:21 PM

Problèmes et solutions courants en matière de communication et de sécurité réseau en C#

Oct 09, 2023 pm 09:21 PM

Problèmes courants de communication réseau et de sécurité et solutions en C# À l'ère d'Internet d'aujourd'hui, la communication réseau est devenue un élément indispensable du développement logiciel. En C#, nous rencontrons généralement certains problèmes de communication réseau, tels que la sécurité de la transmission des données, la stabilité de la connexion réseau, etc. Cet article abordera en détail les problèmes courants de communication réseau et de sécurité en C# et fournira les solutions correspondantes et des exemples de code. 1. Problèmes de communication réseau Interruption de la connexion réseau : pendant le processus de communication réseau, la connexion réseau peut être interrompue, ce qui peut entraîner

Guide complet sur le cryptage de fichiers Win11

Jan 09, 2024 pm 02:50 PM

Guide complet sur le cryptage de fichiers Win11

Jan 09, 2024 pm 02:50 PM

Certains amis souhaitent protéger leurs fichiers, mais ne savent pas comment crypter les documents Win11. En fait, nous pouvons directement utiliser le cryptage de dossiers ou utiliser un logiciel tiers pour crypter des fichiers. Tutoriel détaillé sur le cryptage de documents Win11 : 1. Recherchez d'abord le fichier que vous souhaitez crypter, faites un clic droit pour le sélectionner et ouvrez "Propriétés" 2. Cliquez ensuite sur "Avancé" dans la colonne des propriétés 3. Sélectionnez "Crypter le contenu pour protéger les données " dans Avancé et cliquez sur " OK " 4. Cliquez ensuite sur " OK " pour enregistrer. 5. Enfin, sélectionnez le mode de cryptage souhaité et « OK » pour enregistrer le document afin de crypter le document.

Liste complète des fonctions de cryptage et de décryptage PHP : méthodes d'application sécurisées de md5, sha1, base64_encode et autres fonctions

Nov 18, 2023 pm 04:18 PM

Liste complète des fonctions de cryptage et de décryptage PHP : méthodes d'application sécurisées de md5, sha1, base64_encode et autres fonctions

Nov 18, 2023 pm 04:18 PM

Liste complète des fonctions de cryptage et de décryptage PHP : méthodes d'application sécurisées de md5, sha1, base64_encode et d'autres fonctions, nécessitant des exemples de code spécifiques. Dans le développement d'applications réseau, le cryptage et le décryptage des données sont très importants. En tant que langage de script côté serveur populaire, PHP fournit une variété de fonctions de cryptage et de déchiffrement. Cet article présentera les fonctions couramment utilisées et leurs méthodes d'application sécurisées, et fournira des exemples de code spécifiques. Fonction md5 La fonction md5 est la fonction de cryptage la plus courante capable de convertir une chaîne de n'importe quelle longueur en 32 bits.