1. Introduction

Le 22 octobre 2019, une vulnérabilité d'exécution de code à distance dans PHP a été divulguée sur github.

Le produit Douxiang Intelligent Security CRS a entièrement pris en charge la détection et la vérification de cette vulnérabilité. Les utilisateurs peuvent se connecter directement à www.riskivy.com pour vérification.

2. Introduction à la vulnérabilité

Cette vulnérabilité est due à une configuration incorrecte de Nginx+php-fpm, qui entraîne une méthode d'analyse incorrecte du serveur lors du traitement de %0a. Cela peut provoquer l’exécution de code arbitraire.

3. Risques de vulnérabilité

Selon l'analyse de Douxiang Security Emergency Response Team, les attaquants peuvent exécuter du code à distance sur des serveurs PHP mal configurés grâce à la mise en œuvre de paquets de requêtes soigneusement construits.

Recommandations associées : "Tutoriel d'introduction à PHP"

Portée d'influence

Produit

PHP

Version

5.6-7.x

Composant

PHP

5. Récurrence de la vulnérabilité

Confirmée par l'équipe d'intervention d'urgence de sécurité de Douxiang, la vulnérabilité existe bel et bien, version 5.6 ou supérieure Crash, version 7.X RCE

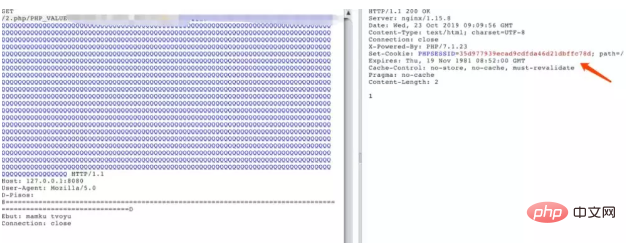

Écrivez des journaux via des packages de requêtes

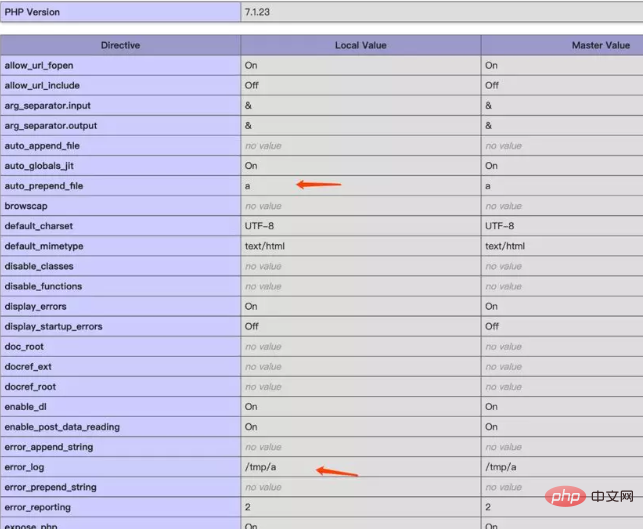

Affichez phpinfo et vous pourrez trouver

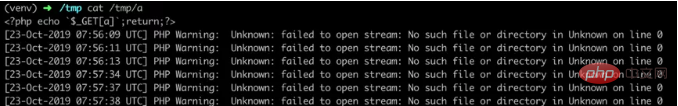

Afficher /tmp /a

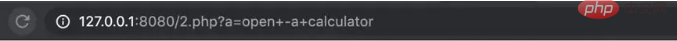

L'exécution de code à distance peut être réalisée en accédant à 2.php

6. Plan de réparation

1. Veuillez combiner le scénario commercial réel et supprimer la configuration suivante dans le fichier de configuration Nginx sans affecter les activités normales :

fastcgi_split_path_info ^(.+?\.php)(/.*)$; fastcgi_param PATH_INFO $fastcgi_path_info;

7. Référence

https://github.com/neex/phuip-fpizdam

Comment ouvrir le fichier php

Comment ouvrir le fichier php

Comment supprimer les premiers éléments d'un tableau en php

Comment supprimer les premiers éléments d'un tableau en php

Que faire si la désérialisation php échoue

Que faire si la désérialisation php échoue

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment connecter PHP à la base de données mssql

Comment télécharger du HTML

Comment télécharger du HTML

Comment résoudre les caractères tronqués en PHP

Comment résoudre les caractères tronqués en PHP

Comment ouvrir des fichiers php sur un téléphone mobile

Comment ouvrir des fichiers php sur un téléphone mobile