Logiciel de récupération d'ordinateur

1. Système Shadow

Système Shadow, on peut isoler Protect Le système d'exploitation Windows et créer un système virtualisé qui est exactement le même que le système d'exploitation réel. C'est comme un double virtuel de l'ordinateur. L'entrée en mode ombre peut garantir que lors de l'utilisation de l'ordinateur, des modifications qui endommagent l'ordinateur en raison d'opérations involontaires. ne sera pas sauvegardé.

Fonctions principales :

Le système fantôme peut créer un système virtuel en mémoire et utiliser ce système virtuel pour fonctionner à la place du système réel. Après avoir activé le mode de protection du système fantôme, toutes les modifications apportées au système disparaîtront automatiquement après le redémarrage, à moins que vous ne quittiez manuellement le système fantôme.

La fonction de verrouillage de fichiers est en fait une version partielle du système fantôme. La différence est que la fonction du système fantôme protège l'intégralité du disque dur, tandis que le verrouillage de fichiers ne protège que le ou les dossiers spécifiés.

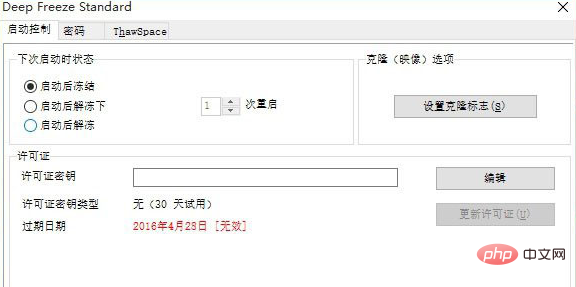

2. Assistant Deep Freeze

Deep Freeze est produit par Faronics. Il s'agit d'un logiciel de restauration du système. qui peut restaurer automatiquement le système à son état d'origine, protéger le système contre toute modification et peut bien résister à l'invasion de virus et aux dommages intentionnels ou non intentionnels du système par les humains.

Fonctions principales :

1. Déploiement facile

Une fois Freezing Point Restore téléchargé et installé, il peut être mis en œuvre via deux options de déploiement. Freeze Wizard peut être déployé en tant que solution de récupération d'image ou en tant que fichier d'installation silencieuse local.

2. La préservation des données

n'est pas affectée par le redémarrage et peut être réalisée en utilisant le logiciel gratuit Faronics Data Igloo, qui vous permet de rediriger les profils utilisateur, les dossiers et les clés de registre vers Dissous sur le conduire.

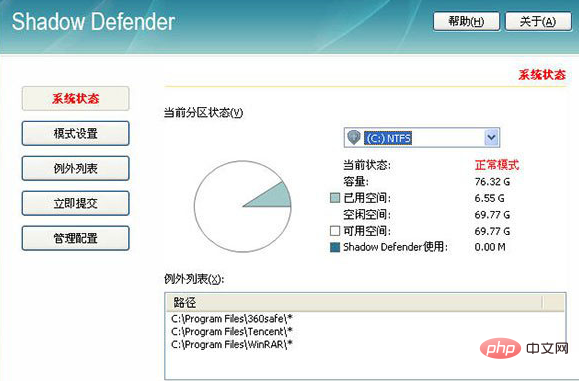

3. ShadowDefender

ShadowDefender (Shadow Defender) est un petit mais fonctionnel puissant programme de protection, prend en charge plusieurs partitions, dumps et exclusions.

Fonctionnalités du logiciel :

1. Le logiciel est très petit

2. 3. Peut se défendre contre les machines Toute variante du virus du chien et du lecteur de disque

4. Très faible utilisation des ressources système. La protection reste effective après la fermeture du processus "DefenderDaemon.exe".

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

OUYI Exchange App Download Download Tutorial

Mar 21, 2025 pm 05:42 PM

OUYI Exchange App Download Download Tutorial

Mar 21, 2025 pm 05:42 PM

Cet article fournit un guide détaillé pour le téléchargement en toute sécurité de l'application OUYI OKX en Chine. En raison des restrictions sur les magasins d'applications nationales, il est conseillé aux utilisateurs de télécharger l'application via le site officiel d'Ouyi OKX, ou d'utiliser le code QR fourni par le site officiel pour analyser et télécharger. Pendant le processus de téléchargement, assurez-vous de vérifier l'adresse officielle du site Web, de consulter les autorisations d'application, d'effectuer une analyse de sécurité après l'installation et d'activer la vérification à deux facteurs. Pendant l'utilisation, veuillez respecter les lois et réglementations locales, utiliser un environnement de réseau sûr, protéger la sécurité des comptes, être vigilant contre la fraude et investir rationnellement. Cet article est pour référence uniquement et ne constitue pas des conseils d'investissement.

Binance Exchange App Download Téléchargement Tutoriel

Mar 21, 2025 pm 05:45 PM

Binance Exchange App Download Téléchargement Tutoriel

Mar 21, 2025 pm 05:45 PM

Cet article fournit un guide de téléchargement d'application d'échange de binance sûr et fiable pour aider les utilisateurs à résoudre le problème du téléchargement de l'application Binance dans le pays. En raison de restrictions sur les magasins d'applications domestiques, l'article recommande la priorité de télécharger les packages d'installation APK à partir du site officiel de Binance et présente trois méthodes: le téléchargement officiel du site Web, le téléchargement de la boutique d'applications tiers et le partage d'amis. En outre, l'article rappelle également aux utilisateurs de comprendre les lois et réglementations locales, de faire attention à la sécurité du réseau, de protéger les informations personnelles, de se méfier de la fraude, d'investissement rationnel et de transactions sécurisées. À la fin de l'article, l'article a une fois de plus souligné que le téléchargement et l'utilisation de l'application Binance doivent se conformer aux lois et réglementations locales, et à vos propres risques, et ne constitue aucun conseil en investissement.

Comment télécharger OKX Trading Platform

Mar 26, 2025 pm 05:18 PM

Comment télécharger OKX Trading Platform

Mar 26, 2025 pm 05:18 PM

La plate-forme de trading OKX peut être téléchargée via des appareils mobiles (Android et iOS) et des ordinateurs (Windows et MacOS). 1. Les utilisateurs d'Android peuvent le télécharger à partir du site officiel ou de Google Play, et ils doivent faire attention aux paramètres de sécurité. 2. Les utilisateurs iOS peuvent le télécharger via l'App Store ou suivre l'annonce officielle pour obtenir d'autres méthodes. 3. Les utilisateurs d'ordinateurs peuvent télécharger le client du système correspondant à partir du site officiel. Assurez-vous toujours d'utiliser les canaux officiels lors du téléchargement et inscrivez-vous, connectez-vous à des paramètres de sécurité après l'installation.

Comment utiliser le validateur de sécurité de la binance

Mar 27, 2025 pm 04:48 PM

Comment utiliser le validateur de sécurité de la binance

Mar 27, 2025 pm 04:48 PM

Vous voulez assurer la sécurité de votre compte Binance? Cet article détaille comment utiliser Binance Security Authenticator (tel que Google Authenticator), y compris le téléchargement et l'installation, l'activation des paramètres, les clés de sauvegarde et les conseils d'utilisation quotidiens pour empêcher efficacement le vol du compte.

Comment passer du plug-in Word au navigateur pour l'autorisation de connexion?

Apr 01, 2025 pm 08:27 PM

Comment passer du plug-in Word au navigateur pour l'autorisation de connexion?

Apr 01, 2025 pm 08:27 PM

Comment réaliser l'autorisation de connexion à partir de la demande à l'extérieur de l'application? Dans certaines applications, nous rencontrons souvent la nécessité de passer d'une application à une autre ...

Comment télécharger Kraken Exchange

Mar 27, 2025 pm 04:21 PM

Comment télécharger Kraken Exchange

Mar 27, 2025 pm 04:21 PM

Vous voulez vivre un échange Kraken sûr et fiable? Ce tutoriel détaille comment télécharger l'application Kraken (iOS & amp; Android) et accéder à la version Web, et rappelle à tout le monde de prêter attention à la sécurité. Assurez-vous de le télécharger à partir de la chaîne officielle, d'activer l'authentification à deux facteurs et de protéger la sécurité du compte.

Comment implémenter un saut croisé pour l'autorisation de connexion du plug-in Word?

Apr 01, 2025 pm 11:27 PM

Comment implémenter un saut croisé pour l'autorisation de connexion du plug-in Word?

Apr 01, 2025 pm 11:27 PM

Comment implémenter un saut croisé pour l'autorisation de connexion du plug-in Word? Lorsque nous utilisons certains plugins de mots, nous rencontrons souvent ce scénario: cliquez sur la connexion dans le plugin ...

Binance Binance Version de l'ordinateur Entrée Binance Binance Version de l'ordinateur PC Entrée de connexion officielle du site Web

Mar 31, 2025 pm 04:36 PM

Binance Binance Version de l'ordinateur Entrée Binance Binance Version de l'ordinateur PC Entrée de connexion officielle du site Web

Mar 31, 2025 pm 04:36 PM

Cet article fournit un guide complet de connexion et d'enregistrement sur la version Binance PC. Tout d'abord, nous avons expliqué en détail les étapes de connexion en binance PC Version: Recherchez le "site officiel de Binance" dans le navigateur, cliquez sur le bouton de connexion, entrez l'e-mail et le mot de passe (Activer 2FA pour entrer le code de vérification) pour vous connecter. Deuxièmement, l'article explique le processus d'e-mail: cliquez sur le bouton "Inscrivez-vous", remplissez l'adresse e-mail, définissez un mot de passe fort et Verifiez l'adresse de l'e-mail pour terminer l'affichage de l'inscription. Enfin, l'article met également l'accent sur la sécurité du compte, rappelant aux utilisateurs de prêter attention au nom de domaine officiel, à l'environnement réseau et à la mise à jour régulière des mots de passe pour assurer la sécurité des comptes et une meilleure utilisation des diverses fonctions fournies par la version Binance PC, telles que la visualisation des conditions du marché, la réalisation de transactions et la gestion des actifs.