Paramètres de sécurité du serveur Apache

Sécuriser votre serveur Web est très important, ce qui signifie permettre uniquement aux autres de voir certaines informations, protéger les données et limiter l'accès.

Ce sont des éléments courants qui améliorent la sécurité de votre serveur Web Apache. (Apprentissage recommandé : Apache Server)

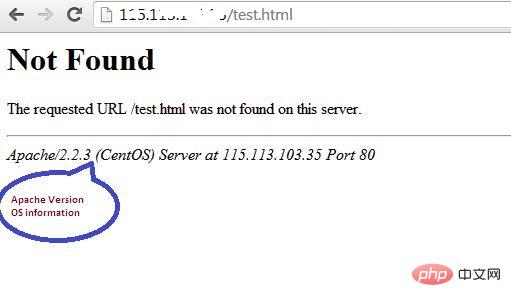

1. Masquer les informations sur la version et le système d'exploitation d'Apache. Apache affiche ses erreurs de version et de nom du système d'exploitation , comme indiqué ci-dessous. Capture d'écran affichée.

Les pirates peuvent utiliser ces informations pour lancer des attaques en utilisant des vulnérabilités accessibles au public dans des versions spécifiques de serveurs ou de systèmes d'exploitation. Pour empêcher le serveur Web Apache d'afficher ces informations, nous pouvons modifier l'option de signature du serveur fournie dans le fichier de configuration Apache. Par défaut, il est activé, désactivez-le.

vim /etc/httpd/conf/httpd.conf<br/>

La modification est :

ServerSignature Off<br/>ServerTokens Prod<br/>

Nous avons également mis en place "ServerTokens Prod" qui indique au serveur Web de ne renvoyer qu'Apache et désactive les versions majeures et mineures du système d'exploitation. Après avoir modifié le fichier de configuration, le serveur web Apache doit être redémarré/rechargé pour que cela prenne effet.

service httpd restart<br/>

Après avoir modifié et redémarré le serveur Apache, vous devriez voir des résultats similaires -

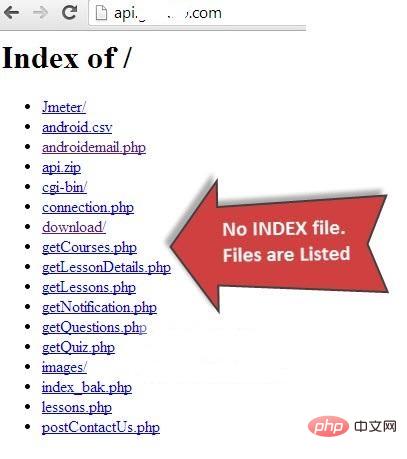

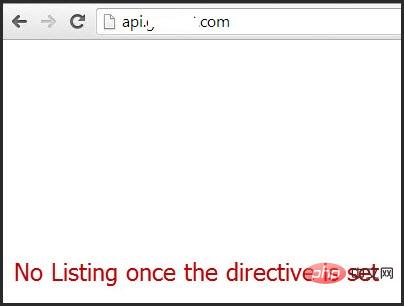

2. S'il n'y a pas de fichier d'index dans le répertoire racine du document (tel que : index.html, index.php, index.html, etc.), alors par défaut, le serveur Web Apache affichera tout le contenu du document répertoire racine.

Cette fonctionnalité peut être désactivée pour un répertoire spécifique via la directive options fournie dans le fichier de configuration Apache.

Cette fonctionnalité peut être désactivée pour un répertoire spécifique via la directive options fournie dans le fichier de configuration Apache.

<Directory /var/www/html><br/> Options -Indexes<br/></Directory><br/>

Il est préférable de désactiver tous les modules inutiles inutilisés, vous pouvez voir le liste des modules activés dans le fichier de configuration Apache -

[root@amsterdam ~]#httpd –M<br/>perl_module (shared)<br/>php5_module (shared)<br/>proxy_ajp_module (shared)<br/>python_module (shared)<br/>ssl_module (shared)<br/>

vi /etc/httpd/conf/httpd.conf<br/>

Puis commentez -

#LoadModule auth_digest_module modules/mod_auth_digest.so<br/>

Après avoir commenté le module, enregistrez le fichier. Utilisez la commande suivante pour redémarrer le service Apache.

/etc/init.d/httpd restart/<br/>

Si vous souhaitez protéger votre serveur Web contre le DoS (c'est-à-dire le déni de service), vous devez activer le module mod_evasive . Il s'agit d'un module tiers qui détecte les attaques DoS et les empêche de causer des dommages bien au-delà de leur fonctionnement.

5. Limiter la taille des requêtesApache n'a aucune limite sur la taille totale des requêtes http pouvant conduire à une attaque DoS. La taille de la requête de la directive Apache LimitRequestBody peut être limitée à l'aide de balises de répertoire.

Selon les besoins, la valeur peut être définie de 0 à 2 Go (soit 2147483647 octets).

<Directory "/var/www/html/uploads"><br/> LimitRequestBody 512000<br/></Directory><br/>

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1359

1359

52

52

Comparaison des performances du framework PHP : la confrontation ultime entre vitesse et efficacité.

Apr 30, 2024 pm 12:27 PM

Comparaison des performances du framework PHP : la confrontation ultime entre vitesse et efficacité.

Apr 30, 2024 pm 12:27 PM

Selon les benchmarks, Laravel excelle dans la vitesse de chargement des pages et les requêtes de bases de données, tandis que CodeIgniter excelle dans le traitement des données. Lorsque vous choisissez un framework PHP, vous devez tenir compte de la taille de l'application, des modèles de trafic et des compétences de l'équipe de développement.

Comment effectuer des tests de concurrence et le débogage dans la programmation simultanée Java ?

May 09, 2024 am 09:33 AM

Comment effectuer des tests de concurrence et le débogage dans la programmation simultanée Java ?

May 09, 2024 am 09:33 AM

Tests de concurrence et débogage Les tests de concurrence et le débogage dans la programmation simultanée Java sont cruciaux et les techniques suivantes sont disponibles : Tests de concurrence : tests unitaires : isolez et testez une seule tâche simultanée. Tests d'intégration : tester l'interaction entre plusieurs tâches simultanées. Tests de charge : évaluez les performances et l'évolutivité d'une application sous une charge importante. Débogage simultané : points d'arrêt : suspendez l'exécution du thread et inspectez les variables ou exécutez le code. Journalisation : enregistrez les événements et l'état du fil. Trace de pile : identifiez la source de l’exception. Outils de visualisation : surveillez l'activité des threads et l'utilisation des ressources.

Comment ajouter un serveur dans Eclipse

May 05, 2024 pm 07:27 PM

Comment ajouter un serveur dans Eclipse

May 05, 2024 pm 07:27 PM

Pour ajouter un serveur à Eclipse, procédez comme suit : Créer un environnement d'exécution du serveur Configurer le serveur Créer une instance de serveur Sélectionner l'environnement d'exécution du serveur Configurer l'instance de serveur Démarrer le projet de déploiement du serveur

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

Application d'algorithmes dans la construction de 58 plateformes de portraits

May 09, 2024 am 09:01 AM

1. Contexte de la construction de la plateforme 58 Portraits Tout d'abord, je voudrais partager avec vous le contexte de la construction de la plateforme 58 Portraits. 1. La pensée traditionnelle de la plate-forme de profilage traditionnelle ne suffit plus. La création d'une plate-forme de profilage des utilisateurs s'appuie sur des capacités de modélisation d'entrepôt de données pour intégrer les données de plusieurs secteurs d'activité afin de créer des portraits d'utilisateurs précis. Elle nécessite également l'exploration de données pour comprendre le comportement et les intérêts des utilisateurs. et besoins, et fournir des capacités côté algorithmes ; enfin, il doit également disposer de capacités de plate-forme de données pour stocker, interroger et partager efficacement les données de profil utilisateur et fournir des services de profil. La principale différence entre une plate-forme de profilage d'entreprise auto-construite et une plate-forme de profilage de middle-office est que la plate-forme de profilage auto-construite dessert un seul secteur d'activité et peut être personnalisée à la demande. La plate-forme de mid-office dessert plusieurs secteurs d'activité et est complexe ; modélisation et offre des fonctionnalités plus générales. 2.58 Portraits d'utilisateurs de l'arrière-plan de la construction du portrait sur la plate-forme médiane 58

Le module évasif protège votre site Web des attaques DOS de la couche application

Apr 30, 2024 pm 05:34 PM

Le module évasif protège votre site Web des attaques DOS de la couche application

Apr 30, 2024 pm 05:34 PM

Il existe une variété de méthodes d’attaque qui peuvent mettre un site Web hors ligne, et les méthodes les plus complexes impliquent des connaissances techniques en bases de données et en programmation. Une méthode plus simple est appelée attaque « DenialOfService » (DOS). Le nom de cette méthode d'attaque vient de son intention : faire refuser les demandes de service normales des clients ordinaires ou des visiteurs du site Web. De manière générale, il existe deux formes d'attaques DOS : les troisième et quatrième couches du modèle OSI, c'est-à-dire l'attaque de la couche réseau. La septième couche du modèle OSI, c'est-à-dire l'attaque de la couche application. attaque - la couche réseau, se produit lorsqu'un grand nombre de trafic indésirable circule vers le serveur Web. Lorsque le trafic de spam dépasse la capacité du réseau à le gérer, le site Web tombe en panne. Le deuxième type d'attaque DOS concerne la couche application et utilise des

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Comment déployer et maintenir un site Web en utilisant PHP

May 03, 2024 am 08:54 AM

Pour déployer et maintenir avec succès un site Web PHP, vous devez effectuer les étapes suivantes : Sélectionnez un serveur Web (tel qu'Apache ou Nginx) Installez PHP Créez une base de données et connectez PHP Téléchargez le code sur le serveur Configurez le nom de domaine et la maintenance du site Web de surveillance DNS les étapes comprennent la mise à jour de PHP et des serveurs Web, la sauvegarde du site Web, la surveillance des journaux d'erreurs et la mise à jour du contenu.

Comment tirer parti de Kubernetes Operator pour simplifier le déploiement cloud PHP ?

May 06, 2024 pm 04:51 PM

Comment tirer parti de Kubernetes Operator pour simplifier le déploiement cloud PHP ?

May 06, 2024 pm 04:51 PM

KubernetesOperator simplifie le déploiement du cloud PHP en suivant ces étapes : Installez PHPOperator pour interagir avec le cluster Kubernetes. Déployez l'application PHP, déclarez l'image et le port. Gérez l'application à l'aide de commandes telles que l'obtention, la description et l'affichage des journaux.

Comment implémenter les meilleures pratiques de sécurité PHP

May 05, 2024 am 10:51 AM

Comment implémenter les meilleures pratiques de sécurité PHP

May 05, 2024 am 10:51 AM

Comment mettre en œuvre les meilleures pratiques de sécurité PHP PHP est l'un des langages de programmation Web backend les plus populaires utilisés pour créer des sites Web dynamiques et interactifs. Cependant, le code PHP peut être vulnérable à diverses failles de sécurité. La mise en œuvre des meilleures pratiques de sécurité est essentielle pour protéger vos applications Web contre ces menaces. Validation des entrées La validation des entrées est une première étape essentielle pour valider les entrées utilisateur et empêcher les entrées malveillantes telles que l'injection SQL. PHP fournit une variété de fonctions de validation d'entrée, telles que filter_var() et preg_match(). Exemple : $username=filter_var($_POST['username'],FILTER_SANIT