Opération et maintenance

Opération et maintenance

Sécurité

Sécurité

Expérimentez sur une méthode simple d'énumération par force brute pour contourner le mécanisme de vérification 2FA du système cible

Expérimentez sur une méthode simple d'énumération par force brute pour contourner le mécanisme de vérification 2FA du système cible

Expérimentez sur une méthode simple d'énumération par force brute pour contourner le mécanisme de vérification 2FA du système cible

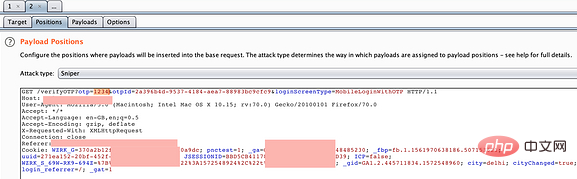

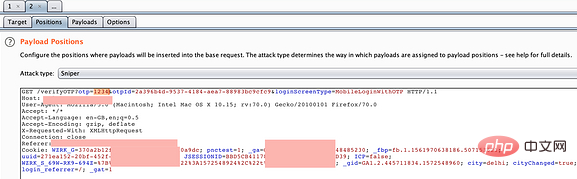

L'article partagé aujourd'hui est le mot de passe dynamique de l'auteur OTP (One Time Password) pour le système cible tout en participant à des tests publics de vulnérabilité, en utilisant une simple méthode d'énumération par force brute. le mécanisme d'authentification à deux facteurs du système cible 2FA (Two-Factor Authentication). Le système cible est le site Web de la plus grande société de services de voyage en Inde, qui utilise un mot de passe dynamique OTP comme moyen de mise en œuvre de l'authentification à deux facteurs 2FA.

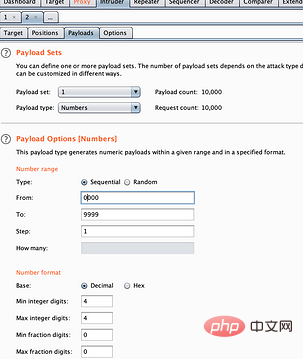

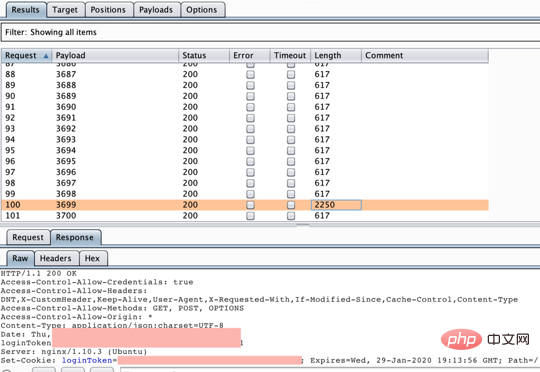

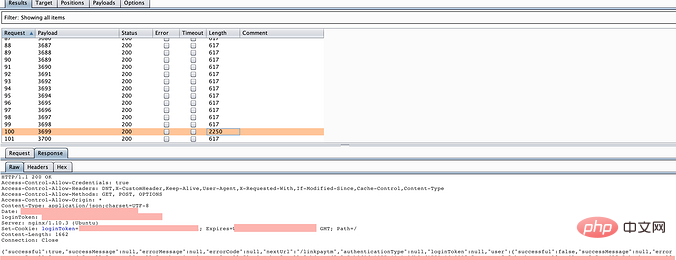

De manière générale, OTP est une combinaison à 4 chiffres de 0000 à 9999. Si OTP a 10 000 combinaisons possibles, dans l'ère informatique puissante d'aujourd'hui, il ne faut que quelques minutes pour traiter 10 000 combinaisons. Ainsi, si le mécanisme de vérification de l’OTP est inapproprié, n’importe qui peut le contourner par une simple énumération par force brute.

Pourquoi puis-je contourner la 2FA ?

Le système cible ne limite pas les tentatives de requêtes infructueuses.

Le système cible ne dispose d'aucune nouvelle mesure de mot de passe dynamique pour les tentatives de requête infructueuses.

Prérequis :

Navigateur Web, BurpSuite.

Le processus récurrent de contournement de 2FA

Le processus récurrent de contournement de 2FA

1 Ouvrez BurpSuite et connectez-vous au site Web du système cible à l'aide de votre. numéro de téléphone portable , ici, saisissez délibérément le mauvais OTP dynamique envoyé par le système à votre téléphone mobile (ici nous saisissons 1234 avec désinvolture), puis utilisez BurpSuite pour capturer le trafic

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Les essais sur l'homme seront-ils abandonnés ? Neuralink de Musk fait l'objet d'une enquête fédérale, les animaux expérimentaux meurent fréquemment

Apr 12, 2023 pm 05:37 PM

Les essais sur l'homme seront-ils abandonnés ? Neuralink de Musk fait l'objet d'une enquête fédérale, les animaux expérimentaux meurent fréquemment

Apr 12, 2023 pm 05:37 PM

La semaine dernière, Musk a organisé l’événement de démonstration Show & Tell de Neuralink pour montrer au monde les derniers progrès dans les interfaces cerveau-ordinateur. Lors de la réunion, Musk a déclaré qu'il était très difficile de passer du prototype à la production et qu'il était confronté à de nombreux défis. Neuralink a travaillé dur pour lancer des essais sur l'homme et a soumis toute la documentation nécessaire à la FDA pour commencer les essais sur l'homme. Musk estime que le premier appareil Neuralink pourrait être installé dans le cerveau humain d’ici 5 à 6 mois. Lors de la réunion, Musk a souligné que Neuralink respecte les sujets animaux et que les dispositifs d'interface cerveau-ordinateur ont subi des tests de référence approfondis avant d'être implantés chez des animaux. Deux singes Pager et

La vulnérabilité non patchable de la clé d'authentification à deux facteurs Yubico brise la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA.

Sep 04, 2024 pm 06:32 PM

La vulnérabilité non patchable de la clé d'authentification à deux facteurs Yubico brise la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA.

Sep 04, 2024 pm 06:32 PM

Une vulnérabilité de clé d'authentification à deux facteurs Yubico non corrigible a brisé la sécurité de la plupart des appareils Yubikey 5, Security Key et YubiHSM 2FA. La JavaCard Feitian A22 et d'autres appareils utilisant les TPM de la série Infineon SLB96xx sont également vulnérables.

Que sont les énumérations (enums) dans PHP 8.1?

Apr 03, 2025 am 12:05 AM

Que sont les énumérations (enums) dans PHP 8.1?

Apr 03, 2025 am 12:05 AM

La fonction d'énumération dans PHP8.1 améliore la clarté et la sécurité du type du code en définissant les constantes nommées. 1) Les énumérations peuvent être des entiers, des chaînes ou des objets, améliorant la lisibilité du code et la sécurité des types. 2) L'énumération est basée sur la classe et prend en charge des fonctionnalités orientées objet telles que la traversée et la réflexion. 3) L'énumération peut être utilisée pour la comparaison et l'attribution pour assurer la sécurité du type. 4) L'énumération prend en charge l'ajout de méthodes pour implémenter une logique complexe. 5) La vérification stricte et la gestion des erreurs peuvent éviter les erreurs courantes. 6) L'énumération réduit la valeur magique et améliore la maintenabilité, mais prêtez attention à l'optimisation des performances.

Programme Python pour trouver une énumération par valeur de chaîne

Sep 21, 2023 pm 09:25 PM

Programme Python pour trouver une énumération par valeur de chaîne

Sep 21, 2023 pm 09:25 PM

Une énumération en Python est un type de données défini par l'utilisateur qui consiste en un ensemble nommé de valeurs. Un ensemble fini de valeurs est défini à l'aide d'une énumération, et ces valeurs sont accessibles en Python en utilisant leurs noms au lieu de valeurs entières. Les énumérations rendent le code plus lisible et maintenable, et améliorent également la sécurité des types. Dans cet article, nous allons apprendre comment trouver une énumération par sa valeur de chaîne en Python. Pour trouver une énumération par une valeur de chaîne, nous devons suivre ces étapes : Importez le module enum dans votre code Définissez l'énumération avec l'ensemble de valeurs requis Créez une fonction qui prend la chaîne d'énumération en entrée et renvoie la valeur d'énumération correspondante. Syntaxe fromenumimportEnumclassClassName(Enum

Quels sont les avantages lorsqu'une fonction C++ renvoie un type énumération ?

Apr 20, 2024 pm 12:33 PM

Quels sont les avantages lorsqu'une fonction C++ renvoie un type énumération ?

Apr 20, 2024 pm 12:33 PM

Avantages de l'utilisation de types d'énumération comme valeurs de retour de fonction : Améliorer la lisibilité : utilisez des constantes de nom significatives pour améliorer la compréhension du code. Sécurité du type : assurez-vous que les valeurs de retour correspondent à la plage attendue et évitez tout comportement inattendu. Économiser de la mémoire : les types énumérés occupent généralement moins d’espace de stockage. Facile à étendre : de nouvelles valeurs peuvent être facilement ajoutées à l'énumération.

Comment utiliser les énumérations en C/C++ ?

Aug 28, 2023 pm 05:09 PM

Comment utiliser les énumérations en C/C++ ?

Aug 28, 2023 pm 05:09 PM

L'énumération est un type de données défini par l'utilisateur en langage C. Il est utilisé pour donner des noms aux constantes entières, ce qui rend les programmes plus faciles à lire et à maintenir. Le mot-clé "enum" permet de déclarer une énumération. Voici la syntaxe des énumérations en langage C : enumenum_name{const1, const2,.....} ; Le mot clé enum est également utilisé pour définir les variables de type enum. Il existe deux façons de définir les variables de type enum comme suit. enumweek {dimanche, lundi, mardi,

Erreur de syntaxe C++ : les membres de l'énumération doivent être initialisés entre parenthèses, que dois-je faire ?

Aug 22, 2023 pm 03:41 PM

Erreur de syntaxe C++ : les membres de l'énumération doivent être initialisés entre parenthèses, que dois-je faire ?

Aug 22, 2023 pm 03:41 PM

C++ est un langage de programmation courant dont la syntaxe est relativement rigoureuse et facile à apprendre et à appliquer. Cependant, lors d'une programmation spécifique, il est inévitable de rencontrer diverses erreurs. L'une des erreurs courantes est "les membres de l'énumération doivent être initialisés entre parenthèses". En C++, le type d'énumération est un type de données très pratique qui peut définir un ensemble de constantes avec des valeurs discrètes, telles que : enumColor{RED,YELLOW,GREEN} ; Dans cet exemple, nous définissons un type d'énumération Color, qui contient trois énumérations ;

Le programme Java accède à toutes les constantes définies dans une énumération

Aug 19, 2023 pm 04:29 PM

Le programme Java accède à toutes les constantes définies dans une énumération

Aug 19, 2023 pm 04:29 PM

Après la version 5 du JDK, Java a introduit les énumérations. Il s'agit d'un ensemble de constantes définies à l'aide du mot-clé 'enum'. En Java, les variables finales ressemblent quelque peu aux énumérations. Dans cet article, nous allons créer un programme Java dans lequel nous définissons une classe d'énumération et essayons d'accéder à toutes les constantes définies dans l'énumération à l'aide des méthodes valueOf() et values(). La traduction chinoise d'Enum est : Énumération Lorsque nous devons définir un ensemble fixe de constantes, nous utilisons la classe énumération. Par exemple, si l’on veut utiliser les jours de la semaine, les noms des planètes, les noms des cinq voyelles, etc. Notez que les noms de toutes les constantes sont déclarés en lettres majuscules. Bien qu'en Java, l'énumération soit un type de classe, nous ne pouvons pas l'instancier. exister