Solution pour redis mémoire pleine

La mémoire Redis est une solution complète :

1, augmentez la mémoire

2, utilisez la stratégie d'élimination de la mémoire.

3, cluster Redis.

Concentrons-nous sur la deuxième et la troisième solutions :

La deuxième :

Nous savons que le fichier de configuration des paramètres redis Le paramètre maxmemory peut contrôler sa taille maximale de mémoire disponible (octets).

Alors, que dois-je faire lorsque la mémoire requise dépasse la mémoire maximale ?

À ce moment, la politique maxmemory dans le fichier de configuration entre en jeu.

La valeur par défaut est noeviction.

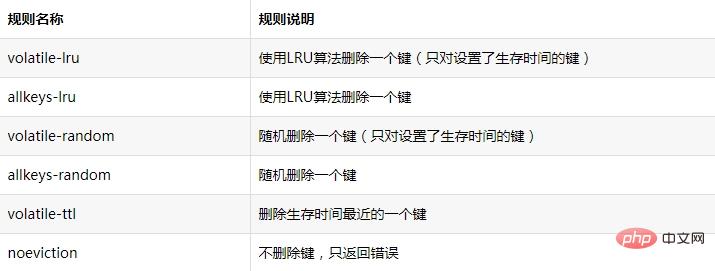

Ci-dessous, je vais énumérer les règles d'élimination pour supprimer les clés Redis lorsque la mémoire disponible est insuffisante.

Algorithme LRU, algorithme le moins récemment utilisé, algorithme le moins récemment utilisé. C'est-à-dire que la clé la moins récemment utilisée est supprimée par défaut.

Mais vous devez faire attention à une chose ! Redis ne supprime pas avec précision la clé la moins récemment utilisée parmi toutes les clés, mais sélectionne au hasard 3 clés et supprime la clé la moins récemment utilisée parmi ces trois clés.

Ensuite, le numéro 3 peut également être défini, et l'emplacement correspondant est maxmeory-samples dans le fichier de configuration.

La troisième méthode :

Redis ne prend en charge qu'une seule instance, mémoire Généralement jusqu'à 10 ~ 20 Go. Pour les systèmes dotés de 100 à 200 Go de mémoire, cela doit être pris en charge via le clustering.

Le cluster Redis dispose de trois méthodes : partitionnement client, partitionnement proxy, RedisCluster

Partage client

Implémentez vous-même le routage via le code métier

Avantages : vous pouvez contrôler vous-même l'algorithme de partitionnement et les performances sont meilleures que celles du proxy

Inconvénients : les coûts de maintenance élevés, l'expansion/la réduction et d'autres opérations d'exploitation et de maintenance nécessitent votre propre recherche et développement

Agent Sharding

L'agent reçoit les demandes de données du programme métier, distribue ces demandes à la bonne instance Redis et les renvoie au programme métier selon les règles de routage. Implémenté à l'aide de middleware tels que Twemproxy et Codis.

Avantages : opération et maintenance faciles, le programme n'a pas à se soucier de la façon de lier les instances Redis

Inconvénients : cela entraînera une consommation de performances (environ 20 %), ne peut pas s'étendre/rétrécir en douceur , et doit exécuter des scripts pour migrer les données, ce qui est peu pratique (Codis optimise et implémente le pré-sharding basé sur Twemproxy pour réaliser un rééquilibrage automatique).

Cluster Redis

Avantages : Solution de cluster officielle, pas de nœud central, connexion directe au client, meilleures performances

Inconvénients : La solution est trop Lourd, incapable d'étendre/réduire en douceur, besoin d'exécuter les scripts correspondants, peu pratique, trop nouveau, pas de solutions matures correspondantes

Pour plus de connaissances sur Redis, veuillez prêter attention à la colonne tutoriel d'introduction à Redis .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Le mode Redis Cluster déploie les instances Redis sur plusieurs serveurs grâce à la rupture, à l'amélioration de l'évolutivité et de la disponibilité. Les étapes de construction sont les suivantes: Créez des instances de redis étranges avec différents ports; Créer 3 instances Sentinel, Moniteur Redis Instances et basculement; Configurer les fichiers de configuration Sentinel, ajouter des informations d'instance Redis de surveillance et des paramètres de basculement; Configurer les fichiers de configuration d'instance Redis, activer le mode de cluster et spécifier le chemin du fichier d'informations de cluster; Créer un fichier nœuds.conf, contenant des informations de chaque instance redis; Démarrez le cluster, exécutez la commande CREATE pour créer un cluster et spécifiez le nombre de répliques; Connectez-vous au cluster pour exécuter la commande d'informations de cluster pour vérifier l'état du cluster; faire

Comment effacer les données redis

Apr 10, 2025 pm 10:06 PM

Comment effacer les données redis

Apr 10, 2025 pm 10:06 PM

Comment effacer les données Redis: utilisez la commande flushall pour effacer toutes les valeurs de clé. Utilisez la commande flushdb pour effacer la valeur clé de la base de données actuellement sélectionnée. Utilisez SELECT pour commuter les bases de données, puis utilisez FlushDB pour effacer plusieurs bases de données. Utilisez la commande del pour supprimer une clé spécifique. Utilisez l'outil Redis-CLI pour effacer les données.

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

L'utilisation de la directive Redis nécessite les étapes suivantes: Ouvrez le client Redis. Entrez la commande (Verbe Key Value). Fournit les paramètres requis (varie de l'instruction à l'instruction). Appuyez sur Entrée pour exécuter la commande. Redis renvoie une réponse indiquant le résultat de l'opération (généralement OK ou -err).

Comment utiliser un seul fileté redis

Apr 10, 2025 pm 07:12 PM

Comment utiliser un seul fileté redis

Apr 10, 2025 pm 07:12 PM

Redis utilise une architecture filetée unique pour fournir des performances élevées, une simplicité et une cohérence. Il utilise le multiplexage d'E / S, les boucles d'événements, les E / S non bloquantes et la mémoire partagée pour améliorer la concurrence, mais avec des limites de limitations de concurrence, un point d'échec unique et inadapté aux charges de travail à forte intensité d'écriture.

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

La meilleure façon de comprendre le code source redis est d'aller étape par étape: familiarisez-vous avec les bases de Redis. Sélectionnez un module ou une fonction spécifique comme point de départ. Commencez par le point d'entrée du module ou de la fonction et affichez le code ligne par ligne. Affichez le code via la chaîne d'appel de fonction. Familiez les structures de données sous-jacentes utilisées par Redis. Identifiez l'algorithme utilisé par Redis.

Comment implémenter le redis sous-jacent

Apr 10, 2025 pm 07:21 PM

Comment implémenter le redis sous-jacent

Apr 10, 2025 pm 07:21 PM

Redis utilise des tables de hachage pour stocker les données et prend en charge les structures de données telles que les chaînes, les listes, les tables de hachage, les collections et les collections ordonnées. Redis persiste les données via des instantanés (RDB) et ajoutez les mécanismes d'écriture uniquement (AOF). Redis utilise la réplication maître-esclave pour améliorer la disponibilité des données. Redis utilise une boucle d'événement unique pour gérer les connexions et les commandes pour assurer l'atomicité et la cohérence des données. Redis définit le temps d'expiration de la clé et utilise le mécanisme de suppression paresseux pour supprimer la clé d'expiration.

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Pour lire une file d'attente à partir de Redis, vous devez obtenir le nom de la file d'attente, lire les éléments à l'aide de la commande LPOP et traiter la file d'attente vide. Les étapes spécifiques sont les suivantes: Obtenez le nom de la file d'attente: Nommez-le avec le préfixe de "Fitre:" tel que "Fitre: My-Quyue". Utilisez la commande LPOP: éjectez l'élément de la tête de la file d'attente et renvoyez sa valeur, telle que la file d'attente LPOP: My-Queue. Traitement des files d'attente vides: si la file d'attente est vide, LPOP renvoie NIL et vous pouvez vérifier si la file d'attente existe avant de lire l'élément.

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

L'utilisation des opérations Redis pour verrouiller nécessite l'obtention du verrouillage via la commande setnx, puis en utilisant la commande Expire pour définir le temps d'expiration. Les étapes spécifiques sont les suivantes: (1) Utilisez la commande setnx pour essayer de définir une paire de valeurs de clé; (2) Utilisez la commande Expire pour définir le temps d'expiration du verrou; (3) Utilisez la commande del pour supprimer le verrouillage lorsque le verrouillage n'est plus nécessaire.