Les sujets

Les sujets

panneau de pagode

panneau de pagode

Incident de porte dérobée de la pagode 2020 ! Une grave vulnérabilité d'accès non autorisé à la base de données se produit

Incident de porte dérobée de la pagode 2020 ! Une grave vulnérabilité d'accès non autorisé à la base de données se produit

Incident de porte dérobée de la pagode 2020 ! Une grave vulnérabilité d'accès non autorisé à la base de données se produit

La pagode s'est renversée, il y a des vulnérabilités majeures, de nombreux sites ont été supprimés, et un patch de mise à jour d'urgence vient de sortir !

Le 23 août 2020, Pagoda Panel a été exposé à un grave incident de sécurité Cette fois, il ne s'agissait pas d'un problème de porte dérobée, mais d'une vulnérabilité d'accès non autorisé à la base de données. Vous pouvez entrer directement dans phpmyadmin avec l'autorité root sans authentification. Adresse IP ou nom de domaine : 888/pma peut entrer directement dans phpMyAdmin. En conséquence, de nombreuses bases de données de sites Web ont été falsifiées ou directement nettoyées, ce qui peut être considéré comme étant. une lourde perte !

L'image ci-dessous montre la vulnérabilité d'accès non autorisé à la base de données qui a été découverte après l'utilisation du logiciel serveur Pagoda Panel

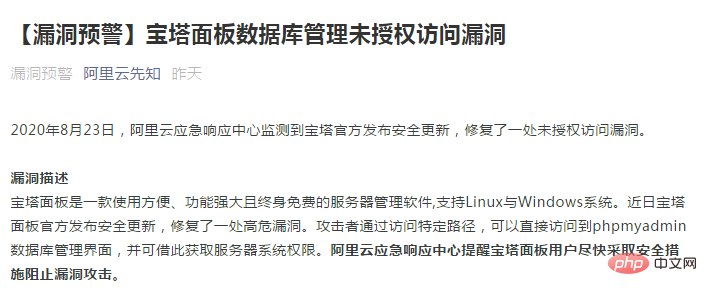

L'image ci-dessous montre le Rappel du prophète Alibaba Cloud :

Raison réelle :

La raison du module d'accès sécurisé phpmyadmin Chaque fois que le logiciel de gestion de base de données phpmyadmin est installé sur. le panneau Pagoda, aucun nom d’utilisateur ni mot de passe n’est requis. Manipulez la base de données.

Versions concernées :

Pagoda Linux version 7.4.2

Test de Pagoda Linux version 7.5.14

Pagoda Windows version 6.8

Solution d'urgence :

1. Il est recommandé de changer le port 888 et de désactiver les droits d'accès de phpmyadmin dans le pare-feu.

2. Si vous pensez que votre base de données a été touchée par d'autres, vous pouvez vérifier le access.log sous /www/wwwlog (s'il s'agit d'une adresse IP distante) et vérifier l'enregistrement d'accès au port nginx s'il y en a. est un enregistrement, il est recommandé de le restaurer jusqu'à hier, ou jusqu'aux versions précédentes, pour éviter une élévation de privilèges.

3. Changez tous les mots de passe.

4. Sauvegarde, sauvegarde, sauvegarde. Assurez-vous toujours de sauvegarder régulièrement les données de votre site Web !

php Le site chinois rappelle aux webmasters qui utilisent les panneaux Pagoda de prendre des mesures de sécurité dès que possible pour éviter les attaques de vulnérabilité !

Le module de sécurité nouvellement ajouté dans la version 7.4.2 provoque une entrée directe sans authentification. Pour des choses comme phpma, un autre logiciel de gestion de serveur ancien et bien connu, Xiaopi Panel, est très réfléchi, j'espère que tous les principaux serveurs sont intégrés dans l'environnement. les développeurs de logiciels doivent toujours être impressionnés par la sécurité de l'environnement du serveur et utiliser des moyens techniques pour essayer d'éviter que cela ne se reproduise !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)