Problème commun

Problème commun

Que peut-on résumer en ce qu'implique la sécurité des réseaux informatiques ?

Que peut-on résumer en ce qu'implique la sécurité des réseaux informatiques ?

Que peut-on résumer en ce qu'implique la sécurité des réseaux informatiques ?

Le contenu impliqué dans la sécurité des réseaux informatiques peut être résumé sous trois aspects : une technologie de pointe, une gestion stricte et des lois majestueuses. La sécurité des réseaux informatiques fait référence à l'utilisation de contrôles de gestion de réseau et de mesures techniques pour garantir que la confidentialité, l'intégrité et la disponibilité des données sont protégées dans un environnement réseau.

Les contenus impliqués dans la sécurité des réseaux informatiques peuvent être résumés comme une technologie de pointe, une gestion stricte et des lois majestueuses.

La sécurité des réseaux informatiques fait référence à l'utilisation de contrôles de gestion de réseau et de mesures techniques pour garantir que la confidentialité, l'intégrité et la disponibilité des données sont protégées dans un environnement réseau. La sécurité des réseaux informatiques comprend deux aspects, à savoir la sécurité physique et la sécurité logique. La sécurité physique signifie que l'équipement du système et les installations associées sont physiquement protégés contre les dommages, les pertes, etc. La sécurité logique comprend l’intégrité, la confidentialité et la disponibilité des informations.

Niveau technique

Pour la technologie, la technologie de sécurité des réseaux informatiques comprend principalement la technologie d'analyse en temps réel, la technologie de surveillance en temps réel, le pare-feu, la technologie d'inspection et de protection de l'intégrité, et rapport d'analyse de la situation virale Techniques de gestion de la technologie et de la sécurité des systèmes. Prises ensemble, les contre-mesures suivantes peuvent être prises au niveau technique :

1) Établir un système de gestion de la sécurité. Améliorer la qualité technique et l'éthique professionnelle du personnel, y compris les administrateurs système et les utilisateurs. Pour les services et informations importants, il s'agit d'une méthode simple et efficace pour effectuer strictement des contrôles antivirus au démarrage et sauvegarder les données en temps opportun.

2) Contrôle d'accès au réseau. Le contrôle d’accès est la principale stratégie de prévention et de protection de la sécurité des réseaux. Sa tâche principale est de garantir que les ressources du réseau ne sont pas utilisées et consultées illégalement. Il s’agit de l’une des stratégies de base les plus importantes pour garantir la sécurité du réseau. Le contrôle d'accès implique un large éventail de technologies, notamment le contrôle d'accès au réseau, le contrôle des autorisations réseau, le contrôle au niveau du répertoire, le contrôle des attributs et d'autres moyens.

3) Sauvegarde et récupération de la base de données. La sauvegarde et la récupération de bases de données sont des opérations importantes pour les administrateurs de bases de données afin de maintenir la sécurité et l'intégrité des données. Les sauvegardes constituent le moyen le plus simple et le plus sûr de restaurer une base de données. La récupération est l'utilisation de sauvegardes pour restaurer les données après un accident. Il existe trois stratégies de sauvegarde principales : sauvegarde de la base de données uniquement, sauvegarde de la base de données et du journal des transactions, et sauvegarde incrémentielle.

4) Appliquer la technologie de cryptographie. L'application de la technologie cryptographique constitue la technologie de base de la sécurité de l'information, et les moyens cryptographiques offrent une garantie fiable pour la sécurité de l'information. Les signatures numériques basées sur un mot de passe et l'authentification de l'identité sont actuellement l'une des méthodes les plus importantes pour garantir l'intégrité des informations. Les technologies cryptographiques comprennent principalement la cryptographie classique, la cryptographie à clé unique, la cryptographie à clé publique, les signatures numériques et la gestion des clés.

5) Couper les voies de transmission. Désinfectez soigneusement les disques durs et les ordinateurs infectés, n'utilisez pas de disques U et de programmes d'origine inconnue et ne téléchargez pas à volonté des informations suspectes depuis Internet.

6) Améliorer les capacités de la technologie antivirus du réseau. Effectuez un filtrage en temps réel en installant un pare-feu antivirus. Effectuez une analyse et une surveillance fréquentes des fichiers sur les serveurs réseau, utilisez des cartes antivirus sur les postes de travail et renforcez les paramètres d'autorisation d'accès aux répertoires réseau et aux fichiers. Dans un réseau, limitez les fichiers dont l'exécution est autorisée uniquement par le serveur.

7) Développer et améliorer un système d'exploitation hautement sécurisé. Il est plus sûr de développer un système d’exploitation hautement sécurisé et de ne pas constituer un terrain fertile pour les virus.

Niveau de gestion

La gestion de la sécurité des réseaux informatiques dépend non seulement des technologies de sécurité et des mesures préventives adoptées, mais également des mesures de gestion et d'exécution des réseaux informatiques. la force des lois et réglementations en matière de protection de la sécurité. Ce n’est qu’en combinant étroitement les deux que la sécurité des réseaux informatiques pourra être véritablement efficace.

La gestion de la sécurité des réseaux informatiques comprend l'éducation à la sécurité des utilisateurs d'ordinateurs, la création d'institutions de gestion de la sécurité correspondantes, l'amélioration et le renforcement constants des fonctions de gestion informatique et le renforcement de la législation et de l'application de la loi sur les ordinateurs et les réseaux. Le renforcement de la gestion de la sécurité informatique, le renforcement des lois, des réglementations et des concepts moraux des utilisateurs et l'amélioration de la sensibilisation des utilisateurs d'ordinateurs à la sécurité sont des mesures très importantes pour prévenir les délits informatiques, résister aux attaques de pirates informatiques et empêcher les interférences de virus informatiques.

Cela nécessite une formation juridique continue pour les utilisateurs d'ordinateurs, y compris la loi sur la sécurité informatique, la loi sur la criminalité informatique, la loi sur la confidentialité, la loi sur la protection des données, etc., pour clarifier les droits et obligations que les utilisateurs d'ordinateurs et les gestionnaires de systèmes doivent respecter, et de les respecter consciemment Les principes des systèmes d'information légaux, des utilisateurs légaux, de la divulgation d'informations, de l'utilisation de l'information et de la restriction des ressources consistent à lutter consciemment contre toutes les activités illégales et criminelles, à maintenir la sécurité des ordinateurs et des systèmes de réseau et à maintenir la sécurité des systèmes d'information. . En outre, les utilisateurs d'ordinateurs et l'ensemble du personnel doivent également être formés au respect conscient de toutes les règles et réglementations établies pour maintenir la sécurité du système, y compris les systèmes de gestion du personnel, les systèmes de maintenance et de gestion des opérations, les systèmes de contrôle et de gestion du traitement informatique et divers systèmes de gestion de l'information. système de gestion de la sécurité de la salle informatique, avions dédiés et division stricte du travail et autres systèmes de gestion.

Niveau de sécurité physique

Pour garantir la sécurité et la fiabilité des systèmes de réseaux informatiques, il est nécessaire de garantir que les entités du système disposent de conditions d'environnement physique sûres. Cet environnement sécuritaire fait référence à la salle informatique et à ses installations, qui comprennent principalement les suivantes :

1) Conditions environnementales du système informatique. Il existe des exigences spécifiques et des normes strictes concernant les conditions environnementales sûres des systèmes informatiques, notamment la température, l'humidité, la propreté de l'air, la corrosion, les dommages causés par les insectes, les vibrations et les chocs, les interférences électriques, etc.

2) Sélection de l'environnement du site de la salle informatique. Il est très important de choisir un emplacement d'installation adapté à votre système informatique. Cela affecte directement la sécurité et la fiabilité du système. Lors du choix d'un site de salle informatique, faites attention à sa sécurité environnementale externe, à sa fiabilité géologique, à sa résistance aux interférences électromagnétiques, évitez les sources de vibrations fortes et les sources de bruit fortes, et évitez d'être situé aux étages inférieurs ou à côté d'immeubles de grande hauteur et équipement utilisant de l’eau. Faites également attention à la gestion des entrées et sorties.

3) Protection de sécurité de la salle informatique. La protection de sécurité de la salle informatique comprend les mesures de sécurité et les contre-mesures prises contre les catastrophes physiques dans l'environnement et pour empêcher des individus ou des groupes non autorisés de détruire, de falsifier ou de voler des installations réseau et des données importantes. Afin d'assurer la sécurité régionale, il convient tout d'abord d'envisager un contrôle d'accès physique pour identifier l'identité des utilisateurs d'accès et vérifier leur légalité ; Cercle de protection de sécurité multicouche pour empêcher les intrusions violentes illégales ; le bâtiment où se trouve le quatrième équipement doit disposer d'installations pour résister à diverses catastrophes naturelles.

La sécurité des réseaux informatiques est une ingénierie système complexe impliquant de nombreux facteurs tels que la technologie, l'équipement, la gestion et le système. La formulation de solutions de sécurité doit être appréhendée dans son ensemble. Les solutions de sécurité réseau intègrent diverses technologies de sécurité des systèmes d'information sur les réseaux informatiques, intégrant la technologie du système d'exploitation sécurisé, la technologie du pare-feu, la technologie de protection contre les virus, la technologie de détection d'intrusion, la technologie d'analyse de sécurité, etc., pour former un système de protection de sécurité réseau complet et coordonné. Nous devons accorder la même attention à la gestion et à la technologie. Les technologies de sécurité doivent être combinées avec des mesures de sécurité, renforcer la législation informatique et l'application des lois, établir des mécanismes de sauvegarde et de récupération et formuler des normes de sécurité correspondantes. En outre, étant donné que les virus informatiques, les crimes informatiques et autres technologies ne respectent pas les frontières nationales, une coopération internationale suffisante doit être mise en œuvre pour lutter conjointement contre la criminalité informatique et les virus informatiques de plus en plus répandus.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

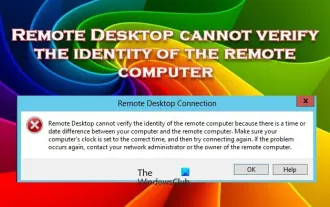

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le service Bureau à distance Windows permet aux utilisateurs d'accéder aux ordinateurs à distance, ce qui est très pratique pour les personnes qui doivent travailler à distance. Cependant, des problèmes peuvent survenir lorsque les utilisateurs ne peuvent pas se connecter à l'ordinateur distant ou lorsque Remote Desktop ne peut pas authentifier l'identité de l'ordinateur. Cela peut être dû à des problèmes de connexion réseau ou à un échec de vérification du certificat. Dans ce cas, l'utilisateur devra peut-être vérifier la connexion réseau, s'assurer que l'ordinateur distant est en ligne et essayer de se reconnecter. De plus, s'assurer que les options d'authentification de l'ordinateur distant sont correctement configurées est essentiel pour résoudre le problème. De tels problèmes avec les services Bureau à distance Windows peuvent généralement être résolus en vérifiant et en ajustant soigneusement les paramètres. Le Bureau à distance ne peut pas vérifier l'identité de l'ordinateur distant en raison d'un décalage d'heure ou de date. Veuillez vous assurer que vos calculs

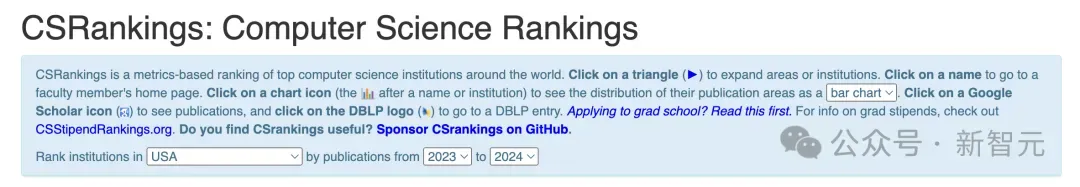

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Les classements majeurs nationaux en informatique 2024CSRankings viennent d’être publiés ! Cette année, dans le classement des meilleures universités CS aux États-Unis, l'Université Carnegie Mellon (CMU) se classe parmi les meilleures du pays et dans le domaine de CS, tandis que l'Université de l'Illinois à Urbana-Champaign (UIUC) a été classé deuxième pendant six années consécutives. Georgia Tech s'est classée troisième. Ensuite, l’Université de Stanford, l’Université de Californie à San Diego, l’Université du Michigan et l’Université de Washington sont à égalité au quatrième rang mondial. Il convient de noter que le classement du MIT a chuté et est sorti du top cinq. CSRankings est un projet mondial de classement des universités dans le domaine de l'informatique initié par le professeur Emery Berger de la School of Computer and Information Sciences de l'Université du Massachusetts Amherst. Le classement est basé sur des objectifs

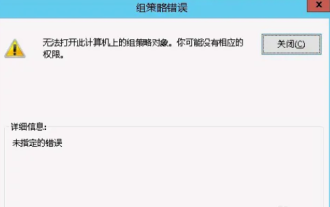

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Parfois, le système d'exploitation peut mal fonctionner lors de l'utilisation d'un ordinateur. Le problème que j'ai rencontré aujourd'hui était que lors de l'accès à gpedit.msc, le système indiquait que l'objet de stratégie de groupe ne pouvait pas être ouvert car les autorisations appropriées pouvaient faire défaut. L'objet de stratégie de groupe sur cet ordinateur n'a pas pu être ouvert. Solution : 1. Lors de l'accès à gpedit.msc, le système indique que l'objet de stratégie de groupe sur cet ordinateur ne peut pas être ouvert en raison d'un manque d'autorisations. Détails : Le système ne parvient pas à localiser le chemin spécifié. 2. Une fois que l'utilisateur a cliqué sur le bouton de fermeture, la fenêtre d'erreur suivante apparaît. 3. Vérifiez immédiatement les enregistrements du journal et combinez les informations enregistrées pour découvrir que le problème réside dans le fichier C:\Windows\System32\GroupPolicy\Machine\registry.pol.

Script Python pour se déconnecter de l'ordinateur

Sep 05, 2023 am 08:37 AM

Script Python pour se déconnecter de l'ordinateur

Sep 05, 2023 am 08:37 AM

À l’ère numérique d’aujourd’hui, l’automatisation joue un rôle essentiel dans la rationalisation et la simplification de diverses tâches. L'une de ces tâches consiste à se déconnecter de l'ordinateur, ce qui est généralement effectué manuellement en sélectionnant l'option de déconnexion dans l'interface utilisateur du système d'exploitation. Mais et si nous pouvions automatiser ce processus à l’aide d’un script Python ? Dans cet article de blog, nous explorerons comment créer un script Python capable de déconnecter votre ordinateur avec seulement quelques lignes de code. Dans cet article, nous passerons en revue le processus étape par étape de création d'un script Python pour vous déconnecter de votre ordinateur. Nous aborderons les conditions préalables nécessaires, discuterons des différentes manières de se déconnecter par programme et fournirons un guide étape par étape pour écrire le script. De plus, nous aborderons les considérations spécifiques à la plate-forme et mettrons en évidence les meilleures pratiques.

Impossible de copier les données du bureau distant vers l'ordinateur local

Feb 19, 2024 pm 04:12 PM

Impossible de copier les données du bureau distant vers l'ordinateur local

Feb 19, 2024 pm 04:12 PM

Si vous rencontrez des problèmes pour copier des données d'un poste de travail distant vers votre ordinateur local, cet article peut vous aider à les résoudre. La technologie de bureau à distance permet à plusieurs utilisateurs d'accéder à des bureaux virtuels sur un serveur central, assurant ainsi la protection des données et la gestion des applications. Cela contribue à garantir la sécurité des données et permet aux entreprises de gérer leurs applications plus efficacement. Les utilisateurs peuvent être confrontés à des difficultés lors de l'utilisation du bureau à distance, notamment l'impossibilité de copier les données du bureau distant vers l'ordinateur local. Cela peut être dû à différents facteurs. Par conséquent, cet article fournira des conseils pour résoudre ce problème. Pourquoi ne puis-je pas copier depuis le poste de travail distant vers mon ordinateur local ? Lorsque vous copiez un fichier sur votre ordinateur, il est temporairement stocké dans un emplacement appelé presse-papiers. Si vous ne pouvez pas utiliser cette méthode pour copier les données du poste de travail distant vers votre ordinateur local

Maîtrisez la sécurité des réseaux et les tests d'intrusion dans Go

Nov 30, 2023 am 10:16 AM

Maîtrisez la sécurité des réseaux et les tests d'intrusion dans Go

Nov 30, 2023 am 10:16 AM

Avec le développement d’Internet, la sécurité des réseaux est devenue un enjeu urgent. Pour le personnel technique engagé dans des travaux de sécurité des réseaux, il est sans aucun doute nécessaire de maîtriser un langage de programmation efficace, stable et sécurisé. Parmi eux, le langage Go est devenu le premier choix pour de nombreux praticiens de la sécurité des réseaux. Le langage Go, appelé Golang, est un langage de programmation open source créé par Google. Le langage possède des fonctionnalités exceptionnelles telles qu'une efficacité élevée, une simultanéité élevée, une fiabilité élevée et une sécurité élevée, il est donc largement utilisé dans la sécurité des réseaux et les tests d'intrusion.

L'intelligence artificielle et la cybersécurité : enjeux actuels et orientations futures

Mar 01, 2024 pm 08:19 PM

L'intelligence artificielle et la cybersécurité : enjeux actuels et orientations futures

Mar 01, 2024 pm 08:19 PM

L’intelligence artificielle (IA) a révolutionné tous les domaines, et la cybersécurité ne fait pas exception. À mesure que notre dépendance à l’égard de la technologie continue de croître, les menaces qui pèsent sur notre infrastructure numérique augmentent également. L'intelligence artificielle (IA) a révolutionné le domaine de la cybersécurité, offrant des capacités avancées de détection des menaces, de réponse aux incidents et d'évaluation des risques. Cependant, l’utilisation de l’intelligence artificielle en cybersécurité pose certaines difficultés. Cet article examinera l’état actuel de l’intelligence artificielle en matière de cybersécurité et explorera les orientations futures. Le rôle de l'intelligence artificielle dans la cybersécurité Les gouvernements, les entreprises et les particuliers sont confrontés à des défis de plus en plus graves en matière de cybersécurité. À mesure que les cybermenaces deviennent plus sophistiquées, le besoin de mesures de protection de sécurité avancées continue d’augmenter. L'intelligence artificielle (IA) s'appuie sur sa méthode unique pour identifier, prévenir

Comment les fonctions C++ implémentent-elles la sécurité réseau dans la programmation réseau ?

Apr 28, 2024 am 09:06 AM

Comment les fonctions C++ implémentent-elles la sécurité réseau dans la programmation réseau ?

Apr 28, 2024 am 09:06 AM

Les fonctions C++ peuvent assurer la sécurité du réseau dans la programmation réseau. Les méthodes incluent : 1. L'utilisation d'algorithmes de cryptage (openssl) pour crypter la communication ; 2. L'utilisation de signatures numériques (cryptopp) pour vérifier l'intégrité des données et l'identité de l'expéditeur ; 3. La défense contre les attaques de scripts inter-sites ; ( htmlcxx) pour filtrer et nettoyer les entrées de l'utilisateur.