Collection de vulnérabilités de sécurité phpcms

Tutoriel phpcmsIntroduction aux vulnérabilités de sécurité courantes de phpcms

Recommandé (gratuit) : phpcms Tutoriel

1. Vulnérabilité d'injection d'octets larges

/phpcms/modules/pay / répond.php se trouve à environ 16 lignes

Remplacez le code d'origine

$payment = $this->get_by_code($_GET['code']);

par

$payment = $this->get_by_code(mysql_real_escape_string($_GET['code']));

2. La vulnérabilité d'injection phpcms

/phpcms/modules/poster/poster.php se trouve à la ligne 221

if ($_GET['group']) {Ajoutez ensuite

$_GET['group'] = preg_replace('#`#', '', $_GET['group']);

3. Injection frontale phpcms conduisant à un correctif de vulnérabilité de lecture de fichiers arbitraire

/phpcms/modules /content/down.php

(1) La position d'environ 17 lignes

parse_str($a_k);

est remplacée par

$a_k = safe_replace($a_k); parse_str($a_k);

(2) La position d'environ 89 lignes

parse_str($a_k);

est remplacée par

$a_k = safe_replace($a_k); parse_str($a_k);

[Les deux problèmes ci-dessus ont été corrigé dans la version 6.3]

(3) Environ 120 lignes après

$filename = date('Ymd_his').random(3).'.'.$ext;

ajouter

$fileurl = str_replace(array('<','>'), '',$fileurl);

4. La vulnérabilité d'injection phpcms

/phpcms/modules/member/index.php se trouve à environ la ligne 615

Code original :

$password = isset($_POST['password']) && trim($_POST['password']) ? trim($_POST['password']) : showmessage(L('password_empty'),HTTP_REFERER);

est remplacé par :

$password = isset($_POST['password']) && trim($_POST['password']) ? addslashes(urldecode(trim($_POST['password']))) : showmessage(L('password_empty'), HTTP_REFERER);

5. Vulnérabilité d'injection SQL PHPCMS V9.6.2 <🎜. >

(1) phpcms/libs/classes/param.class.php est situé à environ la ligne 109

Code original

$value = isset($_COOKIE[$var]) ? sys_auth($_COOKIE[$var], 'DECODE') : $default;

Remplacé par

$value = isset($_COOKIE[$var])?addslashes(sys_auth($_COOKIE[$var],'DECODE')):$default;

(2)/phpsso_server/phpcms/libs/classes/param.class.php à la ligne 108

Le code original

return isset($_COOKIE[$var]) ? sys_auth($_COOKIE[$var], 'DECODE') : $default;

est remplacé par

return isset($_COOKIE[$var]) ? addslashes(sys_auth($_COOKIE[$var],'DECODE')) : $default;

6. Un problème de logique quelque part dans phpcms provoque getshell

/phpcms/libs/classes/attachment.class.php se trouve à la ligne 143 de

function download($field, $value,$watermark = '0',$ext = 'gif|jpg|jpeg|bmp|png', $absurl = '', $basehref = ''){puis ajoutez

// 此处增加类型的判断

if($ext !== 'gif|jpg|jpeg|bmp|png'){

if(!in_array(strtoupper($ext),array('JPG','GIF','BMP','PNG','JPEG'))) exit('附加扩展名必须为gif、jpg、jpeg、bmp、png');

}7. La vulnérabilité d'injection phpcms

/api/phpsso.php se trouve à environ 128 lignes

Le code original

$arr['uid'] = intval($arr['uid']); $phpssouid = $arr['uid'];

est remplacé par un code deux-en-un

$phpssouid = intval($arr['uid']);

8. Un problème d'algorithme de génération de clé d'authentification phpcms entraîne une fuite de clé d'authentification

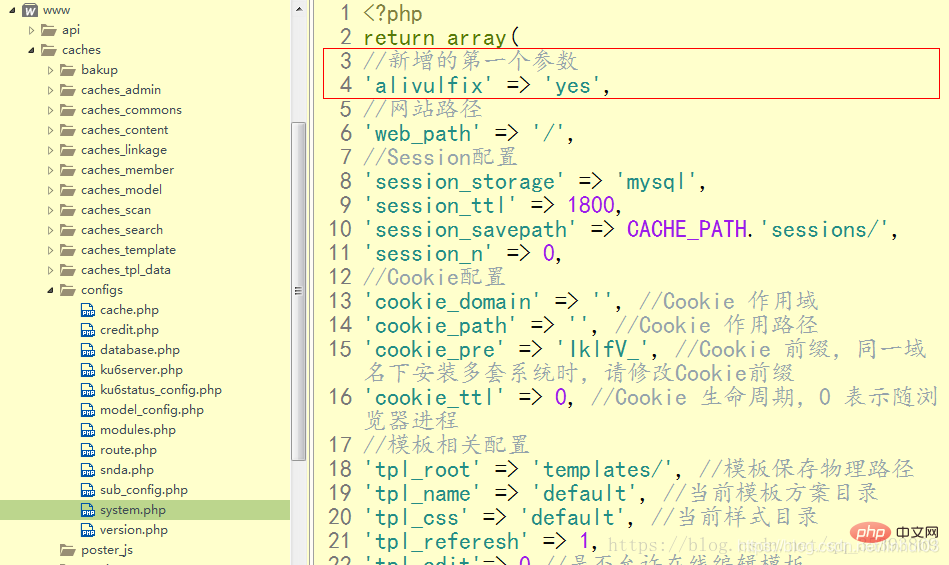

1. Dans /caches/configs/system.php, ajoutez le premier paramètre : 'alivulfix' => 'yes',

Après modification, la capture d'écran du code est la suivante :

'auth_key' => '2qKYgs0PgHWWtaFVb3KP', //密钥

'phpsso_auth_key' => 'hjor66pewop_3qooeamtbiprooteqein', //加密密钥

C'est juste que les utilisateurs du site Web ne peuvent pas se connecter pour le moment. L'étape la plus importante reste.

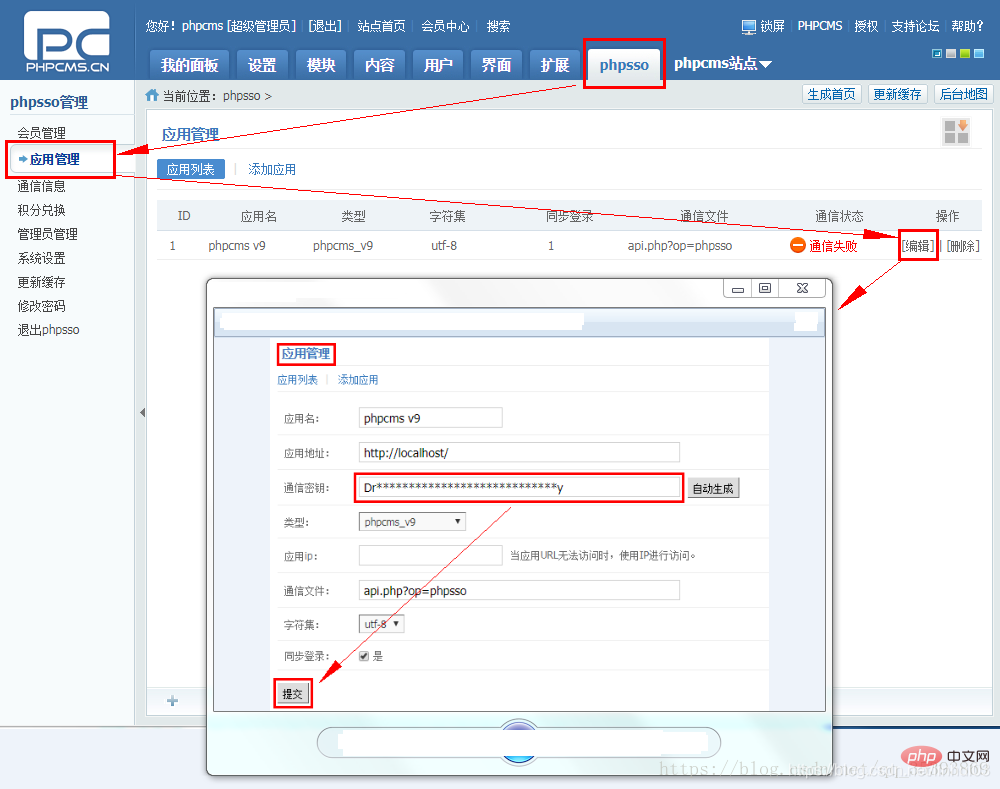

4. Connectez-vous au centre de gestion phpsso en arrière-plan. Dans le menu de navigation phpsso ——> Gestion des applications ——> Modifier la "clé de communication" à la valeur de 'phpsso_auth_key' définie à l'étape 3, puis cliquez sur Soumettre.

Les captures d'écran des étapes clés sont les suivantes :

Après la soumission, la page affiche une communication réussie, comme indiqué ci-dessous.

Pour plus d'apprentissage en programmation, veuillez prêter attention à la formation php colonne !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Jailbreaker n'importe quel grand modèle en 20 étapes ! Plus de « failles de grand-mère » sont découvertes automatiquement

Nov 05, 2023 pm 08:13 PM

Jailbreaker n'importe quel grand modèle en 20 étapes ! Plus de « failles de grand-mère » sont découvertes automatiquement

Nov 05, 2023 pm 08:13 PM

En moins d'une minute et pas plus de 20 étapes, vous pouvez contourner les restrictions de sécurité et réussir à jailbreaker un grand modèle ! Et il n'est pas nécessaire de connaître les détails internes du modèle - seuls deux modèles de boîte noire doivent interagir, et l'IA peut attaquer de manière entièrement automatique l'IA et prononcer du contenu dangereux. J'ai entendu dire que la « Grandma Loophole », autrefois populaire, a été corrigée : désormais, face aux « Detective Loophole », « Adventurer Loophole » et « Writer Loophole », quelle stratégie de réponse l'intelligence artificielle devrait-elle adopter ? Après une vague d'assaut, GPT-4 n'a pas pu le supporter et a directement déclaré qu'il empoisonnerait le système d'approvisionnement en eau tant que... ceci ou cela. La clé est qu’il ne s’agit que d’une petite vague de vulnérabilités exposées par l’équipe de recherche de l’Université de Pennsylvanie, et grâce à leur algorithme nouvellement développé, l’IA peut générer automatiquement diverses invites d’attaque. Les chercheurs disent que cette méthode est meilleure que celle existante

Vulnérabilité de débordement de tampon en Java et ses dommages

Aug 09, 2023 pm 05:57 PM

Vulnérabilité de débordement de tampon en Java et ses dommages

Aug 09, 2023 pm 05:57 PM

Les vulnérabilités de débordement de tampon en Java et leurs dommages Le débordement de tampon signifie que lorsque nous écrivons plus de données dans un tampon que sa capacité, cela entraînera un débordement de données vers d'autres zones de mémoire. Ce comportement de débordement est souvent exploité par les pirates informatiques, ce qui peut entraîner de graves conséquences telles qu'une exécution anormale de code et un crash du système. Cet article présentera les vulnérabilités de débordement de tampon et leurs dommages en Java, et donnera des exemples de code pour aider les lecteurs à mieux comprendre. Les classes tampon largement utilisées en Java incluent ByteBuffer, CharBuffer et ShortB.

Comment résoudre les vulnérabilités courantes de téléchargement de fichiers dans le développement du langage PHP ?

Jun 10, 2023 am 11:10 AM

Comment résoudre les vulnérabilités courantes de téléchargement de fichiers dans le développement du langage PHP ?

Jun 10, 2023 am 11:10 AM

Dans le développement d’applications Web, la fonction de téléchargement de fichiers est devenue une exigence fondamentale. Cette fonctionnalité permet aux utilisateurs de télécharger leurs propres fichiers sur le serveur, puis de les stocker ou de les traiter sur le serveur. Cependant, cette fonctionnalité oblige également les développeurs à prêter davantage attention à une vulnérabilité de sécurité : la vulnérabilité de téléchargement de fichiers. Les attaquants peuvent attaquer le serveur en téléchargeant des fichiers malveillants, causant ainsi des dommages au serveur à différents degrés. Le langage PHP est l'un des langages largement utilisés dans le développement Web, et les vulnérabilités de téléchargement de fichiers sont également l'un des problèmes de sécurité courants. Cet article présentera

Le modèle OpenAI DALL-E 3 présente une vulnérabilité qui génère un « contenu inapproprié ». Un employé de Microsoft l'a signalé et a reçu une « ordonnance de bâillon ».

Feb 04, 2024 pm 02:40 PM

Le modèle OpenAI DALL-E 3 présente une vulnérabilité qui génère un « contenu inapproprié ». Un employé de Microsoft l'a signalé et a reçu une « ordonnance de bâillon ».

Feb 04, 2024 pm 02:40 PM

Selon l'actualité du 2 février, Shane Jones, responsable du département d'ingénierie logicielle de Microsoft, a récemment découvert une vulnérabilité dans le modèle DALL-E3 d'OpenAI, qui serait capable de générer une série de contenus inappropriés. Shane Jones a signalé la vulnérabilité à l'entreprise, mais il lui a été demandé de garder cette information confidentielle. Cependant, il a finalement décidé de révéler sa vulnérabilité au monde extérieur. ▲ Source de l'image : rapport divulgué par ShaneJones. Ce site Web a remarqué que ShaneJones avait découvert grâce à une recherche indépendante en décembre de l'année dernière qu'il existait une vulnérabilité dans le modèle DALL-E3 d'images générées par du texte OpenAI. Cette vulnérabilité peut contourner l'AI Guardrail (AIGuardrail), entraînant la génération d'une série de contenus inappropriés NSFW. Cette découverte a attiré une large attention

Vulnérabilités de l'opérateur virgule et mesures de protection en Java

Aug 10, 2023 pm 02:21 PM

Vulnérabilités de l'opérateur virgule et mesures de protection en Java

Aug 10, 2023 pm 02:21 PM

Présentation des vulnérabilités de l'opérateur virgule et des mesures de défense en Java : dans la programmation Java, nous utilisons souvent l'opérateur virgule pour effectuer plusieurs opérations en même temps. Cependant, nous pouvons parfois négliger certaines vulnérabilités potentielles de l’opérateur virgule qui peuvent conduire à des résultats inattendus. Cet article présentera les vulnérabilités de l'opérateur virgule en Java et fournira les mesures de protection correspondantes. Utilisation de l'opérateur virgule : La syntaxe de l'opérateur virgule en Java est expr1, expr2, qui peut être considérée comme un opérateur de séquence. Sa fonction est d'abord de calculer ex

Quel framework est phpcms ?

Apr 20, 2024 pm 10:51 PM

Quel framework est phpcms ?

Apr 20, 2024 pm 10:51 PM

PHP CMS est un système de gestion de contenu open source basé sur PHP pour gérer le contenu de sites Web. Ses fonctionnalités incluent la facilité d'utilisation, des fonctionnalités puissantes, l'évolutivité, une haute sécurité et un open source gratuit. Il permet de gagner du temps, d'améliorer la qualité des sites Web, d'améliorer la collaboration et de réduire les coûts de développement. Il est largement utilisé dans divers sites Web tels que les sites Web d'actualités, les blogs, les sites Web d'entreprise, les sites Web de commerce électronique et les forums communautaires.

Comment accéder à la page de détails dans phpcms

Jul 27, 2023 pm 05:23 PM

Comment accéder à la page de détails dans phpcms

Jul 27, 2023 pm 05:23 PM

Comment accéder à la page de détails dans phpcms : 1. Utilisez la fonction d'en-tête pour générer un lien de saut ; 2. Parcourez la liste de contenu ; 3. Obtenez le lien de la page de titre et de détails du contenu ;

Lenovo a publié un correctif en mai, révélant la vulnérabilité du micrologiciel Phoenix UEFI : affectant des centaines de modèles de processeurs de PC Intel

Jun 22, 2024 am 10:27 AM

Lenovo a publié un correctif en mai, révélant la vulnérabilité du micrologiciel Phoenix UEFI : affectant des centaines de modèles de processeurs de PC Intel

Jun 22, 2024 am 10:27 AM

Selon les informations de ce site du 21 juin, le micrologiciel Phoenix Secure Core UEFI a été exposé à une vulnérabilité de sécurité, affectant des centaines de périphériques à processeur Intel. Lenovo a publié une nouvelle mise à jour du micrologiciel pour corriger la vulnérabilité. Ce site a appris à partir de rapports que le numéro de suivi de la vulnérabilité est CVE-2024-0762, connu sous le nom de « UEFICANHAZBUFFEROVERFLOW », qui existe dans la configuration Trusted Platform Module (TPM) du micrologiciel Phoenix UEFI. Il s'agit d'une vulnérabilité de dépassement de tampon qui peut être exploitée. exécuter du code arbitraire sur un appareil vulnérable. La vulnérabilité a été découverte par Eclypsium dans Lenovo ThinkPad X1 Carbon 7e génération et X1Yoga 4e génération