Opération et maintenance

Opération et maintenance

exploitation et maintenance Linux

exploitation et maintenance Linux

Quelques caractéristiques du protocole TCP complexe

Quelques caractéristiques du protocole TCP complexe

Quelques caractéristiques du protocole TCP complexe

TCP est un protocole très complexe. En termes simples, il s'agit d'un protocole de transmission fiable et orienté connexion. Certaines des principales caractéristiques du protocole TCP sont les suivantes :

Orienté connexion : Orienté connexion signifie qu'une connexion doit être établie avant la transmission des données. Il faut trois poignées de main pour établir une connexion et quatre vagues pour se déconnecter. La communication entre deux hôtes est similaire à un appel téléphonique. Avant l'appel, vous devez composer pour établir une connexion. Après l'appel, vous devez raccrocher pour libérer la connexion.

Communication un-à-un : Le protocole TCP ne peut communiquer qu'entre deux hôtes et ne peut pas effectuer de communication un-à-plusieurs ou plusieurs-à-plusieurs. Pour les applications nécessitant de la diffusion, le protocole TCP n'est pas adapté.

Fournir un service de transmission fiable : Les données transmises via TCP ne sont ni perdues, ni répétées, sans erreur et peuvent arriver dans l'ordre. Il s'agit de la fonction principale de TCP, car nous savons que la couche liaison de données et la couche IP font de leur mieux, mais elles ne sont pas fiables. TCP remplit la fonction de fournir une livraison fiable via certains protocoles.

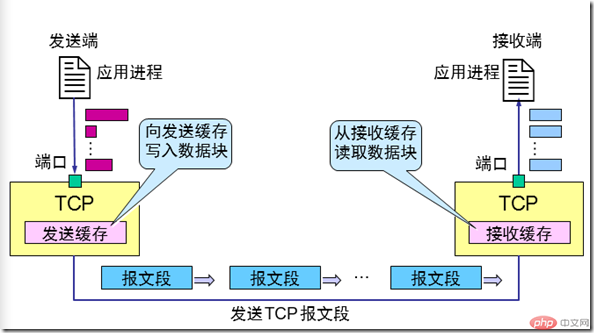

Prend en charge la communication full-duplex : Il existe des caches aux deux extrémités de la connexion TCP, permettant d'envoyer des données entre les deux hôtes à tout moment. Lors de l'envoi de données, l'application enverra d'abord les données au tampon d'envoi TCP, puis elle pourra faire d'autres choses. Ensuite, les données du cache seront envoyées progressivement et séquentiellement. Lors de l'acceptation, TCP stocke les données reçues dans le cache d'acceptation, puis peut continuer à accepter d'autres données. Les données dans le cache d'acceptation attendent que l'application les lise à son tour.

Orienté flux d'octets : Avant d'expliquer l'orientation flux d'octets, parlons d'abord du fait qu'UDP est orienté message. Orienté message signifie que si l'application envoie plusieurs données à UDP, elle placera les données reçues dans un seul UDP, quelle que soit la taille des données. Lorsque UDP transmet des données au processus d'application, il envoie également l'intégralité du paquet de données. Ensuite, les flux d'octets de TCP et UDP sont définitivement différents. "Stream" signifie entrer ou sortir du processus d'application. Lorsqu'un processus d'application envoie une donnée à TCP, TCP la traite comme une série de flux d'octets non structurés. Ensuite, lors de l'envoi, ces flux d'octets peuvent être transmis via un ou plusieurs segments TCP.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs?

Mar 17, 2025 pm 05:25 PM

Comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs?

Mar 17, 2025 pm 05:25 PM

L'article explique comment utiliser des expressions régulières (regex) dans Linux pour la correspondance de motifs, la recherche de fichiers et la manipulation du texte, la syntaxe détaillant, les commandes et les outils comme Grep, SED et AWK.

Comment surveiller les performances du système dans Linux à l'aide d'outils comme TOP, HTOP et VMSTAT?

Mar 17, 2025 pm 05:28 PM

Comment surveiller les performances du système dans Linux à l'aide d'outils comme TOP, HTOP et VMSTAT?

Mar 17, 2025 pm 05:28 PM

L'article discute de l'utilisation de TOP, HTOP et VMSTAT pour surveiller les performances du système Linux, détaillant leurs fonctionnalités uniques et leurs options de personnalisation pour une gestion efficace du système.

Comment implémenter l'authentification à deux facteurs (2FA) pour SSH dans Linux?

Mar 17, 2025 pm 05:31 PM

Comment implémenter l'authentification à deux facteurs (2FA) pour SSH dans Linux?

Mar 17, 2025 pm 05:31 PM

L'article fournit un guide sur la configuration de l'authentification à deux facteurs (2FA) pour SSH sur Linux à l'aide de Google Authenticator, détaillant l'installation, la configuration et les étapes de dépannage. Il met en évidence les avantages de sécurité du 2FA, comme SEC amélioré

Comment configurer Selinux ou Apparmor pour améliorer la sécurité dans Linux?

Mar 12, 2025 pm 06:59 PM

Comment configurer Selinux ou Apparmor pour améliorer la sécurité dans Linux?

Mar 12, 2025 pm 06:59 PM

Cet article compare les modules de sécurité SELINUX et Apparmor, Linux, fournissant un contrôle d'accès obligatoire. Il détaille leur configuration, mettant en évidence les différences d'approche (basées sur la stratégie vs basée sur le profil) et les impacts de performance potentiels

Comment sauvegarder et restaurer un système Linux?

Mar 12, 2025 pm 07:01 PM

Comment sauvegarder et restaurer un système Linux?

Mar 12, 2025 pm 07:01 PM

Cet article détaille les méthodes de sauvegarde et de restauration du système Linux. Il compare les sauvegardes d'image système complètes avec des sauvegardes incrémentielles, discute des stratégies de sauvegarde optimales (régularité, emplacements multiples, versioning, test, sécurité, rotation) et DA

Comment utiliser Sudo pour accorder des privilèges élevés aux utilisateurs de Linux?

Mar 17, 2025 pm 05:32 PM

Comment utiliser Sudo pour accorder des privilèges élevés aux utilisateurs de Linux?

Mar 17, 2025 pm 05:32 PM

L'article explique comment gérer les privilèges sudo à Linux, y compris l'octroi, la révocation et les meilleures pratiques de sécurité. L'accent est mis sur l'édition / etc.

Comment gérer les packages logiciels dans Linux à l'aide de gestionnaires de packages (APT, YUM, DNF)?

Mar 17, 2025 pm 05:26 PM

Comment gérer les packages logiciels dans Linux à l'aide de gestionnaires de packages (APT, YUM, DNF)?

Mar 17, 2025 pm 05:26 PM

L'article discute de la gestion des packages de logiciels dans Linux à l'aide d'APT, YUM et DNF, couvrant l'installation, les mises à jour et les déménagements. Il compare leurs fonctionnalités et leur pertinence pour différentes distributions.

Comment configurer un pare-feu à Linux en utilisant un pare-feu ou des iptables?

Mar 12, 2025 pm 06:58 PM

Comment configurer un pare-feu à Linux en utilisant un pare-feu ou des iptables?

Mar 12, 2025 pm 06:58 PM

Cet article compare la configuration du pare-feu Linux à l'aide de Firewalld et Iptables. Firewalld propose une interface conviviale pour la gestion des zones et des services, tandis que Iptables fournit un contrôle de bas niveau via la manipulation de la ligne de commande du NetFilter FRA