Comment désactiver SSLV3 dans Apache

Introduction :

SSL 3.0 est considéré comme dangereux car il utilise le cryptage RC4 ou le cryptage en mode CBC, et le premier est sensible aux attaques biaisées, tandis que le second conduit à POODLE attaque.

Dans les environnements de production, cette vulnérabilité est souvent analysée. La solution consiste à désactiver le protocole sur le serveur Apache.

(Partage de vidéos d'apprentissage : Vidéo de programmation)

1. Préparation de l'environnement

Comprendre SSL et TLS : http est utilisé dans le processus de transmission de données. Le texte brut, afin de résoudre ce problème, https a été créé, et SSL est un protocole de cryptage basé sur https. Lorsque SSL a été mis à jour vers la version 3.0, l'IETF (Internet Engineering Task Force) a standardisé SSL3.0. Le protocole standardisé est TLS1.0, donc TLS est le produit standardisé de SSL actuellement 1.0, 1.1. Il existe trois versions de 1.2. , et 1.0 est utilisé par défaut. À ce stade, nous avons une compréhension de base de SSL et TLS.

L'environnement d'exploitation du serveur requis pour que le serveur Web prenne en charge TLS1.2 :

Apache对应版本应>=2.2.23; OpenSSL对应版本应>= 1.0.1

Afficher la version actuelle d'Apache du serveur

[root@host-192-168-149-10 conf.d]# httpd -v Server version: Apache/2.4.29 (Unix) Server built: Jan 22 2018 16:51:25

version openssl

[root@host-192-168-149-10 conf.d]# openssl version OpenSSL 1.0.1e-fips 11 Feb 2013

2. Rectification de l'environnement

Testez les noms de domaine présentant des vulnérabilités de sécurité. Comme indiqué ci-dessous, l'accès via SSLv3 peut normalement renvoyer des informations. Les attaquants peuvent utiliser cette vulnérabilité pour endommager le système.

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/all

{

"overdue" : false,

"success" : true,

"errorCode" : null,

"message" : "请求成功",

"data" : {

"global" : {

"copyright" : "功能清单",

}Apache prend en charge les protocoles SSLv3, TLSv1, TLSv1.1, TLSv1.2 par défaut

(Remarque : la fonction SSL doit activer LoadModule ssl_module modules/mod_ssl.so dans http.conf)

La configuration par défaut d'Apache est la suivante

SSLProtocol All -SSLv2

Entrez le répertoire /usr/local/apache/conf/extra

vi modifiez ssl.conf comme suit pour fermer le protocole sslv3

SSLEngine on SSLProtocol all -SSLv2 -SSLv3 SSLProtocol TLSv1.2

Après avoir enregistré la configuration, le redémarrage du service httpd est nécessaire pour redémarrer Apache pour que la configuration prenne effet

Testez à nouveau l'accès sslv3, mais il n'est pas accessible

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/al curl: (35) SSL connect error

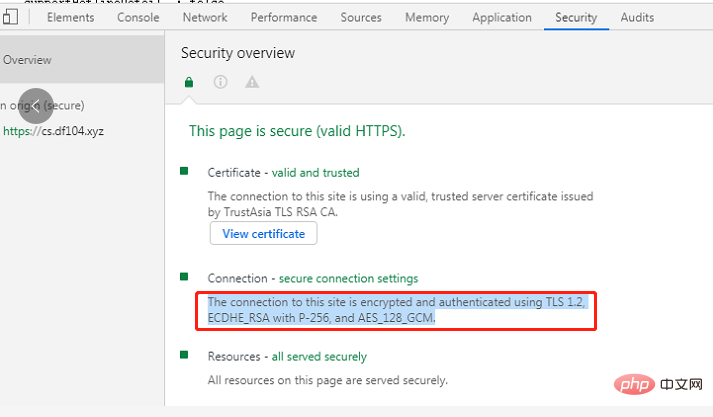

Entrez en mode développement via Google Chrome F12 et vous pourrez voir la navigation. Le protocole SSL utilisé par le serveur pour accéder au nom de domaine actuel est TLS1.2.

À ce stade, la rectification de la vulnérabilité est terminée, c'est si simple !

Recommandations associées : tutoriel Apache

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

Comment définir le répertoire CGI dans Apache

Apr 13, 2025 pm 01:18 PM

Comment définir le répertoire CGI dans Apache

Apr 13, 2025 pm 01:18 PM

Pour configurer un répertoire CGI dans Apache, vous devez effectuer les étapes suivantes: Créez un répertoire CGI tel que "CGI-Bin" et accorder des autorisations d'écriture Apache. Ajoutez le bloc directif "Scriptalias" dans le fichier de configuration Apache pour mapper le répertoire CGI à l'URL "/ cgi-bin". Redémarrez Apache.

Comment se connecter à la base de données d'Apache

Apr 13, 2025 pm 01:03 PM

Comment se connecter à la base de données d'Apache

Apr 13, 2025 pm 01:03 PM

Apache se connecte à une base de données nécessite les étapes suivantes: Installez le pilote de base de données. Configurez le fichier web.xml pour créer un pool de connexion. Créez une source de données JDBC et spécifiez les paramètres de connexion. Utilisez l'API JDBC pour accéder à la base de données à partir du code Java, y compris l'obtention de connexions, la création d'instructions, les paramètres de liaison, l'exécution de requêtes ou de mises à jour et de traitement des résultats.

Comment démarrer Apache

Apr 13, 2025 pm 01:06 PM

Comment démarrer Apache

Apr 13, 2025 pm 01:06 PM

Les étapes pour démarrer Apache sont les suivantes: Installez Apache (Commande: Sudo apt-get install Apache2 ou téléchargez-le à partir du site officiel) Start Apache (Linux: Sudo SystemCTL Démarrer Apache2; Windows: Cliquez avec le bouton droit sur le service "APACHE2.4" et SELECT ") Vérifiez si elle a été lancée (Linux: SUDO SYSTEMCTL STATURE APACHE2; (Facultatif, Linux: Sudo SystemCTL

Que faire si le port Apache80 est occupé

Apr 13, 2025 pm 01:24 PM

Que faire si le port Apache80 est occupé

Apr 13, 2025 pm 01:24 PM

Lorsque le port Apache 80 est occupé, la solution est la suivante: découvrez le processus qui occupe le port et fermez-le. Vérifiez les paramètres du pare-feu pour vous assurer qu'Apache n'est pas bloqué. Si la méthode ci-dessus ne fonctionne pas, veuillez reconfigurer Apache pour utiliser un port différent. Redémarrez le service Apache.

Comment supprimer plus que les noms de serveurs d'Apache

Apr 13, 2025 pm 01:09 PM

Comment supprimer plus que les noms de serveurs d'Apache

Apr 13, 2025 pm 01:09 PM

Pour supprimer une directive de nom de serveur supplémentaire d'Apache, vous pouvez prendre les étapes suivantes: Identifier et supprimer la directive supplémentaire de serveur. Redémarrez Apache pour que les modifications prennent effet. Vérifiez le fichier de configuration pour vérifier les modifications. Testez le serveur pour vous assurer que le problème est résolu.

Comment afficher votre version Apache

Apr 13, 2025 pm 01:15 PM

Comment afficher votre version Apache

Apr 13, 2025 pm 01:15 PM

Il existe 3 façons d'afficher la version sur le serveur Apache: via la ligne de commande (apachectl -v ou apache2ctl -v), cochez la page d'état du serveur (http: // & lt; serveur ip ou nom de domaine & gt; / server-status), ou afficher le fichier de configuration Apache (serverVeelion: apache / & lt; version & gt;).

Comment Debian améliore la vitesse de traitement des données Hadoop

Apr 13, 2025 am 11:54 AM

Comment Debian améliore la vitesse de traitement des données Hadoop

Apr 13, 2025 am 11:54 AM

Cet article examine comment améliorer l'efficacité du traitement des données Hadoop sur les systèmes Debian. Les stratégies d'optimisation couvrent les mises à niveau matérielle, les ajustements des paramètres du système d'exploitation, les modifications de configuration de Hadoop et l'utilisation d'algorithmes et d'outils efficaces. 1. Le renforcement des ressources matérielles garantit que tous les nœuds ont des configurations matérielles cohérentes, en particulier en faisant attention aux performances du CPU, de la mémoire et de l'équipement réseau. Le choix des composants matériels de haute performance est essentiel pour améliorer la vitesse de traitement globale. 2. Réglage des paramètres JVM: Ajustez dans le fichier hadoop-env.sh

Comment configurer Zend pour Apache

Apr 13, 2025 pm 12:57 PM

Comment configurer Zend pour Apache

Apr 13, 2025 pm 12:57 PM

Comment configurer Zend dans Apache? Les étapes pour configurer Zend Framework dans un serveur Web Apache sont les suivantes: installer Zend Framework et l'extraire dans le répertoire du serveur Web. Créez un fichier .htaccess. Créez le répertoire d'application Zend et ajoutez le fichier index.php. Configurez l'application Zend (application.ini). Redémarrez le serveur Web Apache.