Analyse des vulnérabilités PHPmyadmin et introduction au shell

La colonne tutorielle suivante de phpmyadmin vous présentera les vulnérabilités de PHPmyadmin et l'obtention du shell. J'espère qu'elle sera utile à vos amis. qui en a besoin !

Il existe relativement de nombreuses failles dans phpmyadmin. Pour les novices, permettez-moi de partager quelques vulnérabilités, si vous le souhaitez. sont approfondis sur l'audit de code, vous pouvez également en discuter avec moi

phpmyadmin2.11.3-2.11.4 Ces deux versions ont des mots de passe universels. Utilisez 'localhost'@'@" directement comme compte, et ce n'est pas nécessaire. entrez le mot de passe.

Cette version de phpmyadmin2.11.9.2 a un mot de passe vide. Vous pouvez vous connecter directement en tant qu'utilisateur root

.Si vous recherchez cela, utilisez votre propre script. Ou des moteurs de recherche ou quelque chose comme ça, ceux qui comprennent ici comprendront. Si vous ne savez pas, ne vous embêtez pas ici <.>

À propos de l'obtention du shell, ---->autorisations root et autorisation d'écrire des fichiers. ----》Le répertoire exporté a l'autorisation d'écriture----》Dans certains cas, même si vous avez les deux, certaines configurations du serveur affecteront toujours cela

Entrez une base de données avant getshell

La première méthode. , utilisez l'instruction SQL, créez une table, ajoutez un champ, le contenu du champ est une phrase, puis exportez-le dans un fichier php et enfin supprimez la table. C'est la méthode la plus sûre Créer une table TABLE. (texte de la colonne NON NULL)

Insérer DANS la table (colonne) VALUES('')

sélectionner la colonne de la table dans _utfile 'path'

Déposez la table TABLE IF EXISTS ;

La deuxième méthode, celle-ci s'écrit directement sélectionnez 'Une phrase'INTO _UTFILE 'Path'

Il existe plusieurs méthodes, les principes généraux sont les mêmes

Ensuite, de manière générale, une phrase est

1 |

|

Si vous avez un chien, utilisez la phrase "éviter de tuer". le nouvel an chinois pour passer le chien Tu devrais encore pouvoir le passer maintenant

1 |

|

Trouver Quant au chemin,

1 |

|

3//De plus, utilisez le chemin du package du site Web. Vous pouvez les maîtriser, et vous pouvez les maîtriser lentement

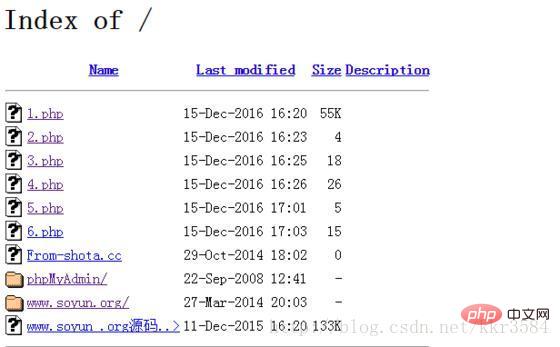

Commençons le combat proprement dit. Le script scanne une IP et montre que phpmyadmin existe. Open

Lien direct du hachoir. . . . .

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment définir la clé primaire dans phpmyadmin

Apr 07, 2024 pm 02:54 PM

Comment définir la clé primaire dans phpmyadmin

Apr 07, 2024 pm 02:54 PM

La clé primaire d'une table est constituée d'une ou plusieurs colonnes qui identifient de manière unique chaque enregistrement de la table. Voici les étapes pour définir une clé primaire : Connectez-vous à phpMyAdmin. Sélectionnez la base de données et la table. Cochez la colonne que vous souhaitez utiliser comme clé primaire. Cliquez sur "Enregistrer les modifications". Les clés primaires offrent des avantages en matière d’intégrité des données, de vitesse de recherche et de modélisation des relations.

Comment ajouter des clés étrangères dans phpmyadmin

Apr 07, 2024 pm 02:36 PM

Comment ajouter des clés étrangères dans phpmyadmin

Apr 07, 2024 pm 02:36 PM

L'ajout d'une clé étrangère dans phpMyAdmin peut être réalisé en suivant ces étapes : Sélectionnez la table parent qui contient la clé étrangère. Modifiez la structure de la table parent et ajoutez de nouvelles colonnes dans "Colonnes". Activez les contraintes de clé étrangère et sélectionnez la table et la clé de référencement. Définir les opérations de mise à jour/suppression. Sauvegarder les modifications.

Où est le journal phpmyadmin ?

Apr 07, 2024 pm 12:57 PM

Où est le journal phpmyadmin ?

Apr 07, 2024 pm 12:57 PM

Emplacement par défaut des fichiers journaux PHPMyAdmin : Linux/Unix/macOS:/var/log/phpmyadminWindows : C:\xampp\phpMyAdmin\logs\ Objectif du fichier journal : Dépannage de la sécurité de l'audit

Où existe la base de données wordpress ?

Apr 15, 2024 pm 10:39 PM

Où existe la base de données wordpress ?

Apr 15, 2024 pm 10:39 PM

La base de données WordPress est hébergée dans une base de données MySQL qui stocke toutes les données du site Web et est accessible via le tableau de bord de votre fournisseur d'hébergement, FTP ou phpMyAdmin. Le nom de la base de données est lié à l'URL du site Web ou au nom d'utilisateur, et l'accès nécessite l'utilisation des informations d'identification de la base de données, notamment le nom, le nom d'utilisateur, le mot de passe et le nom d'hôte, qui sont généralement stockés dans le fichier « wp-config.php ».

Quel est le mot de passe du compte phpmyadmin ?

Apr 07, 2024 pm 01:09 PM

Quel est le mot de passe du compte phpmyadmin ?

Apr 07, 2024 pm 01:09 PM

Le nom d'utilisateur et le mot de passe par défaut pour PHPMyAdmin sont root et vides. Pour des raisons de sécurité, il est recommandé de modifier le mot de passe par défaut. Méthode pour changer le mot de passe : 1. Connectez-vous à PHPMyAdmin ; 2. Sélectionnez « privilèges » 3. Saisissez le nouveau mot de passe et enregistrez-le. Lorsque vous oubliez votre mot de passe, vous pouvez le réinitialiser en arrêtant le service MySQL et en modifiant le fichier de configuration : 1. Ajoutez la ligne skip-grant-tables ; 2. Connectez-vous à la ligne de commande MySQL et réinitialisez le mot de passe root ; la table des autorisations ; 4. Supprimez la ligne skip-grant-tables, redémarrez le service MySQL.

pourquoi l'accès à phpmyadmin a été refusé

Apr 07, 2024 pm 01:03 PM

pourquoi l'accès à phpmyadmin a été refusé

Apr 07, 2024 pm 01:03 PM

Raisons et solutions d'accès refusé par phpMyAdmin : Échec de l'authentification : Vérifiez si le nom d'utilisateur et le mot de passe sont corrects. Erreur de configuration du serveur : ajustez les paramètres du pare-feu et vérifiez si le port de la base de données est correct. Problème d'autorisations : accorder aux utilisateurs l'accès à la base de données. Délai d'expiration de la session : actualisez la page du navigateur et reconnectez-vous. Erreur de configuration phpMyAdmin : vérifiez le fichier de configuration et les autorisations du fichier pour vous assurer que les modules Apache requis sont activés. Problème de serveur : attendez un moment et réessayez ou contactez votre fournisseur d'hébergement.

Comment supprimer une table de données dans phpmyadmin

Apr 07, 2024 pm 03:00 PM

Comment supprimer une table de données dans phpmyadmin

Apr 07, 2024 pm 03:00 PM

Étapes pour supprimer une table de données dans phpMyAdmin : Sélectionnez la base de données et la table de données ; cliquez sur l'onglet « Action » ; sélectionnez l'option « Supprimer » ; confirmez et effectuez l'opération de suppression.

Où se trouve la vue associée de phpmyadmin

Apr 07, 2024 pm 01:00 PM

Où se trouve la vue associée de phpmyadmin

Apr 07, 2024 pm 01:00 PM

Les vues associées peuvent être trouvées dans le sous-menu Vues sous l'onglet Structure de phpMyAdmin. Pour y accéder, sélectionnez simplement la base de données, cliquez sur l'onglet "Structure", puis cliquez sur le sous-menu "Affichage".