Tutoriel CMS

Tutoriel CMS

WordPresse

WordPresse

[Tutoriel] Wordpress ralentit l'accélération de la vitesse du réseau domestique et la commutation rapide des CF pour empêcher les attaques DDOS

[Tutoriel] Wordpress ralentit l'accélération de la vitesse du réseau domestique et la commutation rapide des CF pour empêcher les attaques DDOS

[Tutoriel] Wordpress ralentit l'accélération de la vitesse du réseau domestique et la commutation rapide des CF pour empêcher les attaques DDOS

![[Tutoriel] Wordpress ralentit l'accélération de la vitesse du réseau domestique et la commutation rapide des CF pour empêcher les attaques DDOS](https://img.php.cn/upload/article/000/000/020/6030d432e1507971.jpg)

... -p numéro de port

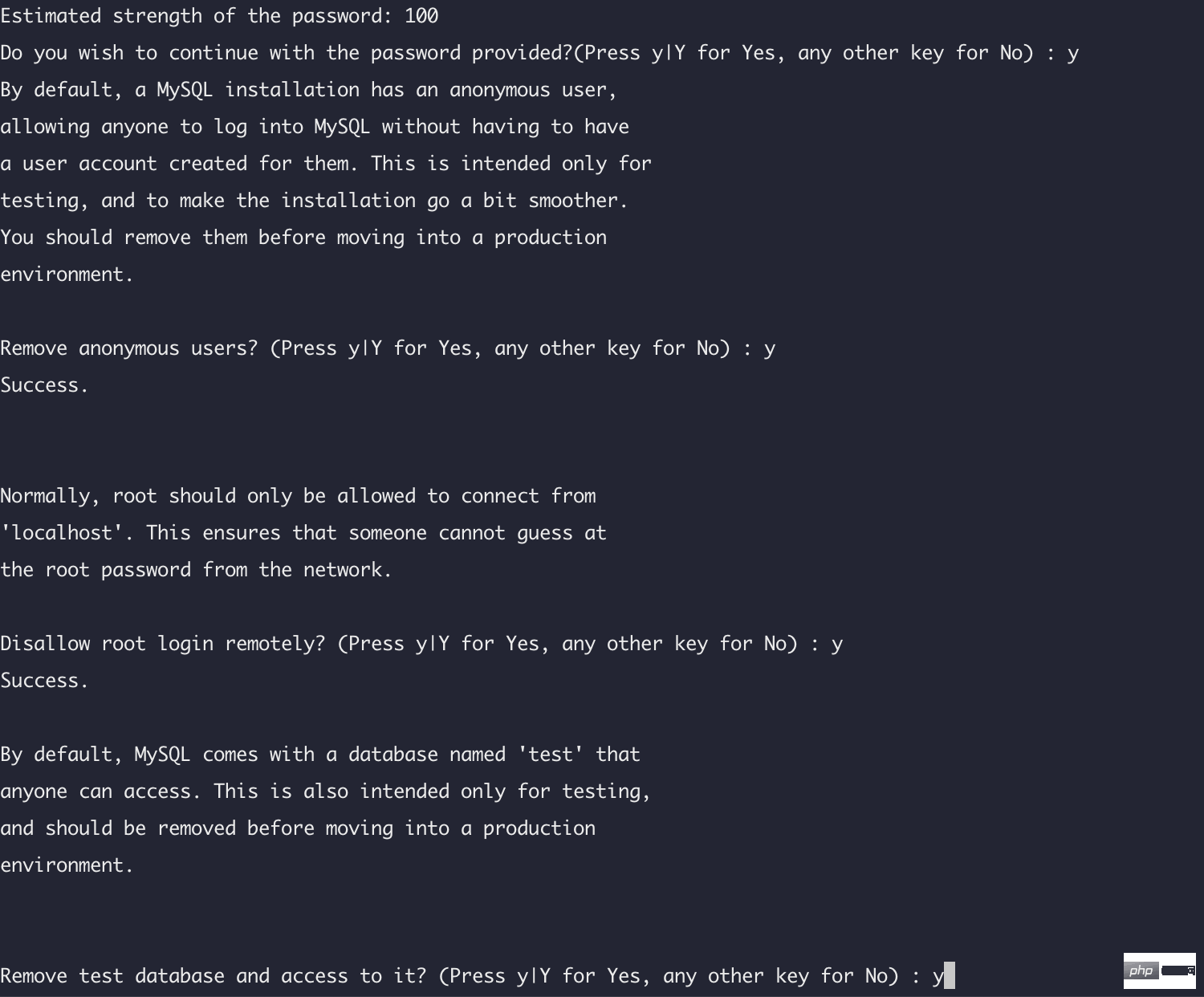

L'astérisque ci-dessus est Adresse IP. -p est le port spécifié. Étant donné que le port ssh par défaut de Bricklayer n'est pas 22, il doit être spécifié ici. ###Étape 1 : Installer nginxsudo apt updatesudo apt installer nginx###Étape 2 : Activez le pare-feuListe des applications sudo ufwsudo ufw autorise 'OpenSSH'sudo ufw autorise 'Nginx HTTPS'sudo ufw allow 'Nginx HTTP'sudo ufw activate — Après avoir tapé cette commande, vous serez invité à indiquer que la connexion ssh peut être interrompue. Entrez simplement y et appuyez sur Entrée. ###Étape 3 : Installer mysqlsudo apt install mysql-serversudo mysql_secure_installation (Cette étape est facultative, il s'agit d'une sécurité scénario).

Étape 4 : Installer le module php

sudo apt install php-imagick php7.4-fpm php7.4-mbstring php7.4-bcmath php7.4-xml php7.4-mysql php7.4 - common php7.4-gd php7.4-json php7.4-cli php7.4-curl php7.4-zip

Voici une commande, copiez simplement l'intégralité du code. Celui-ci contient essentiellement tous les modules que WordPress peut utiliser.

sudo systemctl reload php7.4-fpm nginx (redémarrer et charger la configuration)

###

Étape 5 : Déplacer les données du site Web sur

Étant donné que mon site Web est WordPress, votre site Web peut être écrit par un autre programme, le contenu est donc différent. Je ne l'écrirai pas ici. De plus, pensez à créer nginx.conf sous le répertoire /etc/nginx/sites-enable/ /your_domain;

index index.html index.htm index.php;location / {

try_files $uri $uri/ =404;}location ~ \.php$ {

include snippets/fastcgi-php.conf;

fastcgi_pass unix:/var/run/php/php7.4-fpm.sock;

}location ~ /\.ht {

deny all;}Remplacez your_domain dans le fichier de configuration par votre nom de domaine ****.com

###

Voir la dernière phrase. Félicitations ! Votre certificat et votre chaîne ont été enregistrés sur :

, ce qui signifie que l'installation est réussie.

Chargé : chargé (/lib/systemd/system/certbot.timer ; activé ; préréglage du fournisseur : activé)

Actif : actif (en attente) depuis Lun 2020-05-04 20:04:36 UTC ; il y a 2 semaines 1 joursDéclencheur : jeu. 2020-05-21 05:22:32 UTC

Déclencheurs : ● certbot.service

##

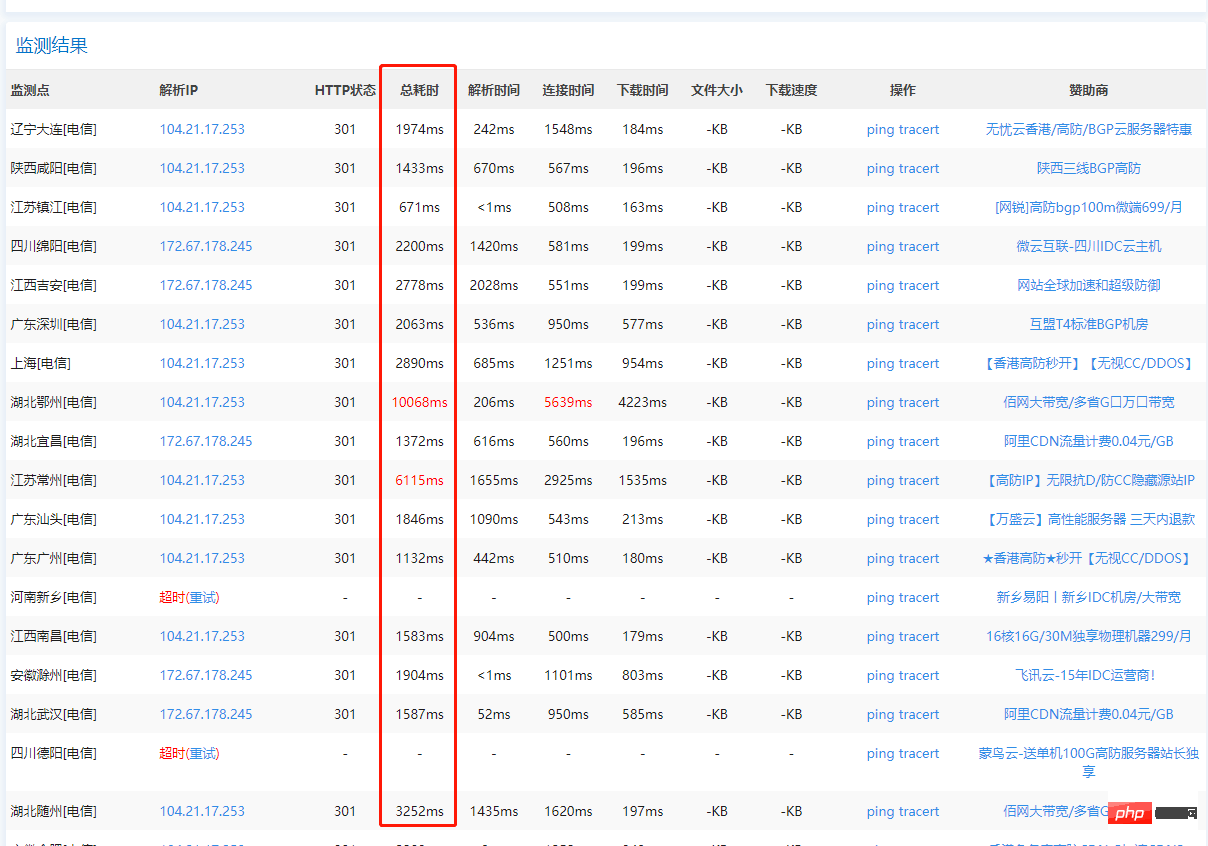

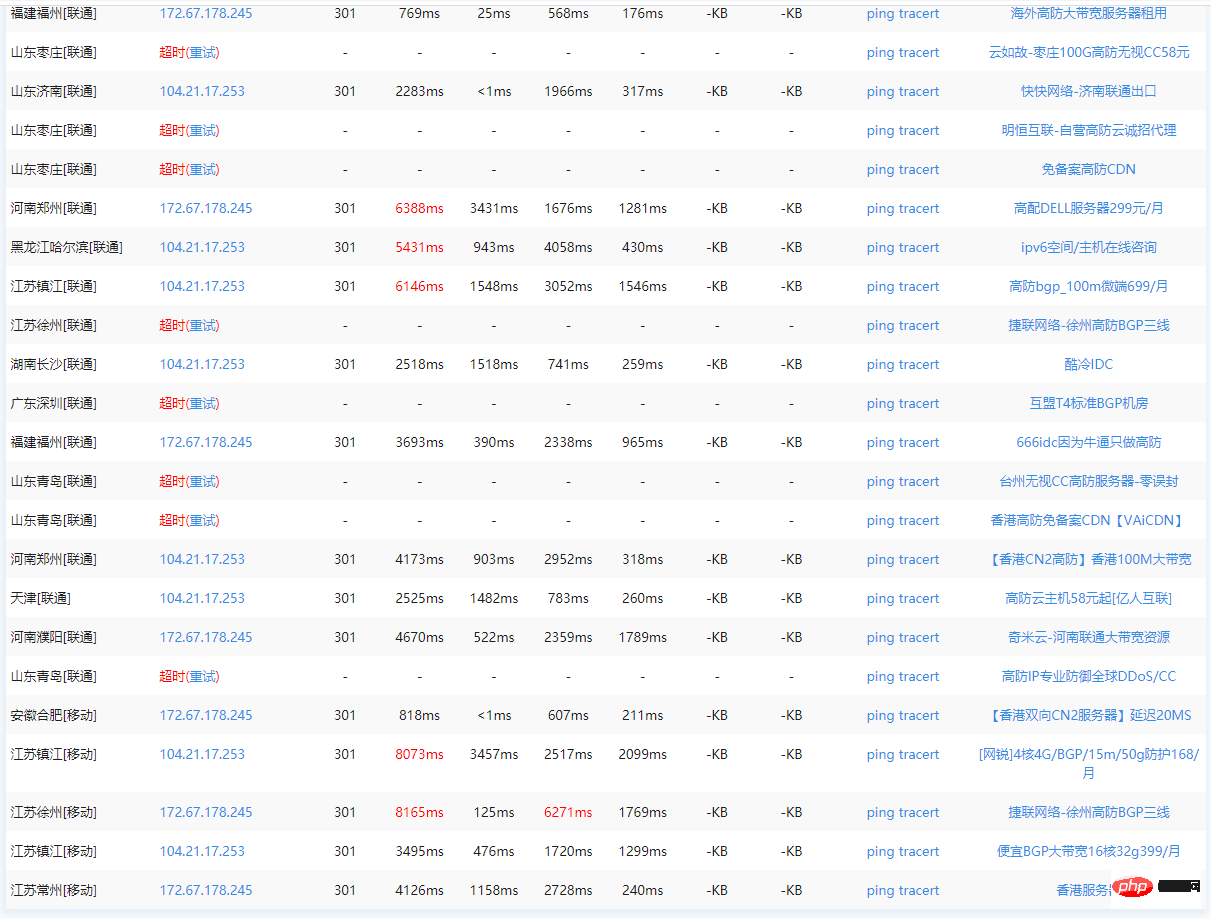

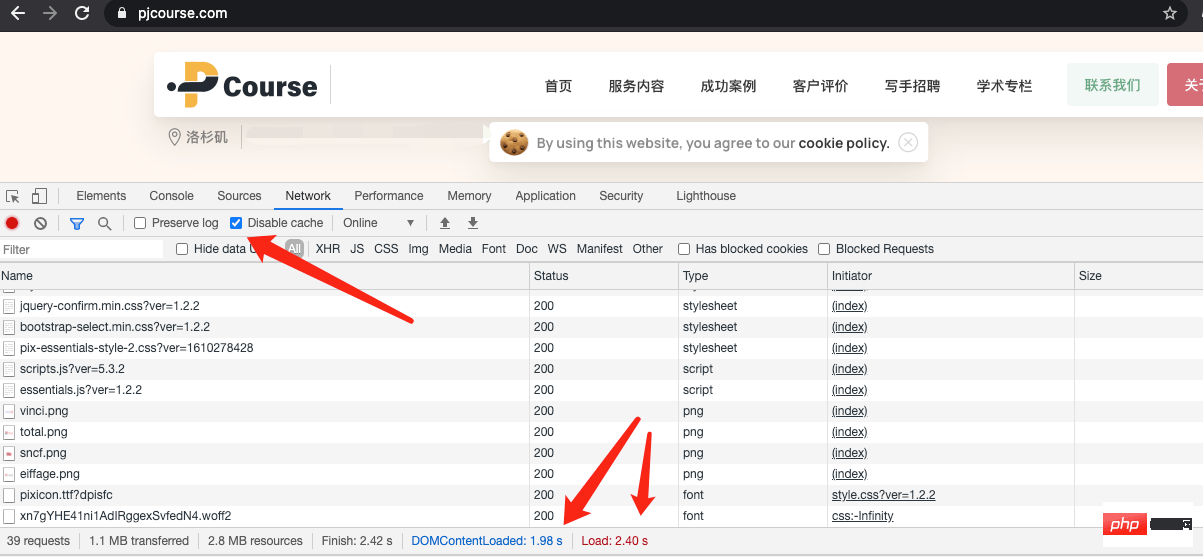

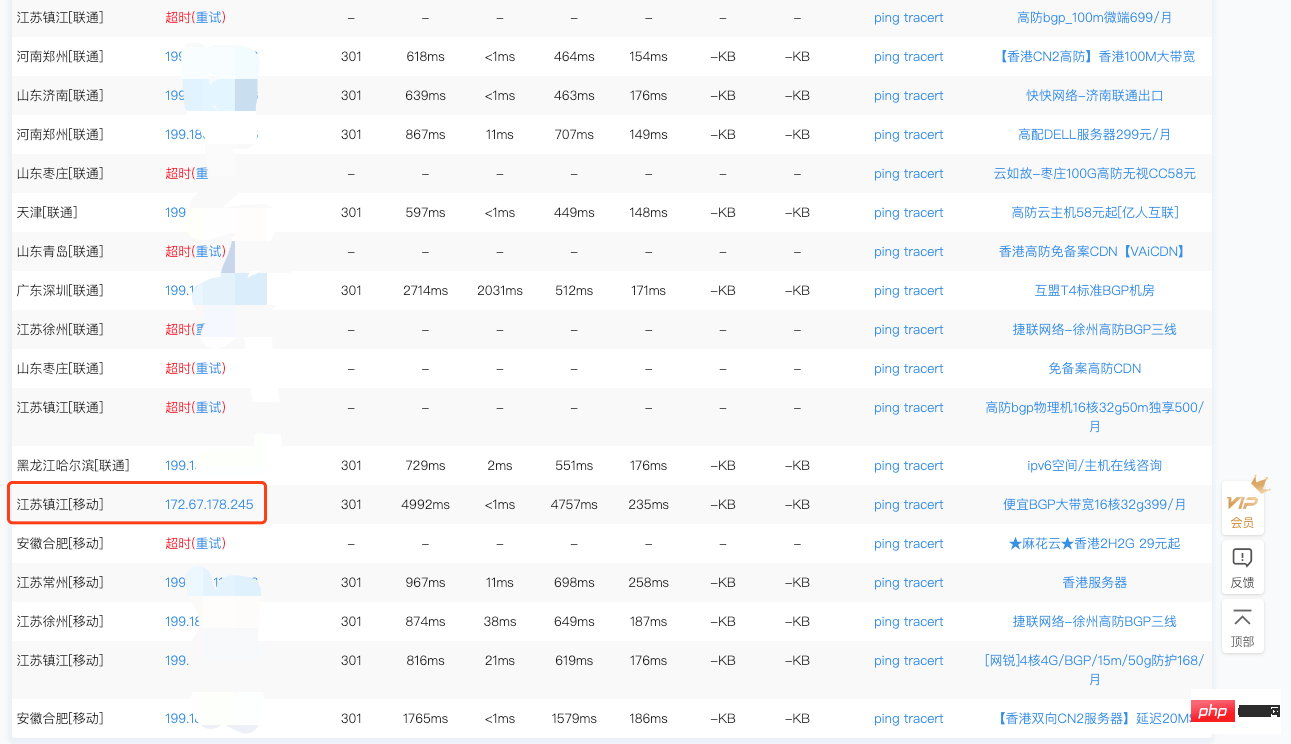

3. Testez la vitesse du réseau du nouveau site Web

À l'exception de l'adresse marquée en rouge, la résolution DNS n'a pas encore pris effet, et la vitesse des autres IP qui ont pris effet est évidemment ouverte dans les 2 secondes.

##

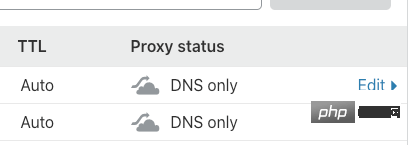

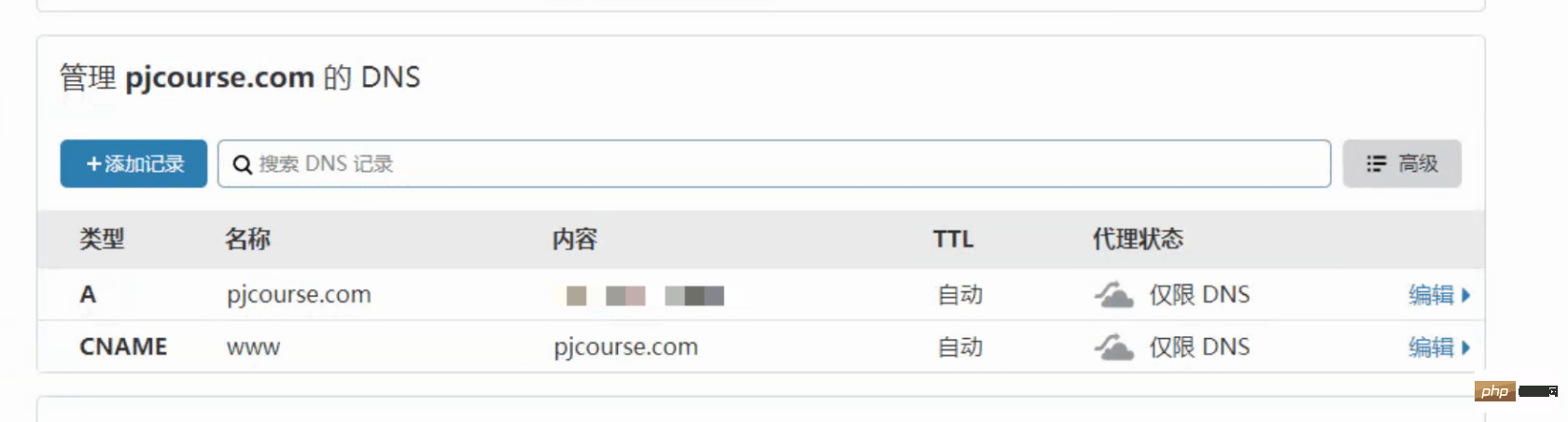

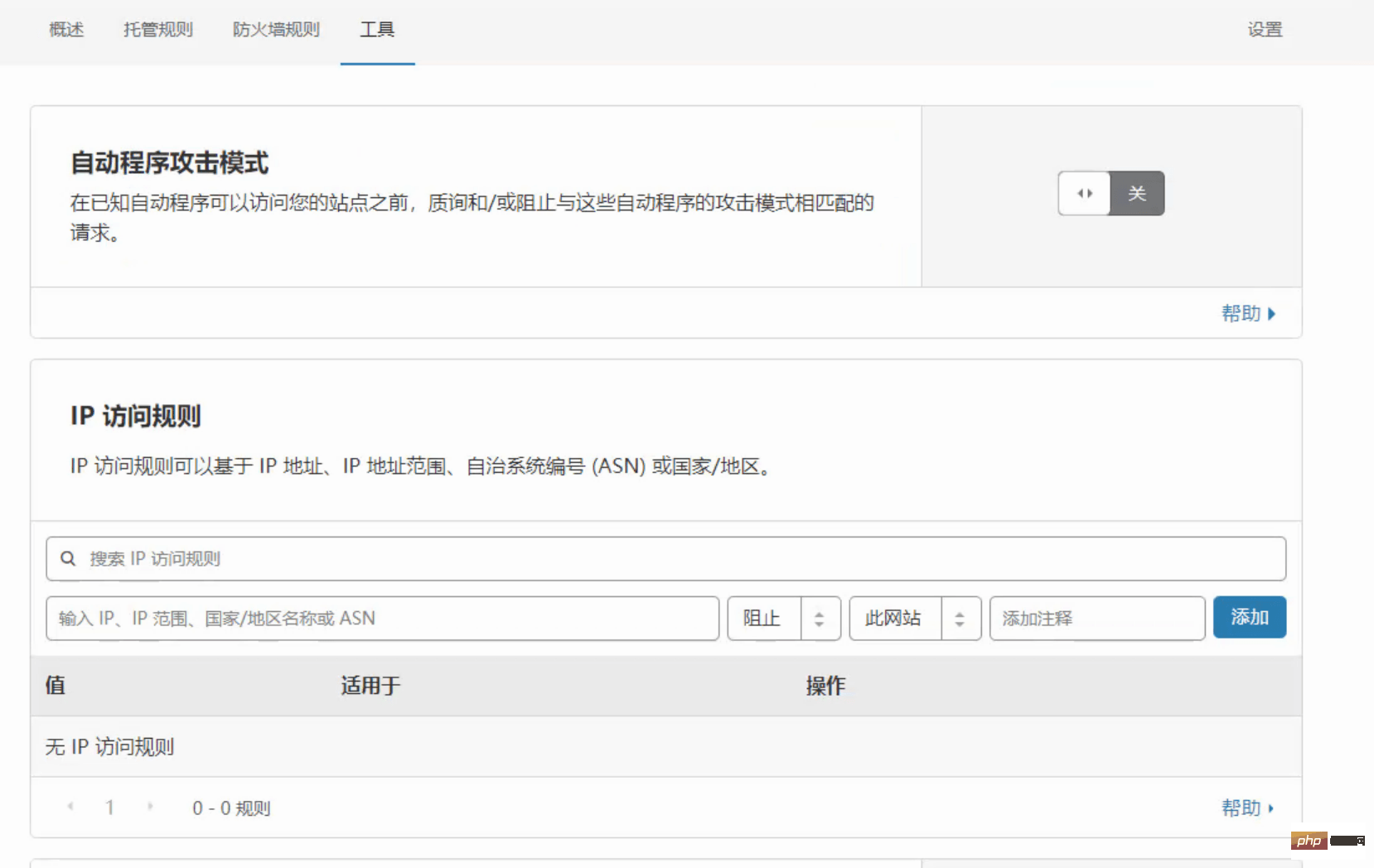

4. Attaque anti-DDOS et cloudflare, commutation rapide entre attaque et défense

Me voici. Il est recommandé d'utiliser cloudflare pour configurer votre site Web. Par défaut, CDN n'est pas activé. Autrement dit, le nom de domaine pointe directement vers l’adresse IP. Cependant, si vous rencontrez des attaques DDoS et autres, il est recommandé d'activer immédiatement le proxy cloudflare et de pointer l'adresse IP vers votre espace de clonage de sauvegarde. Étant donné que l'adresse IP est masquée et qu'une grande quantité de données d'attaque des attaquants sera filtrée par Cloudflare, votre site Web peut être restauré en quelques minutes seulement, à condition que la réponse soit opportune.

De plus, vous pouvez localiser l'adresse IP de votre source d'attaque via le journal d'accès access.log. Et filtrez directement les adresses IP suspectes dans le pare-feu de cloudflare. Par exemple, utilisez des codes de blocage d’accès ou de vérification pour localiser les attaquants. Et l’option cf peut également bloquer des pays entiers.

Activez également le mode sous-attaque. Bloque efficacement les attaques de petite et moyenne taille.

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

PHP vs Flutter : le meilleur choix pour le développement mobile

May 06, 2024 pm 10:45 PM

PHP vs Flutter : le meilleur choix pour le développement mobile

May 06, 2024 pm 10:45 PM

PHP et Flutter sont des technologies populaires pour le développement mobile. Flutter excelle dans les capacités multiplateformes, les performances et l'interface utilisateur, et convient aux applications qui nécessitent des performances élevées, une interface utilisateur multiplateforme et personnalisée. PHP convient aux applications côté serveur avec des performances inférieures et non multiplateformes.

Comment changer la largeur d'une page dans WordPress

Apr 16, 2024 am 01:03 AM

Comment changer la largeur d'une page dans WordPress

Apr 16, 2024 am 01:03 AM

Vous pouvez facilement modifier la largeur de votre page WordPress en modifiant votre fichier style.css : modifiez votre fichier style.css et ajoutez .site-content { max-width : [votre largeur préférée] } ; Modifiez [votre largeur préférée] pour définir la largeur de la page. Enregistrez les modifications et videz le cache (facultatif).

Dans quel dossier se trouvent les articles wordpress ?

Apr 16, 2024 am 10:29 AM

Dans quel dossier se trouvent les articles wordpress ?

Apr 16, 2024 am 10:29 AM

Les publications WordPress sont stockées dans le dossier /wp-content/uploads. Ce dossier utilise des sous-dossiers pour classer différents types de téléchargements, notamment les articles organisés par année, mois et ID d'article. Les fichiers d'articles sont stockés au format texte brut (.txt) et le nom de fichier inclut généralement son identifiant et son titre.

Comment créer une page produit dans WordPress

Apr 16, 2024 am 12:39 AM

Comment créer une page produit dans WordPress

Apr 16, 2024 am 12:39 AM

Créez une page produit dans WordPress : 1. Créez le produit (nom, description, images) ; 2. Personnalisez le modèle de page (ajoutez un titre, une description, des images, des boutons) ; 3. Saisissez les informations sur le produit (stock, taille, poids) ; 4 . Créer des variantes (différentes couleurs, tailles) ; 5. Définir la visibilité (publique ou cachée) ; 6. Activer/désactiver les commentaires ; 7. Prévisualiser et publier la page ;

Où se trouve le fichier de modèle WordPress ?

Apr 16, 2024 am 11:00 AM

Où se trouve le fichier de modèle WordPress ?

Apr 16, 2024 am 11:00 AM

Les fichiers de modèles WordPress se trouvent dans le répertoire /wp-content/themes/[theme name]/. Ils sont utilisés pour déterminer l'apparence et les fonctionnalités du site Web, notamment l'en-tête (header.php), le pied de page (footer.php), le modèle principal (index.php), l'article unique (single.php), la page (page.php). , Archive (archive.php), catégorie (category.php), balise (tag.php), recherche (search.php) et page d'erreur 404 (404.php). En éditant et en modifiant ces fichiers, vous pouvez personnaliser l'apparence de votre site WordPress

Comment rechercher des auteurs dans WordPress

Apr 16, 2024 am 01:18 AM

Comment rechercher des auteurs dans WordPress

Apr 16, 2024 am 01:18 AM

Rechercher des auteurs dans WordPress : 1. Une fois connecté à votre panneau d'administration, accédez à Articles ou Pages, saisissez le nom de l'auteur à l'aide de la barre de recherche et sélectionnez Auteur dans Filtres. 2. Autres conseils : utilisez des caractères génériques pour élargir votre recherche, utilisez des opérateurs pour combiner des critères ou saisissez des identifiants d'auteur pour rechercher des articles.

Quelle version de wordpress est stable ?

Apr 16, 2024 am 10:54 AM

Quelle version de wordpress est stable ?

Apr 16, 2024 am 10:54 AM

La version WordPress la plus stable est la dernière version car elle contient les derniers correctifs de sécurité, des améliorations de performances et introduit de nouvelles fonctionnalités et améliorations. Pour mettre à jour vers la dernière version, connectez-vous à votre tableau de bord WordPress, accédez à la page Mises à jour et cliquez sur Mettre à jour maintenant.

Quel langage est utilisé pour développer WordPress ?

Apr 16, 2024 am 12:03 AM

Quel langage est utilisé pour développer WordPress ?

Apr 16, 2024 am 12:03 AM

WordPress est développé en utilisant le langage PHP comme langage de programmation principal pour gérer les interactions avec les bases de données, le traitement des formulaires, la génération de contenu dynamique et les demandes des utilisateurs. PHP a été choisi pour des raisons telles que la compatibilité multiplateforme, la facilité d'apprentissage, la communauté active et la richesse de la bibliothèque et des frameworks. Outre PHP, WordPress utilise également des langages comme HTML, CSS, JavaScript, SQL, etc. pour améliorer ses fonctionnalités.