développement back-end

développement back-end

Problème PHP

Problème PHP

Deliverer, le sauveur du code PHP que vous attendiez depuis si longtemps, est là !

Deliverer, le sauveur du code PHP que vous attendiez depuis si longtemps, est là !

Deliverer, le sauveur du code PHP que vous attendiez depuis si longtemps, est là !

Lorsqu'un morceau de code ne peut pas voir la chaîne d'appel complète, avez-vous besoin d'un outil pour vous aider à interroger clairement l'intégralité de la chaîne d'appel ? Cette fois, l'éditeur vous fera découvrir Deliverer en php, vous n'aurez donc plus à vous soucier du dépannage du code.

Il y a quelques jours, un ami du groupe a repris un morceau de code ancestral Après un long dépannage, il n'a pas été résolu. bucket et l'a finalement aidé à le résoudre. Le processus complet peut être trouvé sur https://mengkang.net/1470.html Cependant, le positionnement du code final est basé sur mon expérience personnelle. Le lien réel appelé est différent de celui que j'ai. attendu, et tout est basé sur des conjectures. Je n'ai pas vu la chaîne d'appels complète, j'ai donc pensé qu'il me fallait un outil pour m'aider à interroger explicitement l'intégralité de la chaîne d'appels.

J'ai donc construit cet outil, principalement pour des projets peu familiers et des scénarios en ligne difficiles à reproduire dans les environnements quotidiens.

livrer le code ancestral du sauveteur d'évasion https://github.com/zhoumengka...

Si votre projet n'est pas si mauvais et que l'environnement quotidien est ok, alors il est préférable de se familiariser avec un projet La méthode est toujours xdebug. Cet outil est principalement utilisé pour résoudre les problèmes en ligne.

Des outils similaires incluent le principe d'implémentation de phptrace de 360 qui est légèrement différent

Points de fonction

Vous pouvez utiliser le nom de la fonction, le nom de la classe, la méthode nom, itinéraire pour filtrer la sortie

Vous pouvez quitter après avoir interrogé le contenu filtré spécifié n fois

Vous pouvez lire et regarder de plus près regardez l'ensemble du processus en fonction de l'identifiant de la demande La chaîne d'appel complète

Le contenu filtré sera mis en évidence

Si la pile d'appels est profonde , vous pouvez spécifier -l pour masquer l'affichage des appels profonds

Principe

En fait, c'est relativement simple. en deux étapes La première étape consiste à collecter les journaux et la deuxième étape consiste à analyser les journaux.

La première étape

Dans l'étape PHP_MINIT, utilisez zend_set_user_opcode_handler pour configurer le traitement et l'analyse de trois types d'opcodes : ZEND_DO_UCALL, ZEND_DO_FCALL_BY_NAME et ZEND_DO_FCALL.

Notez qu'il couvrira les appels à certaines fonctions et méthodes intégrées, et que nous pouvons filtrer par type.

Créez ensuite un nouveau fichier journal à l'étape PHP_RINIT et écrivez les informations demandées

pid-ts sapi http_method http_url

Pendant le processus de demande, imprimez les informations de la pile d'appels dans le gestionnaire personnalisé

Fermez enfin le journal dans PHP_RSHUTDOWN Écriture des fichiers

La deuxième étape

Utiliser bin/deliverer pour analyser et organiser les logs collectés Il s'agit d'un script php, donc je ne le ferai pas. entrer dans les détails.

Installer et utiliser

Compiler

$ phpize $ ./configure --with-php-config=/usr/local/php/bin/php-config $ make && sudo make install

Configurer php.ini

Ajouter

[deliverer] extension=deliverer.so

Redémarrer php-fpm

sudo service php-fpm restart

Utiliser l'outil d'analyse

pour déplacer ./bin/deliverer vers où vous pensez que c'est le répertoire approprié, si dans le répertoire courant

$ chmod +x deliverer

utilisez un morceau de mon propre code ancestral (mon blog) d'il y a longtemps pour exécuter

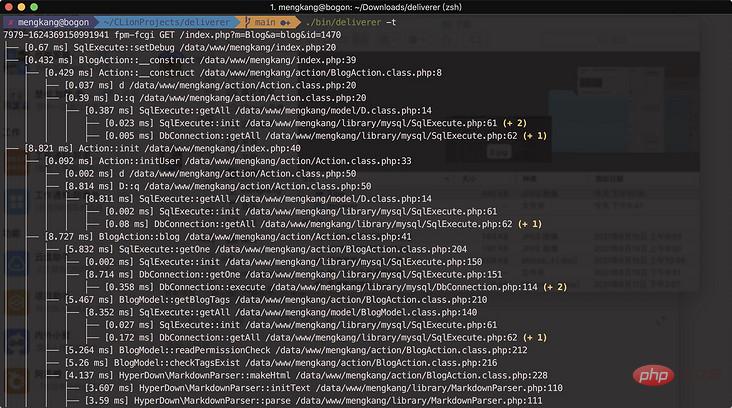

$ ./bin/deliverer -t

, ce sera toujours surveiller l'exécution de tous les processus php

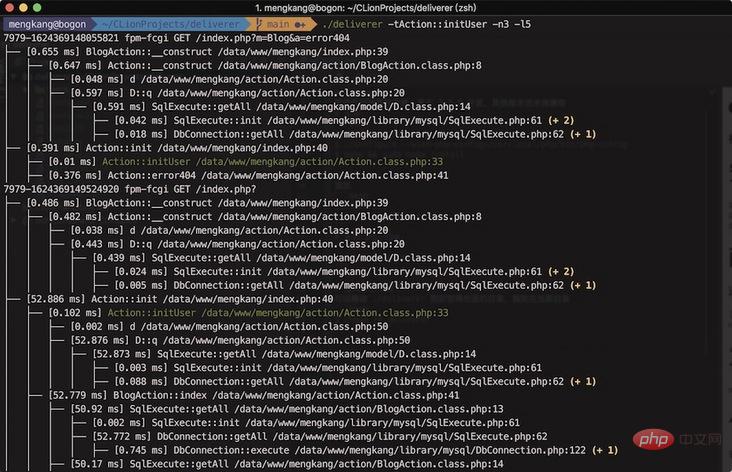

$ ./bin/deliverer -tAction::initUser -n3 -l5

| 参数 | 值 | 解释 |

|---|---|---|

| -t | Action::initUser | 过滤包含该调用的请求 |

| -n | 3 | 统计三次然后退出 |

| -l | 5 | 函数(方法)调用深度显示,最多显示 5 层,超出部分在末尾标出 |

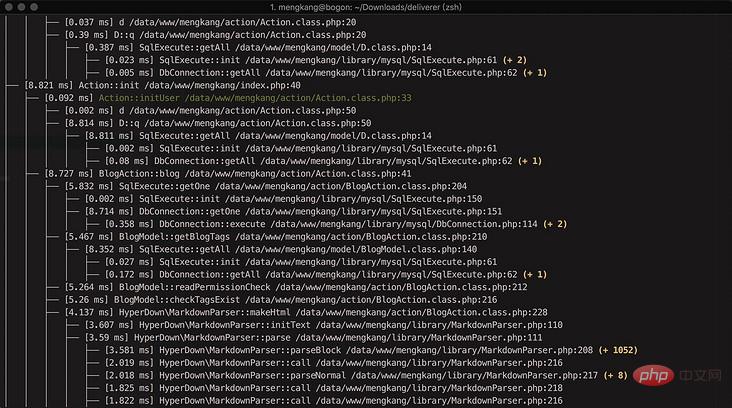

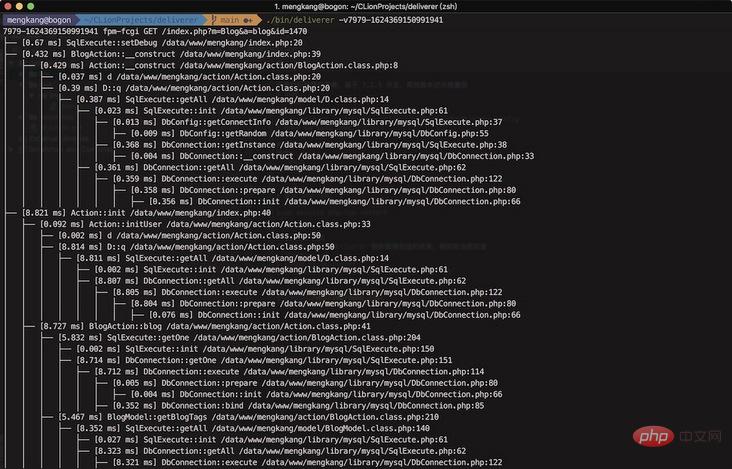

$ ./bin/deliverer -v7979-1624369150991941

Utilisez -v requestId pour voir la pile d'appels complète en détail

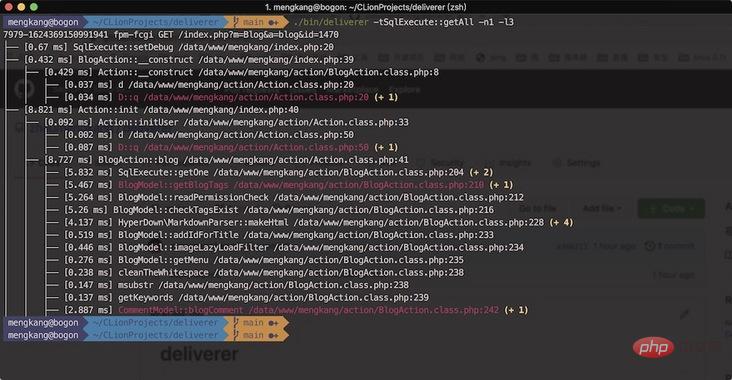

$ ./bin/deliverer -tSqlExecute::getAll -n1 -l3

Lors de l'interrogation d'une méthode, la pile d'appels de fonction est trop profonde et ne se trouve pas dans la plage de requête hiérarchique, alors son appel externe sera affiché en rouge

Apprentissage recommandé : Tutoriel vidéo php

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Configuration du projet CakePHP

Sep 10, 2024 pm 05:25 PM

Configuration du projet CakePHP

Sep 10, 2024 pm 05:25 PM

Dans ce chapitre, nous comprendrons les variables d'environnement, la configuration générale, la configuration de la base de données et la configuration de la messagerie dans CakePHP.

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

Guide d'installation et de mise à niveau de PHP 8.4 pour Ubuntu et Debian

Dec 24, 2024 pm 04:42 PM

PHP 8.4 apporte plusieurs nouvelles fonctionnalités, améliorations de sécurité et de performances avec une bonne quantité de dépréciations et de suppressions de fonctionnalités. Ce guide explique comment installer PHP 8.4 ou mettre à niveau vers PHP 8.4 sur Ubuntu, Debian ou leurs dérivés. Bien qu'il soit possible de compiler PHP à partir des sources, son installation à partir d'un référentiel APT comme expliqué ci-dessous est souvent plus rapide et plus sécurisée car ces référentiels fourniront les dernières corrections de bogues et mises à jour de sécurité à l'avenir.

Date et heure de CakePHP

Sep 10, 2024 pm 05:27 PM

Date et heure de CakePHP

Sep 10, 2024 pm 05:27 PM

Pour travailler avec la date et l'heure dans cakephp4, nous allons utiliser la classe FrozenTime disponible.

CakePHP travaillant avec la base de données

Sep 10, 2024 pm 05:25 PM

CakePHP travaillant avec la base de données

Sep 10, 2024 pm 05:25 PM

Travailler avec la base de données dans CakePHP est très simple. Nous comprendrons les opérations CRUD (Créer, Lire, Mettre à jour, Supprimer) dans ce chapitre.

Téléchargement de fichiers CakePHP

Sep 10, 2024 pm 05:27 PM

Téléchargement de fichiers CakePHP

Sep 10, 2024 pm 05:27 PM

Pour travailler sur le téléchargement de fichiers, nous allons utiliser l'assistant de formulaire. Voici un exemple de téléchargement de fichiers.

Discuter de CakePHP

Sep 10, 2024 pm 05:28 PM

Discuter de CakePHP

Sep 10, 2024 pm 05:28 PM

CakePHP est un framework open source pour PHP. Il vise à faciliter grandement le développement, le déploiement et la maintenance d'applications. CakePHP est basé sur une architecture de type MVC à la fois puissante et facile à appréhender. Modèles, vues et contrôleurs gu

Routage CakePHP

Sep 10, 2024 pm 05:25 PM

Routage CakePHP

Sep 10, 2024 pm 05:25 PM

Dans ce chapitre, nous allons apprendre les sujets suivants liés au routage ?

CakePHP créant des validateurs

Sep 10, 2024 pm 05:26 PM

CakePHP créant des validateurs

Sep 10, 2024 pm 05:26 PM

Le validateur peut être créé en ajoutant les deux lignes suivantes dans le contrôleur.