Problème commun

Problème commun

Quels dommages peuvent être directement causés par les attaques par traversée de répertoires ?

Quels dommages peuvent être directement causés par les attaques par traversée de répertoires ?

Quels dommages peuvent être directement causés par les attaques par traversée de répertoires ?

Risques liés aux attaques par traversée de répertoire : les vulnérabilités de traversée de chemin permettent à des attaquants malveillants de briser les contrôles de sécurité des applications Web et d'accéder directement aux données sensibles souhaitées par l'attaquant, notamment les fichiers de configuration, les journaux, le code source, etc., et définir l'emplacement du site Web. Le serveur ne fonctionne pas correctement et le site Web est paralysé.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

En termes d'avantages, c'est plus compliqué. Il existe certains attaquants DDoS à petite échelle qui ne sont que par vanité et n'ont fondamentalement aucun avantage. Cependant, les attaques DDoS organisées et ciblées ont une chaîne d'intérêts complexe, et. il y a généralement des escrocs. Pour la victime, le préjudice réside dans le site Internet. Le serveur sur lequel le site Internet est installé ne peut pas fonctionner correctement et le site Internet est paralysé. Les dégâts sont grands.

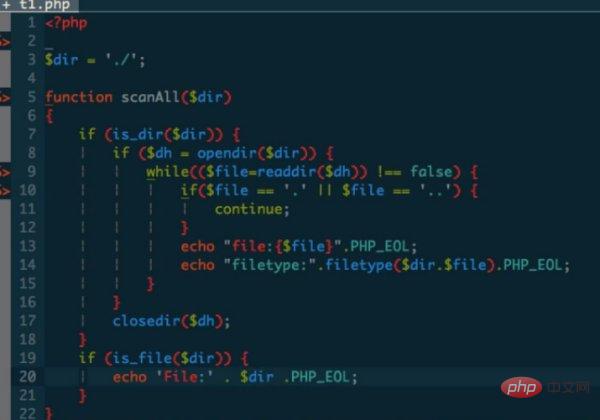

La vulnérabilité de traversée de chemin permet à des attaquants malveillants de briser le contrôle de sécurité des applications Web et d'accéder directement aux données sensibles souhaitées par l'attaquant, y compris les fichiers de configuration, les journaux, le code source, etc., combinées à l'utilisation complète d'autres vulnérabilités, l'attaquant peut facilement obtenir des autorisations plus élevées, et ces vulnérabilités sont également très faciles à découvrir. Tant que les blocs fonctionnels de lecture et d'écriture de l'application Web sont directement détectés manuellement et jugés par le contenu de la page renvoyé, c'est très intuitif. et peut être exploité c'est aussi relativement simple.

Informations étendues

Attaque de traversée de répertoire

1. Description

L'attaquant réussit. Les attaques de commodité d'annuaire peuvent obtenir des fichiers système, des fichiers de configuration du serveur, etc. De manière générale, ils exploitent les API des serveurs et les autorisations standards des fichiers pour mener des attaques. À proprement parler, les attaques par traversée de répertoires ne sont pas une vulnérabilité Web, mais une « vulnérabilité » de conception des concepteurs de sites Web.

Si les concepteurs Web conçoivent du contenu Web sans contrôles d'accès appropriés permettant la traversée http, les attaquants peuvent accéder à des répertoires restreints et exécuter des commandes en dehors du répertoire racine Web.

2. Méthode d'attaque

L'attaquant parcourt les répertoires de haut niveau en accédant au répertoire racine et en envoyant une série de caractères "../", et peut exécuter des commandes système et même planter le système.

3. Découvrez les vulnérabilités

1. Vous pouvez utiliser un scanner de vulnérabilités Web pour analyser les applications Web. Il peut non seulement trouver des vulnérabilités, mais également fournir des solutions. s'il existe des vulnérabilités SQL et d'autres vulnérabilités.

2. Vous pouvez également consulter le blog. Si vous constatez qu'un utilisateur non autorisé a accédé au répertoire multi-niveaux, cela signifie qu'il existe une vulnérabilité de commodité dans le répertoire.

4. Comment prévenir

Pour éviter les vulnérabilités liées aux attaques par traversée de répertoires, le moyen le plus efficace consiste à contrôler les autorisations et à gérer avec soin les paramètres transmis à l'API du système de fichiers. Je pense que la meilleure méthode de prévention consiste à utiliser une combinaison des deux suivantes :

1. Purifier les données : coder en dur ou encoder uniformément les paramètres de nom de fichier transmis par l'utilisateur, mettre en liste blanche les types de fichiers et contrôler le les fichiers contenant des paramètres avec des caractères malveillants ou des caractères vides seront rejetés.

2. L'application Web peut utiliser un environnement chrooté pour inclure le répertoire Web consulté, ou utiliser un chemin absolu + des paramètres pour accéder au répertoire de fichiers, afin qu'il se trouve dans le répertoire consulté même s'il dépasse l'autorité. Le répertoire www est une application chroot.

Pour plus de connaissances liées à l'informatique, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)