Parlons en profondeur des listes doubles chaînées dans Redis

Cet article vous fera comprendre la liste doublement chaînée dans la structure de données Redis et présentera brièvement l'utilisation des listes doublement chaînées. J'espère qu'il sera utile à tout le monde !

Dans la list du type de données Redis, les commandes couramment utilisées pour ajouter et supprimer des données sont lpush, rpush, lpop, rpop, où l signifie à gauche, r signifie à droite, et peut être à gauche ou à droite Les opérations d'ajout et de suppression des deux côtés indiquent qu'il s'agit d'une structure de données bidirectionnelle, et la structure de données de liste est une liste doublement chaînée, similaire à LinekdList en Java. [Recommandations associées : Tutoriel vidéo Redis]

La liste chaînée offre des capacités efficaces de réarrangement des nœuds et un accès séquentiel aux nœuds. Les données de la liste chaînée peuvent être modifiées en modifiant les pointeurs pré et suivant des nœuds.

Le langage C n'a pas de structure de données de liste chaînée intégrée, donc Redis crée sa propre structure de liste chaînée.

La structure des données de la liste chaînée, de la liste chaînée et des nœuds de liste chaînée

La liste chaînée est composée de la liste chaînée et des nœuds de liste chaînée. Chaque nœud de liste chaînée est représenté par un adlist.h/listNode. structure :

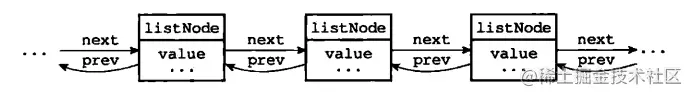

typedef struct listNode {

//前置节点

struct listNode *prev;

//后置节点

struct listNode *next;

// 节点值

void *value;

} listNode;Plusieurs listNodes peuvent être transmis via prev et next. Les pointeurs forment une double liste chaînée, comme indiqué dans le titre :

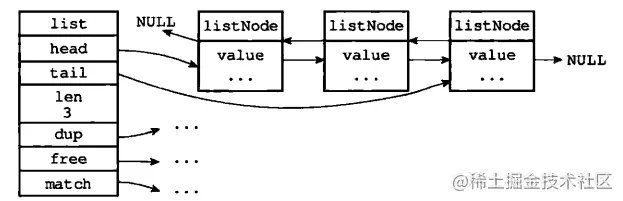

Plusieurs listNodes peuvent former une liste chaînée, mais pour la commodité de la gestion, utilisez adlist .h/list pour gérer la liste chaînée. La structure de la liste est la suivante :

typedef struct list {

// 列表头结点

listNode *head;

// 列表尾结构

listNode *tail;

// 节点值复制函数

void *(*dup)(void *ptr);

// 节点值释放函数

void (*free)(void *ptr);

// 节点值对比函数

int (*match)(void *ptr, void *key);

// 列表节点数量

unsigned long len;

} list;list structure fournit une liste chaînée. La tête du pointeur, la queue du pointeur et la longueur de calcul du numéro de nœud sont incluses. La figure suivante montre une liste chaînée composée d'une structure de liste et de trois nœuds listNode :

Les caractéristiques de l'implémentation de la liste chaînée Redis sont résumées comme suit :

- Bidirectionnel : les nœuds de liste chaînée ont des pointeurs prev et next, et chaque pointeur peut être obtenu via le pointeur. Une donnée

- Calculez rapidement la longueur de la liste chaînée : calculez la longueur de la liste via l'attribut len dans la structure de la liste, et la complexité temporelle est O(1)

- Polymorphisme : les nœuds de liste chaînée utilisent des pointeurs void* pour enregistrer les nœuds, de sorte que la liste chaînée prend en charge l'enregistrement de divers types de valeurs

Utilisation de listes chaînées doubles

Clés de liste, publication et abonnement, requêtes et moniteurs lents, etc. .

Résumé

- Cet article présente la structure de données de la liste chaînée. La liste chaînée est composée de listes chaînées et de nœuds de liste chaînée

- Les nœuds de liste chaînée ont un pointeur avant et arrière, donc la liste chaînée Redis est un deux. -way linked list

- La liste chaînée peut être stockée nœud principal, nœud de queue, mieux gérer vos propres nœuds, l'attribut len calcule rapidement la longueur de la liste chaînée

- La liste chaînée utilise void* et différentes fonctions de configuration de type, donc la liste chaînée peut avoir différents types de valeurs

Plus de programmation Pour des connaissances connexes, veuillez visiter : Introduction à la programmation ! !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Comment construire le mode Cluster Redis

Apr 10, 2025 pm 10:15 PM

Le mode Redis Cluster déploie les instances Redis sur plusieurs serveurs grâce à la rupture, à l'amélioration de l'évolutivité et de la disponibilité. Les étapes de construction sont les suivantes: Créez des instances de redis étranges avec différents ports; Créer 3 instances Sentinel, Moniteur Redis Instances et basculement; Configurer les fichiers de configuration Sentinel, ajouter des informations d'instance Redis de surveillance et des paramètres de basculement; Configurer les fichiers de configuration d'instance Redis, activer le mode de cluster et spécifier le chemin du fichier d'informations de cluster; Créer un fichier nœuds.conf, contenant des informations de chaque instance redis; Démarrez le cluster, exécutez la commande CREATE pour créer un cluster et spécifiez le nombre de répliques; Connectez-vous au cluster pour exécuter la commande d'informations de cluster pour vérifier l'état du cluster; faire

Comment implémenter le redis sous-jacent

Apr 10, 2025 pm 07:21 PM

Comment implémenter le redis sous-jacent

Apr 10, 2025 pm 07:21 PM

Redis utilise des tables de hachage pour stocker les données et prend en charge les structures de données telles que les chaînes, les listes, les tables de hachage, les collections et les collections ordonnées. Redis persiste les données via des instantanés (RDB) et ajoutez les mécanismes d'écriture uniquement (AOF). Redis utilise la réplication maître-esclave pour améliorer la disponibilité des données. Redis utilise une boucle d'événement unique pour gérer les connexions et les commandes pour assurer l'atomicité et la cohérence des données. Redis définit le temps d'expiration de la clé et utilise le mécanisme de suppression paresseux pour supprimer la clé d'expiration.

Comment afficher toutes les clés dans Redis

Apr 10, 2025 pm 07:15 PM

Comment afficher toutes les clés dans Redis

Apr 10, 2025 pm 07:15 PM

Pour afficher toutes les touches dans Redis, il existe trois façons: utilisez la commande Keys pour retourner toutes les clés qui correspondent au modèle spécifié; Utilisez la commande SCAN pour itérer les touches et renvoyez un ensemble de clés; Utilisez la commande info pour obtenir le nombre total de clés.

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

Comment utiliser la commande redis

Apr 10, 2025 pm 08:45 PM

L'utilisation de la directive Redis nécessite les étapes suivantes: Ouvrez le client Redis. Entrez la commande (Verbe Key Value). Fournit les paramètres requis (varie de l'instruction à l'instruction). Appuyez sur Entrée pour exécuter la commande. Redis renvoie une réponse indiquant le résultat de l'opération (généralement OK ou -err).

Que faire si redis-server ne peut être trouvé

Apr 10, 2025 pm 06:54 PM

Que faire si redis-server ne peut être trouvé

Apr 10, 2025 pm 06:54 PM

Étapes pour résoudre le problème que Redis-Server ne peut pas trouver: Vérifiez l'installation pour vous assurer que Redis est installé correctement; Définissez les variables d'environnement redis_host et redis_port; Démarrer le serveur Redis Redis-Server; Vérifiez si le serveur exécute Redis-Cli Ping.

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

Comment lire le code source de Redis

Apr 10, 2025 pm 08:27 PM

La meilleure façon de comprendre le code source redis est d'aller étape par étape: familiarisez-vous avec les bases de Redis. Sélectionnez un module ou une fonction spécifique comme point de départ. Commencez par le point d'entrée du module ou de la fonction et affichez le code ligne par ligne. Affichez le code via la chaîne d'appel de fonction. Familiez les structures de données sous-jacentes utilisées par Redis. Identifiez l'algorithme utilisé par Redis.

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

Comment utiliser Redis Lock

Apr 10, 2025 pm 08:39 PM

L'utilisation des opérations Redis pour verrouiller nécessite l'obtention du verrouillage via la commande setnx, puis en utilisant la commande Expire pour définir le temps d'expiration. Les étapes spécifiques sont les suivantes: (1) Utilisez la commande setnx pour essayer de définir une paire de valeurs de clé; (2) Utilisez la commande Expire pour définir le temps d'expiration du verrou; (3) Utilisez la commande del pour supprimer le verrouillage lorsque le verrouillage n'est plus nécessaire.

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Comment lire la file d'attente redis

Apr 10, 2025 pm 10:12 PM

Pour lire une file d'attente à partir de Redis, vous devez obtenir le nom de la file d'attente, lire les éléments à l'aide de la commande LPOP et traiter la file d'attente vide. Les étapes spécifiques sont les suivantes: Obtenez le nom de la file d'attente: Nommez-le avec le préfixe de "Fitre:" tel que "Fitre: My-Quyue". Utilisez la commande LPOP: éjectez l'élément de la tête de la file d'attente et renvoyez sa valeur, telle que la file d'attente LPOP: My-Queue. Traitement des files d'attente vides: si la file d'attente est vide, LPOP renvoie NIL et vous pouvez vérifier si la file d'attente existe avant de lire l'élément.