Les sujets

Les sujets

Access

Access

Ce qui n'est pas inclus dans les règles d'intégrité référentielle dans l'accès

Ce qui n'est pas inclus dans les règles d'intégrité référentielle dans l'accès

Ce qui n'est pas inclus dans les règles d'intégrité référentielle dans l'accès

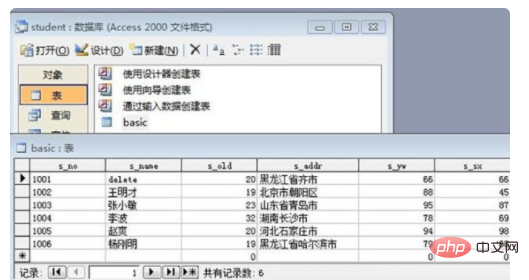

Les règles d'intégrité référentielle en accès n'incluent pas les "règles de requête". Les règles d'intégrité référentielle en accès incluent les "règles de mise à jour", les "règles de suppression" et les "règles d'insertion".

L'environnement d'exploitation de cet article : système Windows 7, version access2010, ordinateur Dell G3.

Qu'est-ce qui n'est pas inclus dans les règles d'intégrité référentielle en accès ?

Les règles d'intégrité référentielle en accès n'incluent pas les "règles de requête".

Les règles d'intégrité référentielle incluent : les règles de mise à jour, les règles de suppression et les règles d'insertion.

1. Règles de mise à jour :

Les mises à jour en cascade ne peuvent être activées que pour les champs de clé primaire définis sur les types de données "Texte" ou "Nombre". Vous ne pouvez pas utiliser de mises à jour en cascade sur les champs définis sur le type de données « AutoNumber ».

2. Règles de suppression :

La suppression de données d'une liste de recherche nécessite des étapes supplémentaires, et ces étapes dépendent du fait que la requête de la liste de recherche obtient ses données à partir d'une table ou d'une autre requête.

3. Règles d'insertion :

Si la table principale n'a pas de valeur de mot-clé, l'insertion dans la sous-table est interdite.

Recommandé : "tutoriel d'accès"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1664

1664

14

14

1423

1423

52

52

1317

1317

25

25

1268

1268

29

29

1246

1246

24

24

Comment utiliser SQL IF

Apr 09, 2025 pm 06:12 PM

Comment utiliser SQL IF

Apr 09, 2025 pm 06:12 PM

Les instructions SQL IF sont utilisées pour exécuter conditionnellement les instructions SQL, avec la syntaxe comme: if (condition) alors {instruction} else {instruction} end if;. La condition peut être n'importe quelle expression SQL valide, et si la condition est vraie, exécutez la clause alors; Si la condition est fausse, exécutez la clause ELSE. Si les déclarations peuvent être imbriquées, permettant des contrôles conditionnels plus complexes.

Comment configurer Zend pour Apache

Apr 13, 2025 pm 12:57 PM

Comment configurer Zend pour Apache

Apr 13, 2025 pm 12:57 PM

Comment configurer Zend dans Apache? Les étapes pour configurer Zend Framework dans un serveur Web Apache sont les suivantes: installer Zend Framework et l'extraire dans le répertoire du serveur Web. Créez un fichier .htaccess. Créez le répertoire d'application Zend et ajoutez le fichier index.php. Configurez l'application Zend (application.ini). Redémarrez le serveur Web Apache.

Comment résoudre 'l'erreur de réseau' causée par Vue Axios à travers les domaines

Apr 07, 2025 pm 10:27 PM

Comment résoudre 'l'erreur de réseau' causée par Vue Axios à travers les domaines

Apr 07, 2025 pm 10:27 PM

Méthodes pour résoudre le problème du domaine transversal de Vue Axios incluent: Configurer l'en-tête CORS côté serveur à l'aide du proxy Axios à l'aide de JSONP à l'aide de WebSocket à l'aide du plug-in CORS

Quels sont les avantages du multithreading en C #?

Apr 03, 2025 pm 02:51 PM

Quels sont les avantages du multithreading en C #?

Apr 03, 2025 pm 02:51 PM

L'avantage du multithreading est qu'il peut améliorer les performances et l'utilisation des ressources, en particulier pour traiter de grandes quantités de données ou effectuer des opérations longues. Il permet d'effectuer plusieurs tâches simultanément, améliorant l'efficacité. Cependant, trop de threads peuvent conduire à une dégradation des performances, vous devez donc sélectionner soigneusement le nombre de threads en fonction du nombre de cœurs CPU et de caractéristiques de tâche. De plus, la programmation multi-thread implique des défis tels que les conditions de blocage et de race, qui doivent être résolues à l'aide de mécanismes de synchronisation, et nécessite une connaissance solide de la programmation simultanée, pesant les avantages et les inconvénients et les utilisant avec prudence.

Impossible de se connecter à MySQL en tant que racine

Apr 08, 2025 pm 04:54 PM

Impossible de se connecter à MySQL en tant que racine

Apr 08, 2025 pm 04:54 PM

Les principales raisons pour lesquelles vous ne pouvez pas vous connecter à MySQL en tant que racines sont des problèmes d'autorisation, des erreurs de fichier de configuration, des problèmes de mot de passe incohérents, des problèmes de fichiers de socket ou une interception de pare-feu. La solution comprend: vérifiez si le paramètre Bind-Address dans le fichier de configuration est configuré correctement. Vérifiez si les autorisations de l'utilisateur racine ont été modifiées ou supprimées et réinitialisées. Vérifiez que le mot de passe est précis, y compris les cas et les caractères spéciaux. Vérifiez les paramètres et les chemins d'autorisation du fichier de socket. Vérifiez que le pare-feu bloque les connexions au serveur MySQL.

Comment surveiller les performances de Nginx SSL sur Debian

Apr 12, 2025 pm 10:18 PM

Comment surveiller les performances de Nginx SSL sur Debian

Apr 12, 2025 pm 10:18 PM

Cet article décrit comment surveiller efficacement les performances SSL des serveurs Nginx sur les systèmes Debian. Nous utiliserons NginxExporter pour exporter des données d'état NGINX à Prometheus, puis l'afficher visuellement via Grafana. Étape 1: Configuration de Nginx Tout d'abord, nous devons activer le module Stub_Status dans le fichier de configuration NGINX pour obtenir les informations d'état de Nginx. Ajoutez l'extrait suivant dans votre fichier de configuration Nginx (généralement situé dans /etc/nginx/nginx.conf ou son fichier incluant): emplacement / nginx_status {Stub_status

Résumé des vulnérabilités de phpmyadmin

Apr 10, 2025 pm 10:24 PM

Résumé des vulnérabilités de phpmyadmin

Apr 10, 2025 pm 10:24 PM

La clé de la stratégie de défense de sécurité PHPMYADMIN est: 1. Utilisez la dernière version de PhpMyAdmin et mettez régulièrement à jour PHP et MySQL; 2. Contrôler strictement les droits d'accès, utiliser .htaccess ou le contrôle d'accès au serveur Web; 3. Activer le mot de passe fort et l'authentification à deux facteurs; 4. Sauvegarder régulièrement la base de données; 5. Vérifiez soigneusement les fichiers de configuration pour éviter d'exposer des informations sensibles; 6. Utiliser le pare-feu d'application Web (WAF); 7. Effectuer des audits de sécurité. Ces mesures peuvent réduire efficacement les risques de sécurité causés par le phpmyadmin en raison d'une configuration inappropriée, d'une version antérieure ou de risques de sécurité environnementale, et d'assurer la sécurité de la base de données.

Utilisation de dicr / yii2-google pour intégrer l'API Google dans yii2

Apr 18, 2025 am 11:54 AM

Utilisation de dicr / yii2-google pour intégrer l'API Google dans yii2

Apr 18, 2025 am 11:54 AM

VProCSERAZRABOTKIVEB-ENCLOSED, мне démar Leavally umballancefriabancefaumdoptomatification, čtookazalovnetakprosto, kakaožidal.posennesko