Problème commun

Problème commun

Quelles sont les opérations incluses dans le principe de fonctionnement d'un interrupteur ?

Quelles sont les opérations incluses dans le principe de fonctionnement d'un interrupteur ?

Quelles sont les opérations incluses dans le principe de fonctionnement d'un interrupteur ?

Il y a trois opérations dans le principe de fonctionnement du commutateur : 1. Supprimer, c'est-à-dire supprimer lorsque l'hôte sous ce port accède à un hôte connu sous ce port ; 2. Transférer, c'est-à-dire lorsqu'un hôte sous un certain port ; accède à une redirection de port connue lorsqu'un hôte sous un certain port accède à un hôte sous un port inconnu ; 3. Diffusion, c'est-à-dire lorsqu'un hôte sous un certain port accède à un hôte sous un port inconnu, il doit être transféré.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Un commutateur est un périphérique réseau utilisé pour transmettre des signaux électriques (optiques). Il peut fournir un chemin de signal électrique exclusif pour deux nœuds de réseau connectés au commutateur. Le commutateur le plus courant est un commutateur Ethernet. Le commutateur fonctionne sur la deuxième couche du modèle de référence OSI, la couche liaison de données. Le commutateur dispose d'un bus arrière à large bande passante et d'une matrice de commutation interne qui peut transmettre des données entre plusieurs paires de ports en même temps. Les modes de transmission du commutateur incluent le full-duplex, le semi-duplex et le full-duplex/half-duplex adaptatif.

Principe de fonctionnement

Table d'adresses

La table d'adresses de port enregistre l'adresse MAC de l'hôte sous le port. La table d'adresses de port est automatiquement établie après la mise sous tension du commutateur,

est enregistrée dans la RAM et est automatiquement maintenue.

Le principe du domaine de conflit d'isolation du commutateur est basé sur sa table d'adresses de port et sa décision de transfert.

Décision de transfert

La décision de transfert d'un commutateur comporte trois opérations : rejet, transfert et inondation.

Rejeter : rejeter lorsqu'un hôte sous ce port accède à un hôte connu sous ce port.

Forwarding : transférer lorsqu'un hôte sous un certain port accède à un hôte sous un port connu.

Diffusion : la diffusion est requise lorsqu'un hôte sous un certain port accède à un hôte sous un port inconnu.

Chaque opération doit enregistrer l'adresse MAC de l'expéditeur du paquet pour préparer l'accès par d'autres hôtes.

Lifetime

Lifetime est la durée de vie d'une entrée dans la liste d'adresses du port. Chaque entrée commence un compte à rebours après sa création et le minuteur est actualisé à chaque fois que des

données sont envoyées. Pour les hôtes qui n'envoient pas de données pendant une longue période, leurs entrées d'adresse MAC seront supprimées à la fin de leur durée de vie.

Ainsi, la table des adresses de port enregistre toujours l'adresse MAC de l'hôte le plus actif.

(4) Il faut dire qu'il y a beaucoup à apprendre sur les commutateurs. Ici, nous présentons principalement la structure des commutateurs et les méthodes de mise en réseau. Depuis les années 2010, les applications réseau sont devenues de plus en plus répandues et les commutateurs ont joué un rôle de plus en plus important. rôle de lien dans le réseau. En termes simples, le commutateur le connecte simplement à l'ordinateur de l'utilisateur pour terminer l'échange de données entre les ordinateurs. Pour le dire plus compliqué, en termes de position du commutateur dans l'ensemble du réseau, certains commutateurs de haut niveau, tels que la commutation à trois couches et les produits gérés en réseau, ne sont pas si simples en termes de structure de commutateur.

Commutateur à trois couches

Habituellement, les commutateurs ordinaires ne fonctionnent que sur la couche liaison de données, tandis que les routeurs fonctionnent sur la couche réseau. Le puissant commutateur à trois couches peut fonctionner simultanément au niveau de la couche liaison de données et de la couche réseau, et transmettre des paquets de données en fonction de l'adresse MAC ou de l'adresse IP. Cependant, il convient de noter que le commutateur à trois couches ne peut pas remplacer complètement le routeur, car il est principalement utilisé pour établir la communication entre les VLAN de deux sous-réseaux différents, plutôt que pour la sélection complexe de chemins pour la transmission de données.

Fonction de gestion de réseau

Le degré de gestion pris en charge par un commutateur reflète la gérabilité et l'opérabilité de l'appareil. Les commutateurs dotés de fonctions de gestion de réseau peuvent surveiller le trafic de chaque port, définir le débit de chaque port et fermer/ouvrir les connexions de port. En surveillant les ports de commutation, il est facile de distinguer le trafic commercial du réseau et de définir rapidement les pannes du réseau, améliorant ainsi la gestion du réseau.

Agrégation de ports

Il s'agit d'une technologie d'encapsulation. Il s'agit d'une liaison point à point. Les deux extrémités de la liaison peuvent être des commutateurs, des commutateurs et des routeurs, ou des hôtes et des commutateurs ou des routeurs. Sur la base de la fonction d'agrégation de ports (Trunk), les connexions parallèles entre les commutateurs et les commutateurs, les commutateurs et les routeurs, les hôtes et les commutateurs ou les routeurs peuvent être transmises simultanément via deux ports ou plus pour fournir une bande passante et un débit plus élevés, fournissant de manière significative l'ensemble du réseau. capacités.

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

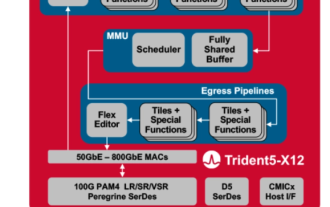

Broadcom dévoile son innovation et lance le premier commutateur de réseau neuronal sur puce du secteur

Dec 03, 2023 pm 08:51 PM

Broadcom dévoile son innovation et lance le premier commutateur de réseau neuronal sur puce du secteur

Dec 03, 2023 pm 08:51 PM

Broadcom a récemment annoncé le lancement de la puce Trident5-X12, qui est équipée d'un nouveau moteur d'inférence de réseau neuronal sur puce NetGNT (Network General Neural Network Traffic Analyzer) qui est différent du traitement de paquets traditionnel. traitement de paquets standard. Les pipelines traditionnels ne peuvent traiter qu'un seul paquet/chemin à la fois, tandis que NetGNT, en tant que moteur d'inférence d'apprentissage automatique, peut être entraîné pour identifier différents modèles de trafic sur l'ensemble de la puce. Il est entendu que la puce Trident5-X12 dispose de puissantes fonctions de programmation logicielle et de fonctions de mise à niveau sur site, offrant une bande passante allant jusqu'à 16,0 térabits/seconde, soit le double de celle du Trident4-X9. De plus, la nouvelle puce prend également en charge

Comment fonctionne un interrupteur ?

Dec 26, 2023 am 11:56 AM

Comment fonctionne un interrupteur ?

Dec 26, 2023 am 11:56 AM

Le principe de fonctionnement du commutateur comprend : 1. Réception et analyse des trames de données ; 2. Mise à jour de la table de transfert ; 3. Transmission des trames de données ; 5. Maintenance de la connexion ; Introduction détaillée : 1. Réception et analyse de la trame de données Lorsque le commutateur reçoit une trame de données, il analysera d'abord la trame de données et extraira l'adresse MAC source et l'adresse MAC de destination ainsi que d'autres informations. 2. Mise à jour de la table de transfert, le commutateur ; maintient une table de transfert en interne, qui enregistre la correspondance entre les adresses MAC et les interfaces 3. Transfert de trames de données, etc.

Comment fonctionne un interrupteur ?

Dec 26, 2023 pm 02:07 PM

Comment fonctionne un interrupteur ?

Dec 26, 2023 pm 02:07 PM

Le principe de fonctionnement du commutateur est basé sur la deuxième couche du modèle de référence OSI, la couche liaison de données. Un commutateur est un périphérique réseau basé sur un processus d'apprentissage qui permet la communication entre différents appareils du réseau en analysant et en transmettant des trames de données. Le commutateur peut améliorer continuellement le contenu de sa table de transfert interne, améliorer l'efficacité et la fiabilité de l'échange de données et assurer la stabilité et la sécurité de la connexion. Les commutateurs sont largement utilisés dans les réseaux d'entreprise, les centres de données, les réseaux de campus et d'autres scénarios pour fournir des services de connexion stables et efficaces pour diverses applications.

Quelles sont les principales fonctions d'un interrupteur ?

Aug 18, 2022 pm 02:56 PM

Quelles sont les principales fonctions d'un interrupteur ?

Aug 18, 2022 pm 02:56 PM

Les principales fonctions du commutateur sont l'adressage physique, la topologie du réseau, la vérification des erreurs, la séquence de trames et le contrôle de flux ; le commutateur est un périphérique réseau utilisé pour le transfert de signaux électro-optiques, et dispose également de nouvelles fonctions telles que la prise en charge du réseau local virtuel, la prise en charge pour l'agrégation de liens, et certains ont même des fonctions de pare-feu.

Quelles sont les trois configurations de mode d'authentification du service telnet du commutateur H3C ?

May 21, 2023 pm 07:40 PM

Quelles sont les trois configurations de mode d'authentification du service telnet du commutateur H3C ?

May 21, 2023 pm 07:40 PM

Ce qui suit prend un commutateur H3C comme exemple pour présenter les trois méthodes d'authentification du service telnet Étapes de configuration pour le mode d'authentification Aucun : [H3C] telnetserverenable//Activer le service Telnet [H3C] user-interfacevty04//Autoriser les utilisateurs distants 0-4, un total de 5 comptes en même temps Connectez-vous [H3C-line-vty0-4] authentification-modenone//Le mode d'authentification n'est aucun, aucune authentification n'est requise [H3C-line-vty0-4] user-rolelevel-3// Définir les autorisations de l'utilisateur de connexion Étapes de configuration du mode d'authentification par mot de passe : [ H3C]telne

En savoir plus sur la commande dis dans l'inspection des commutateurs

Feb 18, 2024 am 10:05 AM

En savoir plus sur la commande dis dans l'inspection des commutateurs

Feb 18, 2024 am 10:05 AM

Quelle est la commande dis utilisée dans l'inspection des commutateurs ? Dans le processus de maintenance et de gestion des équipements réseau, les commutateurs sont un élément indispensable. L'inspection des commutateurs est l'un des maillons importants pour assurer le fonctionnement normal du réseau. Pendant le processus d'inspection, la commande dis est une commande couramment utilisée sur les commutateurs. Le but et la fonction de la commande dis seront présentés en détail ci-dessous. dis est l'abréviation de display. Il s'agit d'une commande couramment utilisée sur les équipements de commutation Huawei et utilisée pour afficher diverses informations sur l'équipement. La commande dis peut afficher les informations de configuration et l'état de fonctionnement du commutateur.

Quelle est la différence entre un switch et un routeur

Jan 16, 2024 pm 03:39 PM

Quelle est la différence entre un switch et un routeur

Jan 16, 2024 pm 03:39 PM

Différences : 1. Différents principes de fonctionnement : Le commutateur fonctionne au niveau de la couche relais et est principalement adressé en fonction de l'adresse MAC. Le routeur fonctionne au niveau de la couche réseau, adresse en fonction de l'adresse IP et peut gérer le protocole TCP/IP ; 2. Différentes fonctions : le commutateur peut faire en sorte que plusieurs ordinateurs qui y sont connectés forment un réseau local, mais il ne peut pas identifier automatiquement le adresse où le paquet de données est envoyé et arrivé. Le routeur est chargé d'identifier automatiquement les adresses où les paquets de données sont envoyés et arrivés, et peut gérer le routage des paquets de données ; 3. Différents scénarios d'utilisation : les routeurs sont généralement utilisés pour envoyer et recevoir en un seul endroit. Un commutateur est utilisé pour connecter plusieurs ordinateurs.

Qu'est-ce qu'un interrupteur

Jan 31, 2023 pm 03:30 PM

Qu'est-ce qu'un interrupteur

Jan 31, 2023 pm 03:30 PM

Un commutateur est un périphérique réseau utilisé pour transmettre des signaux électriques (optiques). Il peut fournir un chemin de signal électrique exclusif pour deux nœuds de réseau connectés au commutateur. Le commutateur est uniquement utilisé pour distribuer des données réseau. Il peut connecter de nombreux hôtes, chacun possédant sa propre adresse IP, au monde extérieur. Le commutateur fonctionne au niveau de la couche relais, en adressant en fonction de l'adresse MAC, et ne peut pas fournir cette fonction.