développement back-end

développement back-end

Golang

Golang

Comment implémenter la limite quotidienne des utilisateurs dans Go

Comment implémenter la limite quotidienne des utilisateurs dans Go

Comment implémenter la limite quotidienne des utilisateurs dans Go

Cet article est écrit par la colonne tutoriel golang pour présenter comment mettre en œuvre la limite quotidienne de l'utilisateur dans Go. J'espère qu'il sera utile aux amis qui en ont besoin !

Implémentez la limite quotidienne de l'utilisateur dans Go (par exemple, vous ne pouvez recevoir des avantages que trois fois par jour)

Si vous écrivez un système de gestion des bugs et utilisez cette

PeriodLimit, vous pouvez limiter chaque testeur à ne vous soumettre qu'un seul bug par jour. Le travail est-il beaucoup plus facile ? :PPeriodLimit你就可以限制每个测试人员每天只能给你提一个 bug。工作是不是就轻松很多了?:P

如今微服务架构大行其道本质原因是因为要降低系统的整体复杂度,将系统风险均摊到子系统从而最大化保证系统的稳定性,通过领域划分拆成不同的子系统后各个子系统能独立的开发、测试、发布,研发节奏和效率能明显提高。

但同时也带来了问题,比如:调用链路过长,部署架构复杂度提升,各种中间件需要支持分布式场景。为了确保微服务的正常运行,服务治理就不可或缺了,通常包括:限流,降级,熔断。

其中限流指的是针对接口调用频率进行限制,以免超出承载上限拖垮系统。比如:

电商秒杀场景

API 针对不同商户限流

常用的限流算法有:

- 固定时间窗口限流

- 滑动时间窗口限流

- 漏桶限流

- 令牌桶限流

本文主要讲解固定时间窗口限流算法。

工作原理

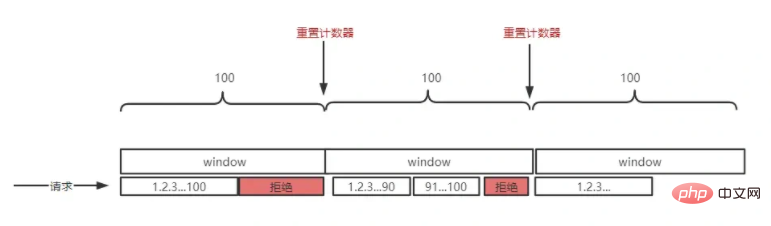

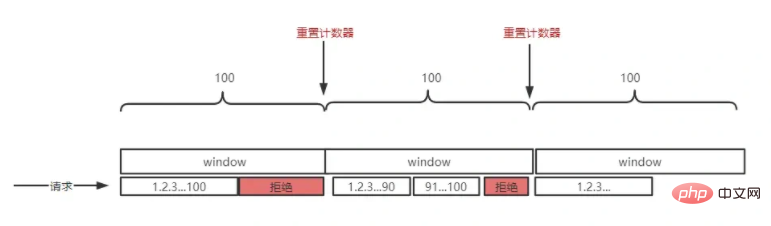

从某个时间点开始每次请求过来请求数+1,同时判断当前时间窗口内请求数是否超过限制,超过限制则拒绝该请求,然后下个时间窗口开始时计数器清零等待请求。

优缺点

优点

实现简单高效,特别适合用来限制比如一个用户一天只能发10篇文章、只能发送5次短信验证码、只能尝试登录5次等场景,实际业务中此类场景非常多见。

缺点

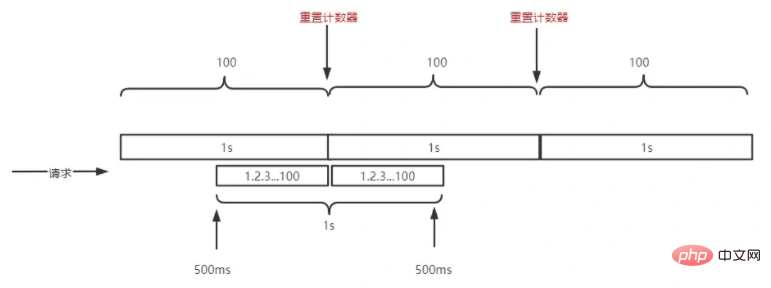

固定时间窗口限流的缺点在于无法处理临界区请求突发场景。

假设每 1s 限流 100 次请求,用户在中间 500ms 时开始 1s 内发起 200 次请求,此时 200 次请求是可以全部通过的。这就和我们预期 1s 限流 100 次不合了,根源在于限流的细粒度太粗。

go-zero 代码实现

core/limit/periodlimit.go

go-zero 中使用 redis 过期时间来模拟固定时间窗口。

redis lua 脚本:

-- KYES[1]:限流器key-- ARGV[1]:qos,单位时间内最多请求次数-- ARGV[2]:单位限流窗口时间-- 请求最大次数,等于p.quotalocal limit = tonumber(ARGV[1])-- 窗口即一个单位限流周期,这里用过期模拟窗口效果,等于p.permitlocal window = tonumber(ARGV[2])-- 请求次数+1,获取请求总数local current = redis.call("INCRBY",KYES[1],1)-- 如果是第一次请求,则设置过期时间并返回 成功if current == 1 then

redis.call("expire",KYES[1],window)

return 1-- 如果当前请求数量小于limit则返回 成功elseif current limit则返回 失败else

return 0end固定时间窗口限流器定义

type (

// PeriodOption defines the method to customize a PeriodLimit.

// go中常见的option参数模式

// 如果参数非常多,推荐使用此模式来设置参数

PeriodOption func(l *PeriodLimit)

// A PeriodLimit is used to limit requests during a period of time.

// 固定时间窗口限流器

PeriodLimit struct {

// 窗口大小,单位s

period int

// 请求上限

quota int

// 存储

limitStore *redis.Redis

// key前缀

keyPrefix string

// 线性限流,开启此选项后可以实现周期性的限流

// 比如quota=5时,quota实际值可能会是5.4.3.2.1呈现出周期性变化

align bool

}

)注意一下 align 参数,align=true 时请求上限将会呈现周期性的变化。

比如quota=5时实际quota可能是5.4.3.2.1呈现出周期性变化

限流逻辑

其实限流逻辑在上面的 lua 脚本实现了,需要注意的是返回值

- 0:表示错误,比如可能是 redis 故障、过载

- 1:允许

- 2:允许但是当前窗口内已到达上限,如果是跑批业务的话此时可以休眠 sleep 一下等待下个窗口(作者考虑的非常细致)

- 3:拒绝

// Take requests a permit, it returns the permit state.

// 执行限流

// 注意一下返回值:

// 0:表示错误,比如可能是redis故障、过载

// 1:允许

// 2:允许但是当前窗口内已到达上限

// 3:拒绝

func (h *PeriodLimit) Take(key string) (int, error) {

// 执行lua脚本

resp, err := h.limitStore.Eval(periodScript, []string{h.keyPrefix + key}, []string{

strconv.Itoa(h.quota),

strconv.Itoa(h.calcExpireSeconds()),

})

if err != nil {

return Unknown, err

}

code, ok := resp.(int64)

if !ok {

return Unknown, ErrUnknownCode

}

switch code {

case internalOverQuota:

return OverQuota, nil

case internalAllowed:

return Allowed, nil

case internalHitQuota:

return HitQuota, nil

default:

return Unknown, ErrUnknownCode

}

}这个固定窗口限流可能用来限制比如一个用户一天只能发送5次验证码短信,此时我们就需要跟中国时区对应(GMT+8),并且其实限流时间应该从零点开始,此时我们需要额外对齐(设置 align 为 true)。

// 计算过期时间也就是窗口时间大小

// 如果align==true

// 线性限流,开启此选项后可以实现周期性的限流

// 比如quota=5时,quota实际值可能会是5.4.3.2.1呈现出周期性变化

func (h *PeriodLimit) calcExpireSeconds() int {

if h.align {

now := time.Now()

_, offset := now.Zone()

unix := now.Unix() + int64(offset)

return h.period - int(unix%int64(h.period))

}

return h.period

}项目地址

github.com/zeromicro/go-zero

欢迎使用 go-zeroLa raison essentielle pour laquelle l'architecture des microservices est si populaire de nos jours est de réduire la complexité globale du système, de répartir uniformément les risques du système entre les sous-systèmes afin de maximiser la stabilité du système et de le diviser en différents sous-systèmes via le domaine. division En fin de compte, chaque sous-système peut être développé, testé et publié indépendamment, et le rythme et l'efficacité de la R&D peuvent être considérablement améliorés.

- 🎜Scénario de vente flash de commerce électronique🎜

- 🎜Limite actuelle de l'API pour différents marchands🎜 🎜Les algorithmes de limitation de courant couramment utilisés sont : 🎜

- Limitation de courant à fenêtre de temps fixe

- Limitation de courant à fenêtre de temps glissante

- Limitation de courant de compartiment à fuite

- Limitation de courant du compartiment de jetons

- 0 : indique une erreur, telle qu'un échec ou une surcharge de Redis

- 1 : autorisé

- 2 : autorisé mais le la limite supérieure a été atteinte dans la fenêtre actuelle. Si vous gérez une entreprise par lots, vous pouvez dormir et attendre la fenêtre suivante à ce moment-là (l'auteur l'a examiné très attentivement)

- 3 : Rejet

Principe de fonctionnement

🎜À partir d'un certain moment, le nombre de requêtes sera de +1 pour chaque requête, et en même temps, il sera déterminé dans la fenêtre horaire actuelle si le nombre de demandes dépasse la limite, la demande sera rejetée si elle dépasse la limite, puis le compteur sera effacé pour attendre les demandes au début de la prochaine fenêtre de temps. 🎜🎜 🎜

🎜Avantages et inconvénients

🎜🎜🎜Avantages🎜🎜🎜La mise en œuvre est simple et efficace, particulièrement adaptée pour limiter, par Par exemple, un utilisateur à un seul utilisateur par jour. Vous pouvez publier 10 articles, vous ne pouvez envoyer des codes de vérification par SMS que 5 fois, vous ne pouvez essayer de vous connecter que 5 fois, etc. De tels scénarios sont très courants dans le monde des affaires. 🎜🎜🎜🎜Inconvénients🎜🎜🎜L'inconvénient de la limitation de courant à fenêtre de temps fixe est qu'elle ne peut pas gérer les scénarios de demande de section critique soudaine. 🎜🎜Supposons que la limite actuelle est de 100 requêtes toutes les secondes et que l'utilisateur lance 200 requêtes en 1 seconde à partir des 500 ms médianes. À ce stade, les 200 requêtes peuvent être transmises. Ceci n'est pas cohérent avec notre attente de limiter le courant à 100 fois par seconde. La cause fondamentale est que la finesse de la limite de courant est trop grossière. " />🎜Implémentation du code go-zero

🎜🎜core/limit/periodlimit.go🎜🎜 Go-zero utilise le délai d'expiration Redis pour simuler une fenêtre de temps fixe. 🎜🎜🎜redis lua script : 🎜rrreee🎜🎜Définition du limiteur de courant de fenêtre de temps fixe🎜rrreee🎜Faites attention au paramètre d'alignement Lorsque align=true, la limite supérieure de la requête changera périodiquement. Par exemple, lorsque quota=5, le quota réel peut être 5.4.3.2.1, affichant des changements périodiques🎜🎜🎜logique de limitation actuelle🎜🎜En fait, la logique de limitation actuelle est implémentée dans ce qui précède lua script, veuillez noter La valeur de retour est-elle🎜

Adresse du projet

🎜github.com/zeromicro/go-zero🎜🎜Bienvenue pour utilisergo-zero et 🎜star🎜 soutenez-nous ! 🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment envoyer des messages Go WebSocket ?

Jun 03, 2024 pm 04:53 PM

Comment envoyer des messages Go WebSocket ?

Jun 03, 2024 pm 04:53 PM

Dans Go, les messages WebSocket peuvent être envoyés à l'aide du package gorilla/websocket. Étapes spécifiques : Établissez une connexion WebSocket. Envoyer un message texte : appelez WriteMessage(websocket.TextMessage,[]byte("message")). Envoyez un message binaire : appelez WriteMessage(websocket.BinaryMessage,[]byte{1,2,3}).

Frameworks et microservices PHP : déploiement et conteneurisation cloud natifs

Jun 04, 2024 pm 12:48 PM

Frameworks et microservices PHP : déploiement et conteneurisation cloud natifs

Jun 04, 2024 pm 12:48 PM

Avantages de la combinaison du framework PHP avec des microservices : Évolutivité : étendez facilement l'application, ajoutez de nouvelles fonctionnalités ou gérez plus de charge. Flexibilité : les microservices sont déployés et maintenus de manière indépendante, ce qui facilite les modifications et les mises à jour. Haute disponibilité : la défaillance d'un microservice n'affecte pas les autres parties, garantissant une disponibilité plus élevée. Cas pratique : Déployer des microservices à l'aide de Laravel et Kubernetes Étapes : Créer un projet Laravel. Définissez le contrôleur de microservice. Créez un fichier Docker. Créez un manifeste Kubernetes. Déployez des microservices. Testez les microservices.

Comment éviter les fuites de mémoire dans l'optimisation des performances techniques de Golang ?

Jun 04, 2024 pm 12:27 PM

Comment éviter les fuites de mémoire dans l'optimisation des performances techniques de Golang ?

Jun 04, 2024 pm 12:27 PM

Les fuites de mémoire peuvent entraîner une augmentation continue de la mémoire du programme Go en : fermant les ressources qui ne sont plus utilisées, telles que les fichiers, les connexions réseau et les connexions à la base de données. Utilisez des références faibles pour éviter les fuites de mémoire et ciblez les objets pour le garbage collection lorsqu'ils ne sont plus fortement référencés. En utilisant go coroutine, la mémoire de la pile de coroutines sera automatiquement libérée à la sortie pour éviter les fuites de mémoire.

Comment utiliser le wrapper d'erreur de Golang ?

Jun 03, 2024 pm 04:08 PM

Comment utiliser le wrapper d'erreur de Golang ?

Jun 03, 2024 pm 04:08 PM

Dans Golang, les wrappers d'erreurs vous permettent de créer de nouvelles erreurs en ajoutant des informations contextuelles à l'erreur d'origine. Cela peut être utilisé pour unifier les types d'erreurs générées par différentes bibliothèques ou composants, simplifiant ainsi le débogage et la gestion des erreurs. Les étapes sont les suivantes : Utilisez la fonction error.Wrap pour envelopper les erreurs d'origine dans de nouvelles erreurs. La nouvelle erreur contient des informations contextuelles de l'erreur d'origine. Utilisez fmt.Printf pour générer des erreurs encapsulées, offrant ainsi plus de contexte et de possibilités d'action. Lors de la gestion de différents types d’erreurs, utilisez la fonction erreurs.Wrap pour unifier les types d’erreurs.

Comment créer une Goroutine priorisée dans Go ?

Jun 04, 2024 pm 12:41 PM

Comment créer une Goroutine priorisée dans Go ?

Jun 04, 2024 pm 12:41 PM

Il y a deux étapes pour créer un Goroutine prioritaire dans le langage Go : enregistrer une fonction de création de Goroutine personnalisée (étape 1) et spécifier une valeur de priorité (étape 2). De cette façon, vous pouvez créer des Goroutines avec des priorités différentes, optimiser l'allocation des ressources et améliorer l'efficacité de l'exécution.

Comment le framework Java prend-il en charge la mise à l'échelle horizontale des microservices ?

Jun 04, 2024 pm 04:34 PM

Comment le framework Java prend-il en charge la mise à l'échelle horizontale des microservices ?

Jun 04, 2024 pm 04:34 PM

Le framework Java prend en charge l'expansion horizontale des microservices. Les méthodes spécifiques incluent : Spring Cloud fournit Ribbon et Feign pour l'équilibrage de charge côté serveur et côté client. NetflixOSS fournit Eureka et Zuul pour mettre en œuvre la découverte de services, l'équilibrage de charge et le basculement. Kubernetes simplifie la mise à l'échelle horizontale avec la mise à l'échelle automatique, les vérifications de l'état et les redémarrages automatiques.

Choses à noter lorsque les fonctions Golang reçoivent des paramètres de carte

Jun 04, 2024 am 10:31 AM

Choses à noter lorsque les fonctions Golang reçoivent des paramètres de carte

Jun 04, 2024 am 10:31 AM

Lors du passage d'une carte à une fonction dans Go, une copie sera créée par défaut et les modifications apportées à la copie n'affecteront pas la carte d'origine. Si vous devez modifier la carte originale, vous pouvez la passer via un pointeur. Les cartes vides doivent être manipulées avec précaution, car ce sont techniquement des pointeurs nuls, et passer une carte vide à une fonction qui attend une carte non vide provoquera une erreur.

Créez des systèmes distribués à l'aide du framework de microservices Golang

Jun 05, 2024 pm 06:36 PM

Créez des systèmes distribués à l'aide du framework de microservices Golang

Jun 05, 2024 pm 06:36 PM

Créez un système distribué à l'aide du framework de microservices Golang : installez Golang, sélectionnez un framework de microservices (tel que Gin), créez un microservice Gin, ajoutez des points de terminaison pour déployer le microservice, créez et exécutez l'application, créez un microservice de commande et d'inventaire, utilisez le point final pour traiter les commandes et l'inventaire Utiliser des systèmes de messagerie tels que Kafka pour connecter des microservices Utiliser la bibliothèque sarama pour produire et consommer des informations sur les commandes