A quoi sert Linux SSH ?

ssh est utilisé pour se connecter à distance au serveur Linux afin de gérer et de maintenir le système. SSH est un protocole conçu pour assurer la sécurité des sessions de connexion à distance et d'autres services réseau ; en utilisant le service ssh (faisant référence au logiciel qui implémente le protocole SSH), vous pouvez vous connecter à distance au serveur pour gérer et maintenir le système, empêchant ainsi les fuites d'informations. lors de la gestion à distance.

L'environnement d'exploitation de ce tutoriel : système linux5.9.8, ordinateur Dell G3.

1 Qu'est-ce que ssh sous Linux ? A quoi ça sert ?

(1) ssh est un protocole

SSH (Secure Shell) est un protocole plus fiable conçu pour assurer la sécurité des sessions de connexion à distance et d'autres services réseau. L'utilisation du protocole SSH peut empêcher efficacement la gestion à distance. traite les problèmes de fuite d’informations.

(2) service ssh

Linux est généralement utilisé comme serveur Nous utilisons généralement le service ssh (faisant référence à un logiciel qui implémente le protocole SSH) pour nous connecter à distance au serveur Linux afin de gérer et de maintenir le système.

- OpenSSH est une implémentation gratuite et open source du protocole SSH (Secure SHell).

- Serveur OpenSSH : sshd (le serveur Linux démarre le service)

- Client OpenSSH : ssh (le client démarre, accède au serveur via celui-ci)

2 Quel est le processus de vérification de sécurité basé sur la clé de ssh ?

Vous devez créer une paire de clés et mettre la clé publique sur le serveur. Lors de la connexion au serveur SSH, le client envoie une requête au serveur et utilise votre clé publique pour la vérification de sécurité. Une fois que le serveur a reçu la requête, il recherche d'abord votre clé publique dans votre répertoire personnel sur le serveur, puis la compare. avec la vôtre. La clé publique envoyée est comparée. Si les deux clés correspondent, le serveur crypte le « challenge » avec la clé publique et l'envoie au logiciel client. Une fois que le logiciel client a reçu le « défi », il peut le déchiffrer avec votre clé privée.

3 Quelle est la différence entre le chiffrement symétrique et le chiffrement asymétrique ?

(1) Cryptage symétrique

La même clé secrète est utilisée pour le cryptage et le déchiffrement. Très efficace, un inconvénient majeur du chiffrement symétrique est la gestion et la distribution des clés. Lors du processus d'envoi des clés, il existe un grand risque que les clés soient interceptées par des pirates. La pratique courante en réalité consiste à chiffrer de manière asymétrique la clé de chiffrement symétrique puis à la transmettre à la personne qui en a besoin.

(2) Cryptage asymétrique

Le cryptage asymétrique fournit une méthode très sécurisée pour le cryptage et le déchiffrement des données. Il utilise une paire de clés, une clé publique et une clé privée. La clé privée ne peut être conservée en toute sécurité que par une seule partie et ne peut être divulguée, tandis que la clé publique peut être envoyée à toute personne qui en fait la demande. Le chiffrement asymétrique utilise l'une des clés de la paire pour le chiffrement, tandis que le déchiffrement nécessite l'autre clé. Actuellement, l’algorithme de chiffrement asymétrique le plus couramment utilisé est l’algorithme RSA. Bien que le cryptage asymétrique soit très sécurisé, il est très lent par rapport au cryptage symétrique, nous devons donc toujours utiliser le cryptage symétrique pour transmettre des messages, mais la clé utilisée dans le cryptage symétrique peut être envoyée via le cryptage asymétrique.

4 Le rôle du cryptage asymétrique L'algorithme RSA

(1) Cryptage : cryptage par clé publique, déchiffrement par clé privée

est principalement utilisé pour crypter les données et empêcher qu'elles ne soient obtenues illégalement par d'autres afin d'assurer la sécurité des données. . Les données sont cryptées à l'aide de la clé publique et seule la clé privée peut les déchiffrer. Même si le texte chiffré est obtenu par un tiers sur Internet, il ne peut pas être déchiffré sans la clé privée, garantissant ainsi la sécurité des données.

- A génère un fichier de clé RSA sur son ordinateur, un fichier de clé privée et un fichier de clé publique, et envoie sa clé publique à B.

- À ce moment-là, B veut envoyer des informations à A, donc B utilise la clé publique de A pour crypter son message puis l'envoie à A. (Le texte chiffré transmis sur le réseau ne peut pas être déchiffré sans la clé privée de A, et il sera inutile une fois que d'autres l'auront obtenu)

- A utilise sa clé privée pour déchiffrer le message de B.

(2) Authentification : Le cryptage par clé privée et le déchiffrement par clé publique

sont principalement utilisés pour la vérification d'identité afin de déterminer l'authenticité d'une identité. Après avoir crypté avec la clé privée, déchiffrez-la avec la clé publique correspondante pour vérifier l'authenticité de l'identité.

La connexion par clé publique SSH utilise la deuxième fonction.

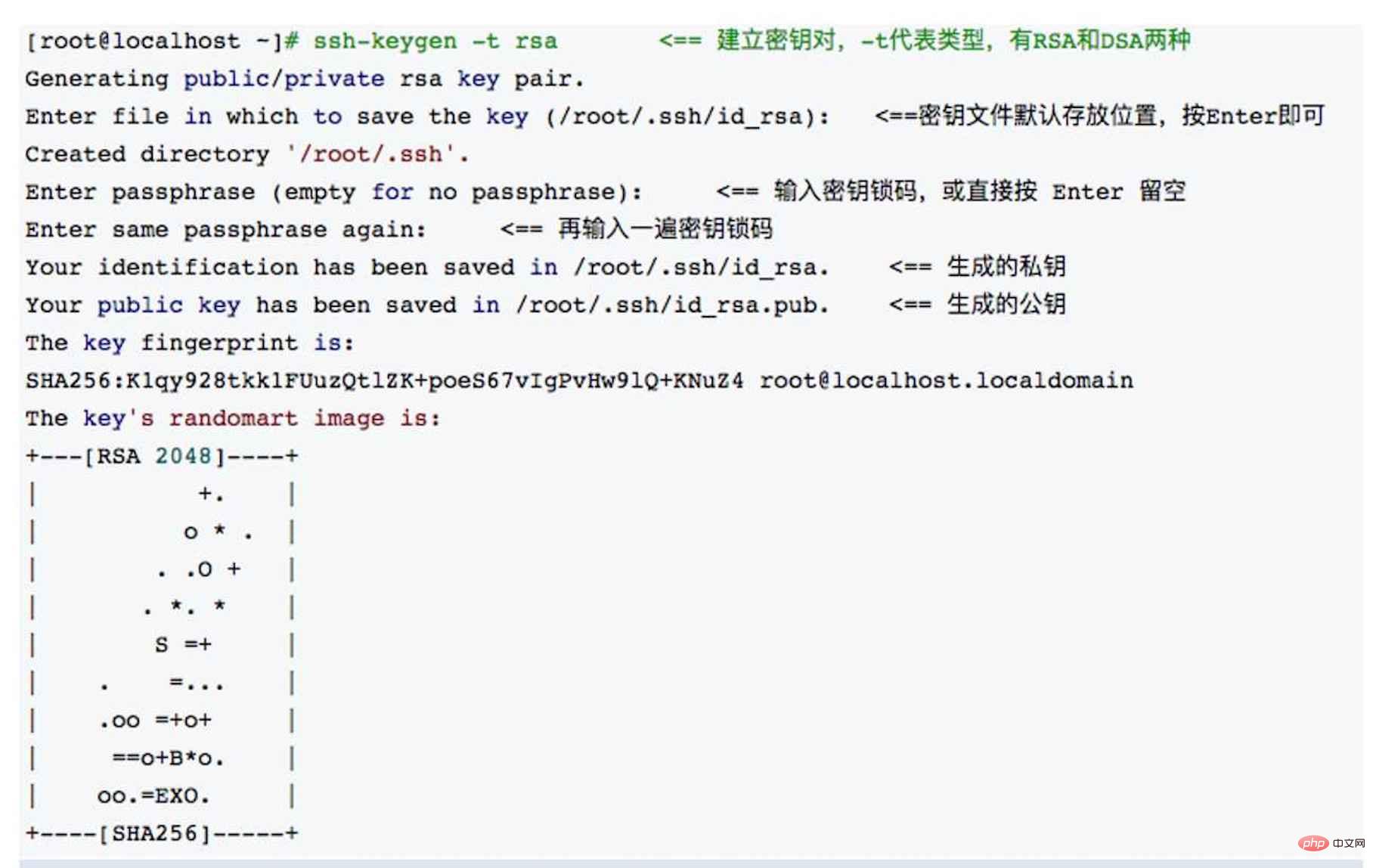

5 Comment générer une paire de clés ssh ?

- Après avoir exécuté la commande ci-dessus, une paire de clés publiques et privées sera générée, qui sera enregistrée dans id_rsa, id_rsa.pub sous ~/.ssh/ par défaut.

- id_rsa est la clé privée, id_rsa.pub est la clé publique et la clé privée doit être conservée correctement. Les autorisations de

- id_rsa doivent être de 600, chmod 600 ~/.ssh/id_rsa. 600 signifie (-rw------) seul le propriétaire dispose des autorisations de lecture et d'écriture.

6 fichier de configuration de configuration ssh et connexion rapide

(1) Configuration de connexion rapide

Vous pouvez définir vous-même certaines configurations de connexion par touches de raccourci sous ~/.ssh/. La configuration est dans ~/.ssh/config

config La structure est la suivante :

Host kafka_broker_01 #定义主机别名 ServerAliveInterval 30 HostName 122.22.222.102 #主机ip Port 33033 #ssh 端口 User bila #用户名 IdentityFile /Users/bila/.ssh/id_rsa #私钥 ProxyCommand ssh w_x_bastion -C -W %h:%p #设置跳板机

(2) Connexion.

Spécifiez la connexion de l'utilisateur

ssh bila@192.168.0.103

Spécifiez le numéro de port pour vous connecter

ssh ssh 192.168.0.103 -p 2022

Recommandations associées : "Tutoriel vidéo Linux"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop

Apr 15, 2025 am 11:45 AM

Comment utiliser Docker Desktop? Docker Desktop est un outil pour exécuter des conteneurs Docker sur les machines locales. Les étapes à utiliser incluent: 1. Installer Docker Desktop; 2. Démarrer Docker Desktop; 3. Créer une image Docker (à l'aide de DockerFile); 4. Build Docker Image (en utilisant Docker Build); 5. Exécuter Docker Container (à l'aide de Docker Run).

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Comment afficher le processus Docker

Apr 15, 2025 am 11:48 AM

Méthode de visualisation du processus docker: 1. Commande Docker CLI: Docker PS; 2. Commande CLI Systemd: Docker d'état SystemCTL; 3. Docker Compose CLI Commande: Docker-Compose PS; 4. Process Explorer (Windows); 5. / Répertoire proc (Linux).

Que faire si l'image Docker échoue

Apr 15, 2025 am 11:21 AM

Que faire si l'image Docker échoue

Apr 15, 2025 am 11:21 AM

Dépannage des étapes pour la construction d'image Docker échouée: cochez la syntaxe Dockerfile et la version de dépendance. Vérifiez si le contexte de construction contient le code source et les dépendances requis. Affichez le journal de construction pour les détails d'erreur. Utilisez l'option - cibler pour créer une phase hiérarchique pour identifier les points de défaillance. Assurez-vous d'utiliser la dernière version de Docker Engine. Créez l'image avec --t [Image-Name]: Debug Mode pour déboguer le problème. Vérifiez l'espace disque et assurez-vous qu'il est suffisant. Désactivez SELINUX pour éviter les interférences avec le processus de construction. Demandez de l'aide aux plateformes communautaires, fournissez Dockerfiles et créez des descriptions de journaux pour des suggestions plus spécifiques.

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Quelle configuration de l'ordinateur est requise pour VScode

Apr 15, 2025 pm 09:48 PM

Vs Code Système Exigences: Système d'exploitation: Windows 10 et supérieur, MacOS 10.12 et supérieur, processeur de distribution Linux: minimum 1,6 GHz, recommandé 2,0 GHz et au-dessus de la mémoire: minimum 512 Mo, recommandée 4 Go et plus d'espace de stockage: Minimum 250 Mo, recommandée 1 Go et plus d'autres exigences: connexion du réseau stable, xorg / wayland (Linux) recommandé et recommandée et plus

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

VScode ne peut pas installer l'extension

Apr 15, 2025 pm 07:18 PM

Les raisons de l'installation des extensions de code vs peuvent être: l'instabilité du réseau, les autorisations insuffisantes, les problèmes de compatibilité système, la version de code vs est trop ancienne, un logiciel antivirus ou des interférences de pare-feu. En vérifiant les connexions réseau, les autorisations, les fichiers journaux, la mise à jour vs du code, la désactivation des logiciels de sécurité et le redémarrage du code ou des ordinateurs, vous pouvez progressivement dépanner et résoudre les problèmes.

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

Peut-on utiliser pour mac

Apr 15, 2025 pm 07:36 PM

VS Code est disponible sur Mac. Il a des extensions puissantes, l'intégration GIT, le terminal et le débogueur, et offre également une multitude d'options de configuration. Cependant, pour des projets particulièrement importants ou un développement hautement professionnel, le code vs peut avoir des performances ou des limitations fonctionnelles.

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

Qu'est-ce que VScode pour quoi est VScode?

Apr 15, 2025 pm 06:45 PM

VS Code est le code Visual Studio Nom complet, qui est un éditeur de code multiplateforme gratuit et open source et un environnement de développement développé par Microsoft. Il prend en charge un large éventail de langages de programmation et fournit une mise en surbrillance de syntaxe, une complétion automatique du code, des extraits de code et des invites intelligentes pour améliorer l'efficacité de développement. Grâce à un écosystème d'extension riche, les utilisateurs peuvent ajouter des extensions à des besoins et des langues spécifiques, tels que les débogueurs, les outils de mise en forme de code et les intégrations GIT. VS Code comprend également un débogueur intuitif qui aide à trouver et à résoudre rapidement les bogues dans votre code.

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Quel est le but principal de Linux?

Apr 16, 2025 am 12:19 AM

Les principales utilisations de Linux comprennent: 1. Système d'exploitation du serveur, 2. Système intégré, 3. Système d'exploitation de bureau, 4. Environnement de développement et de test. Linux excelle dans ces domaines, offrant des outils de stabilité, de sécurité et de développement efficaces.