Comment s'appellent les règles régissant la communication informatique

Les règles qui régissent la communication informatique sont appelées protocoles ; le protocole de communication est l'un des premiers protocoles du protocole d'interconnexion des systèmes ouverts. Ce protocole fournit un support de communication pour les réseaux interconnectés qui connectent différents systèmes d'exploitation et différentes architectures matérielles. Langage réseau, le protocole « TCP/IP » définit la manière dont les informations sont transmises et gérées sur Internet, et fixe les règles à respecter en cas d'erreur.

L'environnement d'exploitation de ce tutoriel : système Windows 10, ordinateur DELL G3.

Comment s'appellent les règles qui régissent la communication informatique ?

Les règles qui régissent la communication informatique sont appelées protocoles.

Le protocole de communication est l'un des premiers protocoles parmi les protocoles d'interconnexion de systèmes ouverts. Il fournit un support de communication pour l'interconnexion des réseaux connectant différents systèmes d'exploitation et différentes architectures matérielles. Le protocole TCP/IP définit la manière de transmettre et de gérer les informations (transfert de fichiers, envoi et réception d'e-mails, connexion à distance, etc.) sur Internet et établit les règles à suivre en cas d'erreur.

TCP/IP est le protocole de communication de base utilisé dans le réseau. Bien que le nom TCP/IP inclut deux protocoles, Transmission Control Protocol (TCP) et Internet Protocol (IP), TCP/IP est en réalité un ensemble de protocoles, qui comprend des centaines de protocoles avec diverses fonctions, telles que : Connexion à distance, transfert de fichiers. et le courrier électronique, etc., et le protocole TCP et le protocole IP sont deux protocoles de base et importants pour assurer la transmission complète des données. On dit généralement que TCP/IP est la suite de protocoles Internet, et pas seulement TCP et IP.

Développer les connaissances

TCP/IP (Transmission Control Protocol/Internet Protocol, Transmission Control Protocol/Internet Protocol) fait référence à une suite de protocoles qui peut réaliser la transmission d'informations entre plusieurs réseaux différents. Le protocole TCP/IP ne fait pas seulement référence aux deux protocoles TCP et IP, mais fait également référence à un cluster de protocoles composé de FTP, SMTP, TCP, UDP, IP et d'autres protocoles, simplement parce que dans le protocole TCP/IP, le protocole TCP et IP protocole Le plus représentatif, on l'appelle donc protocole TCP/IP.

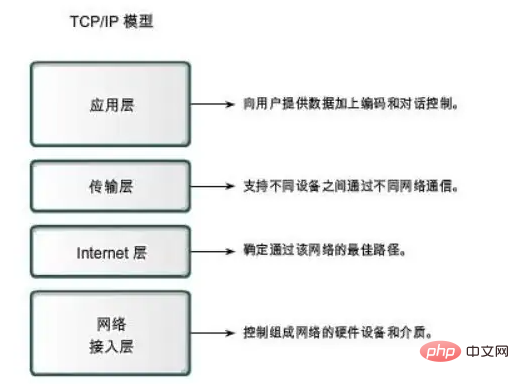

Protocole de transmission TCP/IP, à savoir protocole de contrôle de transmission/réseau, également appelé protocole de communication réseau. Il s'agit du protocole de communication le plus élémentaire utilisé dans les réseaux. Le protocole de transport TCP/IP stipule les normes et méthodes de communication entre les différentes parties d'Internet. De plus, les protocoles de transmission TCP/IP sont deux protocoles importants qui garantissent une transmission rapide et complète des informations de données réseau. Le protocole de transmission TCP/IP est strictement une architecture à quatre couches, comprenant la couche application, la couche transport, la couche réseau et la couche liaison de données.

Le protocole TCP/IP est le protocole le plus basique d'Internet. Les principaux protocoles de la couche application incluent Telnet, FTP, SMTP, etc., qui sont utilisés pour recevoir des données de la couche transport ou transmettre des données à la couche transport selon à différentes exigences et méthodes d'application ; Les principaux protocoles de la couche de transport sont UDP et TCP, qui sont les canaux par lesquels les utilisateurs utilisent la plate-forme et les données internes du réseau d'information informatique pour réaliser la transmission et le partage de données ; la couche réseau est ICMP, IP et IGMP, qui sont principalement responsables de la transmission des données dans le réseau, etc. et la couche d'accès au réseau, également appelée couche d'interface réseau ou couche de liaison de données, les principaux protocoles sont ARP, RARP, la fonction principale est de fournir une détection des erreurs de gestion des liens, un traitement efficace des informations détaillées liées aux différents supports de communication, etc.

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Sujets chauds

1393

1393

52

52

1206

1206

24

24

À quel protocole appartient la charge rapide Vivo ?

Sep 06, 2022 pm 02:43 PM

À quel protocole appartient la charge rapide Vivo ?

Sep 06, 2022 pm 02:43 PM

Il existe deux protocoles principaux pour la charge rapide vivo : 1. Le protocole de charge rapide « QC 2.0 » est la technologie « Quick Charge 2.0 ». Il s'agit de la version 2.0 de la technologie de charge rapide publiée par Qualcomm. 9 V et 12 V, 20 V quatre groupes de tension ; 2. Le protocole de charge rapide PD est une spécification de charge rapide formulée par l'organisation « USB-IF ». Il s'agit de l'un des protocoles de charge rapide courants actuels et peut atteindre la puissance maximale par défaut actuelle. "5V/2A" L'interface "type-c" est augmentée à 100W.

Quelle est la puissance maximale du protocole de charge rapide PD3.0 ?

Nov 08, 2022 pm 04:04 PM

Quelle est la puissance maximale du protocole de charge rapide PD3.0 ?

Nov 08, 2022 pm 04:04 PM

Le protocole de charge rapide PD3.0 prend en charge jusqu'à « 100 W ». En novembre 2015, la charge rapide USB PD a inauguré une mise à jour majeure de la version et est entrée dans l'ère de la charge rapide USB PD3.0 ; le protocole PD3.0 prend en charge les sorties 5V3A, 9V3A, 12V3A, 15V3A et 20V5A, et la puissance maximale peut atteindre 100 W. Il peut non seulement être utilisé pour charger des téléphones mobiles, mais également pour alimenter des ordinateurs portables ou des moniteurs.

Quels sont les 5 protocoles de communication industrielle ?

Sep 28, 2022 am 11:52 AM

Quels sont les 5 protocoles de communication industrielle ?

Sep 28, 2022 am 11:52 AM

5 types de protocoles de communication industriels : 1. Protocole Modbus, qui est un langage universel utilisé dans les contrôleurs électroniques ; 2. Protocole RS-232, qui est une norme d'interface physique série 3. Protocole RS-485, basé sur RS232 développé ; sur la base de : 4. Le protocole HART est un protocole de communication utilisé entre les instruments intelligents sur site et les équipements de la salle de contrôle ; 5. Le protocole MPI est un protocole de communication multilingue utilisé pour écrire des ordinateurs parallèles.

Guide du protocole SOAP en PHP

May 20, 2023 pm 07:10 PM

Guide du protocole SOAP en PHP

May 20, 2023 pm 07:10 PM

Avec le développement continu de la technologie Internet, de plus en plus d'applications au niveau de l'entreprise doivent fournir des interfaces avec d'autres applications pour réaliser l'interaction des données et des activités. Dans ce cas, nous avons besoin d’un protocole fiable pour transmettre les données et garantir leur intégrité et leur sécurité. SOAP (Simple Object Access Protocol) est un protocole basé sur XML qui peut être utilisé pour implémenter la communication entre des applications dans un environnement Web. En tant que langage de programmation Web populaire, PHP

Qu'est-ce que le protocole de charge rapide qc4+ ?

Aug 18, 2022 pm 03:49 PM

Qu'est-ce que le protocole de charge rapide qc4+ ?

Aug 18, 2022 pm 03:49 PM

Le protocole de charge rapide QC4+ est une combinaison du protocole USB PD PPS et du protocole de charge rapide QC3.0/2.0. Il s'agit d'une technologie de charge rapide multifonctionnelle et multiprotocole. Le protocole de chargement QC4+ est compatible avec USB PD3.0 (PPS) et est rétrocompatible avec USB PD2.0, QC3.0, QC2.0, BC1.2 et d'autres protocoles. La première condition préalable à la prise en charge de USB PD et QC4+ est la prise en charge des interfaces USB-C aux deux extrémités et le message de négociation de puissance basé sur le CC (canal de configuration) dans l'interface USB-C.

Quelle technologie le protocole x.25 utilise-t-il ?

Jul 18, 2022 pm 04:05 PM

Quelle technologie le protocole x.25 utilise-t-il ?

Jul 18, 2022 pm 04:05 PM

Le protocole « x.25 » utilise la technologie de commutation de paquets ; le protocole « x.25 » est un réseau de communication de données orienté ordinateur, composé d'équipements de base tels que des lignes de transmission, des commutateurs de paquets, des concentrateurs distants et des terminaux de paquets, et adopte un protocole en couches. L'architecture , la négociation, le contrôle et la transmission des informations sur l'échange d'informations sont effectués entre les couches homologues de l'interface via le protocole de communication entre les couches homologues.

Windows supprimera TLS 1.0 et TLS 1.1 dans un avenir proche

Aug 12, 2023 am 11:37 AM

Windows supprimera TLS 1.0 et TLS 1.1 dans un avenir proche

Aug 12, 2023 am 11:37 AM

Microsoft prévoit de désactiver les versions 1.0 et 1.1 du protocole Transport Layer Security (TLS) dans Windows. La société a annoncé la nouvelle sur son site Web de la communauté technologique le 1er mars 2023. Ces deux protocoles remontent à 1999 (TLS1.0) et 2006 (TLS1.1) et ont depuis été dépassés par les versions plus récentes TLS1.2 et TLS1.3. Microsoft note que des problèmes de sécurité ont été découverts dans les anciennes versions du protocole et que « les normes et les régulateurs Internet ont déprécié ou interdit les versions 1.0 et 1.1 de TLS en réponse. Au fil des années, l'utilisation de TLS 1.0 et 1.1 a considérablement diminué. » Microsoft estime que le temps a venez désactiver les deux protocoles.

Programmation Python : comprendre facilement Context Manager (Context Manager)

Apr 12, 2023 pm 02:07 PM

Programmation Python : comprendre facilement Context Manager (Context Manager)

Apr 12, 2023 pm 02:07 PM

Préface Cet article se concentre sur l'explication et l'application de la gestion du contexte de Python. Ou par des exemples de code, une compréhension comparative et un apprentissage, afin de parvenir à la compréhension, à la maîtrise et à l'application de « plus de vitesse, une meilleure économie ». Sans plus tarder, commençons - 1. Qu'est-ce qu'un gestionnaire de contexte ? Un gestionnaire de contexte est un objet qui définit le contexte d'exécution à établir lors de l'exécution d'une instruction with. Un gestionnaire de contexte est un environnement d'exécution qui gère automatiquement l'entrée et la sortie du contexte dans lequel un bloc de code s'exécute. Les gestionnaires de contexte sont généralement appelés à l'aide d'une instruction with, mais peuvent également être utilisés en appelant directement leurs méthodes. Les utilisations typiques des gestionnaires de contexte incluent l'enregistrement et la restauration de divers états globaux, le verrouillage et le déverrouillage de ressources, la fermeture de fichiers ouverts, etc. Dans ce chapitre, nous apprendrons comment