Problème commun

Problème commun

Comment s'appellent les cryptosystèmes dotés de différentes clés de cryptage et de déchiffrement ?

Comment s'appellent les cryptosystèmes dotés de différentes clés de cryptage et de déchiffrement ?

Comment s'appellent les cryptosystèmes dotés de différentes clés de cryptage et de déchiffrement ?

Les cryptosystèmes avec différentes clés de cryptage et de déchiffrement sont appelés systèmes de cryptage à clé publique ; le cryptage à clé publique est également appelé cryptage asymétrique, où le cryptage à clé publique est asymétrique et diffère du cryptage conventionnel symétrique qui utilise une seule clé. deux clés indépendantes, l'une est appelée clé privée, qui est gardée secrète, et l'autre clé est appelée clé publique et n'a pas besoin d'être gardée secrète.

L'environnement d'exploitation de ce tutoriel : système Windows 10, ordinateur DELL G3.

Comment s'appelle un système cryptographique avec différentes clés de cryptage et de déchiffrement

Un système cryptographique avec différentes clés de cryptage et de déchiffrement est appelé système de cryptage à clé publique.

Le système de cryptographie à clé publique utilise différentes clés de cryptage et clés de déchiffrement. Il s'agit d'un système de cryptographie qui "est informatiquement impossible à dériver la clé de déchiffrement à partir de la clé de cryptage connue".

L'émergence de la cryptographie à clé publique est principalement due à deux raisons. L'une est due au problème de distribution des clés de la cryptographie à clé conventionnelle, et l'autre est due à la nécessité de signatures numériques.

Le cryptage à clé publique est également appelé cryptage asymétrique. Le cryptage à clé publique est asymétrique. Par rapport au cryptage conventionnel symétrique qui utilise une seule clé, il implique l'utilisation de deux clés indépendantes.

Une clé est appelée clé privée et elle est gardée secrète. L’autre clé est appelée clé publique et n’a pas besoin d’être gardée secrète.

Développer les connaissances

La méthode de cryptage traditionnelle consiste à utiliser la même clé pour le cryptage et le décryptage, qui est enregistrée respectivement par l'expéditeur et le destinataire et utilisée dans le cryptage et le décryptage. Le principal problème de cette méthode est. le cryptage La génération, l'injection, le stockage, la gestion et la distribution des clés sont complexes, d'autant plus que lorsque le nombre d'utilisateurs augmente, la demande de clés augmente de façon exponentielle. Dans les communications réseau, la distribution d’un grand nombre de clés est un problème difficile à résoudre.

Par exemple, s'il y a n utilisateurs dans le système et qu'une communication par mot de passe doit être établie entre deux utilisateurs, alors chaque utilisateur du système doit maîtriser (n-1) clés et le nombre total de clés requis dans le système. système C'est n*(n-1)/2. Pour le cas de 10 utilisateurs, chaque utilisateur doit disposer de 9 clés et le nombre total de clés dans le système est de 45. Pour 100 utilisateurs, chaque utilisateur doit disposer de 99 clés et le nombre total de clés dans le système est de 4950. Cela ne prend en compte que le cas où une seule clé de session est utilisée pour la communication entre les utilisateurs. La génération, la gestion et la distribution d’un si grand nombre de clés constituent en effet un problème difficile à gérer.

En 1976, deux chercheurs de l'Université de Stanford, Diffie et Herman, ont proposé le concept de cryptographie à clé publique.

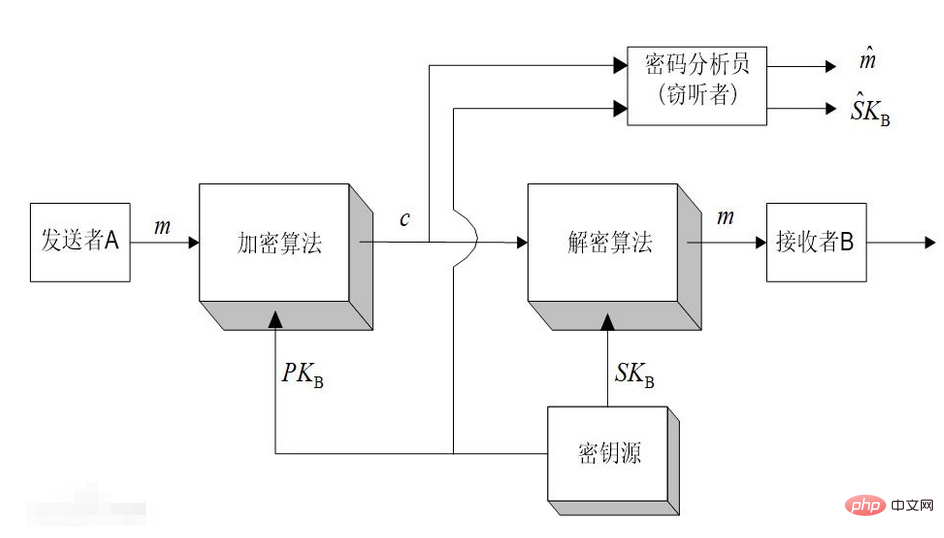

Dans le système de cryptographie à clé publique, la clé de cryptage (c'est-à-dire la clé publique) PK est une information publique, tandis que la clé de déchiffrement (c'est-à-dire la clé secrète) SK doit rester secrète. L'algorithme de chiffrement E et l'algorithme de décryptage D sont également publics. Bien que la clé secrète SK soit déterminée par la clé publique PK, SK ne peut pas être calculée sur la base de PK.

Différent des méthodes de cryptage traditionnelles, cette technologie utilise deux clés différentes pour crypter et décrypter les informations. Elle est également appelée « méthode de cryptage asymétrique ». Chaque utilisateur dispose d'un algorithme de cryptage E ouvert sur le monde extérieur et confidentiel au monde extérieur. . L'algorithme de décryptage D doit remplir les conditions : (1) D est l'inverse de E, c'est-à-dire D[E(X)]=X (2) E et D sont faciles à calculer (3) À partir de E ; , il est très facile de résoudre D. Difficulté. Il ressort des conditions ci-dessus que dans le système de cryptographie à clé publique, la clé de cryptage n'est pas égale à la clé de déchiffrement, de sorte que tout utilisateur peut crypter et envoyer les informations envoyées à. cet utilisateur. , et la seule clé privée enregistrée par l'utilisateur est confidentielle, et elle seule peut restaurer et déchiffrer le texte chiffré. Bien que la clé de déchiffrement puisse théoriquement être calculée à partir de la clé de cryptage, cette conception d'algorithme est en réalité impossible. peut être calculé, cela prendra beaucoup de temps et deviendra irréalisable, donc rendre la clé de cryptage publique ne mettra pas en danger la sécurité de la clé. La caractéristique de la fonction mathématique de la trappe unidirectionnelle est qu'elle est évaluée dans une seule direction. , mais son calcul inverse est très difficile. Pour de nombreuses fonctions de la forme Y=f(x), pour une valeur x de variable indépendante donnée, il est facile de calculer la valeur de la fonction Y et à partir d'une valeur Y donnée, en ; Dans de nombreux cas, il est très difficile de calculer la valeur de x selon la relation fonctionnelle f(x). Par exemple, il est plus facile de calculer le produit n obtenu en multipliant deux grands nombres premiers p et q, mais en décomposant leur produit. n en deux grands nombres premiers p et q est difficile. Si n est suffisamment grand, l'algorithme actuel ne peut pas être implémenté en un temps effectif

Pour des connaissances plus pertinentes, veuillez visiter la colonne FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Comment résoudre le problème selon lequel Windows 11 vous demande de saisir le nom d'utilisateur et le mot de passe de l'administrateur pour continuer ?

Apr 11, 2024 am 09:10 AM

Comment résoudre le problème selon lequel Windows 11 vous demande de saisir le nom d'utilisateur et le mot de passe de l'administrateur pour continuer ?

Apr 11, 2024 am 09:10 AM

Lorsque vous utilisez le système Win11, vous rencontrerez parfois une invite vous demandant de saisir le nom d'utilisateur et le mot de passe de l'administrateur. Cet article explique comment gérer cette situation. Méthode 1 : 1. Cliquez sur [Logo Windows], puis appuyez sur [Maj+Redémarrer] pour passer en mode sans échec ou entrez en mode sans échec de cette façon : cliquez sur le menu Démarrer et sélectionnez Paramètres ; Sélectionnez « Mise à jour et sécurité » ; sélectionnez « Redémarrer maintenant » dans « Récupération » après avoir redémarré et saisi les options, sélectionnez - Dépannage - Options avancées - Paramètres de démarrage -&mdash.

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Comment définir le mot de passe WiFi du routeur à l'aide d'un téléphone mobile (en utilisant le téléphone mobile comme outil)

Apr 24, 2024 pm 06:04 PM

Les réseaux sans fil sont devenus un élément indispensable de la vie des gens dans le monde numérique d'aujourd'hui. Il est toutefois particulièrement important de protéger la sécurité des réseaux sans fil personnels. Définir un mot de passe fort est essentiel pour garantir que votre réseau WiFi ne puisse pas être piraté par d'autres. Pour assurer la sécurité de votre réseau, cet article vous présentera en détail comment utiliser votre téléphone mobile pour modifier le mot de passe WiFi du routeur. 1. Ouvrez la page de gestion du routeur - Ouvrez la page de gestion du routeur dans le navigateur mobile et saisissez l'adresse IP par défaut du routeur. 2. Entrez le nom d'utilisateur et le mot de passe de l'administrateur - Pour y accéder, entrez le nom d'utilisateur et le mot de passe de l'administrateur corrects dans la page de connexion. 3. Accédez à la page des paramètres sans fil – recherchez et cliquez pour accéder à la page des paramètres sans fil, dans la page de gestion du routeur. 4. Trouvez le Wi-Fi actuel

Comment utiliser Passkey pour votre compte Microsoft

Feb 19, 2024 am 11:03 AM

Comment utiliser Passkey pour votre compte Microsoft

Feb 19, 2024 am 11:03 AM

Passkey est un moyen de connexion plus avancé et plus sécurisé et peut être utilisé avec un compte Microsoft. Cet article vous expliquera comment utiliser Passkey dans votre compte Microsoft, vous présentera ses avantages et les différences avec les mots de passe. Avant d'entrer dans les détails, nous soulignons que si vous oubliez fréquemment vos mots de passe ou si vous devez vous connecter rapidement, Passkey sera généralement mieux pour vous. Qu'est-ce que le mot de passe ? En quoi sont-ils différents des mots de passe ? Les mots de passe constituent une méthode d'authentification avancée et sécurisée qui peut remplacer les connexions par mot de passe traditionnelles. Chaque application possède une clé unique, garantissant la sécurité et empêchant les menaces telles que le phishing. Les utilisateurs peuvent confirmer leur identité par e-mail et mot de passe, ou utiliser la reconnaissance faciale, l'empreinte digitale ou la clé de sécurité.

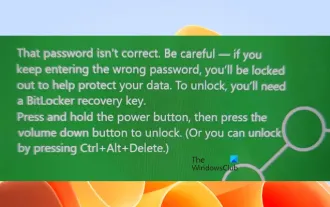

Mot de passe incorrect, méfiez-vous de l'avertissement BitLocker

Mar 26, 2024 am 09:41 AM

Mot de passe incorrect, méfiez-vous de l'avertissement BitLocker

Mar 26, 2024 am 09:41 AM

Cet article explique comment résoudre le problème des mots de passe erronés, en particulier la nécessité d'être prudent lors du traitement des avertissements BitLocker. Cet avertissement est déclenché lorsqu'un mot de passe incorrect est saisi plusieurs fois dans BitLocker pour déverrouiller le lecteur. Habituellement, cet avertissement se produit car le système dispose d'une politique qui limite les tentatives de connexion incorrectes (généralement trois tentatives de connexion sont autorisées). Dans ce cas, l'utilisateur recevra un message d'avertissement approprié. Le message d'avertissement complet est le suivant : Le mot de passe saisi est incorrect. Veuillez noter que la saisie continue de mots de passe incorrects entraînera le verrouillage du compte afin de protéger la sécurité de vos données. Si vous devez déverrouiller votre compte, vous devrez utiliser une clé de récupération BitLocker. Le mot de passe est incorrect, méfiez-vous de l'avertissement BitLocker que vous recevez lorsque vous vous connectez à votre ordinateur

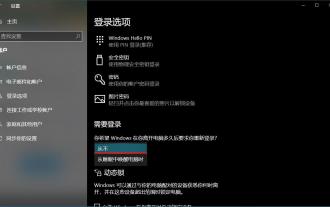

Comment supprimer le mot de passe de l'écran de verrouillage de Windows 10 maintenant

Jan 09, 2024 pm 03:33 PM

Comment supprimer le mot de passe de l'écran de verrouillage de Windows 10 maintenant

Jan 09, 2024 pm 03:33 PM

Après la mise à niveau du système win101909, certains amis voudront peut-être annuler le mot de passe de l'écran de verrouillage de leur ordinateur. Si vous ne savez pas quoi faire, je pense que nous pouvons trouver les options de compte dans la fenêtre des paramètres de l'ordinateur. Jetons un coup d'œil aux méthodes spécifiques. Comment annuler le mot de passe de l'écran de verrouillage dans win101909 : 1. Appuyez d'abord sur Win+I pour ouvrir l'interface des paramètres. 2. Recherchez ensuite l'option de connexion au compte, puis définissez-la comme indiqué sur la figure. Comment annuler la connexion par mot de passe à la mise sous tension dans win101909 : 1. Exécutez regedit pendant l'exécution pour ouvrir le registre et accédez au chemin suivant : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\Cu

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Tutoriel pour changer le mot de passe wifi sur téléphone mobile (opération simple)

Apr 26, 2024 pm 06:25 PM

Les réseaux sans fil sont devenus un élément indispensable de nos vies avec le développement rapide d'Internet. Afin de protéger les informations personnelles et la sécurité du réseau, il est cependant très important de changer régulièrement votre mot de passe wifi. Pour vous aider à mieux protéger la sécurité de votre réseau domestique, cet article vous présentera un tutoriel détaillé sur la façon d'utiliser votre téléphone mobile pour changer votre mot de passe WiFi. 1. Comprenez l'importance des mots de passe Wi-Fi. Les mots de passe Wi-Fi constituent la première ligne de défense pour protéger les informations personnelles et la sécurité du réseau. À l'ère d'Internet, comprendre son importance permet de mieux comprendre pourquoi vous devez changer régulièrement votre mot de passe. 2. Confirmez que le téléphone est connecté au wifi. Tout d'abord, assurez-vous que le téléphone est connecté au réseau wifi dont vous souhaitez modifier le mot de passe avant de modifier le mot de passe wifi. 3. Ouvrez le menu des paramètres du téléphone et accédez au menu des paramètres du téléphone.

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

Que dois-je faire si mon mot de passe Win10 ne répond pas aux exigences de la politique de mot de passe ? Que faire si le mot de passe de mon ordinateur ne répond pas aux exigences de la politique ?

Jun 25, 2024 pm 04:59 PM

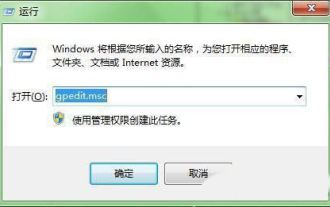

Dans le système Windows 10, la politique de mot de passe est un ensemble de règles de sécurité visant à garantir que les mots de passe définis par les utilisateurs répondent à certaines exigences de force et de complexité. Si le système vous indique que votre mot de passe ne répond pas aux exigences de la politique de mot de passe, cela signifie généralement que votre mot de passe est défini. Le mot de passe ne répond pas aux exigences définies par les normes Microsoft en matière de complexité, de longueur ou de types de caractères, alors comment éviter cela ? Les utilisateurs peuvent trouver directement la politique de mot de passe sous la politique de l'ordinateur local pour effectuer des opérations. Jetons un coup d'œil ci-dessous. Solutions qui ne sont pas conformes aux spécifications de la politique de mot de passe : Modifier la longueur du mot de passe : Selon les exigences de la politique de mot de passe, nous pouvons essayer d'augmenter la longueur du mot de passe, par exemple en changeant le mot de passe d'origine à 6 chiffres en 8 chiffres ou plus. Ajoutez des caractères spéciaux : les politiques de mot de passe nécessitent souvent l'inclusion de caractères spéciaux tels que @, #, $, etc. je

Comment réparer le message « iPhone non disponible »

Sep 17, 2023 pm 09:25 PM

Comment réparer le message « iPhone non disponible »

Sep 17, 2023 pm 09:25 PM

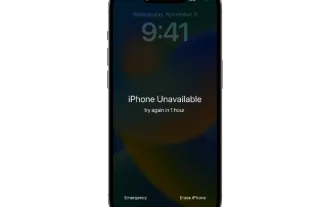

Comment fonctionne la fonction de sécurité « iPhone n'est pas disponible » ? Le mécanisme de base qui déclenche le message « iPhone non disponible » est ancré dans les fonctionnalités de sécurité de la conception du système, qui suivent chaque saisie incorrecte d'un mot de passe. Cette protection passe à la vitesse supérieure dès la cinquième tentative incorrecte de déverrouillage de l'appareil. Une fois cette étape atteinte, l'iPhone définit une période de verrouillage temporaire d'une minute, pendant laquelle toute tentative supplémentaire de saisie du mot de passe devient vaine. Cette durée de verrouillage n’est pas statique mais suit un modèle croissant. Plus précisément, après la cinquième tentative de mot de passe, chaque tentative de mot de passe incorrecte entraînera une augmentation du délai de verrouillage d'une minute. Par exemple, la sixième tentative incorrecte entraînera un verrouillage de 2 minutes, et la septième tentative incorrecte entraînera un verrouillage de 3 minutes.