Problème commun

Problème commun

Le système d'exploitation distingue les types de fichiers en fonction du contenu du fichier.

Le système d'exploitation distingue les types de fichiers en fonction du contenu du fichier.

Le système d'exploitation distingue les types de fichiers en fonction du contenu du fichier.

Le système d'exploitation distingue les types de fichiers en fonction de "l'extension" du fichier ; l'extension de fichier est un mécanisme utilisé par le système d'exploitation pour marquer le type de fichier. Le rôle le plus important de l'extension est de laisser le système décider quand le système d'exploitation est sélectionné. l'utilisateur souhaite ouvrir le fichier. Quel logiciel doit être utilisé pour exécuter le fichier ?

L'environnement d'exploitation de ce tutoriel : système Windows 10, ordinateur DELL G3.

Le système d'exploitation distingue les types de fichiers en fonction de ce que le fichier contient

Le système d'exploitation distingue les types de fichiers en fonction de "l'extension" du fichier

Un mécanisme utilisé par le système d'exploitation pour marquer les types de fichiers

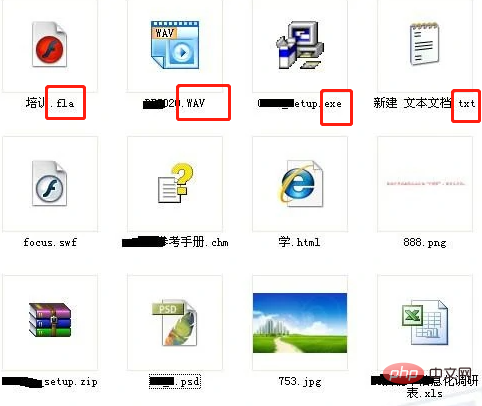

L'extension de nom de fichier (ou nom de fichier étendu, nom de suffixe) est un mécanisme utilisé par les premiers systèmes d'exploitation (tels que VMS/CP/M/DOS, etc.) pour marquer les formats de fichiers.

Dans un nom de fichier comme "exemple.txt", exemple est le nom principal du fichier et txt est l'extension du fichier, indiquant que le fichier est un fichier texte brut. Le point "." est le séparateur entre le nom principal du fichier et. l'extension du fichier.

Le rôle le plus important de l'extension de fichier est de laisser le système décider quel logiciel exécuter lorsque l'utilisateur souhaite ouvrir le fichier.

Introduction à l'objectif principal

Protéger les fichiers importants

Pour certains fichiers (tels que DOC, etc.), nous ne voulons pas que d'autres les ouvrent à volonté. La méthode de protection la plus simple consiste à changer son extension par un autre nom, par exemple en changeant le ". D'autres ont pensé à tort qu'il s'agissait d'un document d'origine inconnue et ont renoncé à s'y intéresser. Lorsque nous l'exécutons, il nous suffit d'ajuster le statut de l'association pour l'ouvrir en douceur. Par exemple, vous pouvez utiliser le Bloc-notes pour modifier un fichier de commandes dont le contenu inclut les lignes « assoc .xls= Excel.Sheet.8 » « ping 127.0.1 –n 10 » « assoc .xls=cqq ». Enregistrez-le ensuite en tant que fichier "open.bat". Le processus batch est simple. La première ligne utilise la commande "assoc" pour définir l'association correcte pour le fichier ".XLS". Si vous souhaitez afficher l'association de fichiers d'un type spécifié, vous pouvez exécuter la commande "assoc .xxx" dans la fenêtre CMD, où "xxx" représente l'extension de fichier spécifique.

La deuxième ligne utilise la commande Ping pour détecter l'adresse IP locale. Le paramètre "-n" spécifie le nombre de détections. De manière générale, il faut environ 1 seconde pour détecter une fois. bien sûr, vous pouvez le modifier en fonction de la situation réelle. Notez que « 127.0.1 » représente ici également l’adresse locale, qui équivaut à « 127.0.0.1 ». La troisième ligne réassocie le type ".xls" à notre type personnalisé. Modifiez d'abord l'extension du fichier à protéger, par exemple renommez « wendang.xls » en « wendang.cqq ». De cette façon, d'autres ne peuvent pas l'ouvrir directement. Lorsque nous avons besoin de l'utiliser, nous pouvons exécuter le fichier « open.bat » et double-cliquer sur le fichier « wendang.cqq » dans l'intervalle de temps spécifié pour l'ouvrir en douceur. Le traitement par lots modifiera alors automatiquement l'état de l'association de fichiers pour empêcher d'autres personnes de manipuler le fichier à volonté.

Bien sûr, pour des raisons de sécurité, il est préférable de créer un nouveau compte dans le système (comme "gly", etc.) et de définir un mot de passe complexe pour celui-ci. Stockez le fichier batch dans la partition NTFS, cliquez sur le bouton "Ajouter" dans le panneau "Sécurité" de sa fenêtre de propriétés, ajoutez le compte "gly", puis cliquez sur le bouton "Supprimer" pour supprimer l'autre "Groupe ou nom d'utilisateur". groupes et comptes dans la colonne. Si certains comptes ne peuvent pas être supprimés, vous pouvez cliquer sur le bouton "Avancé", annuler "Hériter des éléments d'autorisation parentale pouvant être appliqués aux objets enfants" dans le panneau "Autorisations" de la fenêtre contextuelle, puis cliquer sur "Supprimer". dans la boîte de dialogue contextuelle, vous pouvez effacer tous les comptes. Sélectionnez le compte "gly" et cochez l'élément "Contrôle total" dans la liste des autorisations, afin que seul le compte "gyl" puisse exploiter le fichier batch.

Pour les extensions générales, on peut clairement connaître le type de fichier, mais pour les extensions peu courantes ou les fichiers sans extensions, il n'est pas si simple d'identifier leur véritable identité. En utilisant le petit outil FileTypeID, le problème peut être facilement résolu. FileTypeID peut identifier des milliers de types de fichiers. Exécutez le programme, faites glisser et déposez des fichiers de types inconnus directement dans l'interface principale du programme, puis cliquez sur le bouton « Détails » pour afficher les informations détaillées du fichier, comme le montre la figure 1. Cliquez sur le bouton "Analyser", et le type de fichier auquel le fichier peut appartenir est affiché dans la colonne "Extension" de la liste d'identification, la probabilité de correspondance avec le type de fichier est affichée dans la colonne "Match", et le type de fichier est affiché dans la colonne "Type". Informations de description du type Sur la base de ces informations, il n'est pas difficile de découvrir sa véritable identité.

De plus, lorsque vous rencontrez des types de fichiers inconnus, vous pouvez également utiliser des moteurs de recherche tels que Baidu pour trouver les informations correspondantes. Sous Windows 8, la méthode de traitement est beaucoup plus simple. Après avoir double-cliqué sur un fichier de type inconnu, cliquez sur « Plus d'options » dans le panneau contextuel pour afficher tous les programmes du système capables de traiter le fichier. Après avoir sélectionné le programme cible, cochez l'élément "Ouvrir tous les fichiers XXX avec cette application", vous pouvez ensuite utiliser le programme pour ouvrir le fichier. Sinon, vous pouvez cliquer sur l'élément "Rechercher l'application dans l'App Store", qui peut être. facilement trouvé dans l'App Store Recherchez rapidement l'application correspondant au format de fichier, sélectionnez l'élément d'application correspondant, affichez ses informations de description et, le cas échéant, téléchargez et installez l'application. [2]

De manière générale, quel que soit le type de fichier, un identifiant spécifique sera affiché au début de celui-ci. Par exemple, pour les fichiers EXE, l'identifiant est "MZ". Utilisez des outils tels que le Bloc-notes ou WinHex pour ouvrir le fichier cible, recherchez les informations d'identification au début de celui-ci, puis effectuez une recherche en ligne pour connaître le type de fichier spécifique. De plus, grâce au logiciel « Translate Extension », vous pouvez facilement identifier le type de fichier réel. Entrez l'extension du fichier dans le coin supérieur droit de son interface principale et cliquez sur le bouton de requête pour trouver rapidement les informations de description pertinentes, sur la base desquelles vous pouvez comprendre son type réel. "Translate Extension" prend en charge 6113 types de fichiers. Pour certains types de fichiers spéciaux, s'ils ne peuvent pas être reconnus, vous pouvez cliquer sur le bouton "Soumettre" pour les envoyer à l'auteur pour vérification.

Économisez de l'espace disque

Vous pouvez rechercher tous les fichiers .scr du système (tapez *.scr puis recherchez) et supprimez les fichiers .scr inutiles dans la fenêtre des résultats de recherche pour économiser de l'espace disque. Si vous souhaitez démarrer l'économiseur d'écran immédiatement, cliquez avec le bouton droit sur l'un des fichiers .scr et faites-le glisser vers le bureau ou le menu Démarrer (ou l'un de ses sous-menus) et sélectionnez "Créer un raccourci". Cliquez ensuite sur ce Shocrtut pour démarrer l'économiseur d'écran.

Effacer les icônes sur le panneau de configuration

Parfois, ces icônes indésirables ne sont pas véhiculées par le panneau de configuration du système Windows lui-même, mais sont installées par d'autres programmes sans autorisation. Dans ce cas, il est nécessaire que le lecteur comprenne que l'extension de fichier de la plupart des icônes du panneau de configuration est .cpI. Tapez *.cpI dans la fonction de recherche du système Windows pour répertorier les applications liées au panneau de configuration du système. Double-cliquez ensuite sur chaque fichier répertorié et filtrez les fichiers inutiles. Déplacez ces fichiers indésirables vers un autre dossier ou effectuez une sauvegarde et supprimez les fichiers d'icônes d'origine. Il convient de noter que parfois plusieurs icônes dans le panneau de configuration ne peuvent représenter qu'un seul fichier .cpl. Par exemple, si le fichier main·cpl est supprimé, les icônes du clavier, de la souris et de l'imprimante seront supprimées.

Définir les associations

Dans le Panneau de configuration de Windows-Programmes par défaut-Définir les associations, vous pouvez trouver presque tous les types de fichiers de ce Windows, où vous pouvez trouver le nom, la description et le programme associé (par défaut actuel).

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

La différence entre H5 et mini-programmes et applications

Apr 06, 2025 am 10:42 AM

La différence entre H5 et mini-programmes et applications

Apr 06, 2025 am 10:42 AM

H5. La principale différence entre les mini programmes et l'application est: Architecture technique: H5 est basé sur la technologie Web, et les mini-programmes et l'application sont des applications indépendantes. Expérience et fonctions: H5 est légère et facile à utiliser, avec des fonctions limitées; Les mini-programmes sont légers et ont une bonne interactivité; Les applications sont puissantes et ont une expérience fluide. Compatibilité: H5 est compatible multiplateforme, les applets et les applications sont limités par la plate-forme. Coût de développement: H5 a un faible coût de développement, des mini-programmes moyens et une application la plus élevée. Scénarios applicables: H5 convient à l'affichage d'informations, les applets conviennent aux applications légères et les applications conviennent aux fonctions complexes.

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Puis-je installer mysql sur Windows 7

Apr 08, 2025 pm 03:21 PM

Oui, MySQL peut être installé sur Windows 7, et bien que Microsoft ait cessé de prendre en charge Windows 7, MySQL est toujours compatible avec lui. Cependant, les points suivants doivent être notés lors du processus d'installation: téléchargez le programme d'installation MySQL pour Windows. Sélectionnez la version appropriée de MySQL (communauté ou entreprise). Sélectionnez le répertoire d'installation et le jeu de caractères appropriés pendant le processus d'installation. Définissez le mot de passe de l'utilisateur racine et gardez-le correctement. Connectez-vous à la base de données pour les tests. Notez les problèmes de compatibilité et de sécurité sur Windows 7, et il est recommandé de passer à un système d'exploitation pris en charge.

Copier et coller le code d'amour Copier et coller le code d'amour gratuitement

Apr 04, 2025 am 06:48 AM

Copier et coller le code d'amour Copier et coller le code d'amour gratuitement

Apr 04, 2025 am 06:48 AM

Copier et coller le code n'est pas impossible, mais il doit être traité avec prudence. Des dépendances telles que l'environnement, les bibliothèques, les versions, etc. dans le code peuvent ne pas correspondre au projet actuel, entraînant des erreurs ou des résultats imprévisibles. Assurez-vous de vous assurer que le contexte est cohérent, y compris les chemins de fichier, les bibliothèques dépendantes et les versions Python. De plus, lors de la copie et de la collation du code pour une bibliothèque spécifique, vous devrez peut-être installer la bibliothèque et ses dépendances. Les erreurs courantes incluent les erreurs de chemin, les conflits de version et les styles de code incohérents. L'optimisation des performances doit être redessinée ou refactorisée en fonction de l'objectif d'origine et des contraintes du code. Il est crucial de comprendre et de déboguer le code copié, et de ne pas copier et coller aveuglément.

Pouvez-vous utiliser Tauri pour développer des applications de bureau si vous ne connaissez pas la rouille?

Apr 04, 2025 pm 11:42 PM

Pouvez-vous utiliser Tauri pour développer des applications de bureau si vous ne connaissez pas la rouille?

Apr 04, 2025 pm 11:42 PM

L'impact de la maîtrise du langage de la rouille sur le développement du programme de bureau dans le cadre de Tauri Tauri est un cadre de développement d'applications de bureau construit à l'aide de la rouille, grâce à son poids léger et ...

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

Mysql et Mariadb peuvent-ils coexister

Apr 08, 2025 pm 02:27 PM

MySQL et MARIADB peuvent coexister, mais doivent être configurés avec prudence. La clé consiste à allouer différents numéros de port et répertoires de données à chaque base de données et ajuster les paramètres tels que l'allocation de mémoire et la taille du cache. La mise en commun de la connexion, la configuration des applications et les différences de version doivent également être prises en compte et doivent être soigneusement testées et planifiées pour éviter les pièges. L'exécution de deux bases de données simultanément peut entraîner des problèmes de performances dans les situations où les ressources sont limitées.

Comment contrôler le haut et la fin des pages dans les paramètres d'impression du navigateur via JavaScript ou CSS?

Apr 05, 2025 pm 10:39 PM

Comment contrôler le haut et la fin des pages dans les paramètres d'impression du navigateur via JavaScript ou CSS?

Apr 05, 2025 pm 10:39 PM

Comment utiliser JavaScript ou CSS pour contrôler le haut et la fin de la page dans les paramètres d'impression du navigateur. Dans les paramètres d'impression du navigateur, il existe une option pour contrôler si l'écran est ...

Impossible de se connecter à MySQL en tant que racine

Apr 08, 2025 pm 04:54 PM

Impossible de se connecter à MySQL en tant que racine

Apr 08, 2025 pm 04:54 PM

Les principales raisons pour lesquelles vous ne pouvez pas vous connecter à MySQL en tant que racines sont des problèmes d'autorisation, des erreurs de fichier de configuration, des problèmes de mot de passe incohérents, des problèmes de fichiers de socket ou une interception de pare-feu. La solution comprend: vérifiez si le paramètre Bind-Address dans le fichier de configuration est configuré correctement. Vérifiez si les autorisations de l'utilisateur racine ont été modifiées ou supprimées et réinitialisées. Vérifiez que le mot de passe est précis, y compris les cas et les caractères spéciaux. Vérifiez les paramètres et les chemins d'autorisation du fichier de socket. Vérifiez que le pare-feu bloque les connexions au serveur MySQL.

Comment utiliser des fichiers de police installés localement sur les pages Web?

Apr 05, 2025 pm 10:57 PM

Comment utiliser des fichiers de police installés localement sur les pages Web?

Apr 05, 2025 pm 10:57 PM

Comment utiliser des fichiers de police installés localement sur les pages Web avez-vous rencontré cette situation dans le développement de pages Web: vous avez installé une police sur votre ordinateur ...