Problème commun

Problème commun

Quels sont les modes de transmission et les méfaits des virus informatiques ?

Quels sont les modes de transmission et les méfaits des virus informatiques ?

Quels sont les modes de transmission et les méfaits des virus informatiques ?

Méthodes de transmission : 1. Grâce aux disquettes, les maladies de type fichier peuvent se propager via les disquettes ; 2. Grâce aux disques optiques, car les disques optiques ont une grande capacité et peuvent stocker des fichiers exécutables massifs ; 3. Grâce à la transmission réseau, cette méthode se propage ; extrêmement rapide et peut se propager à toutes les machines du réseau dans un laps de temps très court. Risques : 1. Attaquez le secteur de démarrage principal du disque dur, le secteur de démarrage, la table FAT et le répertoire de documents, entraînant la perte d'informations sur le disque. 2. Supprimez les documents exécutables ou les fichiers de données sur la disquette, le disque dur ou le réseau. provoquant la perte du document ; 3. , occupe de l'espace disque ; 4. Modifie ou détruit les données du document, provoquant une modification du contenu.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

Le virus informatique (virus informatique) fait référence à un ensemble d'instructions informatiques ou de codes de programme insérés par le programmeur dans un programme informatique qui détruisent les fonctions de l'ordinateur ou détruisent les données, affectent l'utilisation normale de l'ordinateur et sont capables de s'auto-répliquer.

Les virus informatiques sont des programmes artificiels, destructeurs, contagieux et latents qui endommagent les informations ou les systèmes informatiques. Il n'existe pas indépendamment, mais est caché dans d'autres programmes exécutables. Lorsqu'un ordinateur est infecté par un virus, cela peut d'abord affecter la vitesse de fonctionnement de la machine, ou au pire planter et endommager le système. Par conséquent, le virus entraîne de grandes pertes pour l'utilisateur. Dans des circonstances normales, nous appelons ce programme destructeur. un virus informatique.

La principale voie de transmission des virus informatiques

1. Disquette : via l'utilisation de disquettes infectées par le monde extérieur.

En tant que support d'échange le plus couramment utilisé, les disquettes ont joué un rôle important dans la propagation des virus au début des applications informatiques. Parce que les applications informatiques étaient relativement simples à cette époque, les fichiers exécutables et les systèmes de fichiers de données étaient petits et. de nombreux fichiers exécutables ont été transmis via des disquettes, se copient et s'installent les uns les autres, de sorte que les virus peuvent propager des virus de type fichier via la disquette : De plus, lorsque la disquette est cataloguée ou que la machine est démarrée, les virus du secteur de démarrage s'infectent les uns les autres. dans la zone de la disquette et du disque dur. Par conséquent, les disquettes sont également devenues le principal « terrain fertile » pour les virus informatiques.

2. Disque optique

Étant donné que le disque optique a une grande capacité et stocke un grand nombre de fichiers exécutables, un grand nombre de virus peuvent se cacher dans le disque optique. Les opérations d'écriture ne peuvent pas être effectuées sur des disques optiques en lecture seule. , les virus présents sur le disque optique ne peuvent donc pas être supprimés. Dans le processus de production de logiciels illégalement piratés dans un but lucratif, il est impossible d'assumer une responsabilité particulière en matière de protection contre les virus, et il n'y aura jamais de garanties techniques véritablement fiables et réalisables pour éviter l'introduction, l'infection, l'épidémie et la propagation de virus. Actuellement, la prolifération des CD piratés facilite grandement la propagation des virus.

3. Disque dur

Parce que le disque dur contenant un virus est utilisé ou réparé localement ou déplacé vers d'autres endroits, la disquette propre sera infectée et se propagera à nouveau.

4. Disque U

Le disque U présente les caractéristiques d'une petite taille, d'une portabilité, d'une grande capacité de stockage et d'un prix bas, mais en même temps, les virus peuvent également être transmis à l'ordinateur via le disque U.

5. BBS

Le babillard électronique BBS est très populaire parmi les utilisateurs car il est facile à mettre en ligne et nécessite un faible investissement. BBS est un site de communication volontairement organisé par des passionnés d'informatique. Les utilisateurs peuvent échanger des fichiers comprenant des logiciels gratuits, des jeux et des programmes auto-écrits sur BBS. Étant donné que les sites BBS ne disposent généralement pas d'une gestion de sécurité stricte ni de restrictions, cela fournit à certains auteurs de programmes antivirus un endroit pour propager des virus. Les stations BBS de diverses villes sont transmises via des stations centrales, avec une large zone de diffusion. Avec la popularité du BBS en Chine, de nouveaux médias se sont ajoutés à la propagation des virus.

6. Réseau

Les grands progrès de la technologie de communication moderne ont rendu la distance spatiale plus lointaine. Les données, les fichiers et les e-mails peuvent être facilement

transmis entre différents postes de travail en réseau via des câbles, des fibres optiques ou le téléphone. lignes. Postes de travail La distance peut être aussi courte que des ordinateurs placés côte à côte, ou aussi longue que des dizaines de milliers de kilomètres, comme le dit le proverbe, « nous avons l'impression d'être si proches les uns des autres », mais elle constitue également une nouvelle « autoroute ». " pour la propagation de virus informatiques. Les virus informatiques peuvent s'attacher aux fichiers normaux et se propager lorsque vous recevez un programme infecté de l'autre côté du réseau et que vous l'exécutez sur votre ordinateur sans aucune protection. Cette méthode d'infection virale est très courante dans les pays où les connexions aux réseaux informatiques sont répandues. Il n'est plus grave que les ordinateurs domestiques soient infectés par un virus « importé ». Tandis que nos informations s’internationalisent, nos virus s’internationalisent également. Un grand nombre de virus étrangers ont été introduits dans le pays avec Internet.

Avec la popularité d'Internet, de nouveaux moyens de propagation des virus ont été ajoutés, et cela deviendra le premier moyen de propagation. Le développement pionnier d'Internet a rendu les virus potentiellement catastrophiques, se propageant plus rapidement et rendant les tâches antivirus plus difficiles. Internet présente deux menaces de sécurité différentes. L'une d'entre elles provient des téléchargements de fichiers, qui peuvent contenir des virus lorsqu'ils sont parcourus ou téléchargés via FTP. Une autre menace vient du courrier électronique. La plupart des systèmes de messagerie Internet assurent la transmission d'e-mails contenant des documents formatés entre les réseaux. Par conséquent, des documents ou des fichiers infectés par des virus peuvent affluer dans le réseau de l'entreprise via des passerelles et des serveurs de messagerie. La facilité et l’ouverture de l’utilisation d’Internet rendent cette menace de plus en plus grave.

Actuellement, les dernières tendances en matière de virus sur Internet sont les suivantes :

1) Les pages Web personnelles anonymes créées par des criminels ou des acteurs malveillants fournissent directement un moyen pratique de télécharger un grand nombre d'échantillons de virus vivants.

2) Les échantillons de virus fournissant aux institutions de recherche universitaire peuvent également devenir des outils pour les personnes ayant des arrière-pensées.

3) Les articles académiques électroniques, les revues, les magazines et les activités d'échange universitaire en ligne connexes qui portent spécifiquement sur la recherche et les discussions sur la production de virus, telles que la réunion annuelle de la Virus Manufacturing Association, etc., sont possibles grâce à la connexion anonyme. sur Internet. Il est devenu la cible et la cible de tous les nouveaux créateurs de virus au pays et à l'étranger qui souhaitent apprendre, voler et plagier.

4) Il existe un grand nombre d'outils, d'assistants, de programmes, etc. de création de virus dispersés sur le site Web, permettant aux personnes sans expérience ni connaissances en programmation de créer de nouveaux virus.

5) Les nouvelles technologies et les nouveaux virus font que presque tout le monde devient involontairement porteur ou propagateur du virus sans le savoir.

Les principaux dangers des virus informatiques

1. Attaquez le secteur de démarrage principal du disque dur, le secteur de démarrage, la table FAT et le répertoire de documents, entraînant la perte des informations sur le disque.

2. Supprimez les documents exécutables ou les fichiers de données sur les disquettes, les disques durs ou les réseaux, entraînant la perte des fichiers.

3. Occupez de l'espace disque.

4. Modifiez ou détruisez les données du document pour en changer le contenu.

5. Saisissez les ressources du système et réduisez la mémoire.

6. Cela prend du temps de fonctionnement du processeur et réduit l'efficacité de fonctionnement.

7. Formatez l'intégralité du disque ou du secteur.

8. Détruisez le contenu du BIOS sur la carte mère de l'ordinateur, rendant l'ordinateur incapable de fonctionner.

9. Détruisez l'affichage normal de l'écran, perturbant le fonctionnement de l'utilisateur.

10. Détruisez le programme de saisie au clavier et provoquez des erreurs dans la saisie normale de l'utilisateur.

Pour plus de connaissances connexes, veuillez visiter la rubrique FAQ !

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

Video Face Swap

Échangez les visages dans n'importe quelle vidéo sans effort grâce à notre outil d'échange de visage AI entièrement gratuit !

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

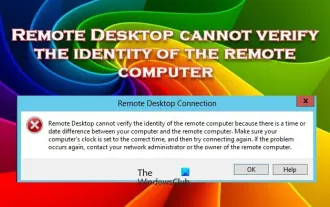

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le Bureau à distance ne peut pas authentifier l'identité de l'ordinateur distant

Feb 29, 2024 pm 12:30 PM

Le service Bureau à distance Windows permet aux utilisateurs d'accéder aux ordinateurs à distance, ce qui est très pratique pour les personnes qui doivent travailler à distance. Cependant, des problèmes peuvent survenir lorsque les utilisateurs ne peuvent pas se connecter à l'ordinateur distant ou lorsque Remote Desktop ne peut pas authentifier l'identité de l'ordinateur. Cela peut être dû à des problèmes de connexion réseau ou à un échec de vérification du certificat. Dans ce cas, l'utilisateur devra peut-être vérifier la connexion réseau, s'assurer que l'ordinateur distant est en ligne et essayer de se reconnecter. De plus, s'assurer que les options d'authentification de l'ordinateur distant sont correctement configurées est essentiel pour résoudre le problème. De tels problèmes avec les services Bureau à distance Windows peuvent généralement être résolus en vérifiant et en ajustant soigneusement les paramètres. Le Bureau à distance ne peut pas vérifier l'identité de l'ordinateur distant en raison d'un décalage d'heure ou de date. Veuillez vous assurer que vos calculs

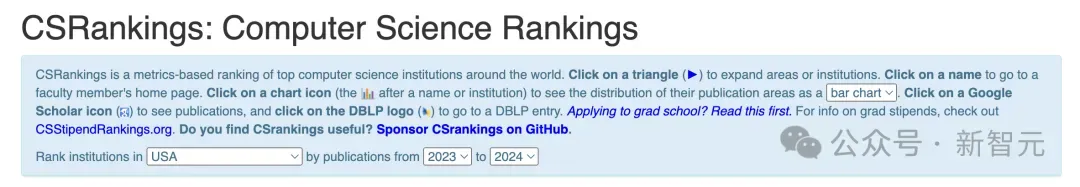

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Publication du classement national CSRankings 2024 en informatique ! La CMU domine la liste, le MIT sort du top 5

Mar 25, 2024 pm 06:01 PM

Les classements majeurs nationaux en informatique 2024CSRankings viennent d’être publiés ! Cette année, dans le classement des meilleures universités CS aux États-Unis, l'Université Carnegie Mellon (CMU) se classe parmi les meilleures du pays et dans le domaine de CS, tandis que l'Université de l'Illinois à Urbana-Champaign (UIUC) a été classé deuxième pendant six années consécutives. Georgia Tech s'est classée troisième. Ensuite, l’Université de Stanford, l’Université de Californie à San Diego, l’Université du Michigan et l’Université de Washington sont à égalité au quatrième rang mondial. Il convient de noter que le classement du MIT a chuté et est sorti du top cinq. CSRankings est un projet mondial de classement des universités dans le domaine de l'informatique initié par le professeur Emery Berger de la School of Computer and Information Sciences de l'Université du Massachusetts Amherst. Le classement est basé sur des objectifs

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Qu'est-ce que e dans l'ordinateur

Aug 31, 2023 am 09:36 AM

Le « e » de l'ordinateur est le symbole de la notation scientifique. La lettre « e » est utilisée comme séparateur d'exposant en notation scientifique, ce qui signifie « multiplié à la puissance 10 ». En notation scientifique, un nombre s'écrit généralement sous la forme M ×. 10^E, où M est un nombre compris entre 1 et 10 et E représente l'exposant.

Correctif : code d'erreur Microsoft Teams 80090016 Le module de plateforme approuvée de votre ordinateur a échoué

Apr 19, 2023 pm 09:28 PM

Correctif : code d'erreur Microsoft Teams 80090016 Le module de plateforme approuvée de votre ordinateur a échoué

Apr 19, 2023 pm 09:28 PM

<p>MSTeams est la plateforme de confiance pour communiquer, discuter ou appeler avec des coéquipiers et des collègues. Le code d'erreur 80090016 sur MSTeams et le message <strong>Le module de plateforme sécurisée de votre ordinateur a échoué</strong> peuvent entraîner des difficultés de connexion. L'application ne vous permettra pas de vous connecter tant que le code d'erreur n'est pas résolu. Si vous rencontrez de tels messages lors de l'ouverture de MS Teams ou de toute autre application Microsoft, cet article peut vous guider pour résoudre le problème. </p><h2&

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

Que signifie ordinateur ?

Aug 15, 2023 am 09:58 AM

La signification de cu dans un ordinateur dépend du contexte : 1. Unité de contrôle, dans le processeur central d'un ordinateur, CU est le composant chargé de coordonner et de contrôler l'ensemble du processus informatique 2. Unité de calcul, dans un processeur graphique ou autre ; processeur accéléré, CU est l’unité de base pour le traitement des tâches de calcul parallèles.

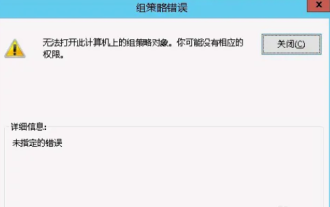

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Impossible d'ouvrir l'objet Stratégie de groupe sur cet ordinateur

Feb 07, 2024 pm 02:00 PM

Parfois, le système d'exploitation peut mal fonctionner lors de l'utilisation d'un ordinateur. Le problème que j'ai rencontré aujourd'hui était que lors de l'accès à gpedit.msc, le système indiquait que l'objet de stratégie de groupe ne pouvait pas être ouvert car les autorisations appropriées pouvaient faire défaut. L'objet de stratégie de groupe sur cet ordinateur n'a pas pu être ouvert. Solution : 1. Lors de l'accès à gpedit.msc, le système indique que l'objet de stratégie de groupe sur cet ordinateur ne peut pas être ouvert en raison d'un manque d'autorisations. Détails : Le système ne parvient pas à localiser le chemin spécifié. 2. Une fois que l'utilisateur a cliqué sur le bouton de fermeture, la fenêtre d'erreur suivante apparaît. 3. Vérifiez immédiatement les enregistrements du journal et combinez les informations enregistrées pour découvrir que le problème réside dans le fichier C:\Windows\System32\GroupPolicy\Machine\registry.pol.

Comment supprimer complètement les virus des téléphones mobiles Méthodes recommandées pour lutter contre les virus sur les téléphones mobiles

Feb 29, 2024 am 10:52 AM

Comment supprimer complètement les virus des téléphones mobiles Méthodes recommandées pour lutter contre les virus sur les téléphones mobiles

Feb 29, 2024 am 10:52 AM

Une fois qu'un téléphone mobile est infecté par un certain virus cheval de Troie, il ne peut pas être détecté et tué par un logiciel antivirus. Ce principe est similaire à celui d'un ordinateur infecté par un virus tenace. Le virus ne peut être complètement supprimé qu'en formatant le lecteur C et en le supprimant. réinstaller le système, puis j'expliquerai comment nettoyer complètement le virus une fois que le téléphone mobile est infecté par un virus tenace. Méthode 1 : ouvrez le téléphone et cliquez sur « Paramètres » - Autres paramètres - « Restaurer le téléphone » pour restaurer les paramètres d'usine du téléphone. Remarque : Avant de restaurer les paramètres d'usine, vous devez sauvegarder les données importantes du téléphone. Les paramètres d'usine sont équivalents. à celles de l'ordinateur. "C'est la même chose que le formatage et la réinstallation du système." Après la récupération, les données du téléphone seront effacées. Méthode 2 (1) Éteignez d'abord le téléphone, puis appuyez et maintenez le "bouton d'alimentation". " + "bouton volume + ou bouton volume -" sur le téléphone en même temps.

Que dois-je faire si Steam ne parvient pas à se connecter à l'ordinateur distant ?

Mar 01, 2023 pm 02:20 PM

Que dois-je faire si Steam ne parvient pas à se connecter à l'ordinateur distant ?

Mar 01, 2023 pm 02:20 PM

Solution au problème selon lequel Steam ne peut pas se connecter à l'ordinateur distant : 1. Dans la plateforme de jeu, cliquez sur l'option « Steam » dans le coin supérieur gauche ; 2. Ouvrez le menu et sélectionnez l'option « Paramètres » ; "Remote Play" ; 4. Cochez Activer la fonction "Remote Play" et cliquez sur le bouton "OK".