Quelles sont les caractéristiques des logiciels malveillants non inclus ?

Les caractéristiques des logiciels malveillants n'incluent pas la « destruction des données utilisateur ». Les logiciels malveillants sont des logiciels qui se situent entre les virus et les logiciels classiques. Ses caractéristiques sont : 1. Installation forcée ; 2. Difficulté à désinstaller ; 3. Détournement de navigateur ; 4. Pop-ups publicitaires ; 6. Désinstallation malveillante ; d'autres logiciels ; 7. Regroupement malveillant ; 8. Autres comportements malveillants qui portent atteinte au droit de l'utilisateur de connaître et de choisir.

L'environnement d'exploitation de ce tutoriel : système Windows 7, ordinateur Dell G3.

【Question à choix unique】Les caractéristiques des logiciels malveillants n'incluent pas ( ).

A. Installation forcée

B Collecte malveillante d'informations utilisateur

Réponse correcte :

C . briser les données des utilisateurs- Les logiciels malveillants (communément appelés « logiciels malveillants ») font référence à un logiciel installé et exécuté sur l'ordinateur ou un autre terminal de l'utilisateur sans l'invite ou l'autorisation explicite de l'utilisateur, portant atteinte aux droits et intérêts légitimes de l'utilisateur, mais ne N'inclut pas les virus informatiques stipulés dans les lois et réglementations chinoises.

Certains logiciels malveillants visent simplement à atteindre un certain objectif, comme la publicité. Bien que ces logiciels malveillants n'affectent pas l'utilisation normale de l'ordinateur de l'utilisateur, une page Web supplémentaire apparaîtra lorsque l'utilisateur démarrera le navigateur à des fins promotionnelles.

Les logiciels malveillants présentent les caractéristiques suivantes (caractéristiques)1. Installation forcée :

fait référence à l'acte d'installer un logiciel sur l'ordinateur ou un autre terminal de l'utilisateur sans l'invite ou l'autorisation explicite de l'utilisateur.a) Ne demandez pas à l'utilisateur pendant le processus d'installation

b) Ne fournissez pas d'options claires aux utilisateurs à choisir pendant le processus d'installation

- c) Ne fournissez pas à l'utilisateur un moyen ; pour quitter l'installation pendant le processus d'installation Fonction ;

- d) Invites insuffisantes et peu claires aux utilisateurs pendant le processus d'installation (des informations claires et suffisantes incluent, sans s'y limiter, l'auteur du logiciel, le nom du logiciel, la version du logiciel et les fonctions du logiciel). , etc.)

-

2 . Difficile à désinstaller :

fait référence au comportement d'un programme qui est toujours actif après la désinstallation lorsqu'aucune méthode de désinstallation universelle n'est fournie, ou qu'il n'est pas affecté par d'autres logiciels ou détruit par d'autres. - a) Il n'existe pas d'interface de désinstallation claire et universelle (telle que « Groupe de programmes » et « Ajout ou suppression de programmes » dans le « Panneau de configuration » sous le système Windows) ; b) Il existe des conditions obligatoires supplémentaires pour la désinstallation de logiciels, telles que comme mise en réseau et saisie d'un code de vérification, répondre aux questions, etc.

3. navigateur ou d'autres paramètres associés avec la permission de l'utilisateur, forçant l'utilisateur à accéder à un site Web spécifique ou empêchant l'utilisateur d'accéder normalement à Internet.

a) Empêcher les utilisateurs de modifier les paramètres du navigateur ;

b) Ajout, suppression et modification non autorisés du contenu des sites Web visités par les utilisateurs

- c) Forcer les utilisateurs à accéder à des sites Web spécifiques ou à ne pas pouvoir y accéder ; Internet normalement.

- d) La modification des paramètres pertinents du navigateur ou du système d'exploitation de l'utilisateur provoque les trois phénomènes ci-dessus.

- 4. Pop-ups publicitaires :

fait référence au comportement consistant à utiliser un logiciel installé sur l'ordinateur de l'utilisateur ou sur d'autres terminaux pour afficher des publicités sans invite explicite de l'utilisateur ou sans l'autorisation de l'utilisateur.

a) L'utilisateur n'est pas informé du comportement publicitaire pop-up du logiciel lors de l'installation

b) La publicité pop-up ne peut pas être fermée

- c) Lorsque la publicité apparaît ; , l'utilisateur n'est pas informé des informations logicielles concernant la publicité contextuelle ;

- 5. Collecte malveillante d'informations utilisateur

: fait référence à une collecte malveillante d'informations utilisateur sans invite explicite ni autorisation de l'utilisateur.

a) Lors de la collecte d'informations sur les utilisateurs, n'invitez pas les utilisateurs à collecter des informations ;

b) Ne donnez pas aux utilisateurs la possibilité de choisir d'autoriser ou non la collecte d'informations ;

- c) Les utilisateurs ne peuvent pas afficher le les informations qu'ils collectent ;

- 6. Désinstallation malveillante :

fait référence à l'acte de désinstaller d'autres logiciels sans demander explicitement à l'utilisateur, sans l'autorisation de l'utilisateur, ou de tromper ou de tromper l'utilisateur.

a) Fausses descriptions d'autres logiciels ;

b) Donner des invites d'erreur pour d'autres logiciels

- c) Supprimer directement d'autres logiciels ;

- 7. Regroupement malveillant :

fait référence au fait de regrouper des logiciels qui ont été identifiés comme des logiciels malveillants.

a) Lors de l'installation, installez les logiciels malveillants identifiés

b) Après l'installation, installez ou exécutez d'autres logiciels malveillants identifiés par divers moyens.

- 8. Autres comportements malveillants qui portent atteinte aux droits des utilisateurs de connaître et de choisir. Pour plus de connaissances connexes, veuillez visiter la rubrique

- FAQ

!

Ce qui précède est le contenu détaillé de. pour plus d'informations, suivez d'autres articles connexes sur le site Web de PHP en chinois!

Outils d'IA chauds

Undresser.AI Undress

Application basée sur l'IA pour créer des photos de nu réalistes

AI Clothes Remover

Outil d'IA en ligne pour supprimer les vêtements des photos.

Undress AI Tool

Images de déshabillage gratuites

Clothoff.io

Dissolvant de vêtements AI

AI Hentai Generator

Générez AI Hentai gratuitement.

Article chaud

Outils chauds

Bloc-notes++7.3.1

Éditeur de code facile à utiliser et gratuit

SublimeText3 version chinoise

Version chinoise, très simple à utiliser

Envoyer Studio 13.0.1

Puissant environnement de développement intégré PHP

Dreamweaver CS6

Outils de développement Web visuel

SublimeText3 version Mac

Logiciel d'édition de code au niveau de Dieu (SublimeText3)

Quel logiciel est Bonjour et peut-il être désinstallé ?

Feb 20, 2024 am 09:33 AM

Quel logiciel est Bonjour et peut-il être désinstallé ?

Feb 20, 2024 am 09:33 AM

Titre : Explorez le logiciel Bonjour et comment le désinstaller Résumé : Cet article présentera les fonctions, le champ d'utilisation et comment désinstaller le logiciel Bonjour. Parallèlement, il sera également expliqué comment utiliser d'autres outils pour remplacer Bonjour afin de répondre aux besoins des utilisateurs. Introduction : Bonjour est un logiciel courant dans le domaine de la technologie informatique et réseau. Bien que cela puisse paraître peu familier à certains utilisateurs, cela peut être très utile dans certaines situations spécifiques. Si le logiciel Bonjour est installé mais que vous souhaitez maintenant le désinstaller, alors

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Que faire si WPS Office ne peut pas ouvrir le fichier PPT - Que faire si WPS Office ne peut pas ouvrir le fichier PPT

Mar 04, 2024 am 11:40 AM

Récemment, de nombreux amis m'ont demandé quoi faire si WPSOffice ne pouvait pas ouvrir les fichiers PPT. Ensuite, apprenons comment résoudre le problème de l'incapacité de WPSOffice à ouvrir les fichiers PPT. J'espère que cela pourra aider tout le monde. 1. Ouvrez d'abord WPSOffice et accédez à la page d'accueil, comme indiqué dans la figure ci-dessous. 2. Saisissez ensuite le mot-clé « réparation de documents » dans la barre de recherche ci-dessus, puis cliquez pour ouvrir l'outil de réparation de documents, comme indiqué dans la figure ci-dessous. 3. Importez ensuite le fichier PPT pour réparation, comme indiqué dans la figure ci-dessous.

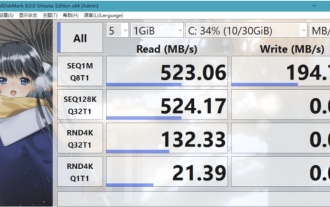

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

Quel logiciel est CrystalDiskmark ? -Comment utiliser crystaldiskmark ?

Mar 18, 2024 pm 02:58 PM

CrystalDiskMark est un petit outil de référence pour disques durs qui mesure rapidement les vitesses de lecture/écriture séquentielles et aléatoires. Ensuite, laissez l'éditeur vous présenter CrystalDiskMark et comment utiliser crystaldiskmark~ 1. Introduction à CrystalDiskMark CrystalDiskMark est un outil de test de performances de disque largement utilisé pour évaluer la vitesse et les performances de lecture et d'écriture des disques durs mécaniques et des disques SSD (SSD). ). Performances d’E/S aléatoires. Il s'agit d'une application Windows gratuite qui fournit une interface conviviale et divers modes de test pour évaluer différents aspects des performances du disque dur. Elle est largement utilisée dans les revues de matériel.

![Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]](https://img.php.cn/upload/article/000/465/014/170831448976874.png?x-oss-process=image/resize,m_fill,h_207,w_330) Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]

Feb 19, 2024 am 11:48 AM

Le logiciel Corsair iCUE ne détecte pas la RAM [Corrigé]

Feb 19, 2024 am 11:48 AM

Cet article explorera les étapes que les utilisateurs peuvent suivre lorsque le logiciel CorsairiCUE ne reconnaît pas la RAM d'un système Windows. Bien que le logiciel CorsairiCUE soit conçu pour permettre aux utilisateurs de contrôler l'éclairage RVB de leur ordinateur, certains utilisateurs ont constaté que le logiciel ne fonctionnait pas correctement, entraînant une incapacité à détecter les modules RAM. Pourquoi l'ICUE ne récupère-t-elle pas ma mémoire ? La principale raison pour laquelle ICUE ne peut pas identifier correctement la RAM est généralement liée à des conflits logiciels en arrière-plan. De plus, des paramètres d'écriture SPD incorrects peuvent également être à l'origine de ce problème. Problème résolu avec le logiciel CorsairIcue ne détectant pas la RAM Si le logiciel CorsairIcue ne détecte pas la RAM sur votre ordinateur Windows, veuillez utiliser les suggestions suivantes.

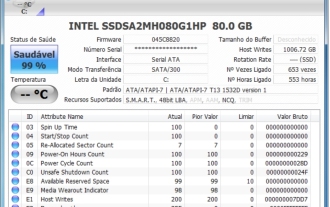

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

Tutoriel d'utilisation de CrystalDiskinfo – Quel logiciel est CrystalDiskinfo ?

Mar 18, 2024 pm 04:50 PM

CrystalDiskInfo est un logiciel utilisé pour vérifier les périphériques matériels informatiques. Dans ce logiciel, nous pouvons vérifier notre propre matériel informatique, tel que la vitesse de lecture, le mode de transmission, l'interface, etc. ! Alors en plus de ces fonctions, comment utiliser CrystalDiskInfo et qu'est-ce que CrystalDiskInfo exactement ? Laissez-moi faire le tri pour vous ! 1. L'origine de CrystalDiskInfo En tant que l'un des trois composants principaux d'un ordinateur hôte, un disque SSD est le support de stockage d'un ordinateur et est responsable du stockage des données informatiques. Un bon disque SSD peut accélérer la lecture et la lecture des fichiers. affecter l’expérience du consommateur. Lorsque les consommateurs reçoivent de nouveaux appareils, ils peuvent utiliser des logiciels tiers ou d'autres disques SSD pour

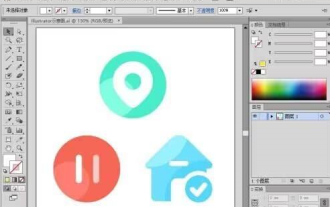

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

Comment définir l'incrément du clavier dans Adobe Illustrator CS6 - Comment définir l'incrément du clavier dans Adobe Illustrator CS6

Mar 04, 2024 pm 06:04 PM

De nombreux utilisateurs utilisent le logiciel Adobe Illustrator CS6 dans leurs bureaux, alors savez-vous comment définir l'incrément du clavier dans Adobe Illustrator CS6. Ensuite, l'éditeur vous proposera la méthode de définition de l'incrément du clavier dans Adobe Illustrator CS6. jetez un oeil ci-dessous. Étape 1 : Démarrez le logiciel Adobe Illustrator CS6, comme indiqué dans la figure ci-dessous. Étape 2 : Dans la barre de menu, cliquez successivement sur la commande [Modifier] → [Préférences] → [Général]. Étape 3 : La boîte de dialogue [Incrément du clavier] apparaît, entrez le nombre requis dans la zone de texte [Incrément du clavier] et enfin cliquez sur le bouton [OK]. Étape 4 : utilisez la touche de raccourci [Ctrl]

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Quel type de logiciel est bonjour ?

Feb 22, 2024 pm 08:39 PM

Bonjour est un protocole réseau et un logiciel lancé par Apple pour découvrir et configurer les services réseau au sein d'un réseau local. Son rôle principal est de découvrir et de communiquer automatiquement entre les appareils connectés au même réseau. Bonjour a été introduit pour la première fois dans la version MacOSX10.2 en 2002 et est désormais installé et activé par défaut dans le système d'exploitation d'Apple. Depuis lors, Apple a ouvert la technologie Bonjour à d'autres fabricants, de sorte que de nombreux autres systèmes d'exploitation et appareils peuvent également prendre en charge Bonjour.

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

Comment résoudre une tentative de chargement d'un logiciel incompatible avec Edge ?

Mar 15, 2024 pm 01:34 PM

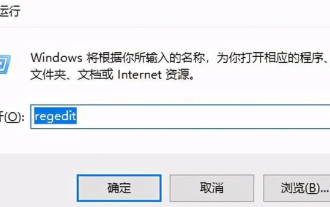

Lorsque nous utilisons le navigateur Edge, il arrive parfois que des logiciels incompatibles tentent d'être chargés ensemble, alors que se passe-t-il ? Laissez ce site présenter soigneusement aux utilisateurs comment résoudre le problème lié à la tentative de chargement de logiciels incompatibles avec Edge. Comment résoudre le problème de la tentative de chargement d'un logiciel incompatible avec Edge Solution 1 : Recherchez IE dans le menu Démarrer et accédez-y directement avec IE. Solution 2 : Remarque : La modification du registre peut entraîner une panne du système, alors soyez prudent. Modifiez les paramètres du registre. 1. Entrez regedit pendant le fonctionnement. 2. Recherchez le chemin\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Micros